ネットワーク分析 v1 (非推奨)

非推奨ネットワーク分析へのアクセスには、以下が必要です:

- Cloudflare エンタープライズプラン

- Cloudflare Magic Transit または Spectrum。

Cloudflare の ネットワーク分析 ビューは、ネットワークおよびトランスポート層のトラフィックパターンと DDoS 攻撃に関するほぼリアルタイムの可視性を提供します。ネットワーク分析は、パケットおよびビットレベルのデータを視覚化し、GraphQL Analytics APIを介して利用可能なデータと同じデータを提供します。

ネットワーク分析は、悪意のあるトラフィックの報告と調査を加速します。以下のパラメータでデータをフィルタリングできます:

- Cloudflare によって取られた緩和アクション

- ソース IP、ポート、ASN

- 宛先 IP とポート

- トラフィックが観測された Cloudflare データセンターの都市と国

- 攻撃のサイズ、タイプ、レート、期間

- TCP フラグ

- IP バージョン

- プロトコル

ネットワーク分析を使用して、重要なインテリジェンスを迅速に特定します:

- ネットワークを標的とする主要な攻撃ベクター

- 時間経過に伴うトラフィックの緩和、アクション別に分解

- 国またはデータセンター別の攻撃元

- Cloudflare ダッシュボード ↗ にログインし、Magic Transit または Spectrum にアクセスできるアカウントを選択します。

- アカウントホーム > 分析とログ > ネットワーク分析 に移動します。

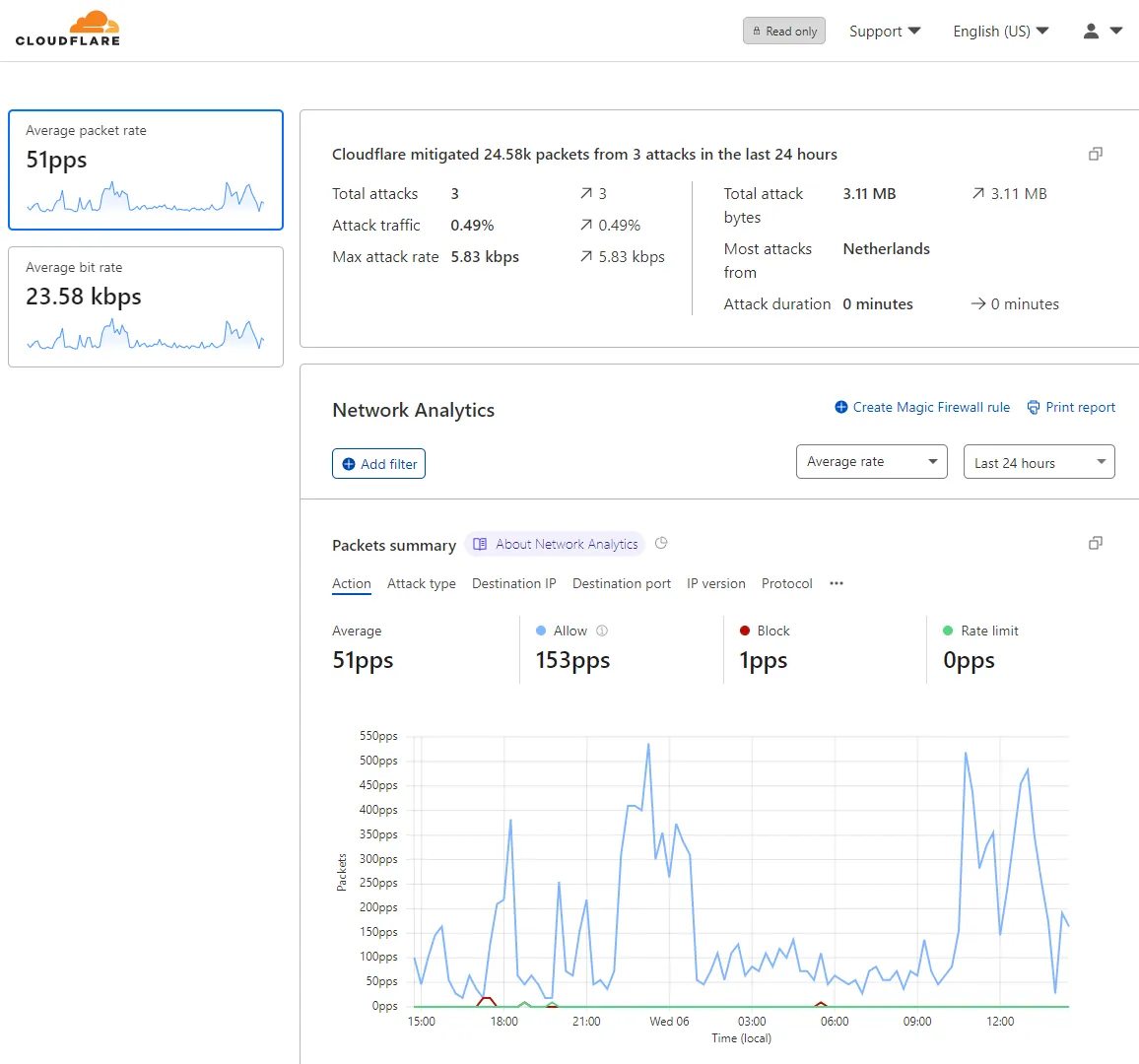

ヘッドラインとサイドパネルは、時間範囲 ドロップダウンリストで選択した期間のアクティビティの概要を提供します。

ヘッドラインは、合計パケットまたはビット数と、検出および緩和された攻撃の数を提供します。攻撃が進行中の場合、ヘッドラインは合計数ではなく、最大パケット(またはビット)のレートを表示します。

データの表示を切り替えるには、パケット または ビット サイドパネルを選択します。

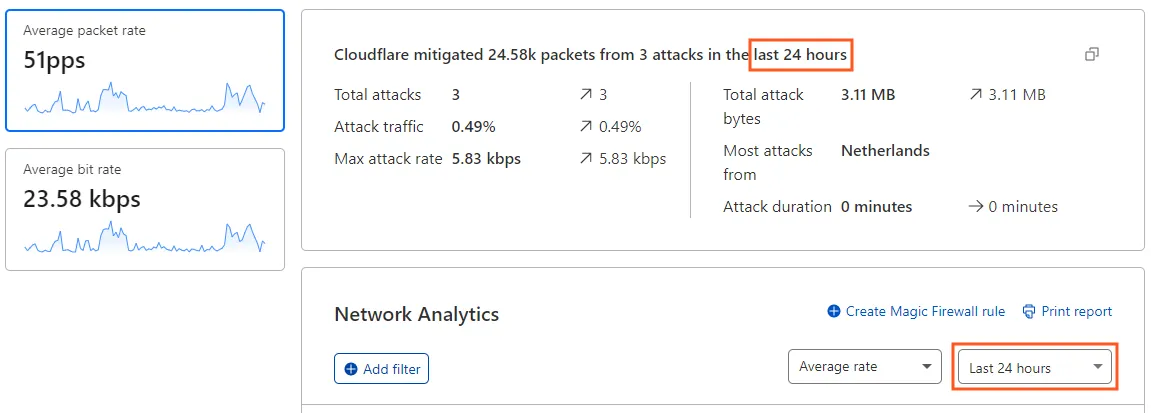

時間範囲 ドロップダウンリストを使用して、ネットワーク分析がデータを表示する時間範囲を変更します。時間範囲を選択すると、全体のビューが選択に反映されて更新されます。

最後の 30 分 を選択すると、ネットワーク分析 ビューは過去 30 分間のデータを表示し、20 秒ごとに更新されます。統計ドロップダウンリストの横に ライブ 通知が表示され、ビューが自動的に更新され続けることを知らせます:

カスタム範囲 オプションを選択すると、過去 365 日間の任意の期間にわたって最大 30 日間の時間範囲を指定できます。

ドロップダウンリストから統計を選択して、平均レート と 総カウント の間で切り替えます。

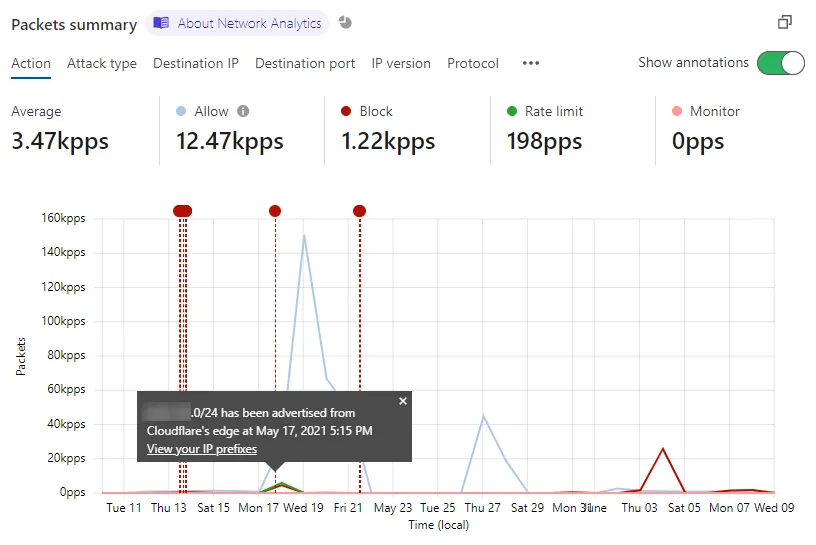

注釈を表示 トグルを有効にして、ネットワーク分析 ビューで広告された/撤回された IP プレフィックスイベントの注釈を表示または非表示にします。各注釈を選択して、詳細を取得します。

チャートの領域を選択してドラッグすることで、ズームインします。この技術を使用すると、3 分間という短い時間範囲にズームインできます。

ズームアウトするには、時間範囲 セレクタの X を選択します。

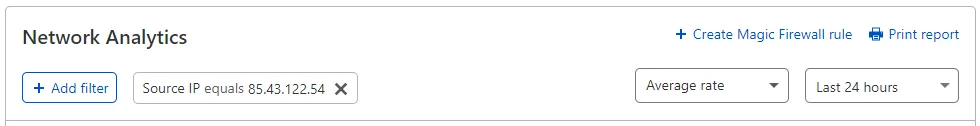

ネットワーク分析に表示されるデータの範囲を調整するために、複数のフィルターと除外を適用できます。フィルターは、ネットワーク分析ページに表示されるすべてのデータに影響します。

ネットワーク分析データをフィルタリングする方法は 2 つあります:フィルターを追加 ボタンを使用するか、統計フィルターのいずれかを選択します。

フィルターを追加 を選択して、新しいフィルター ポップオーバーを開きます。フィールド、演算子、および値を指定してフィルター式を完成させます。適用 を選択してビューを更新します。

フィルターを適用する際は、以下のガイドラインに従ってください:

- ワイルドカードはサポートされていません。

- 値を引用符で囲む必要はありません。

- ASN 番号を指定する場合は、AS プレフィックスを省略します。たとえば、AS1423 の代わりに 1423 と入力します。

ネットワーク分析の統計に関連するデータのタイプに基づいてフィルタリングするには、ポインターを統計の上にホバーさせると表示される フィルター および 除外 ボタンを使用します。

この例では、フィルター を選択すると、許可 アクションに関連するトラフィックのみのビューに絞り込まれます。

ネットワーク分析で選択したフィルターに一致するすべてのトラフィックをブロックする Magic Firewall ルールを作成できます。現在サポートされているフィルターは次のとおりです:

- 宛先 IP

- プロトコル

- ソースデータセンター

- ソース IP

- TCP フラグ

他のタイプのネットワーク分析フィルターは新しいルール定義に追加されません。ただし、Magic Firewall でルールをさらに構成できます。

次の手順を実行します:

-

ネットワーク分析で 1 つ以上のフィルターを適用します。

-

Magic Firewall ルールを作成 を選択します。

選択したフィルターと値を持つ Magic Firewall ルールエディターが表示されます。

-

Magic Firewall ルールエディターでルール定義を確認します。

-

新規追加 を選択します。

以下の表は、ネットワーク分析をフィルタリングするために使用できるフィールド、演算子、および値の範囲を示しています。

| フィールド | オペレーター | 値 |

|---|---|---|

| アクション | 等しい 等しくない | 許可: Cloudflareの自動DDoS保護システムを通過したトラフィック。ファイアウォールルール、flowtrackd、およびL7ルールによって軽減されたトラフィックも含まれる場合があります。 ブロック: Cloudflareの自動DDoS保護システムによってブロックされたトラフィック。 接続トラッキング: L7にのみ適用され、Magic Transitは範囲外であり、Magic Transitプレフィックスに対してconntrackは実行されません。 レート制限: ソースIP、サブネット、または任意の接続ごとに適用できます。決定はヒューリスティックに基づいてプログラム的に行われます。 モニター: 特定された攻撃ですが、単に観察することを選択し、ルールで軽減しないもの。 |

| 攻撃ID | 等しい 等しくない | 攻撃番号 |

| 攻撃タイプ | 等しい 等しくない | UDPフラッド SYNフラッド ACKフラッド RSTフラッド LDAPフラッド クリスマスフラッド FINフラッド GREフラッド ICMPフラッド |

| 宛先IP | 等しい 等しくない | IPアドレス |

| 宛先ポート | 等しい 等しくない より大きい 以上 より小さい 以下 | ポート番号 ポート範囲 |

| 宛先IP範囲 | 等しい 等しくない | IP範囲 & マスク |

| IPバージョン | 等しい 等しくない | 4 または 6 |

| プロトコル | 等しい 等しくない | TCP UDP ICMP GRE |

| ソースASN | 等しい 等しくない | AS番号 |

| ソース国 | 等しい 等しくない | 国名 |

| ソースデータセンター | 等しい 等しくない | データセンターの場所 |

| ソースIP | 等しい 等しくない | IPアドレス |

| ソースポート | 等しい 等しくない より大きい 以上 より小さい 以下 | ポート番号 ポート範囲 |

| TCPフラグ | 等しい 等しくない 含む | SYN, SYN-ACK, FIN, ACK, RST |

さまざまな次元に沿ってネットワーク分析データをプロットできます。デフォルトでは、ネットワーク分析はアクション別にデータを表示します。

異なる次元に沿ってデータを表示するには、サマリータブの1つを選択してください。

以下のオプションから選択できます:

- アクション

- 攻撃タイプ

- 宛先IP

- 宛先ポート

- IPバージョン

- プロトコル

- ソースASN

- ソース国

- ソースデータセンター

- ソースIP

- ソースポート

- TCPフラグ

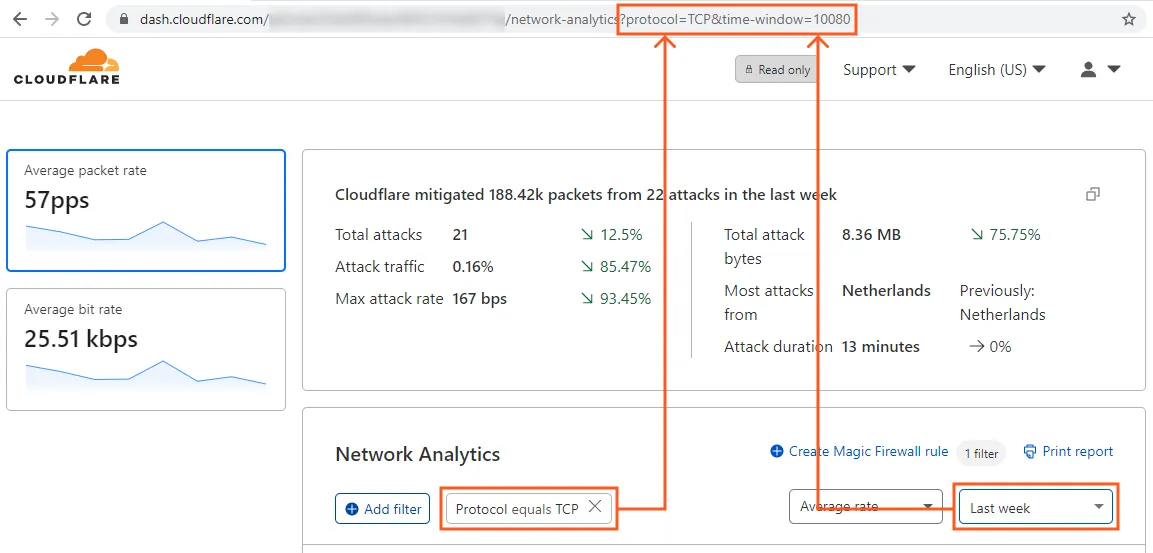

ネットワーク分析ページでフィルターを追加し、時間範囲を指定すると、URLがそれらのパラメータを反映するように変更されます。

データのビューを共有するには、URLをコピーして他のユーザーに送信し、同じビューで作業できるようにします。

ネットワーク分析のアクティビティログは、現在選択されている時間範囲内の最大500のログイベントを表示し、時間範囲ビューごとにページあたり10件の結果でページネーションされます。(GraphQL Analytics APIにはこの制限はありません。)

イベントの詳細を表示するには、イベントに関連付けられた拡張ウィジェットを選択します。

アクティビティログに表示する列を設定するには、列を編集を選択します。

これは、DDoS攻撃を特定したい場合に特に便利で、その際にIPアドレス、最大ビットレート、攻撃IDなどの必要な属性を指定できます。

送信元国、 送信元、 および 宛先 パネルは、各ビューのトップアイテムを表示します。

表示するアイテムの数を選択するには、ビューに関連付けられたドロップダウンリストを使用します。

トップデータセンターを確認するには、送信元国ビューのドロップダウンリストからデータセンターを選択します。送信元データセンタービューは送信元国ビューに置き換わります。

アクティビティログから一度に最大500件の生イベントをエクスポートできます。このオプションは、Cloudflareデータを別のシステムやデータベース(例えば、SIEMシステム)に保存されたデータと組み合わせて分析する必要がある場合に便利です。

ログデータをエクスポートするには、エクスポートを選択します。

エクスポートされたデータのレンダリング形式としてCSVまたはJSONを選択します。ダウンロードされるファイル名は、選択した時間範囲を反映し、次のパターンを使用します:

network-analytics-attacks-[start_time]-[end_time].jsonネットワーク分析からスナップショットレポートを印刷またはダウンロードするには、レポートを印刷を選択します。ウェブブラウザの印刷インターフェースには、印刷またはPDFとして保存するためのオプションが表示されます。

ネットワーク分析には現在、以下の制限があります:

-

ネットワーク分析v1は、サービス拒否デーモン(dosd) ↗攻撃に関する洞察を提供します。データのタイムリーなビューを提供しますが、すべてのイベントの完全なビューはありません。

-

ネットワーク分析v1では、以下のデータソースは利用できません:

- ファイアウォールルール(ネットワーク分析v2で利用可能)

- アプリケーション層ルール

- ゲートキーパーおよび手動適用ルール

- flowtrackd ↗(高度なTCP保護)(ネットワーク分析v2で利用可能)

- WARPトラフィックおよびオレンジクラウドトラフィック

-

トラフィックをプロキシするCloudflareサービスからのデータは、ネットワーク分析では利用できません。

ネットワーク分析v2(NAv2)を使用している場合、クエリできる履歴データの範囲は90日です。

ネットワーク分析v1(NAv1)は、GraphQLノードを使用してデータを1分、1時間、1日ごとのIPフローに集約します。たとえば、ipFlows1mGroupsノードは、分単位の集約でデータを保存します。

NAv1でクエリできる履歴データの範囲を特定するには、この表を参照してください。notOlderThan列を保持期間の指標として使用します。

GraphQLデータノード:

ipFlows1mGroupsipFlows1dGroups

ダッシュボードで攻撃ログを操作する際は、以下の点に留意してください:

- 攻撃ログは、開始および終了のタイムスタンプ、最小、最大、平均データレートのパケットおよびビット統計、合計、攻撃タイプ、実行されたアクションとともに保存されます。

- 送信元IPアドレスは個人を特定できる情報と見なされます。したがって、Cloudflareはそれらを30日間のみ保存します。30日後、送信元IPアドレスは破棄され、ログは最初に1時間グループに、次に1日グループに集約されます。1時間の集約は6ヶ月間保存され、1日の集約は1年間保存されます。

ログデータのクエリおよびアクセスに関する詳細については、GraphQL Analytics APIを参照してください。

宛先IPが利用できないと表示されるのは、宛先IPが当社のDDoS保護システムによって生成されたリアルタイムシグネチャに含まれていなかった場合です。

宛先IPを表示するには、攻撃IDでフィルタリングし、トップアイテムリストの宛先セクションまでスクロールします。特定の攻撃IDでフィルタリングすると、ネットワーク分析ダッシュボード全体が攻撃レポートになります。