管理されたルールセット

WAF for SaaSに興味があるが、どこから始めればよいかわからない場合、CloudflareはWAF管理ルールの使用を推奨します。Cloudflareのセキュリティチームは、一般的な攻撃ベクトルを検出し、アプリケーションを脆弱性から保護するために設計されたさまざまなルールを作成および管理しています。これらのルールは、Cloudflare ManagedやOWASPなどの管理されたルールセットとして提供されており、異なる設定や感度レベルで展開できます。

WAF for SaaSは、エンタープライズプランの顧客向けに利用可能です。

アカウントレベルで管理されたルールセットを展開したい場合は、ルールセットエンジンのドキュメントを参照してください。

Cloudflare for SaaSの始め方を確認し、WAF for SaaSに慣れておいてください。

顧客は、作成時にカスタムホスト名に追加することでカスタムメタデータのタグ付けを自動化できます。カスタムメタデータでカスタムホスト名にタグを付ける方法については、APIドキュメントを参照してください。

-

security_tagバケットを概説します。これらは完全にカスタマイズ可能で、数量に厳密な制限はありません。たとえば、デフォルトでsecurity_tagをlow、medium、highに設定し、カスタムホスト名ごとに1つのタグを設定できます。 -

まだ行っていない場合は、カスタムホスト名に関連付けられたカスタムメタデータに

security_tagを含めてカスタムホスト名にカスタムメタデータを関連付けるを行ってください。カスタムホスト名に関連付けられたJSONブロブは完全にカスタマイズ可能です。

-

Cloudflareダッシュボード ↗にログインし、アカウントに移動します。

-

アカウントホーム > WAFを選択します。

-

管理されたルールセットを展開を選択します。

-

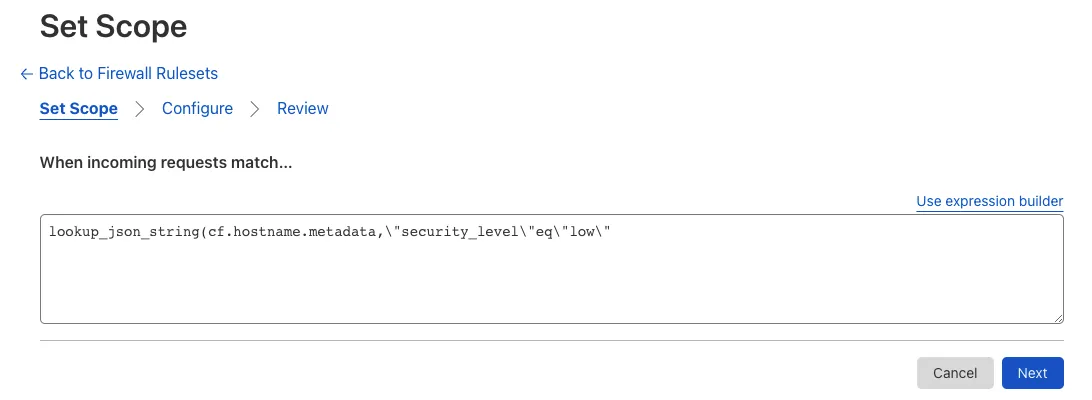

フィールドの下で、Hostnameを選択します。演算子をequalsに設定します。完全な式は次のようになり、追加したいロジックを加えます:

-

値の下にカスタムホスト名を追加します。

-

次へを選択します。

-

Cloudflare Managed Rulesetカードを見つけて、このルールセットを使用を選択します。

-

展開したい各ルールの横にあるチェックボックスをクリックします。

-

各ルールの横にあるステータスボタンを切り替えて、有効または無効にします。その後、次へを選択します。

-

レビューページで、ルールに説明的な名前を付けます。ルールセットの構成を変更することで、たとえば、どのルールが有効か、デフォルトのアクションは何かを変更できます。

-

展開を選択します。