エリア 1

Cloudflare Area 1 ↗ は、フィッシング、スパム、その他の悪意のあるメッセージから組織の受信トレイを保護するメールセキュリティプラットフォームです。このガイドでは、Cloudflare Zero TrustでArea 1をSAMLアプリケーションとして構成する方法を説明します。

- Cloudflare Zero Trustに構成されたアイデンティティプロバイダー

- Area 1アカウントへの管理者アクセス

- Area 1のユーザーのメールがZero Trustのメールと一致していること

-

Zero Trust ↗に移動し、アクセス > アプリケーションを選択します。

-

アプリケーションを追加を選択します。

-

SaaSを選択します。

-

アプリケーションフィールドに

Area 1と入力し、Area 1を選択します。(Area 1は現在、デフォルトのドロップダウンメニューには表示されていません。) -

アプリケーション構成のために以下の値を入力します:

Entity ID https://horizon.area1security.comAssertion Consumer Service URL https://horizon.area1security.com/api/users/samlName ID Format Email -

(オプション)アプリケーションのアプリランチャー設定を構成します。

-

アプリケーションに対して有効にしたいアイデンティティプロバイダーを選択します。

-

アプリケーションに対して1つのログイン方法のみを選択している場合は、インスタント認証をオンにし、エンドユーザーがアイデンティティプロバイダーの選択ステップをスキップできるようにします。

-

次へを選択します。

-

アプリケーションにアクセスできるユーザーを制御するために、アクセスポリシーを作成します。

-

次へを選択します。

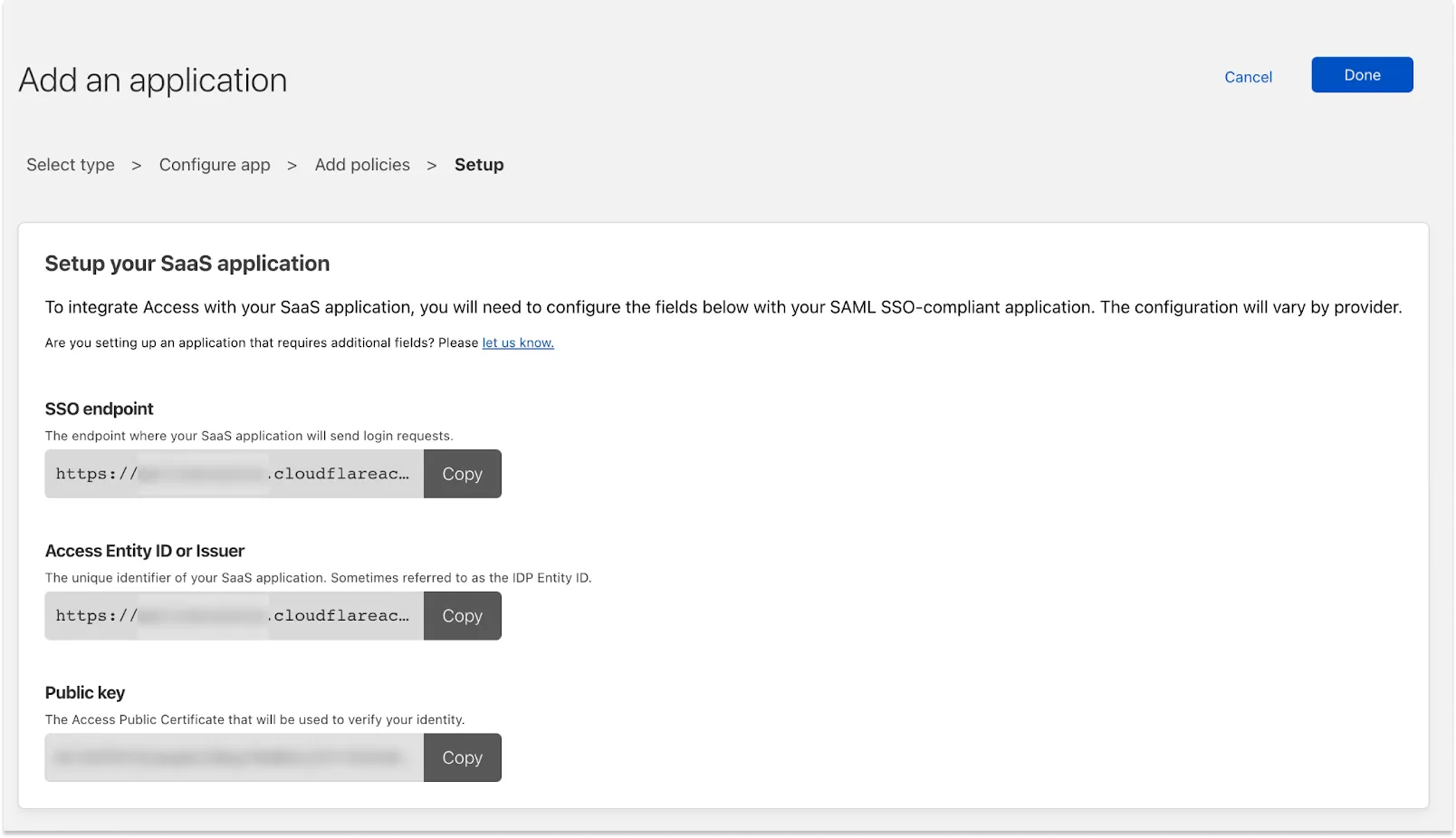

最後に、Cloudflare Accessを通じてユーザーがログインできるようにArea 1を構成する必要があります。

-

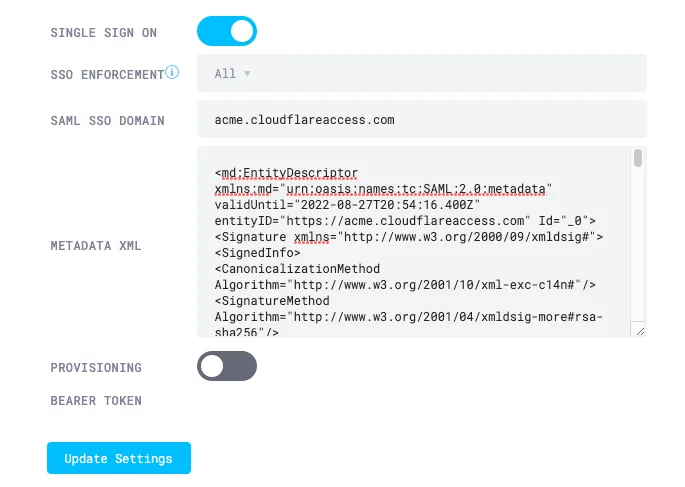

Area 1ポータル ↗に移動し、設定 > SSOを選択します。

-

シングルサインオンをオンにします。

-

(オプション)ユーザーがAccessを通じてサインインすることを要求するには、SSO強制をすべてに設定します。SSOが強制されると、ユーザーはArea 1の資格情報でサインインできなくなります。

-

SAML SSOドメインに

<your-team-name>.cloudflareaccess.comを入力します。 -

メタデータXMLファイルを取得します:

-

Zero Trustで、アプリケーションのSSOエンドポイントをコピーします。

-

新しいブラウザタブで、SSOエンドポイントを貼り付け、URLの末尾に

/saml-metadataを追加します。例えば、https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/sso/saml/<app-id>/saml-metadata。 -

結果として得られたメタデータをコピーします。

-

-

Area 1ポータルに戻り、メタデータをメタデータXMLに貼り付けます。

-

設定を更新を選択します。

-

Zero Trustで、完了を選択します。

アプリケーションはアプリケーションページに表示されます。アプリランチャーにアプリケーションを追加した場合は、<your-team-name>.cloudflareaccess.comに移動して統合をテストできます。