デバイス情報のみを有効にする

デバイス情報のみモードでは、ユーザーが自己ホスト型アクセスアプリケーションに接続する際にデバイスの姿勢ルールを強制することができます。このモードは、アカウントから生成されたクライアント証明書に依存して、アクセスアプリケーションとデバイス間の信頼を確立します。

デバイス情報のみモードを設定するには:

-

あなたのゾーンでクライアント証明書のプロビジョニングを有効にします:

Terminal window curl --request PATCH \"https://api.cloudflare.com/client/v4/zones/{zone_id}/devices/policy/certificates" \--header "X-Auth-Email: <EMAIL>" \--header "X-Auth-Key: <API_KEY>" \--header "Content-Type: application/json" \--data '{"enabled": true}' -

Zero Trust ↗に移動し、設定 > WARPクライアントを選択します。

-

プロファイル設定カードで、デバイスプロファイルを選択し、構成を選択します。

-

サービスモードで、デバイス情報のみを選択します。

-

次に、デバイスを登録して、Zero Trust組織に参加させます。

デバイス情報のみモードに登録されると、WARPクライアントは自動的にクライアント証明書を生成し、デバイスに証明書をインストールします。この証明書は、送信トラフィックの出所を確認するために必要です。

-

(オプション)デバイス上でクライアント証明書を確認します:

- スタートメニューを開き、実行を選択します。

certlm.mscを入力します。- 個人 > 証明書に移動します。

証明書名は、WARPクライアントの設定にあるデバイスIDと一致する必要があります。

- キーチェーンアクセスを開きます。

- システム > 私の証明書に移動します。

証明書名は、WARPクライアントの設定にあるデバイスIDと一致する必要があります。

-

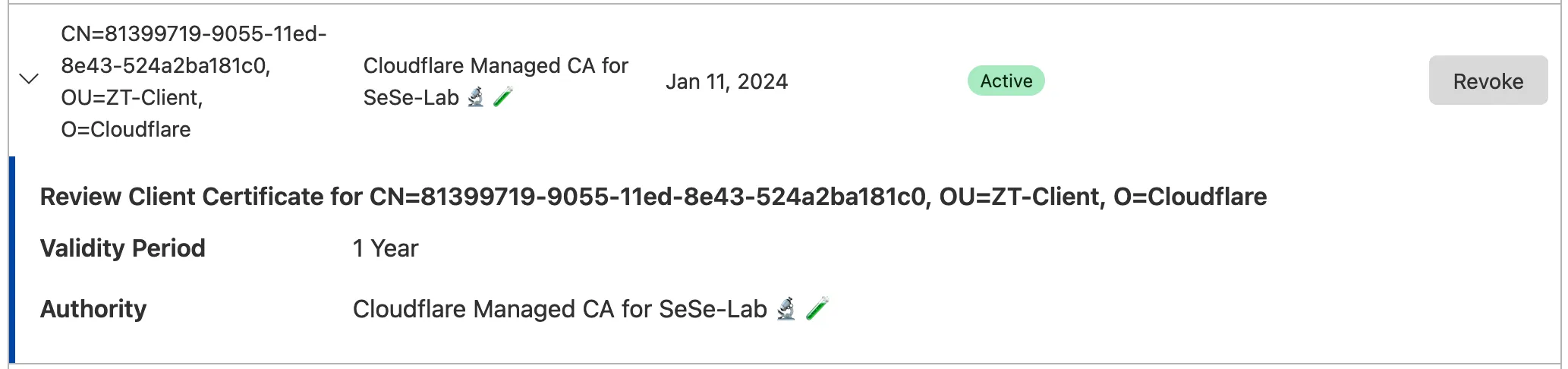

(オプション)Cloudflareアカウントでクライアント証明書を確認します:

- Cloudflareダッシュボード ↗に移動し、クライアント証明書を有効にしたゾーンを選択します。

- SSL/TLS > クライアント証明書に移動します。

証明書名はWARP登録のデバイスIDです。

-

最後に、有効なクライアント証明書を持たないデバイスからのトラフィックをブロックします:

- Cloudflareダッシュボード ↗に移動し、SSL/TLS > クライアント証明書に行きます。

- ホストの下に、デバイス姿勢ルールで保護したいドメインを追加します。

- mTLSルールを作成を選択します。

- URIパスフィールドをホスト名に変更し、保護したいドメインを入力します。

- デプロイを選択します。これにより、ドメインへのすべてのリクエストに対して有効なクライアント証明書を確認するWAFカスタムルールが作成されます。

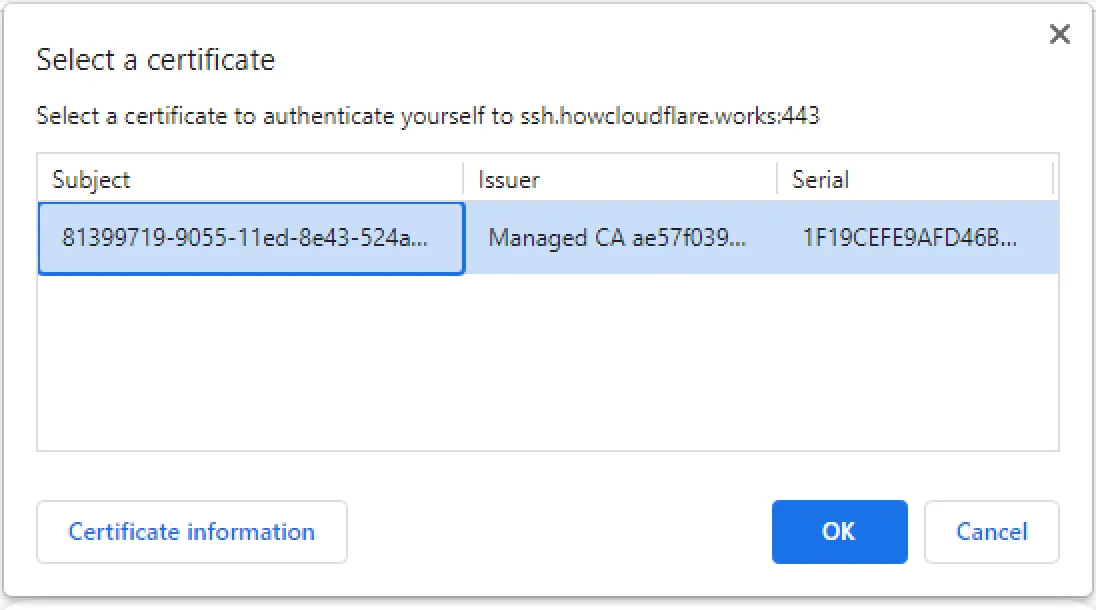

デバイス情報のみモードがデバイスで有効になりました。デバイス姿勢を強制するには、WARPクライアントチェックを設定し、アクセスポリシーに必須のデバイス姿勢ルールを追加します。デバイスが初めてアクセスアプリケーションに接続すると、ブラウザはWARPによってインストールされたクライアント証明書の使用を求めます。