トラブルシューティング

WARPクライアントをZero Trustドメインに登録しようとしたが、Authentication ExpiredおよびRegistration error. Please try again laterというエラーメッセージが表示されました。

ユーザーが組織にログインすると、WARPはユーザーがCloudflare Accessを介してサインインできるようにウェブページを開きます。Accessは、デバイスを認証するためにウェブページからWARPクライアントに渡されるJSON Web Token(JWT)を生成します。このJWTには、作成された正確な時刻を示すタイムスタンプと、50秒後に期限切れになることを示すタイムスタンプが含まれています。

このエラーメッセージは、JWTが最終的にWARPクライアントに渡されたときにはすでに期限切れであることを意味します。以下のいずれかのことが起こっている可能性があります:

-

(最も可能性が高い):コンピュータのシステムクロックがNetwork Time Protocol(NTP)を使用して正しく同期されていません。影響を受けているマシンでhttps://time.is ↗を訪れて、クロックが実際の時刻から20秒以内に正しく同期されていることを確認してください。

-

Cloudflare Accessがプロンプトを表示してから1分以上待っている。プロンプトが表示されたらすぐにWARPクライアントを開いてください。

ドメインが誤ってブロックされていると思われる場合は、このフォーム ↗を使用してURLをレビューしてもらうことができます。

Cloudflare Accessでは、Fetch APIを使用する際にJavaScriptにsame-origin parameterを追加する必要があります(クッキーを含めるため)。このパラメータが存在しないとAJAXリクエストは失敗します。詳細については、CORS設定に関するドキュメントを参照してください。

HTTPSトラフィックの検査を含む高度なセキュリティ機能には、ユーザーが自分のマシンまたはデバイスにCloudflareルート証明書をインストールして信頼する必要があります。すべてのデバイスに手動で証明書をインストールしている場合、HTTPフィルタリングの対象となる新しいデバイスごとにこれらの手順を実行する必要があります。 Cloudflareルート証明書をインストールするには、このガイドに従ってください。

Gatewayは、以下のケースでHTTPレスポンスコード:526エラーページを表示します:

-

オリジンからGatewayに提示された証明書が信頼されていません。 Gatewayは、以下のいずれかの条件が真である場合、証明書を信頼されていないと見なします:

- サーバー証明書の発行者が不明であるか、サービスによって信頼されていません。

- サーバー証明書が取り消され、CRLチェックに失敗しています。

- サーバー証明書の証明書チェーンに少なくとも1つの期限切れの証明書があります。

- 証明書の共通名が、到達しようとしているURLと一致しません。

- 証明書の共通名に無効な文字(アンダースコアなど)が含まれています。Gatewayは、証明書を検証するためにBoringSSL ↗を使用します。Chromeの検証ロジック ↗は、非RFC 1305準拠の証明書を許可しているため、WARPをオフにするとウェブサイトが読み込まれることがあります。

-

Gatewayからオリジンへの接続が安全ではありません。 Gatewayは、以下の条件を満たさないオリジンを信頼しません:

- 安全でない暗号スイート(RC4、RC4-MD5、または3DESなど)のみを提供します。オリジンがサポートしている暗号を確認するには、SSL Server Testツール ↗を使用できます。

- FIPS準拠の暗号をサポートしていません(FIPS準拠モードを有効にしている場合)。ページを読み込むには、FIPSモードを無効にするか、このホストのためにDo Not Inspectポリシーを作成する必要があります(これにより、このオリジンのFIPS準拠が無効になります)。

- すべてのHTTPSリクエストをHTTPにリダイレクトします。

上記のシナリオが当てはまらない場合は、以下の情報を持ってCloudflareサポートに連絡してください:

- オペレーティングシステム(Windows 10、macOS 10.x、iOS 14.x)

- ウェブブラウザ(Chrome、Firefox、Safari、Edge)

- リクエストのURL

- エラーページの内容のスクリーンショットまたはコピー/ペースト

詳細なトラブルシューティング情報については、サポートを参照してください。

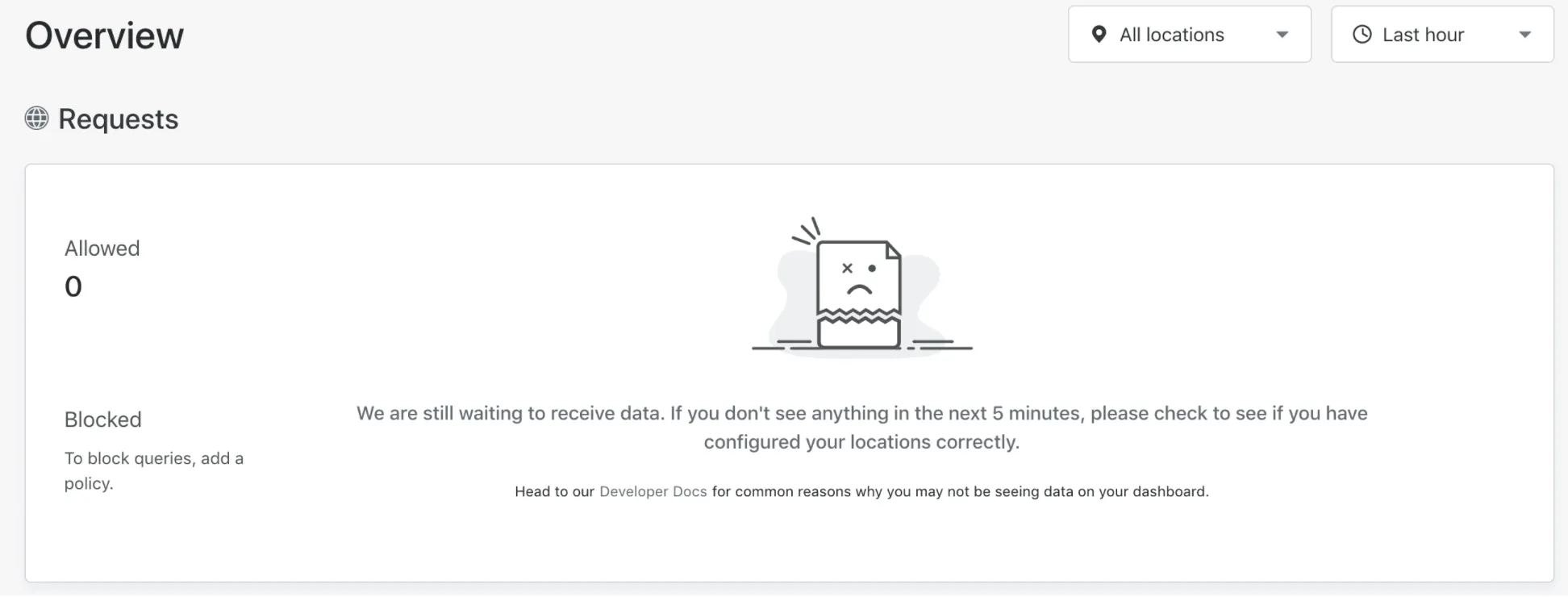

概要ページに分析が表示されない理由は以下の通りです:

- DNSクエリをGatewayに送信していません。 DNSクエリを送信している宛先IPアドレスが正しいことを確認してください。DNSロケーションの宛先IPアドレスを確認するには、Gateway > DNS Locationsに移動し、ロケーションを展開します。

- 他のDNSリゾルバを使用しています。 DNS設定に他のDNSリゾルバがある場合、デバイスはGatewayの一部ではないリゾルバのIPアドレスを使用している可能性があります。DNS設定から他のIPアドレスをすべて削除し、GatewayのDNSリゾルバのIPアドレスのみを含めるようにしてください。

- DNSロケーションのソースIPv4アドレスが不正です。 IPv4を使用している場合、DNSロケーションに入力したソースIPv4アドレスがネットワークのソースIPv4アドレスと一致していることを確認してください。

- 分析がまだ利用できません。 Cloudflare Gatewayの分析を生成するには時間がかかります。5分経っても何も表示されない場合は、サポートチケットを提出してください。

このエラーが発生した場合は、WARPクライアントを介してフィードバックを送信してください。調査します。

これは、デバイスが2つ以上のリモートブラウザインスタンスに接続しようとしている場合に発生する可能性があります。 ブラウザアイソレーションセッションは、ローカルブラウザからリモートブラウザへの接続です。同じブラウザ内のタブやウィンドウは、単一のリモートブラウザセッションを共有します。実際には、ChromeとFirefoxの両方を開いてブラウザアイソレーションを同時に使用できますが、Operaなどの3番目のブラウザを開こうとするとこのアラートが表示されます。ブラウザセッションを解放するには、ローカルブラウザのすべてのタブ/ウィンドウを閉じてください。リモートブラウザセッションは15分以内に自動的に終了します。

SAMLアイデンティティプロバイダーをテストするときにSAML Verify: Invalid SAML response, SAML Verify: No certificate selected to verifyが表示されます。

このエラーは、アイデンティティプロバイダーがSAMLレスポンスに署名用の公開鍵を含めていない場合に発生します。SAML 2.0仕様では必須ではありませんが、Cloudflare Accessは常に提供された公開鍵がZero Trustにアップロードされた署名証明書と一致することを確認します。統合が機能するためには、アイデンティティプロバイダーを構成して公開鍵を追加する必要があります。

このエラーは、ユーザーが接続しようとしているAccessアプリケーションのために証明書が生成されていない場合に表示されます。Access Service Auth SSHページでアプリケーションのために証明書を生成する方法については、これらの指示を参照してください。

これらのモバイルアプリケーションは、証明書ピンニングを使用している可能性があります。Cloudflare Gatewayは、HTTPトラフィックの内容を検査するためにすべての暗号化された接続に対して動的に証明書を生成します。この証明書は、証明書ピンニングを使用するアプリケーションによって期待される証明書と一致しません。 これらのアプリケーションが正常に機能するようにするために、管理者はアプリケーションに関連するホストへのトラフィックが傍受および検査されないようにバイパスルールを構成できます。

この警告が表示された場合、FirefoxでDNS over HTTPS設定を無効にする必要があるかもしれません。それを行う方法については、これらの指示 ↗を参照してください。

HTTPSトラフィックの検査を含む高度なセキュリティ機能には、デバイスにルート証明書を展開する必要があります。Install CA to system certificate storeが有効になっている場合、WARPクライアントはWARPをインストールまたは更新するたびに新しいルート証明書を自動的にインストールします。

特定のウェブブラウザ(ChromeやMicrosoft Edgeなど)は、起動時にルート証明書を読み込み、キャッシュします。したがって、ブラウザがすでに実行中の状態でルート証明書をインストールすると、ブラウザは新しい証明書を検出しない可能性があります。エラーを解決するには、ブラウザを再起動してください。

このエラーは、CloudflareダッシュボードSSO機能がアカウントで有効になっている間に、チームドメインを変更しようとした場合に表示されます。 CloudflareダッシュボードSSOは、現在チームドメインの変更をサポートしていません。詳細については、アカウントチームに連絡してください。

このエラーは、Linuxのsystemd-resolvedサービスがWARPにDNSリクエストを解決させていないことを意味します。

問題を解決するには:

/etc/systemd/resolved.confに次の行を追加します:

ResolveUnicastSingleLabel=yes-

/etc/systemd/resolved.confに他のDNSサーバーが設定されていないことを確認します。たとえば、ファイルにDNS=X.Y.Z.Qが含まれている場合、その行をコメントアウトします。 -

サービスを再起動します:

sudo systemctl restart systemd-resolved.serviceNCSI ↗は、ネットワークの品質と接続性を判断するためのWindows機能です。WARPが有効になっていると、NCSIチェックが失敗し、ユーザーがインターネットに接続できないと誤解するような見た目のUIエラーが発生することがあります。一部のアプリ(Outlook、JumpCloudなど)は、Windowsがインターネット接続がないと報告しているため、接続を拒否する場合があります。

問題を解決するには、2つのWindowsレジストリキーを編集する必要があります:

-

NCSIをWARPのローカルDNSプロキシを検出するように構成します。

HKEY_LOCAL_MACHINE\SOFTWARE\POLICIES\MICROSOFT\Windows\NetworkConnectivityStatusIndicatorType: DWORDValue: UseGlobalDNSData: 1 -

NCSIをアクティブプロービングモードを使用するように構成します。WARPがパッシブプローブ ↗によって期待されるホップ数を隠している可能性があるためです。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NlaSvc\Parameters\InternetType: DWORDValue: EnableActiveProbingData: 1

Microsoft 365アプリケーションに問題が続く場合は、Microsoft 365トラフィックを直接ルーティングすることを検討してください。

Cloudflare Browser Isolationは、Network Vector Rendering(NVR)技術を活用しています。これにより、従来のソリューションの帯域幅制限なしに、安全でパフォーマンスの高いリモートコンピューティング体験を提供できます。ほとんどのウェブサイトが完璧に動作することを期待していますが、一部のブラウザ機能やWeb技術(WebGLなど)はサポートされていません。

WebGLは、プラグインを使用せずに互換性のあるウェブブラウザ内で高性能のインタラクティブな2Dおよび3DグラフィックスをレンダリングするためのJavaScript APIです。WebGLはすべての最新ブラウザでサポートされています。ただし、ユーザーのデバイスもこれらの機能をサポートする基盤となるハードウェア ↗にアクセスできる必要があります。

仮想化環境でリモートブラウザアイソレーションを実行している場合、ユーザーのデバイスは必要なシステムリソースにアクセスできない可能性があります。エラーを解決するには、ブラウザを構成して、ハードウェアアクセラレーションを使用せずにソフトウェアを介してベクターグラフィックスを完全にレンダリングすることができます。

ソフトウェアラスタリゼーションを有効にするには:

chrome://flags/#override-software-rendering-listに移動します。- Override software rendering listを_Enabled_に設定します。

- 変更を適用するためにRelaunchを選択します。

デフォルトでは、WARP クライアントはスパムを送信するためにサービスを悪用するのを防ぐために、ポート 25 での送信 SMTP トラフィックをブロックします。現代のメールサービスプロバイダーは、TLS/SSL 接続を介してメールを暗号化するためにポート 587 または 465 を使用します。詳細については、どの SMTP ポートを使用すべきですか? ↗ を参照してください。

ポート 25 のブロックを解除する必要がある場合は、アカウントチームに連絡してください。