Active Directory® (SAML)

Active Directoryは、MicrosoftがWindowsドメインネットワーク用に開発したディレクトリサービスです。これは、ほとんどのWindows Serverオペレーティングシステムにプロセスとサービスのセットとして含まれています。Active Directoryは、Security Assertion Markup Language(SAML)を使用してCloudflare Accessと統合されます。

始めるには、以下が必要です:

- すべてのユーザーにメール属性があるActive Directoryドメインコントローラー

- アクセスIDプロバイダー(IdP)用に一般的なSAMLが有効になっていること

- Active Directory Federation Services(ADFS)がインストールされたMicrosoftサーバー。これらの手順のすべてのスクリーンショットはServer 2012R2用です。新しいバージョンでも同様の手順が機能します。

- Active Directory Federation Services(ADFS)用のブラウザ安全証明書

上記の要件を満たすと、準備が整います。Active Directory Federation Services(ADFS)のインストールと基本的な構成は、このガイドの範囲外です。詳細なガイドはMicrosoft KB ↗で見つけることができます。

次に、Cloudflare AccessとADFSの接続を開始するために、ADFSでRelying Party Trustを作成します。

Add Relying Party Trustウィザードを実行して、Cloudflare AccessとのSAML AD統合を開始します。

Relying Party Trustを作成するには:

-

Windows Serverで、ADFS Managementツールを起動します。

-

Relying Party Trustsフォルダーを選択します。

-

Actionsサイドバーで、Add Relying Party Trustを選択します。Add Relying Party Trust Wizardが起動します。

-

左側のメニューで、Select Data Sourceを選択します。

-

Enter data about the relying party manuallyオプションを選択します。

-

Nextを選択します。

-

Display nameを入力します。認識しやすい名前を使用することをお勧めします。この接続に関する情報をNotesフィールドに含めてください。

-

Nextを選択します。Choose Profileステップが表示されます。

-

AD FS profileオプションを選択します。

-

Nextを選択します。Configure Certificateステップが表示されます。

-

Certificateオプションはデフォルトのままにします。

-

Nextを選択します。Configure URLステップが表示されます。

-

Enable support for the SAML 2.0 WebSSO protocolオプションを選択します。

-

Relying party SAML 2.0 SSO service URLフィールドに、次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名はZero TrustのSettings > Custom Pagesで見つけることができます。

-

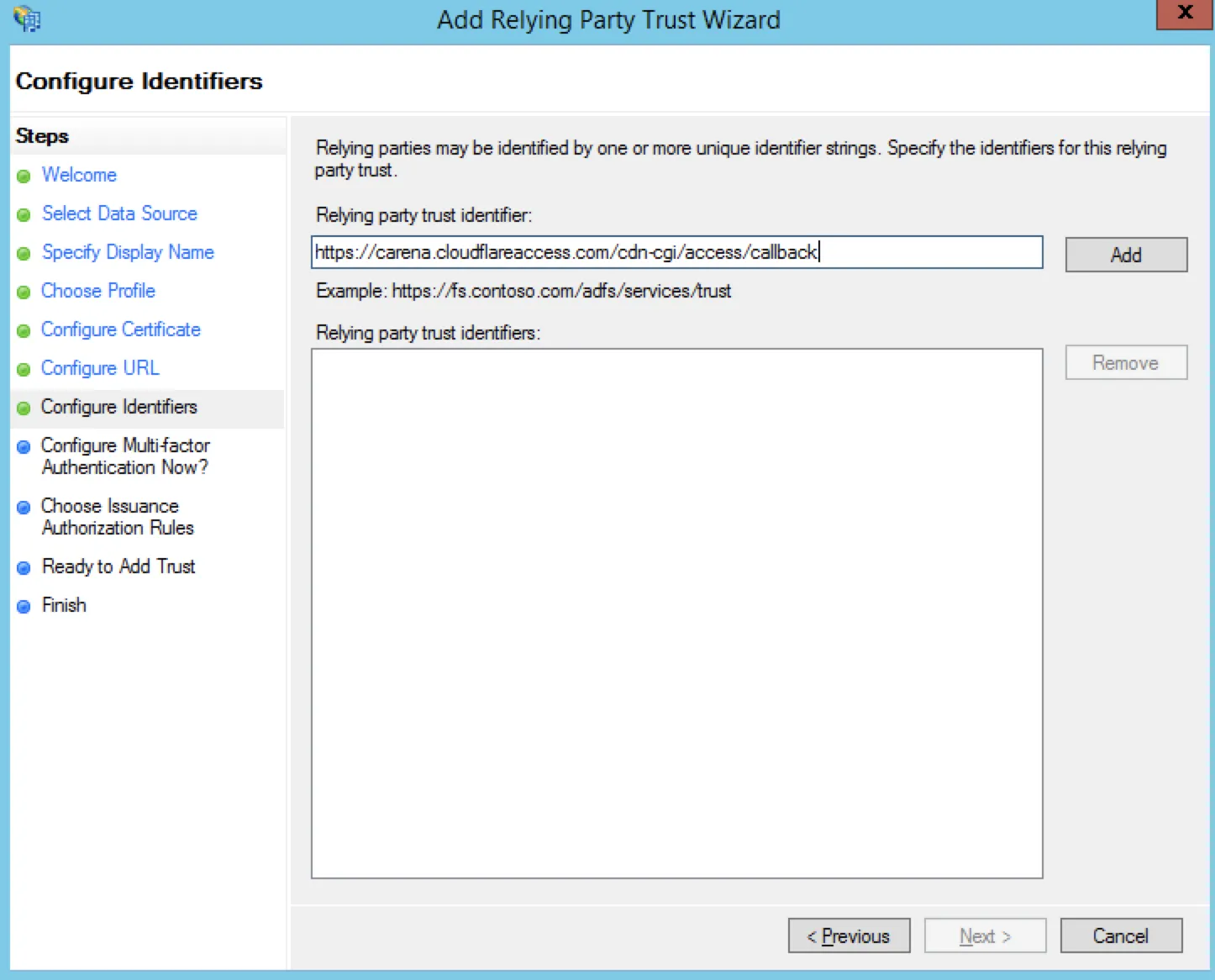

Nextを選択します。Configure Identifiersステップが表示されます。

-

Relying party trust identifierフィールドにコールバックURLを貼り付けます。

-

Nextを選択します。**Configure Multi-factor Authentication Now?**ステップで、多要素認証を構成できます。

-

Nextを選択します。Choose Issuance Authorization Rulesステップが表示されます。

-

Permit all users to access this relying partyオプションを選択します。

-

Nextを選択します。Ready to Add Trustステップが表示されます。

-

設定を確認します。

-

Nextを選択します。Cloudflareは現在、ユーザーIDの承認にADFSを依存しています。

Edit Claim Rules for CF Login画面が自動的に表示されます。

次に、ADFSがCloudflareから情報を取得し、Access policiesを作成できるように、2つのクレームルールを作成します。

Add Relying Trustウィザードを閉じた場合は、Explorerを使用してRelying Party Trustsフォルダーを見つけ、新しく作成したRPTファイルを選択し、ActionサイドバーでEdit Claim Rulesを選択します。

クレームルールを作成するには:

-

Edit Claim Rules for CF Loginウィンドウで、Add Ruleを選択します。Choose Rule Typeステップが表示されます。

-

Claim rule templateフィールドで、ドロップダウンリストからSend LDAP Attributes as Claimsを選択します。

-

Nextを選択します。Edit Rule — Send Emailステップが表示されます。

-

説明的なClaim rule nameを入力します。

-

Attribute storeドロップダウンリストからActive Directoryを選択します。

-

LDAP AttributeおよびOutgoing Claim TypeドロップダウンリストからE-mail-Addressesを選択します。

-

OKを選択します。Choose Rule Typeステップに戻ります。

-

2つ目のルールを作成するために、Claim rule templateドロップダウンリストからTransform an Incoming Claimを選択します。

-

Nextを選択します。Edit - Create Transient Name Identifierウィンドウが表示されます。

-

説明的なClaim rule nameを入力します。

-

Incoming claim typeドロップダウンリストからE-Mail Addressを選択します。

-

Outgoing claim typeドロップダウンリストからName IDを選択します。

-

Outgoing name ID formatドロップダウンリストからTransient Identifierを選択します。

-

Pass through all claim valuesオプションが選択されていることを確認します。

-

OKを選択します。

両方のクレームルールがCloudflare Accessアカウントにエクスポート可能になりました。

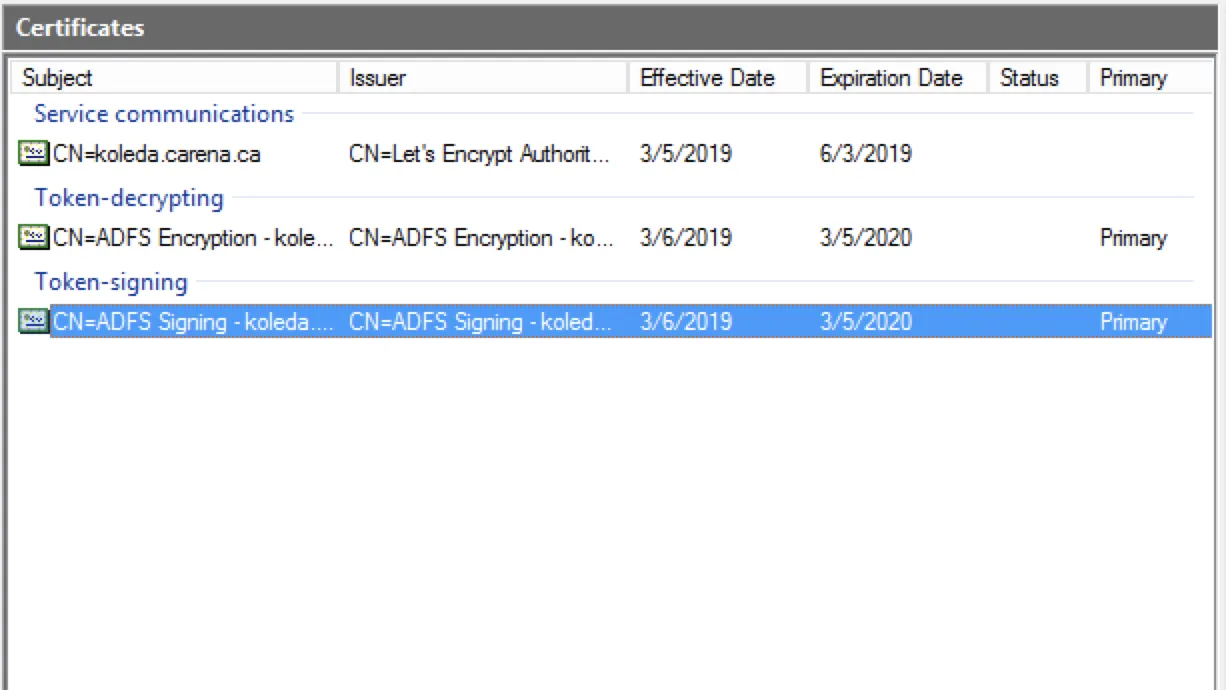

次に、ADFSから_token-signing証明書_を抽出してCloudflareがADFSを認識できるように構成します。

証明書をエクスポートするには:

-

ADFS管理コンソール内で、AD FSの下にあるServiceを選択し、エクスポートする証明書を含むCertificatesフォルダーを選択します。

-

Certificatesカードで、Token-signingの下のエントリを右クリックし、View certificateを選択します。Certificatesウィンドウが表示されます。

-

Detailsタブを選択し、Copy to Fileオプションを選択します。

-

Certificate Export Wizardが表示されます。

-

Nextを選択します。Export File Formatウィンドウが表示されます。

-

**Base-64 encoded X.509 (.CER)**オプションを選択します。

-

Nextを選択します。

-

ファイルの名前を入力します。

-

Nextを選択します。

-

Finishを選択します。

後で使用するためにファイルパスをメモしておいてください。

Cloudflareと通信する際にADFSが完全なレスポンスに署名することを確認するために、ローカルのPowerShellを開き、次のコマンドを入力します:

Set-ADFSRelyingPartyTrust -TargetName "Name of RPT Display Name" -SamlResponseSignature "MessageAndAssertion"Cloudflare Zero TrustがADFSから送信されたクレームとアサーションを受け入れるようにするには、以下の手順に従います:

-

Zero Trustで、Settings > Authenticationに移動します。

-

Login methodsの下で、Add newを選択します。

-

Add a SAML identity providerカードが表示されます。

-

IdPのNameを入力します。

-

Single Sign On URLに次を入力します:

https://hostnameOfADFS/adfs/ls/これはデフォルトの場所です。ADFSでフェデレーションサービス識別子を見つけることができます。

-

IdP Entity ID or Issuer URLフィールドに、Zero Trustチームドメインを入力し、パスの最後にこのコールバックを含めます:

/cdn-cgi/access/callback。例えば:https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback -

Signing certificateの下に、エクスポートした証明書を貼り付けます。

テキストフィールドにスペースや改行文字があってはいけません。

-

Saveを選択します。

接続が機能しているかテストするには、Authentication > Login methodsに移動し、テストしたいログインメソッドの横にあるTestを選択します。

一部のIdPは、管理者がSP(サービスプロバイダー)からメタデータファイルをアップロードすることを許可しています。

Cloudflareメタデータファイルを取得するには:

-

次のURLでユニークなSAMLメタデータファイルをダウンロードします:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/saml-metadataCloudflare Accessでは、Edit a SAML identity providerダイアログにこのURLへのリンクがあります。このリンクは、XML形式でのSAML SPデータを含むウェブページを返します。

-

ファイルをXML形式で保存します。

-

XMLドキュメントをActive Directoryアカウントにアップロードします。

{ "config": { "issuer_url": "https://<your-team-name>.cloudflareaccess.com/", "sso_target_url": "https://adfs.example.com/adfs/ls/", "attributes": ["email"], "email_attribute_name": "", "sign_request": false, "idp_public_cert": "MIIDpDCCAoygAwIBAgIGAV2ka+55MA0GCSqGSIb3DQEBCwUAMIGSMQswCQYDVQQGEwJVUzETMBEG\nA1UEC.....GF/Q2/MHadws97cZg\nuTnQyuOqPuHbnN83d/2l1NSYKCbHt24o" }, "type": "saml", "name": "adfs saml example"}