AWS IAM (SAML)

AWS IAM Identity Centerは、AWSリソース(EC2インスタンスやS3バケットなど)と対話するユーザーのためのSSOアイデンティティ管理を提供します。AWS IAMをSAMLアイデンティティプロバイダーとしてCloudflare Zero Trustと統合することで、ユーザーはAWSの資格情報を使用してZero Trustに認証できます。

- IAM Identity Centerの組織インスタンス ↗への管理者アクセス

AWS IAMをアイデンティティプロバイダーとしてSAMLを設定するには:

-

IAM Identity Centerコンソール ↗を開き、Applicationsに移動します。

-

Customer managedタブを選択します。

-

Add applicationを選択します。

-

I have an application I want to set upを選択します。

-

Application typeで、SAML 2.0を選択します。

-

Nextを選択します。

-

アプリケーションのDisplay nameを入力します(例:

Cloudflare Zero Trust)。 -

IAM Identity Center SAMLメタデータファイルをダウンロードします。このファイルは、Zero Trustでアイデンティティプロバイダーを構成する際に後で必要になります。

-

Application metadataの下で、Manually type your metadata valuesを選択します。

-

Application ACS URLとApplication SAML audienceに、次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名はZero TrustのSettings > Custom Pagesで見つけることができます。

-

Submitを選択します。

-

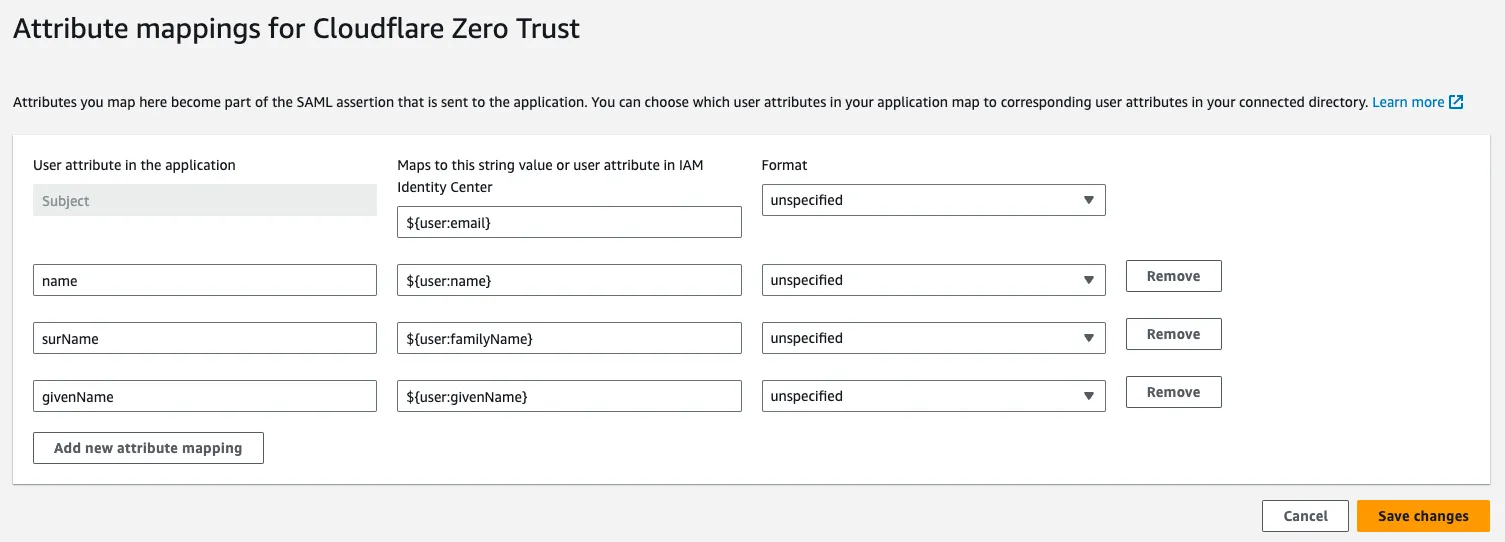

次に、Actionsドロップダウンメニューを選択し、Edit attribute mappingsを選択します。

-

Subjectユーザー属性に、${user:email}を入力します。 -

(推奨)ユーザー名属性を追加します:

| User attribute | String value |

|---|---|

name | ${user:name} |

surName | ${user:familyName} |

givenName | ${user:givenName} |

-

Save changesを選択します。

-

Assign users and groupsの下で、Zero Trustにログインできる個人および/またはグループを追加します。

-

Zero Trust ↗に移動し、Settings > Authenticationに行きます。

-

Login Methodsの下で、Add newを選択します。

-

SAMLを選択します。

-

IdP統合のNameを入力します(例:

AWS)。 -

ステップ8でダウンロードしたIAM Identity Center SAMLメタデータファイルをアップロードします。

-

(推奨)Sign SAML authentication requestを有効にします。

-

Saveを選択します。

接続が機能しているかをテストするには、Testを選択します。

{ "config": { "issuer_url": "https://portal.sso.eu-central-1.amazonaws.com/saml/assertion/b2yJrC4kjy3ZAS0a2SeDJj74ebEAxozPfiURId0aQsal3", "sso_target_url": "https://portal.sso.eu-central-1.amazonaws.com/saml/assertion/b2yJrC4kjy3ZAS0a2SeDJj74ebEAxozPfiURId0aQsal3", "attributes": [ "email" ], "email_attribute_name": "email", "sign_request": true, "idp_public_certs": [ "MIIDpDCCAoygAwIBAgIGAV2ka+55MA0GCSqGSIb3DQEBCwUAMIGSMQswCQYDVQQGEwJVUzETMBEG\nA1UEC.....GF/Q2/MHadws97cZg\nuTnQyuOqPuHbnN83d/2l1NSYKCbHt24o" ] }, "type": "saml", "name": "AWS IAM SAML example"}