Azure AD®

Microsoft Azure AD® (Active Directory) を Cloudflare Zero Trust と統合し、ユーザーのアイデンティティとグループメンバーシップに基づいてポリシーを構築できます。ユーザーは Azure AD の資格情報を使用して Zero Trust に認証します。

統合を設定するために必要な Azure AD の値は次のとおりです:

- application (client) ID

- directory (tenant) ID

- client secret

これらの値を取得するには:

-

Azure ダッシュボード ↗にログインします。

-

すべてのサービス > Azure Active Directory に移動します。

-

Azure Active Directory メニューで、エンタープライズ アプリケーションに移動します。

-

新しいアプリケーション > 独自のアプリケーションを作成を選択します。

-

アプリケーションに名前を付けます。

-

Azure AD と統合するアプリケーションを登録する (開発中のアプリ) を選択し、次に 作成 を選択します。

-

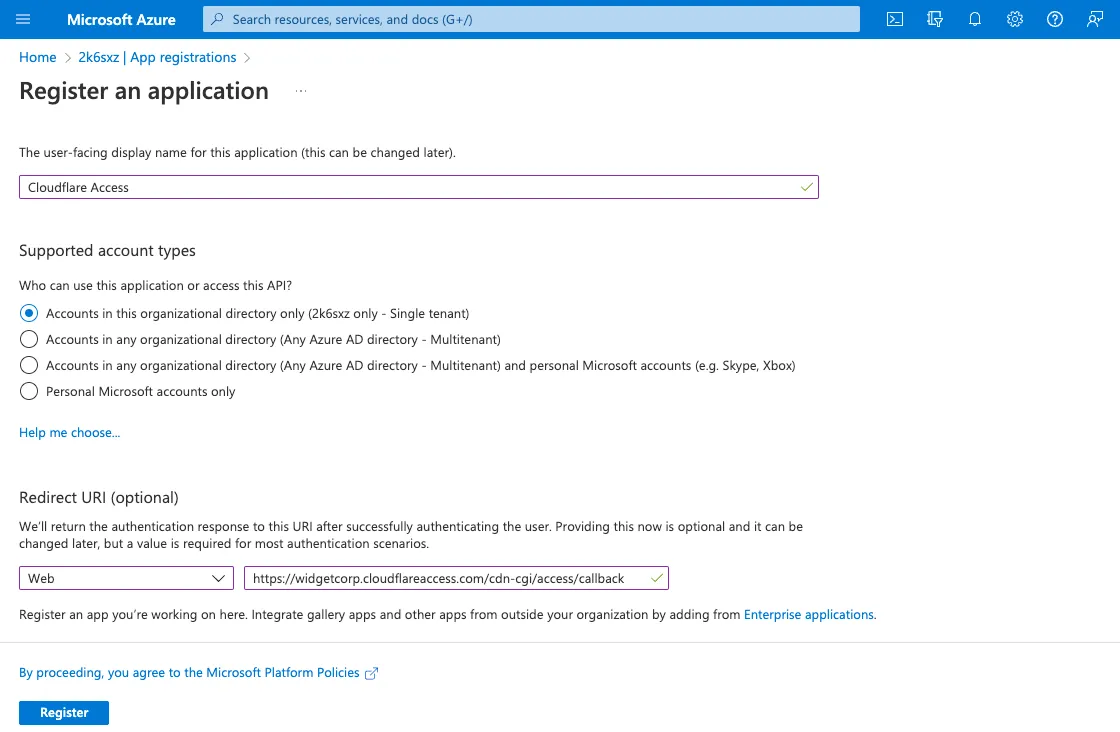

リダイレクト URI の下で、Web プラットフォームを選択し、次の URL を入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名は Zero Trust の 設定 > カスタムページ で見つけることができます。

-

登録 を選択します。

-

次に、Azure Active Directory メニューに戻り、アプリ登録に移動します。

-

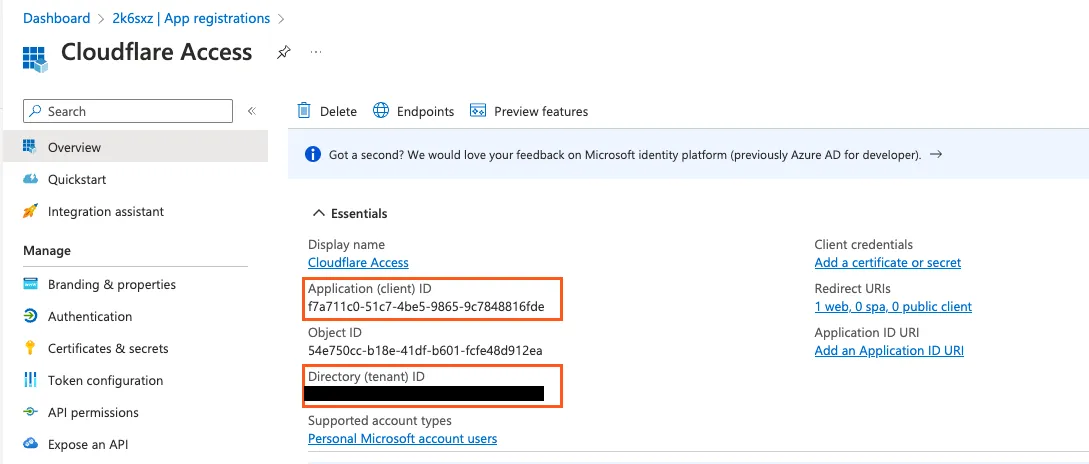

作成したアプリを選択します。Application (client) ID と Directory (tenant) ID をコピーします。

-

証明書と秘密 に移動し、新しいクライアント シークレット を選択します。

-

クライアント シークレットに名前を付け、期限を選択します。

-

クライアント シークレットが作成されたら、その 値 フィールドをコピーします。クライアント シークレットは作成後すぐにしか表示できないため、安全な場所に保管してください。

-

アプリケーションの アプリ登録 ページから、API 権限 に移動します。

-

権限の追加 を選択します。

-

Microsoft Graph を選択します。

-

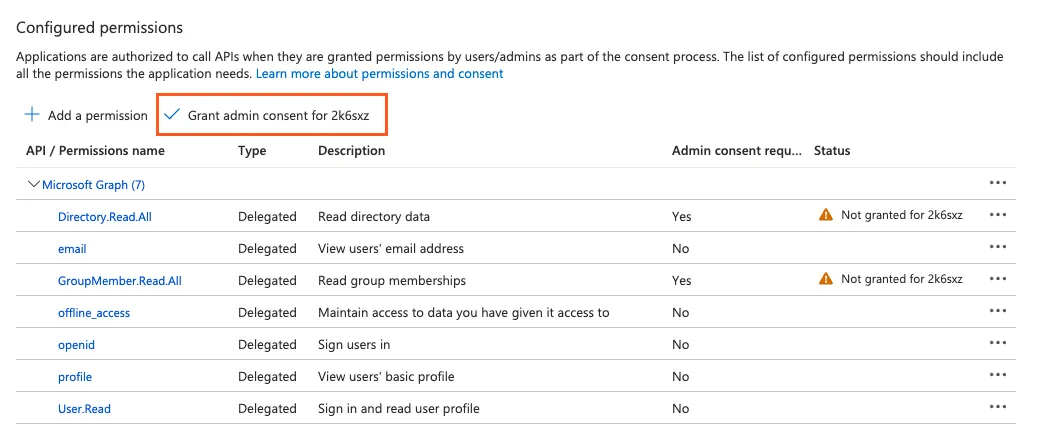

委任された権限 を選択し、次の 権限 ↗ を有効にします:

emailoffline_accessopenidprofileUser.ReadDirectory.Read.AllGroupMember.Read.All

-

すべての七つの権限が有効になったら、権限を追加 を選択します。

-

管理者の同意を付与 を選択します。

-

Zero Trust ↗ に移動し、設定 > 認証 に進みます。

-

ログイン方法 の下で、新規追加 を選択します。

-

Azure AD を選択します。

-

Azure ダッシュボードから取得した Application (client) ID、Client secret、および Directory (tenant) ID を入力します。

-

(オプション) 次の設定を構成します:

- コード交換のための証明書キー: すべてのログイン試行で PKCE ↗ を実行します。

- グループのサポート: Cloudflare がユーザーの Azure AD グループメンバーシップを読み取ることを許可します。

- Azure AD ポリシーの同期: Azure AD 条件付きアクセス チュートリアル を参照してください。

- SCIM を有効にする: ユーザーとグループの同期 を参照してください。

- メールクレーム: ユーザー識別に使用したい Azure AD クレームを入力します(例:

preferred_username)。 - OIDC クレーム: ユーザーのアイデンティティに追加したい カスタム OIDC クレーム を入力します。この情報は ユーザーアイデンティティエンドポイント で利用可能です。

-

保存 を選択します。

接続が機能しているかを テスト するには、テスト を選択します。

Azure AD の統合により、IdP グループを同期し、SCIM を使用してユーザーを自動的に削除できます。

- Microsoft Entra ID P1 または P2 ライセンス

-

In Zero Trust ↗, go to Settings > Authentication.

-

Locate the IdP you want to synchronize and select Edit.

-

Select SCIM を有効にし、グループをサポートする.

-

(Optional) Enable the following settings:

- Enable user deprovisioning: Revoke a user’s active session when they are removed from the SCIM application in the IdP. This will invalidate all active Access sessions and prompt for reauthentication for any Gateway WARP session policies.

- Remove user seat on deprovision: Remove a user’s seat from your Zero Trust account when they are removed from the SCIM application in the IdP.

- Enable group membership change reauthentication: Revoke a user’s active session when their group membership changes in the IdP. This will invalidate all active Access sessions and prompt for reauthentication for any Gateway WARP session policies. Access will read the user’s updated group membership when they reauthenticate.

-

Select Save.

-

Copy the SCIM Endpoint and SCIM Secret. You will need to enter these values into the IdP.

The SCIM secret never expires, but you can manually regenerate the secret at any time.

-

Azure Active Directory メニューで、エンタープライズ アプリケーション に移動します。

-

新しいアプリケーション > 独自のアプリケーションを作成 を選択します。

-

アプリケーションに名前を付けます(例:

Cloudflare Access SCIM)。 -

ギャラリーに見つからない他のアプリケーションを統合する (非ギャラリー) を選択します。

-

SCIM アプリケーションが作成されたら、アプリケーションにユーザーとグループを割り当てます ↗。

-

プロビジョニング に移動し、開始 を選択します。

-

プロビジョニングモード で、自動 を選択します。

-

テナント URL フィールドに、Zero Trust から取得した SCIM エンドポイント を入力します。

-

シークレットトークン フィールドに、Zero Trust から取得した SCIM シークレット を入力します。

-

接続テスト を選択して、資格情報が正しく入力されたことを確認します。

-

保存 を選択します。

-

プロビジョニング ページで、プロビジョニングを開始 を選択します。Azure で同期状況が表示されます。

どのユーザーとグループが同期されたかを確認するには、プロビジョニングログを表示 を選択します。

プロビジョニング属性は、Azure AD が Cloudflare Access と同期するユーザーのプロパティを定義します。プロビジョニング属性を変更するには、Azure AD の プロビジョニング ページに移動し、属性マッピングを編集 を選択します。

次のユーザー属性マッピングを有効にすることをお勧めします:

| customappsso 属性 | Azure AD 属性 | 推奨事項 |

|---|---|---|

emails[type eq "work"].value | mail | 必須 |

name.givenName | givenName | 推奨 |

name.familyName | surname | 推奨 |

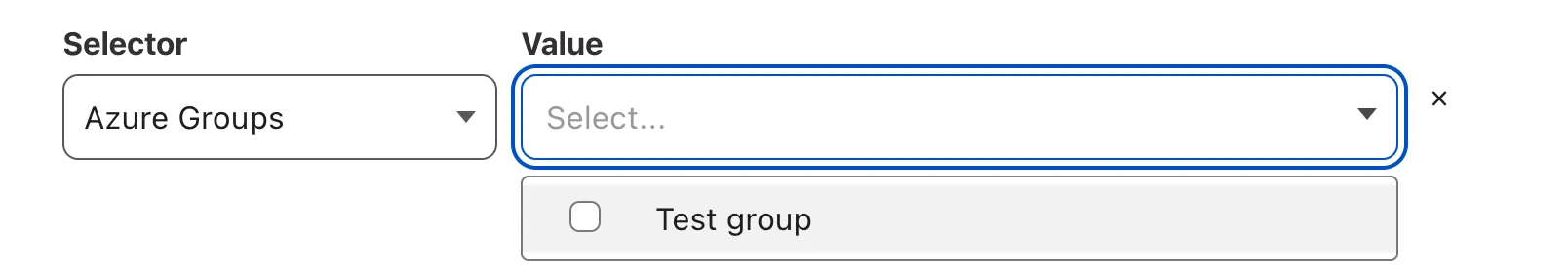

SCIM 同期が有効になっている場合、Azure グループ名は自動的にアクセスおよびゲートウェイポリシービルダーに表示されます。

アクセスポリシーを構築する場合は、Azure グループ セレクターを選択します。

ゲートウェイポリシーを構築する場合は、ユーザーグループ名 セレクターを選択します。

SCIM と同期されていないグループのためにアクセスおよびゲートウェイポリシーを作成できます。Azure AD は、Object Id というランダムな文字列の形式でディレクトリグループを公開します。これは Name とは異なります。

-

Azure AD を Zero Trust に設定する際に グループのサポート を有効にしてください。

-

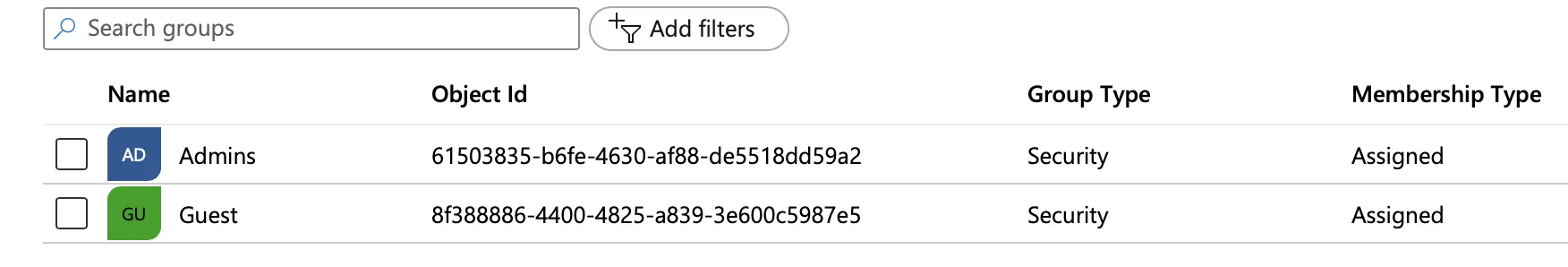

Azure ダッシュボードで、Azure グループの

Object Idをメモします。以下の例では、Admins というグループの ID は61503835-b6fe-4630-af88-de551dd59a2です。

-

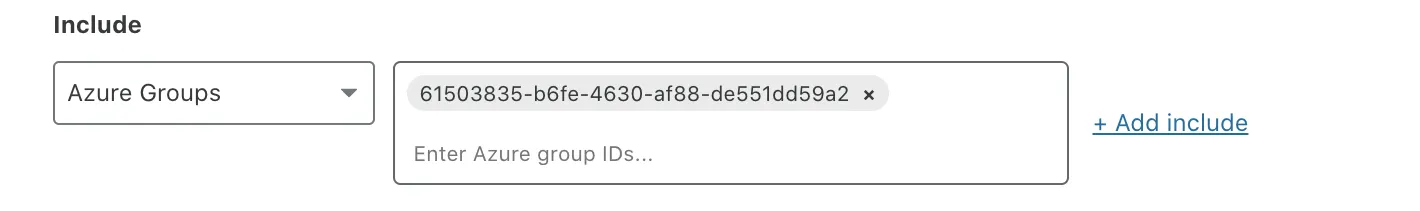

アクセスポリシーを構築する場合は、Azure グループ セレクターを選択します。ゲートウェイポリシーを構築する場合は、ユーザーグループ ID セレクターを選択します。

-

値 フィールドに Azure グループの

Object Idを入力します。

Azure グループのアクセスおよびゲートウェイポリシーは、すべての ネストされたグループ ↗ にも適用されます。たとえば、ユーザーが US devs グループに属し、US devs がより広範なグループ Devs の一部である場合、ユーザーは Devs のために作成されたすべてのポリシーによって許可またはブロックされます。

ユーザーが WARP セッションを再認証する ↗ たびに、Azure AD に再度資格情報を入力させることができます。この設定を構成するには、PUT リクエスト を行い、prompt パラメータを login または select_account に設定します。

{ "config": { "client_id": "<your client id>", "client_secret": "<your client secret>", "directory_id": "<your azure directory uuid>", "support_groups": true }, "type": "azureAD", "name": "my example idp"}