Centrify (SAML)

Centrifyは、インフラストラクチャ、DevOps、クラウド、およびその他の現代的な企業へのアクセスを保護し、特権アクセスの悪用という侵害の主な原因を防ぎます。

CentrifyをアイデンティティプロバイダーとしてSAMLを設定するには:

-

Centrify管理ポータルにログインし、Appsを選択します。

-

Add Web Appsを選択します。

-

Customタブを選択します。

-

SAMLアイコンの横にあるAddを選択します。

-

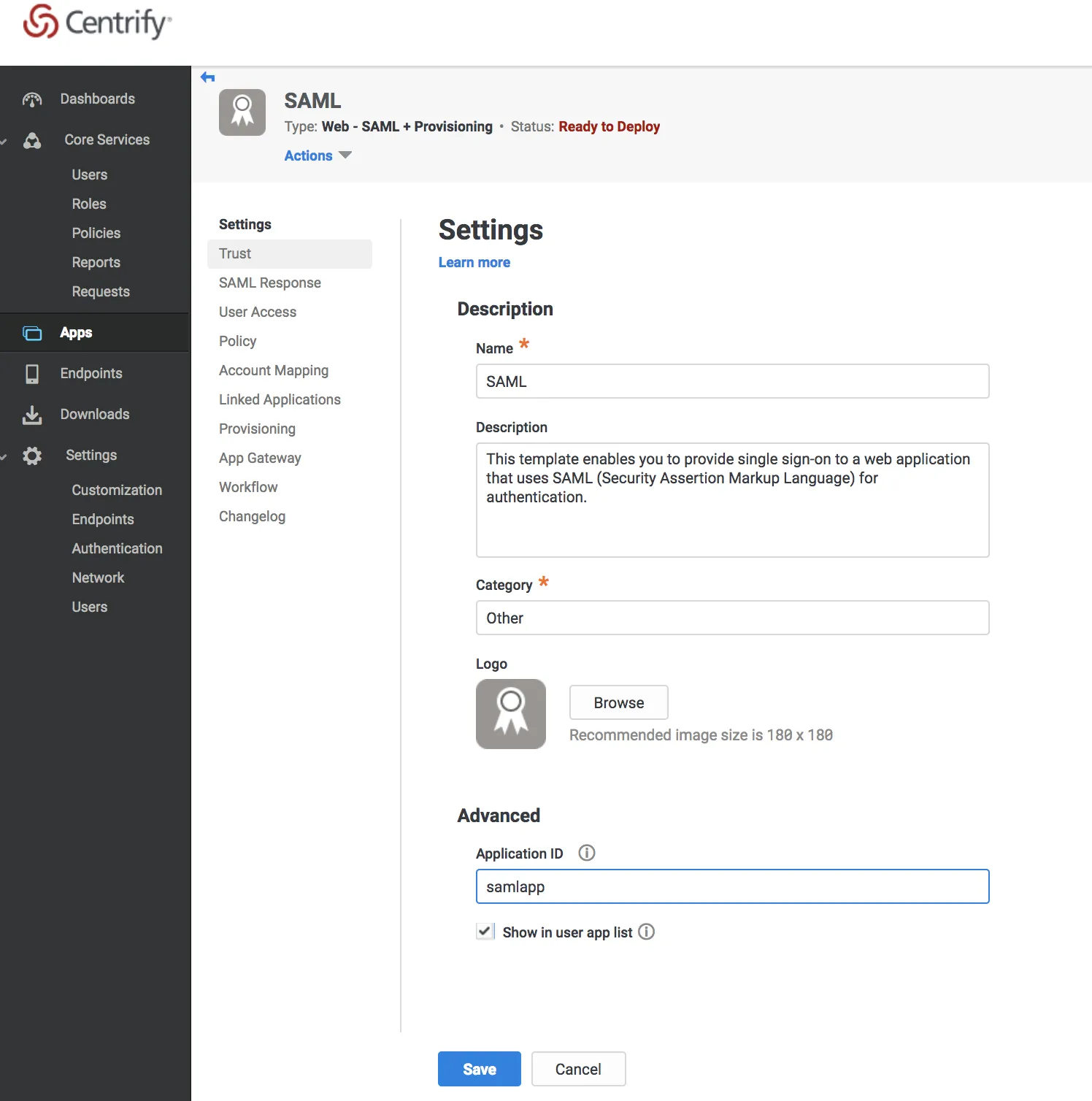

アプリケーションに必要な情報を入力します。

-

Saveを選択します。

-

左側のペインでSettingsを選択します。

-

中央のメニューペインでTrustを選択します。

-

Manual Configurationオプションを選択します。

-

SP Entity IDおよびAssertion Consumer Service (ACS) URL fieldsに次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名はZero TrustのSettings > Custom Pagesで見つけることができます。

-

Saveを選択します。

-

中央のメニューペインでUser Accessを選択します。

-

Addを選択します。Select Roleダイアログが表示されます。

-

ロールのアクセス割り当てを完了します。ロールルールはUser Accessカードに表示されます。

-

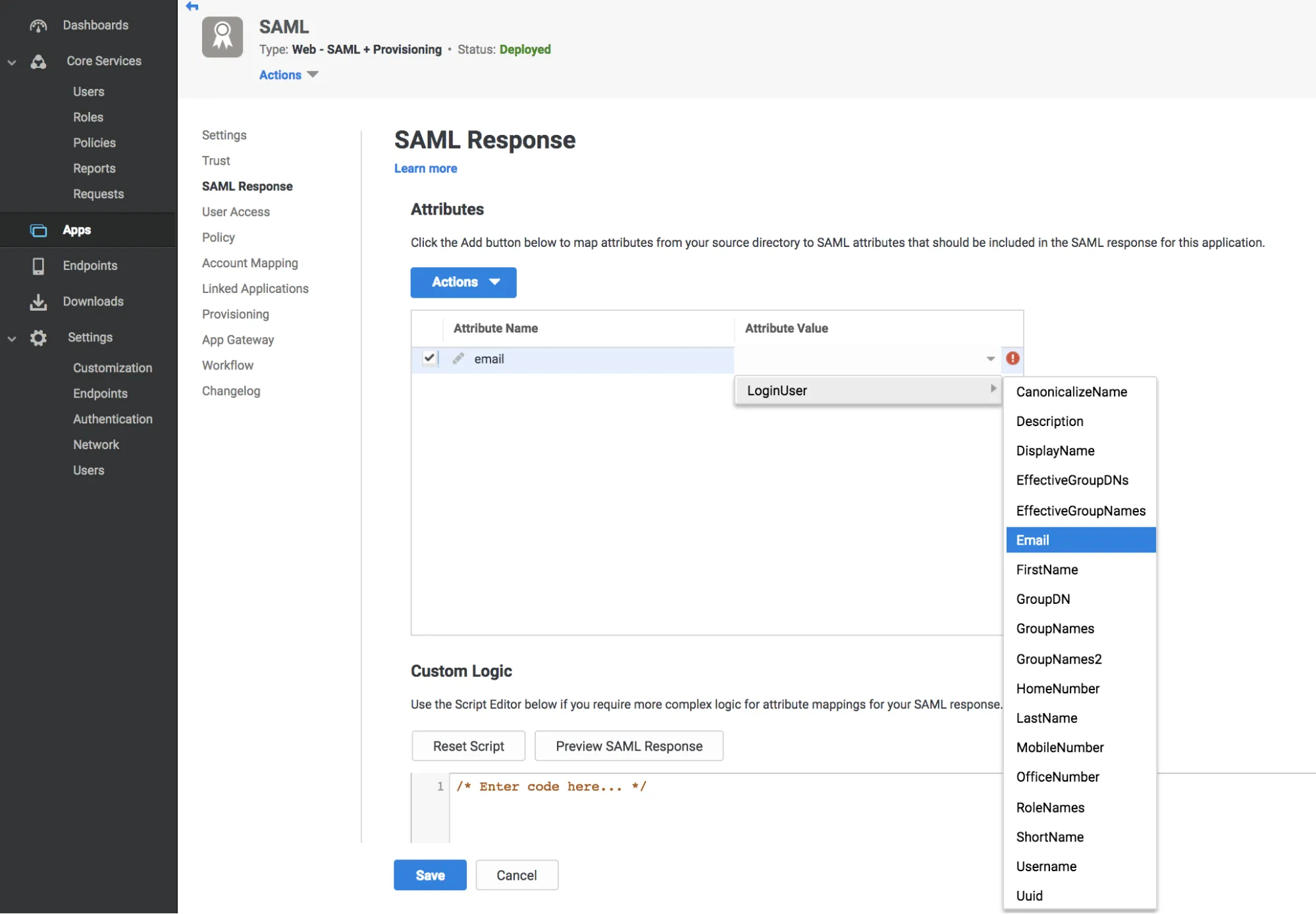

User Accessカードの中央メニューペインでSAML Responseを選択します。

-

Active > Addを選択して、新しいAttribute Name、Emailを作成します。

-

Attribute Valueフィールドにユーザーのメールアドレスを入力します。

-

Saveを選択します。

-

左側のメニューから再度Settingsを選択し、Trustを選択します。

-

Manual Configurationオプションを選択します。

-

Zero TrustでSettings > Authenticationに移動します。

-

Login methodsの下で、Add newを選択します。

-

SAMLを選択します。

-

Centrifyから対応する情報をフィールドにコピーして貼り付けます。

-

Saveを選択します。

接続が正常に動作しているかテストするには、Authentication > Login methodsに移動し、テストしたいログインメソッドの横にあるTestを選択します。

一部のIdPは、管理者がSP(サービスプロバイダー)からメタデータファイルをアップロードすることを許可しています。

Cloudflareのメタデータファイルを取得するには:

-

次のURLからユニークなSAMLメタデータファイルをダウンロードします:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/saml-metadata -

ファイルをXML形式で保存します。

-

XMLドキュメントをCentrifyアカウントにアップロードします。

{ "config": { "issuer_url": "https://abc123.my.centrify.com/baaa2117-0ec0-4d76-84cc-abccb551a123", "sso_target_url": "https://abc123.my.centrify.com/applogin/appKey/baaa2117-0ec0-4d76-84cc-abccb551a123/customerId/abc123", "attributes": ["email"], "email_attribute_name": "", "sign_request": false, "idp_public_cert": "MIIDpDCCAoygAwIBAgIGAV2ka+55MA0GCSqGSIb3DQEBCwUAMIGSMQswCQYDVQQGEwJVUzETMBEG\nA1UEC.....GF/Q2/MHadws97cZg\nuTnQyuOqPuHbnN83d/2l1NSYKCbHt24o" }, "type": "saml", "name": "centrify saml example"}