Cloudflare AccessとGoogle認証をGoogle Workspaceアカウントなしで統合できます。この統合により、Googleアカウントを持つ任意のユーザーがログインできるようになります(Accessポリシーがリソースへのアクセスを許可している場合)。Google Workspaceの手順とは異なり、以下の手順ではGoogle Workspaceアカウントからグループメンバーシップ情報を取得することはできません。

Google SuiteをCloudflare Zero Trustのアイデンティティプロバイダーとして統合するために、Google Cloud Platformのユーザーである必要はありません。IdP統合設定を構成するためにGoogle Cloud Platformを開くだけで済みます。

-

Google Cloud Platformコンソールにアクセスします。新しいプロジェクトを作成し、プロジェクトに名前を付けて作成を選択します。

-

プロジェクトのホームページで、サイドバーのAPIとサービスに移動し、ダッシュボードを選択します。

-

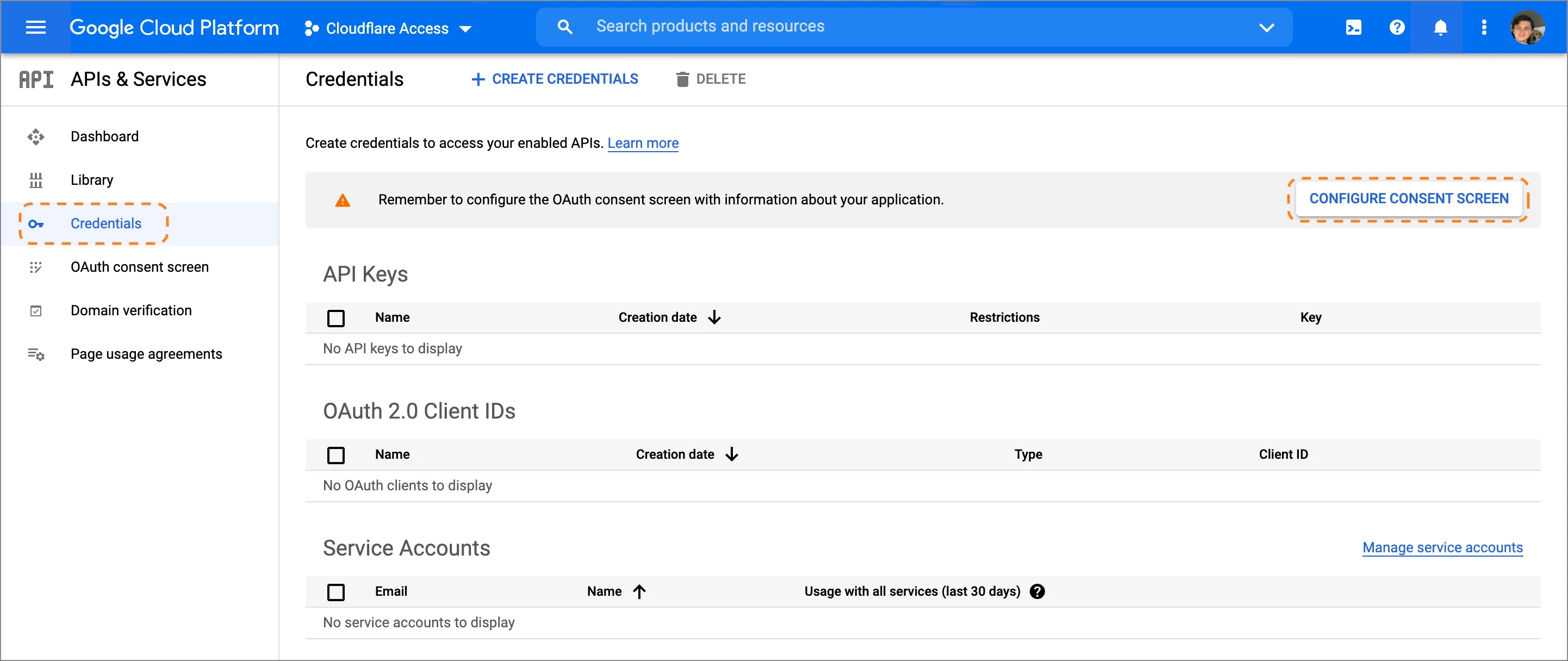

サイドバーで認証情報に移動し、ページの上部で同意画面の設定を選択します。

-

ユーザータイプとして

Externalを選択します。このアプリケーションはGoogle Workspaceアカウント内で作成されていないため、Gmailアドレスを持つ任意のユーザーがログインできます。 -

アプリケーションに名前を付け、サポートメールを追加し、連絡先フィールドに入力します。Google Cloud Platformでは、アカウントにメールが必要です。

-

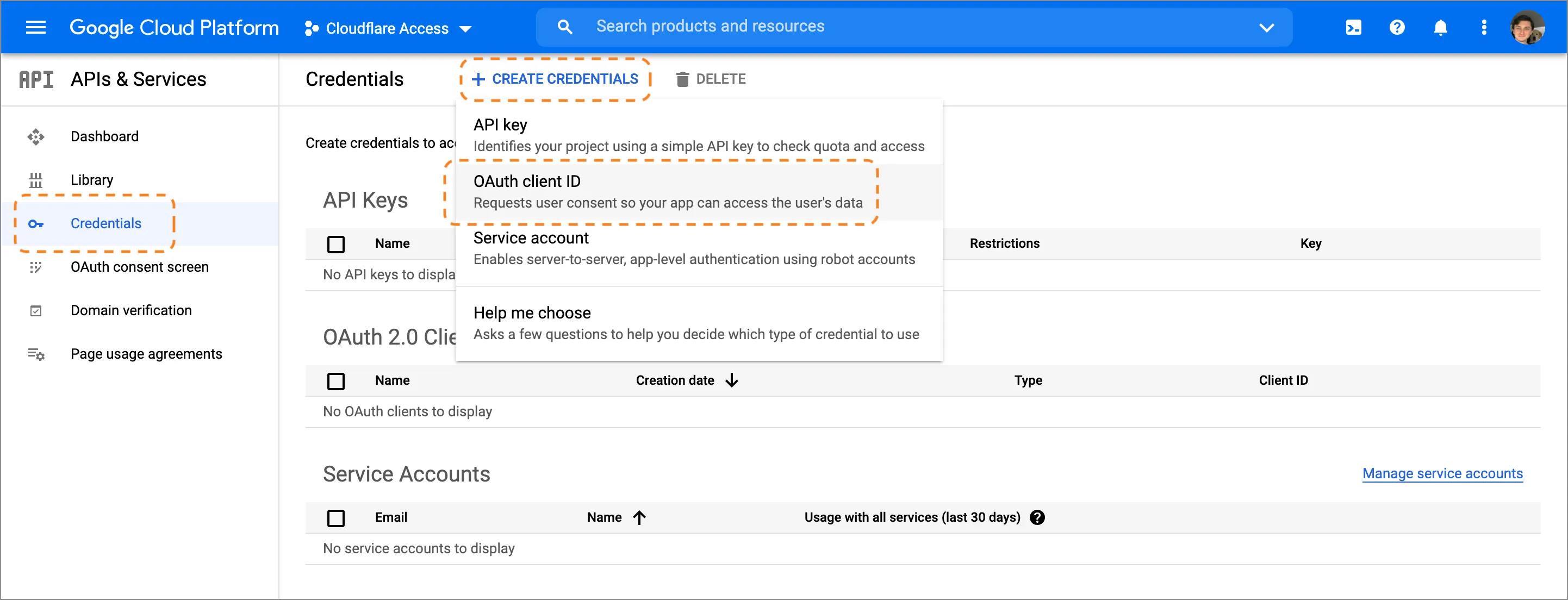

APIとサービスページに戻り、認証情報を作成 > OAuthクライアントIDを選択し、アプリケーションに名前を付けます。

-

承認済みJavaScriptオリジンのURIフィールドに、チームドメインを入力します:

https://<your-team-name>.cloudflareaccess.comチーム名はZero Trustの設定 > カスタムページで見つけることができます。

-

承認済みリダイレクトURIのURIフィールドに、次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback -

GoogleはOAuthクライアントIDとシークレット値を表示します。シークレットフィールドはパスワードのように機能し、共有すべきではありません。両方の値をコピーします。

-

Zero Trust ↗に移動し、設定 > 認証に進みます。

-

ログイン方法の下で、新規追加を選択します。次のページでGoogleを選択します。

-

前に生成したクライアントIDとクライアントシークレットフィールドに入力します。

-

(オプション)鍵交換の証明(PKCE) ↗を有効にします。PKCEはすべてのログイン試行で実行されます。

-

保存を選択します。

接続が機能しているかテストするには、認証 > ログイン方法に移動し、Googleの横にあるテストを選択します。

{ "config": { "client_id": "<your client id>", "client_secret": "<your client secret>" }, "type": "google", "name": "my example idp"}