Google Workspace

Google Workspace(旧Google Suite)アカウントをCloudflare Accessと統合できます。以下の手順は、一般的なGoogle認証の指示とは異なり、Google Workspaceアカウントからグループメンバーシップ情報を取得することを可能にします。

統合が完了すると、ユーザーはGoogle Workspaceの資格情報を使用してCloudflare Accessで保護されたリソースにアクセスしたり、Cloudflare Gatewayにデバイスを登録したりします。

Google WorkspaceをCloudflare Zero Trustのアイデンティティプロバイダーとして統合するために、Google Cloud Platformのユーザーである必要はありません。IdP統合設定を構成するためにGoogle Cloud Platformを開くだけで済みます。

-

Google Cloud Platformのコンソール ↗にログインします。これはGoogle Workspaceコンソールとは別です。

-

Google Workspace APIを有効にするには、Google Cloudプロジェクトが必要です。まだGoogle Cloudプロジェクトを持っていない場合は、IAM & Admin > プロジェクトを作成に移動します。プロジェクトに名前を付けて、作成を選択します。

-

APIとサービスに移動し、+ APIとサービスを有効にするを選択します。APIライブラリが読み込まれます。

-

APIライブラリで

adminを検索し、Admin SDK APIを選択します。 -

Admin SDK APIを有効にします。

-

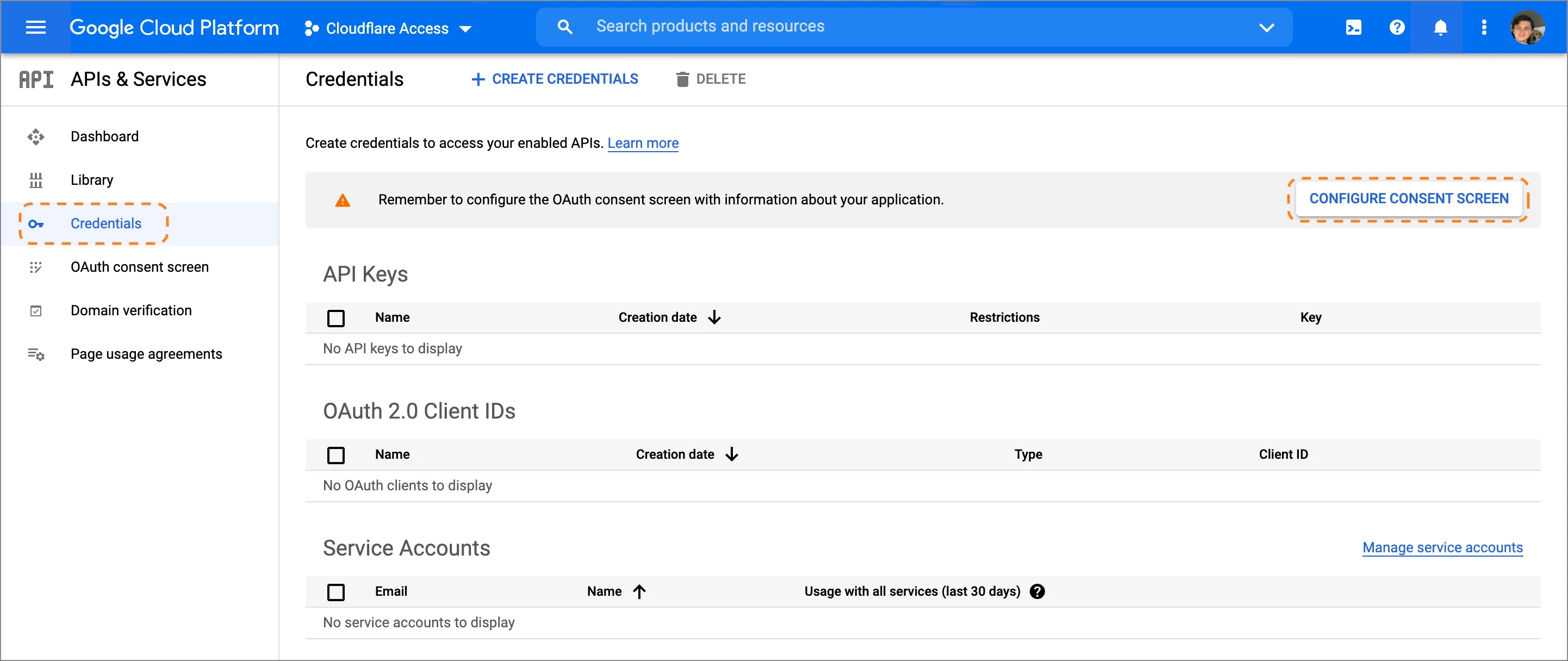

APIとサービスページに戻り、認証情報に移動します。

-

同意画面を構成する必要があるという警告が表示されます。同意画面を構成を選択します。

-

同意画面を構成するには:

- ユーザータイプとして内部を選択します。これにより、認証リクエストがGoogle Workspaceのユーザーに制限され、通常のGmailアドレスを持つユーザーがブロックされます。

- アプリケーションに名前を付け、サポートメールを追加し、連絡先フィールドを入力します。Google Cloud Platformでは、アカウントにメールが必要です。

- スコープページは空白のままにできます。

- 概要ページが読み込まれ、保存して終了できます。

-

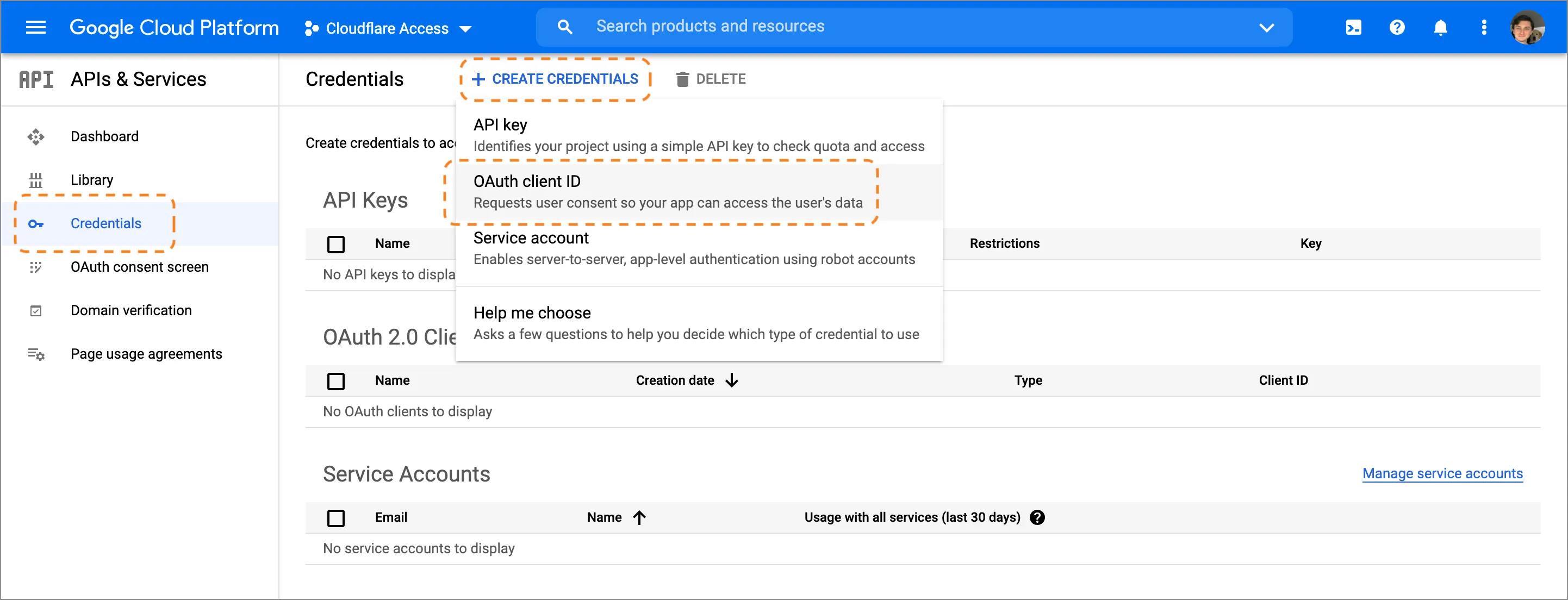

認証情報ページに戻り、+ 認証情報を作成 > OAuthクライアントIDを選択します。

-

アプリケーションタイプとしてWebアプリケーションを選択します。

-

承認されたJavaScriptの起源のURIフィールドに、チームドメインを入力します:

https://<your-team-name>.cloudflareaccess.comチーム名はZero Trustの設定 > カスタムページで見つけることができます。

-

承認されたリダイレクトURIのURIフィールドに、次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback -

GoogleはOAuthクライアントIDとシークレット値を表示します。シークレットフィールドはパスワードのように機能し、共有しないでください。両方の値をコピーします。

-

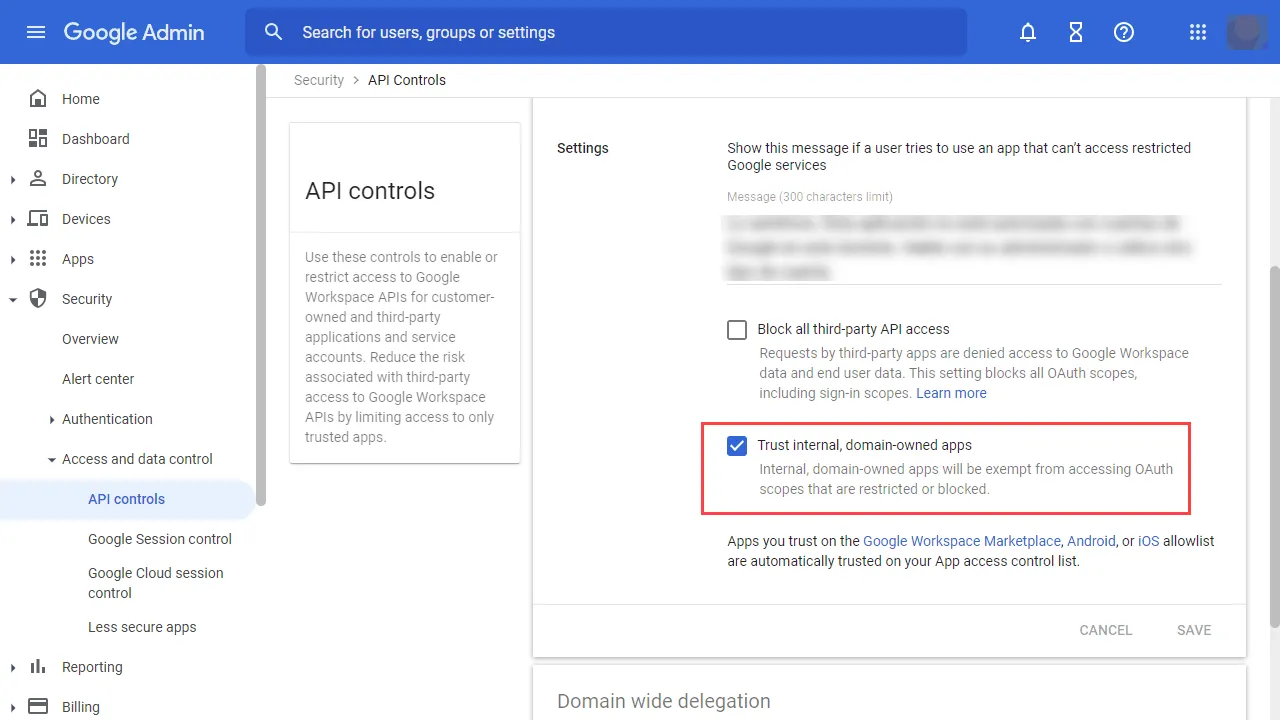

Google管理コンソール ↗に移動し、セキュリティ > アクセスとデータ制御 > API制御に進みます。

-

内部のドメイン所有アプリを信頼オプションを有効にします。この設定はデフォルトで無効になっており、Cloudflare Accessが正しく機能するためには有効にする必要があります。

-

Zero Trust ↗に移動し、設定 > 認証に進みます。

-

ログイン方法の下で、新しい追加を選択し、Google Workspaceを選択します。

-

前に生成したクライアントIDとクライアントシークレットフィールドを入力します。さらに、Google Workspaceアカウントのドメインを入力します。

-

(オプション)キー交換の証明(PKCE) ↗を有効にします。PKCEはすべてのログイン試行で実行されます。

-

(オプション)オプションの構成の下で、Accessのアプリケーショントークンに追加したいカスタムOIDCクレームを入力します。

-

保存を選択します。設定を完了するには、生成されたリンクにアクセスする必要があります。Google Workspaceの管理者でない場合は、リンクを管理者と共有してください。

-

生成されたリンクは、Google管理アカウントにログインし、Cloudflare Accessがグループ情報を表示することを許可するように促します。権限を許可すると、Cloudflare Accessから成功ページが表示されます。

接続が機能しているかをテストするには、認証 > ログイン方法に移動し、Google Workspaceの横にあるテストを選択します。ユーザーのアイデンティティとグループメンバーシップが返されるはずです。

{ "config": { "client_id": "<your client id>", "client_secret": "<your client secret>", "apps_domain": "mycompany.com" }, "type": "google-apps", "name": "my example idp"}