Jumpcloud (SAML)

JumpCloudは、ユーザーのアイデンティティをシステム、アプリ、ファイル、ネットワークに安全に接続するためのDirectory-as-a-Service® ↗を提供しています。Cloudflare Accessは、SAMLプロトコルを使用してJumpCloudと統合します。このJumpCloudのドキュメント ↗は、JumpCloudの展開内でアプリケーションを構成するのに役立ちます。

これらの手順は、Cloudflare Zero Trustに特有の要件に焦点を当てています。

JumpCloud SAMLをアイデンティティプロバイダーとして設定するには:

-

SAML証明書を生成します。

ヒント: JumpCloudは、SAMLアサーションに署名するための独自の証明書を提供することを要求します。自己署名証明書も受け入れられます。

証明書がない場合、このコマンドを使用してOpenSSLで生成できます:

Terminal window openssl genrsa -out samlidp.key 2048 ; openssl req -new -x509 -sha256 -key samlidp.key -out samlidp.crt -days 1095Generating RSA private key, 2048 bit long modulus.................................................................................+++++......................+++++e is 65537 (0x010001)証明書リクエストに組み込むための識別名(Distinguished Name)またはDNを入力するように求められた場合、これらのフィールドのいくつかを空白のままにすることができます。一部のフィールドにはデフォルト値があります。フィールドを空白のままにするには、ドット(

.)を入力します。例えば:-----Country Name (2 letter code) [AU]:.State or Province Name (full name) [Some-State]:.Locality Name (eg, city) []:.Organization Name (eg, company) [Internet Widgits Pty Ltd]:.Organizational Unit Name (eg, section) []:.Common Name (e.g. server FQDN or YOUR name) []:JumpCloud SAML IdPEmail Address []: -

JumpCloudで、左側のメニューからApplicationsを選択します。

-

画面の左上にある+アイコンを選択してアプリケーションを追加します。

-

Application TypesでSAMLオプションを選択します。

-

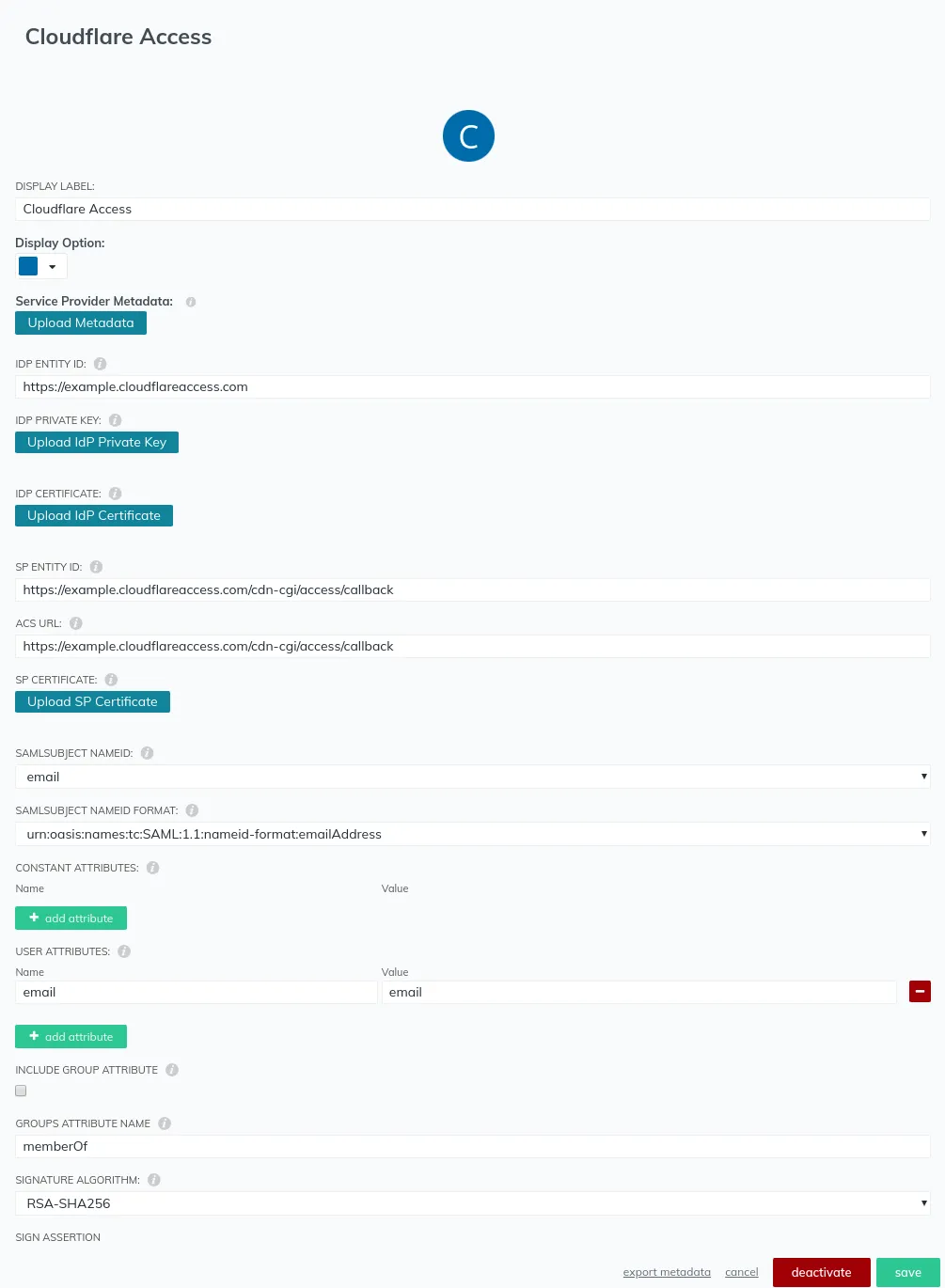

Display Labelにアプリケーション名を入力します。

-

IDP IDENTITY IDフィールドにIdPエンティティを入力します。IdPエンティティは何でも構いませんが、一意である必要があります。Cloudflareチームドメイン(

https://<your-team-name>.cloudflareaccess.com/)など、識別可能なものを参照することをお勧めします。 -

プロンプトが表示されたら、以前に生成したIdPプライベートキーとIdP証明書を入力します。

-

SP entity IDとACS URLの両方を次のコールバックURLに設定します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名はZero TrustのSettings > Custom Pagesで見つけることができます。

-

SAML SUBJECT NAMEIDの下で、emailを選択します。

-

SAML SUBJECT NAMEID FORMATを次のように設定します:

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress -

USER ATTRIBUTESの下で、名前に

email、値にemailを入力します。 -

他の設定はデフォルトのままにします。

-

saveを選択します。このアプリケーションをユーザーまたはグループに割り当てることを忘れないでください。

-

Zero Trustで、Settings > Authenticationに移動します。

-

Login methodsの下で、Add newを選択します。

-

SAMLを選択します。

-

Name、Single Sign on URL、IdP Entity ID or Issuer URL、およびSigning Certificateを入力します。

-

Saveを選択します。

接続が機能しているかテストするには、Authentication > Login methodsに移動し、テストしたいログインメソッドの横にあるTestを選択します。

{ "config": { "issuer_url": "jumpcloud", "sso_target_url": "https://sso.myexample.jumpcloud.com/saml2/cloudflareaccess", "attributes": ["email", "name", "username"], "email_attribute_name": "", "sign_request": false, "idp_public_cert": "MIIDpDCCAoygAwIBAgIGAV2ka+55MA0GCSqGSIb3DQEBCwUAMIGSMQswCQYDVQQGEwJVUzETMBEG\nA1UEC.....GF/Q2/MHadws97cZg\nuTnQyuOqPuHbnN83d/2l1NSYKCbHt24o" }, "type": "saml", "name": "jumpcloud saml example"}