Keycloak (SAML)

Keycloakは、JBossによって構築されたオープンソースのアイデンティティおよびアクセス管理ソリューションです。テスト用のKeycloakラボ環境が必要な場合は、この例 ↗を参照してください。

Keycloak (SAML)をアイデンティティプロバイダーとして設定するには:

-

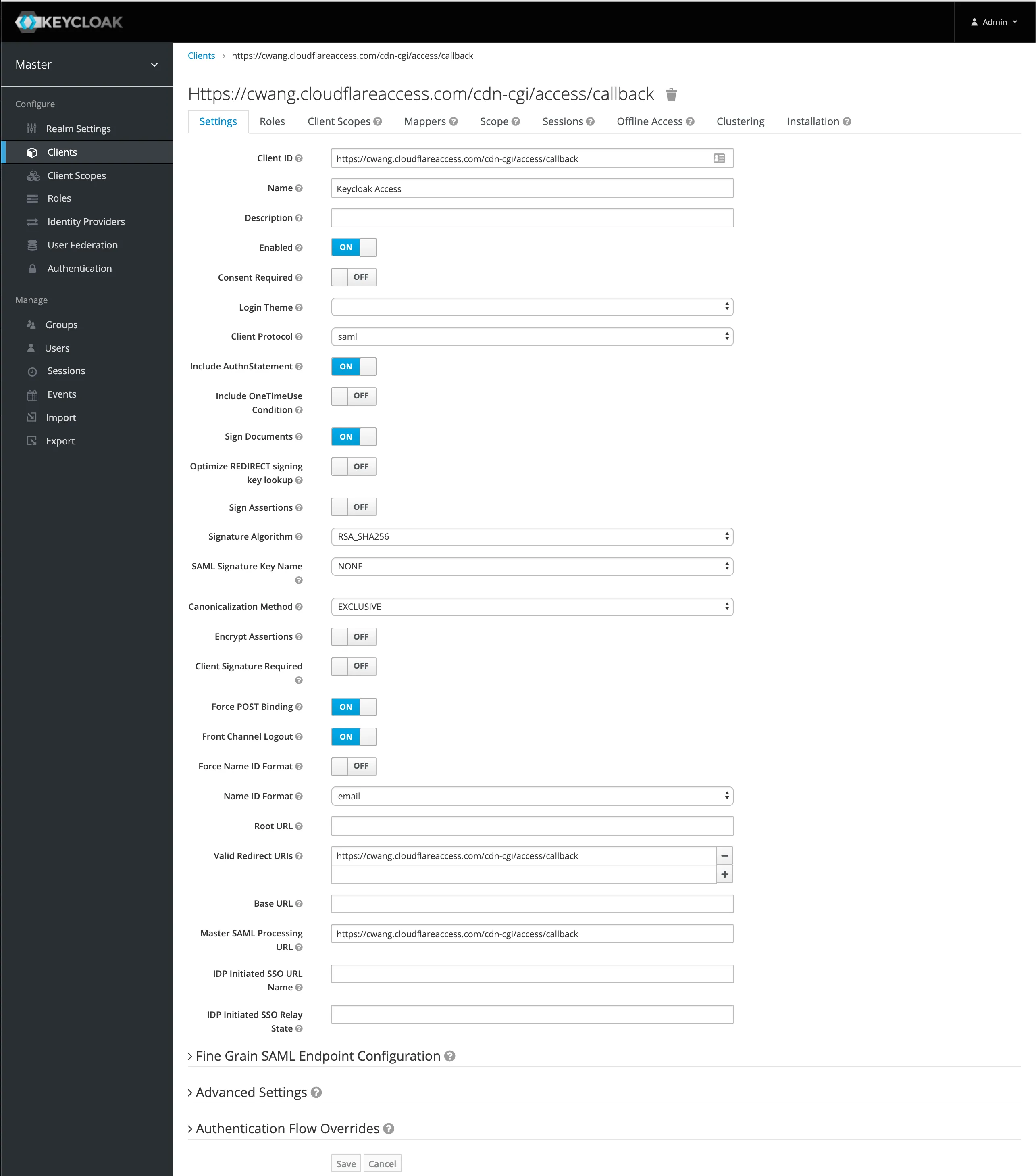

Keycloakで、ナビゲーションバーのClientsを選択し、新しいクライアントを作成します。

-

Client IDの下に、次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名は、Zero TrustのSettings > Custom Pagesで見つけることができます。

-

Name ID Formatをemailに変更します。 -

次に、使用しているKeycloakドメインに有効なリダイレクトURIを設定します。例えば、

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackです。 -

Master SAML Processing URLを同じKeycloakドメインを使用して設定します:

https://<keycloak_domain>/auth/realms/master/protocol/saml。 -

クライアント署名を有効にしたい場合は、

Client Signature Requiredを有効にし、saveを選択します。-

ダウンロードしたAccess証明書を

SAML Keysタブにインポートします。フォーマットとしてCertificate PEMを使用します。

-

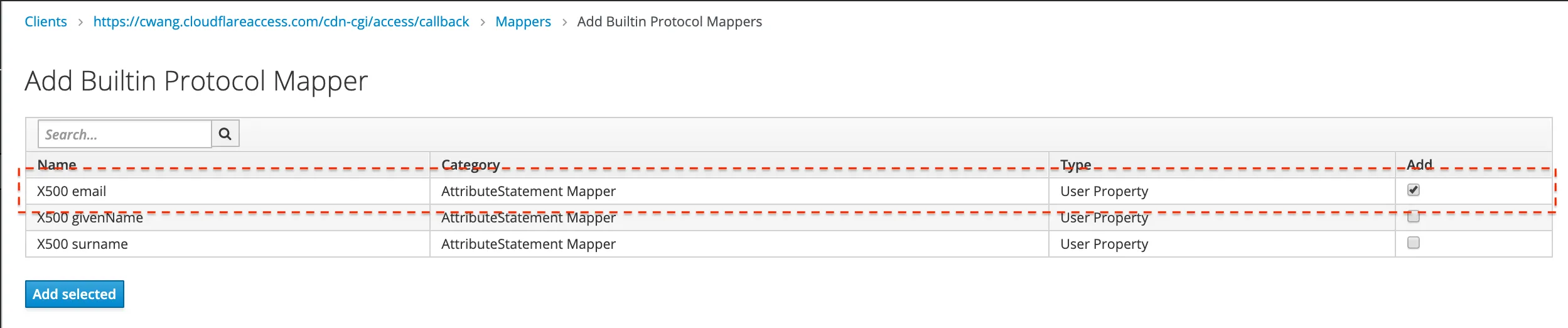

emailプロパティのための組み込みプロトコルマッパーを設定します。

次に、Cloudflare Accessと統合する必要があります。

-

Zero Trustで、Settings > Authenticationに移動します。

-

Login methodsの下で、Add newを選択します。

-

次のページでSAMLを選択します。

Keycloakの詳細を手動で入力する必要があります。以下の例は、KeycloakとCloudflare Accessで使用される特定のドメインに置き換える必要があります。

フィールド 例 シングルサインオンURL https://<keycloak_domain>/auth/realms/master/protocol/samlIdPエンティティIDまたは発行者URL https://<unique_id>.cloudflareaccess.com/cdn-cgi/access/callback署名証明書 KeycloakのRealm SettingsからX509証明書を使用します -

Saveを選択します。

接続が機能しているかテストするには、Authentication > Login methodsに移動し、テストしたいログインメソッドの横にあるTestを選択します。