Okta

Oktaは、企業が現代のアプリケーションへのユーザー認証を管理および保護するのを助けるクラウドソフトウェアを提供し、開発者がアプリケーション、ウェブサイトのウェブサービス、およびデバイスにアイデンティティコントロールを組み込むのを支援します。OktaをCloudflare Zero Trustと統合し、ユーザーのアイデンティティやグループメンバーシップに基づいてルールを構築できます。Cloudflare Zero Trustは、OIDC(デフォルト)またはSAMLプロトコルを使用したOkta統合をサポートしています。

さらに、Oktaを構成して、Zero Trustのuser risk scoresからのリスク情報を使用してSSOレベルのポリシーを作成できます。詳細については、Send risk score to Oktaを参照してください。

-

Okta管理ダッシュボードで、Applications > Applicationsに移動します。

-

Create App Integrationを選択します。

-

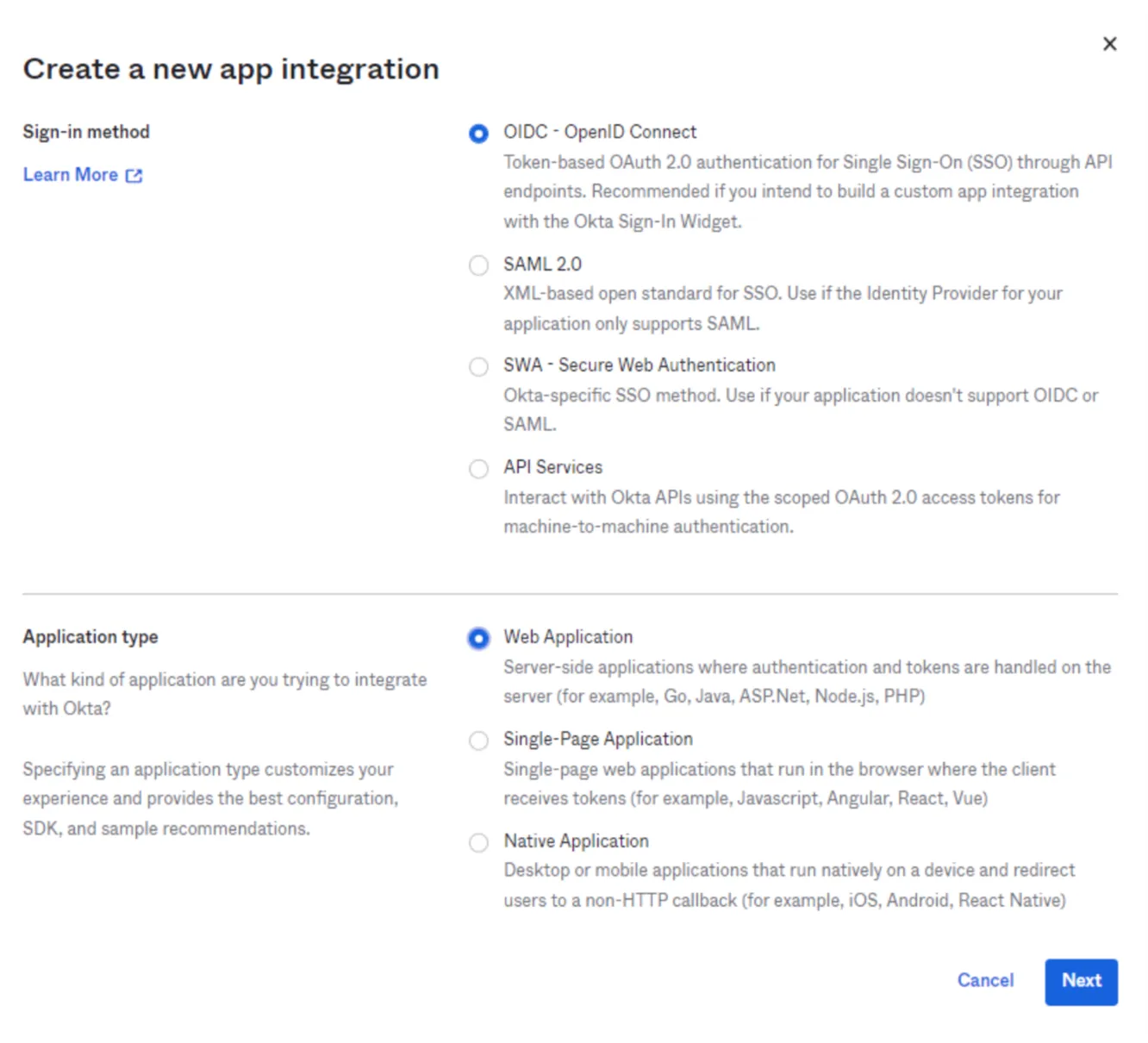

Sign-in methodで、OIDC - OpenID Connectを選択します。

-

Application typeで、Web Applicationを選択します。Nextを選択します。

-

アプリケーションの任意の名前を入力します。Sign-in redirect URIsフィールドに、次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名は、Zero TrustのSettings > Custom Pagesで見つけることができます。

-

希望するAssignmentオプションを選択し、Saveを選択します。

-

アプリケーションビューから、Sign Onタブに移動します。

-

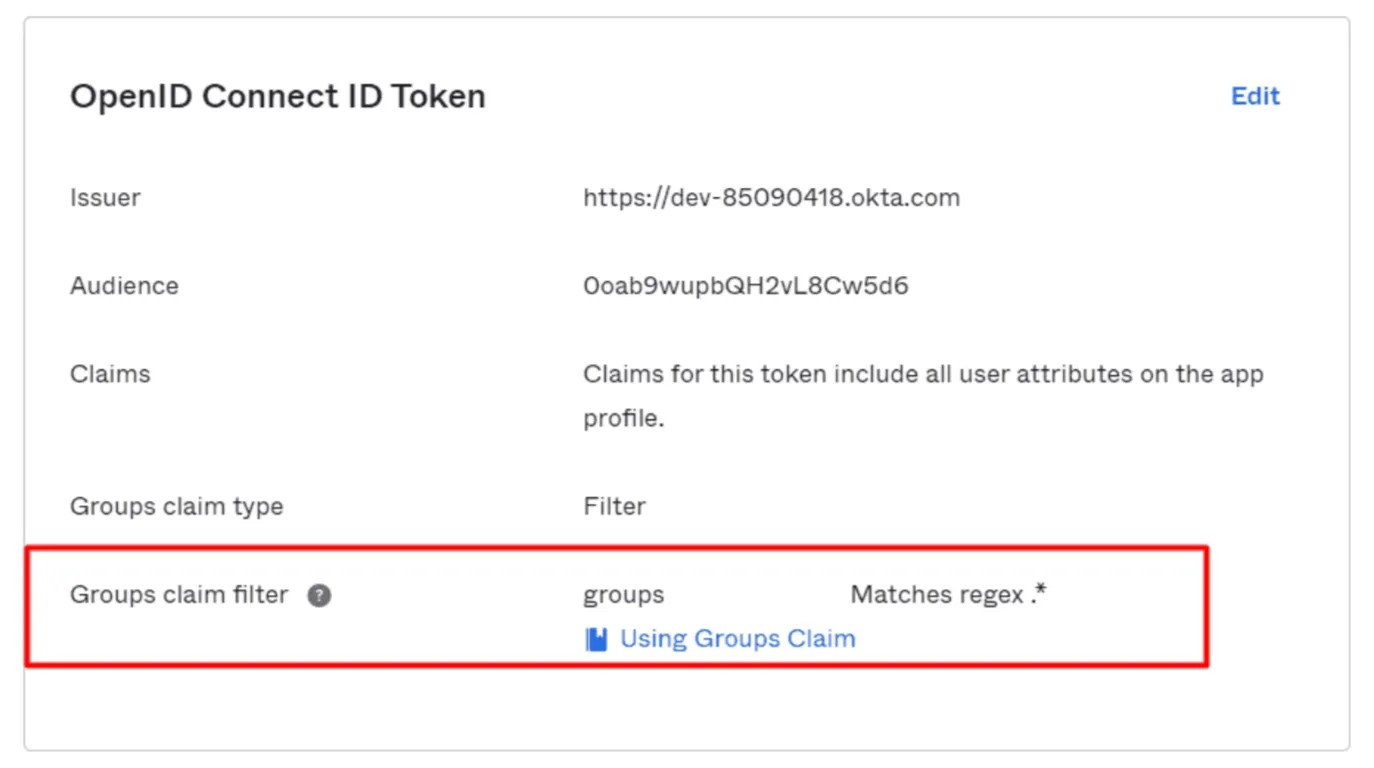

OpenID ConnectID Tokenまでスクロールし、Editを選択します。

-

Groups claim filterを_Matches regex_に設定し、その値を

.*に設定します。 -

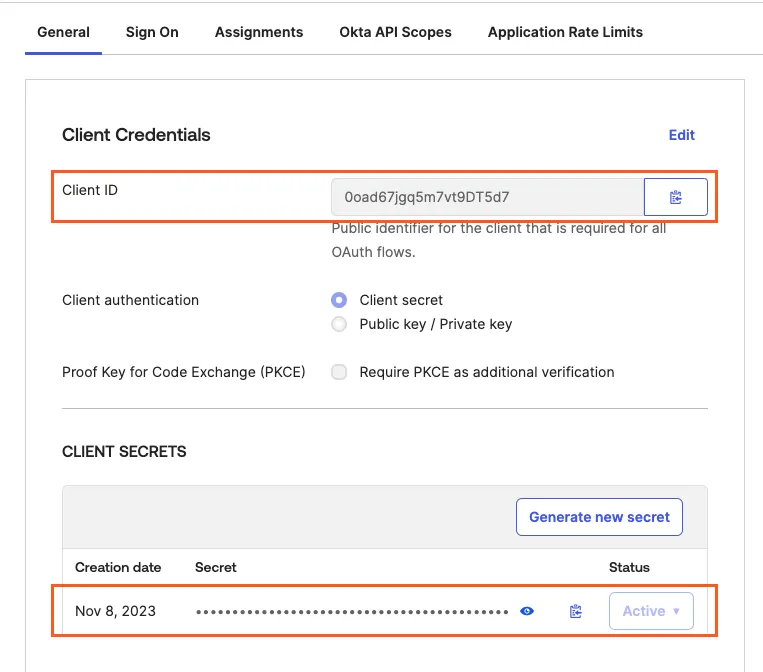

Generalタブで、Client IDとClient secretをコピーします。

-

Zero Trust ↗に移動し、Settings > Authenticationに進みます。

-

Login methodsの下で、Add newを選択します。アイデンティティプロバイダーとしてOktaを選択します。

-

次の情報を入力します:

- Name: アイデンティティプロバイダーの名前を付けます。

- App ID: OktaクライアントIDを入力します。

- Client secret: Oktaクライアントシークレットを入力します。

- Okta account URL: Oktaドメイン ↗を入力します。例えば、

https://my-company.okta.comです。

-

(オプション)Okta APIトークンを作成し、それをZero Trustに入力します(トークンは読み取り専用にできます)。これにより、100以上のグループがある場合でもOktaグループが失敗するのを防ぎます。

-

(オプション)custom OIDC claimsを構成するには:

- Oktaでcustom authorization server ↗を作成し、

groupsスコープが有効になっていることを確認します。 - Zero Trustで、Oktaから取得したAuthorization Server IDを入力します。

- Optional configurationsの下で、ユーザーのアイデンティティに追加したいクレームを入力します。この情報はuser identity endpointで利用可能になります。

- Oktaでcustom authorization server ↗を作成し、

-

(オプション)Proof of Key Exchange (PKCE) ↗を有効にします。PKCEはすべてのログイン試行で実行されます。

-

Saveを選択します。

接続が機能しているかをテストするには、Testを選択します。

Okta統合により、IdPグループを同期し、SCIMを使用してユーザーを自動的に削除できます。AccessとOktaの間でSCIMプロビジョニングを有効にするには、Oktaに2つの別々のアプリ統合が必要です:

- Oktaをアイデンティティプロバイダーとして追加したときに作成したOkta OIDCコネクタ。

- **SCIM 2.0 Test App (Header Auth)**タイプの2つ目のOktaアプリケーション。これは技術的にはSAMLアプリですが、SCIMを介してユーザーおよびグループ情報を送信する役割を担っています。

-

In Zero Trust ↗, go to Settings > Authentication.

-

Locate the IdP you want to synchronize and select Edit.

-

Select Enable SCIM .

-

(Optional) Enable the following settings:

- Enable user deprovisioning: Revoke a user’s active session when they are removed from the SCIM application in the IdP. This will invalidate all active Access sessions and prompt for reauthentication for any Gateway WARP session policies.

- Remove user seat on deprovision: Remove a user’s seat from your Zero Trust account when they are removed from the SCIM application in the IdP.

- Enable group membership change reauthentication: Revoke a user’s active session when their group membership changes in the IdP. This will invalidate all active Access sessions and prompt for reauthentication for any Gateway WARP session policies. Access will read the user’s updated group membership when they reauthenticate.

-

Select Save.

-

Copy the SCIM Endpoint and SCIM Secret. You will need to enter these values into the IdP.

The SCIM secret never expires, but you can manually regenerate the secret at any time.

-

Okta管理ダッシュボードで、Applications > Applicationsに移動します。

-

Browse App Catalogを選択します。

-

SCIM Header Authを検索し、**SCIM 2.0 Test App (Header Auth)**を選択します。 -

Add Integrationを選択します。

-

General Settingsタブで、アプリケーションに名前を付け、Nextを選択します。

-

Sign-on Optionsタブで、SAML 2.0が選択されていることを確認します。Doneを選択して統合を作成します。

-

Provisioningタブで、Configure API Integrationを選択します。

-

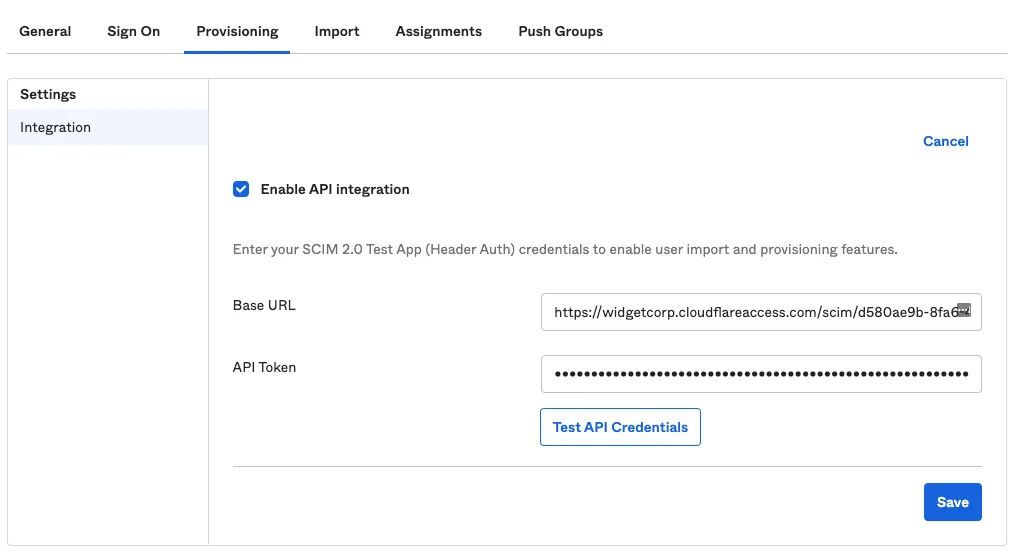

Enable API integrationを選択します。

-

Base URLフィールドに、Zero Trustから取得したSCIM Endpointを入力します。

-

API Tokenフィールドに、Zero Trustから取得したSCIM Secretを入力します。

-

Test API Credentialsを選択して、資格情報が正しく入力されたことを確認します。Saveを選択します。

-

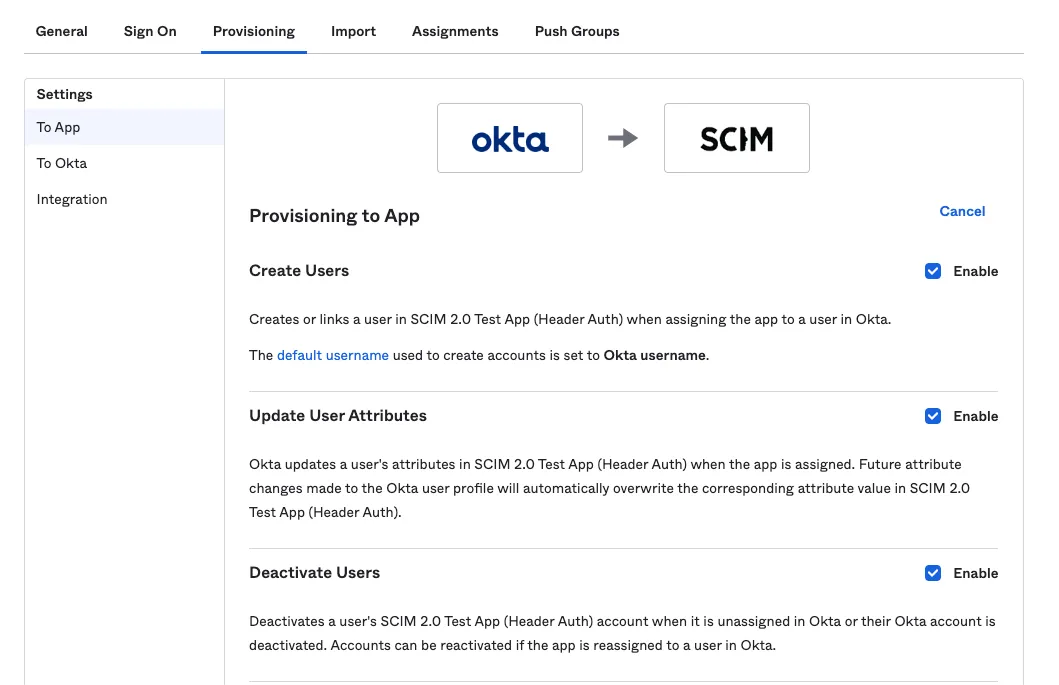

Provisioningタブで、Editを選択し、次の項目を有効にします:

- Create Users

- Update User Attributes

- Deactivate Users

-

設定を完了するためにSaveを選択します。

-

Assignmentsタブで、Cloudflare Accessと同期したいユーザーを追加します。グループを割り当てることで、ユーザーをバッチで追加できます。

-

Push Groupsタブで、Cloudflare Accessと同期したいOktaグループを追加します。これらのグループはAccessポリシービルダーに表示されます。

プロビジョニングはすぐに開始されます。統合を確認するには、Okta SCIMアプリケーションでView Logsを選択します。

{ "config": { "client_id": "<your client id>", "client_secret": "<your client secret>", "okta_account": "https://dev-abc123.oktapreview.com" }, "type": "okta", "name": "my example idp"}