Okta (SAML)

Cloudflare Zero Trustは、OktaをアイデンティティプロバイダーとしてSAMLと統合できます。

OktaをアイデンティティプロバイダーとしてSAMLを設定するには:

-

Okta管理ダッシュボードで、Applications > Applicationsに移動します。

-

Create App Integrationを選択します。

-

ポップアップダイアログで、SAML 2.0を選択し、次にNextを選択します。

-

アプリ名を入力し、Nextを選択します。

-

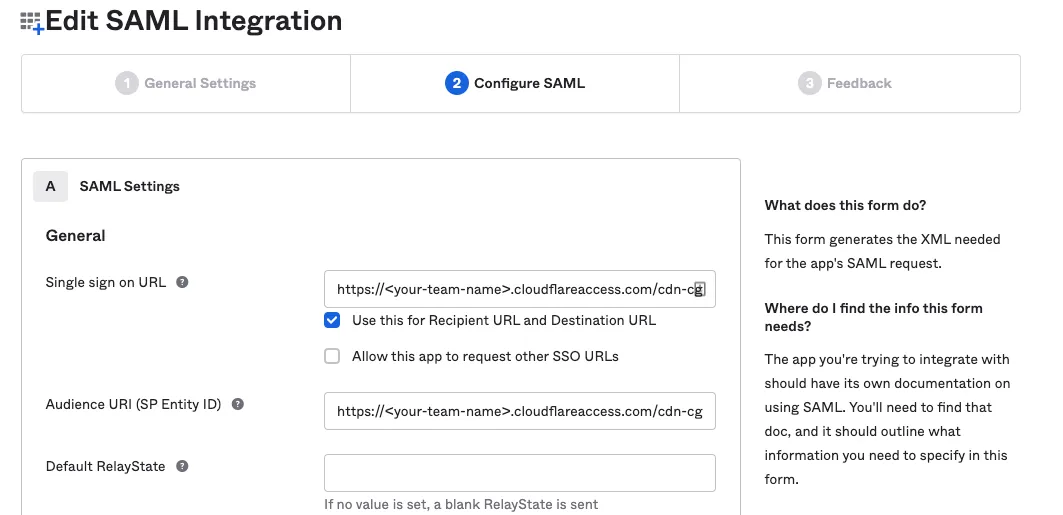

Single sign on URLおよび**Audience URI (SP Entity ID)**フィールドに、次のURLを入力します:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackチーム名は、Zero TrustのSettings > Custom Pagesで見つけることができます。

-

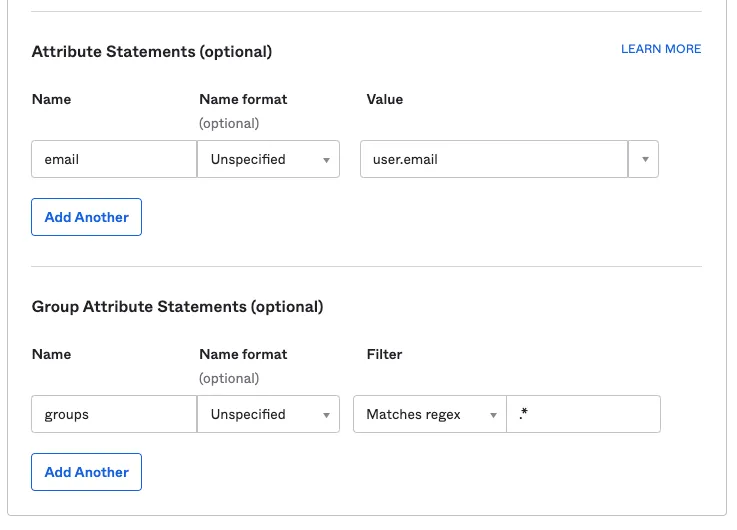

Attribute Statementsセクションに、次の情報を入力します:

- Name:

emailを入力します。 - Value:

user.emailを入力します。

- Name:

-

(オプション)Oktaグループを使用している場合は、次の情報でGroup Attribute Statementを作成します:

- Name:

groupsを入力します。 - Filter: _Matches regex_を選択し、

.*を入力します。

- Name:

-

Nextを選択します。

-

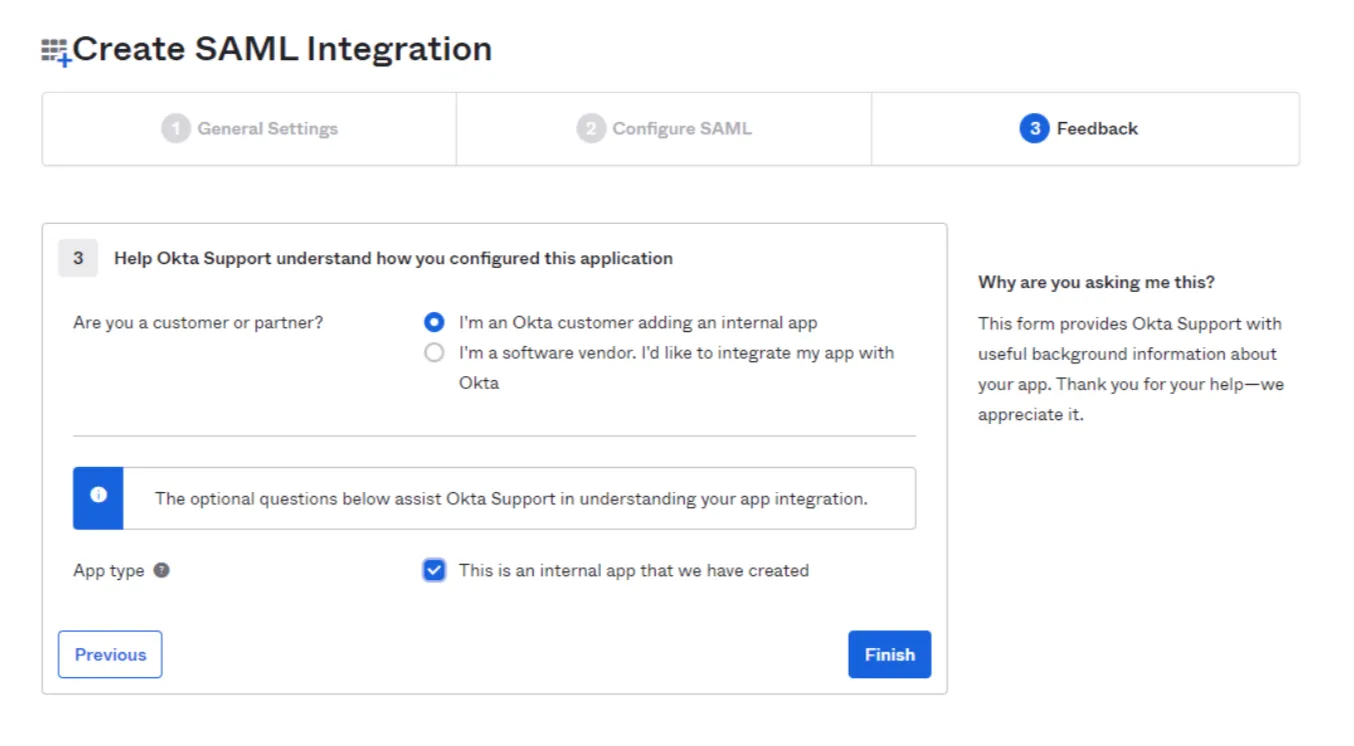

I’m an Okta customer adding an internal appを選択し、This is an internal app that we have createdにチェックを入れます。

-

Finishを選択します。

-

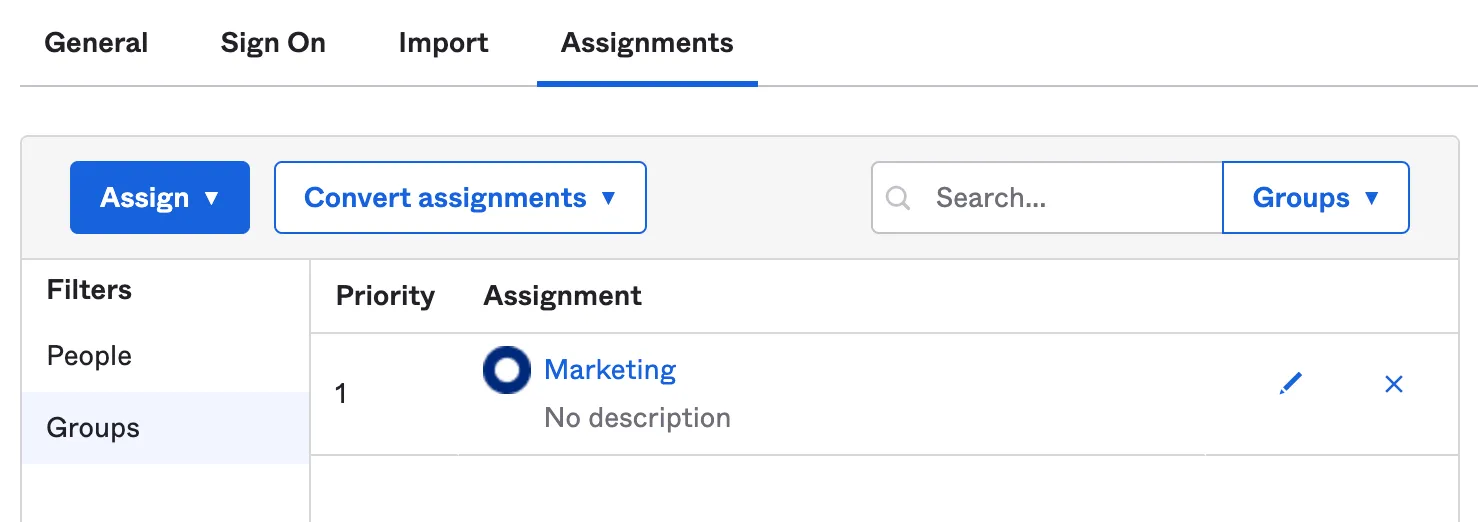

Assignmentsタブで、Assignを選択し、アクセスを付与したい個人またはグループを割り当てます。

-

Doneを選択します。割り当てられた個人とグループはAssignmentsタブに表示されます。

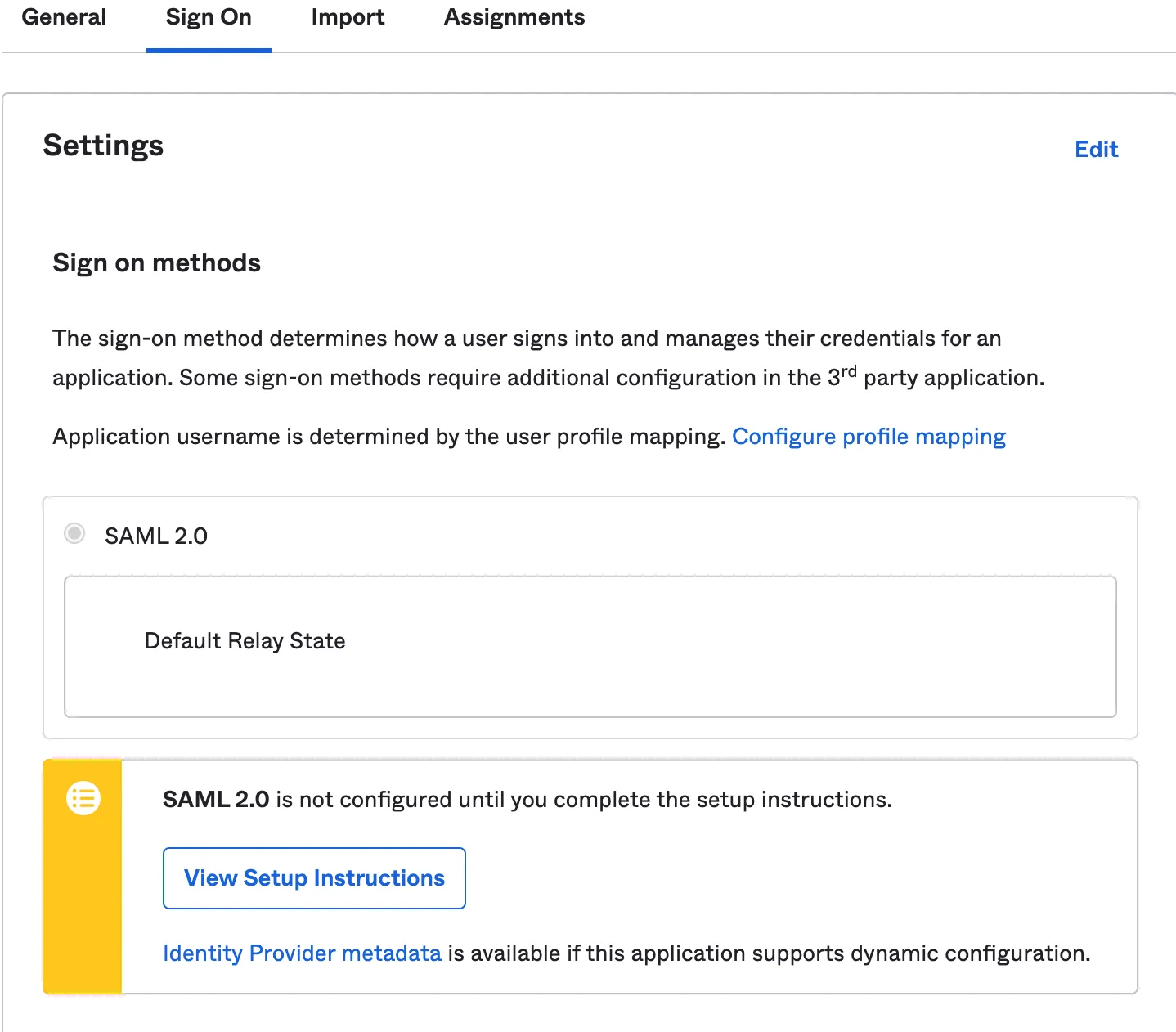

- SAMLプロバイダー情報を取得するには、Sign Onタブに移動し、View Setup Instructionsを選択します。新しいページが開き、Identity Provider Single Sign-on URL、Identity Provider Issuer、およびX.509 Certificateが表示されます。この情報はZero Trust設定の構成に保存してください。

-

Zero Trust ↗に移動し、Settings > Authenticationに進みます。

-

Login Methodsの下でAdd newを選択し、_SAML_を選択します。

-

次の情報を入力します:

- Name: アイデンティティプロバイダーの名前を付けます。

- Single Sign On URL: OktaからのアイデンティティプロバイダーのシングルサインオンURLを入力します。

- Issuer ID: Oktaからのアイデンティティプロバイダーの発行者を入力します。例:

http://www.okta.com/<your-okta-entity-id>。 - Signing Certificate: OktaからのX.509証明書をコピー&ペーストします。

-

(推奨)Sign SAML authentication requestを有効にします。

-

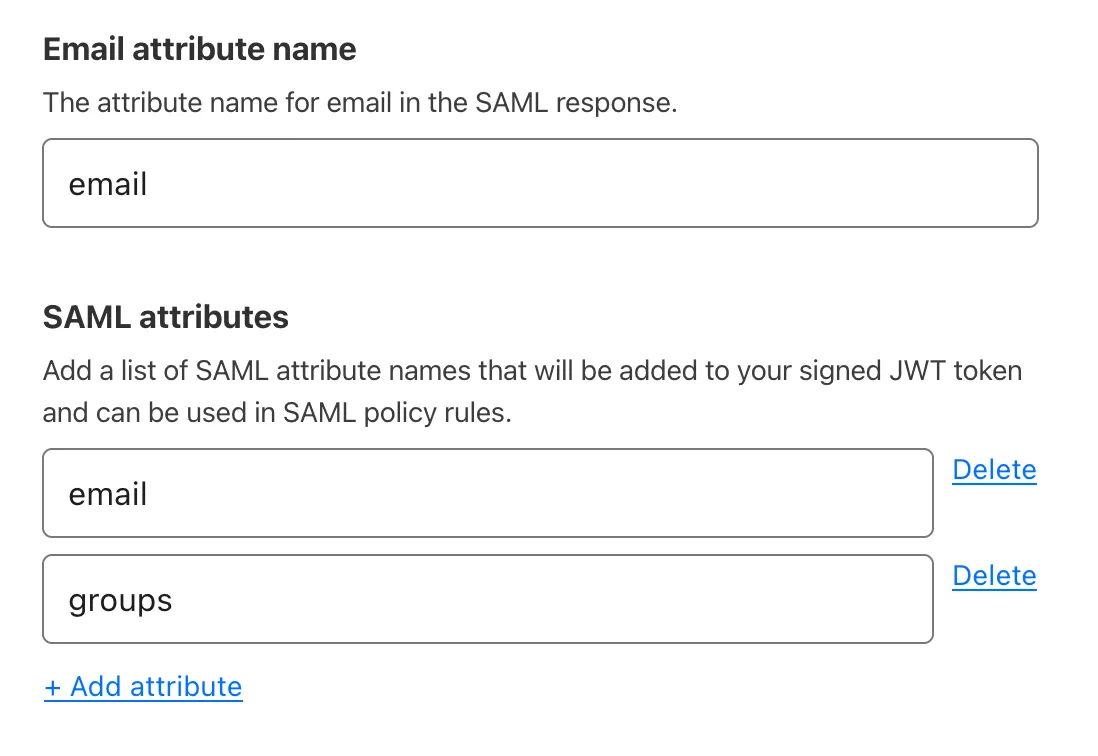

(推奨)SAML attributesの下に、

emailおよびgroups属性を追加します。groups属性は、Oktaグループに基づいてポリシーを作成する場合に必要です。

- Saveを選択します。

接続が機能しているかテストするには、Settings > Authentication > Login methodsに移動し、Oktaの隣にあるTestを選択します。成功の応答は、構成されたSAML属性を返すはずです。

{ "config": { "issuer_url": "http://www.okta.com/exkbhqj29iGxT7GwT0h7", "sso_target_url": "https://dev-abc123.oktapreview.com/app/myapp/exkbhqj29iGxT7GwT0h7/sso/saml", "attributes": ["email", "group"], "email_attribute_name": "", "sign_request": false, "idp_public_certs": [ "MIIDpDCCAoygAwIBAgIGAV2ka+55MA0GCSqGSIb3DQEBCwUAMIGSMQswCQYDVQQGEwJVUzETMBEG\nA1UEC.....GF/Q2/MHadws97cZg\nuTnQyuOqPuHbnN83d/2l1NSYKCbHt24o" ] }, "type": "saml", "name": "okta saml example"}