OneLogin (SAML)

OneLoginはSSOアイデンティティ管理を提供します。Cloudflare AccessはOneLoginをSAMLアイデンティティプロバイダーとしてサポートしています。

OneLogin (SAML)をアイデンティティプロバイダーとして設定するには:

-

OneLogin管理ポータルにログインします。

-

Apps > Add Appsを選択します。

-

Find Applicationsの下で、Cloudflare Accessを検索します。

-

Cloudflare, Incが提供する結果を選択します。名前やロゴをカスタマイズできます。

-

Saveを選択します。この情報はいつでも変更できます。

-

Configurationタブを選択します。

-

Cloudflare Access Authorization Domainフィールドに、チームドメインを貼り付けます:

https://<your-team-name>.cloudflareaccess.comチーム名はZero TrustのSettings > Custom Pagesで見つけることができます。

-

Parametersタブを選択し、Add Parameterを選択してCloudflare Access Fieldの値を入力します。

-

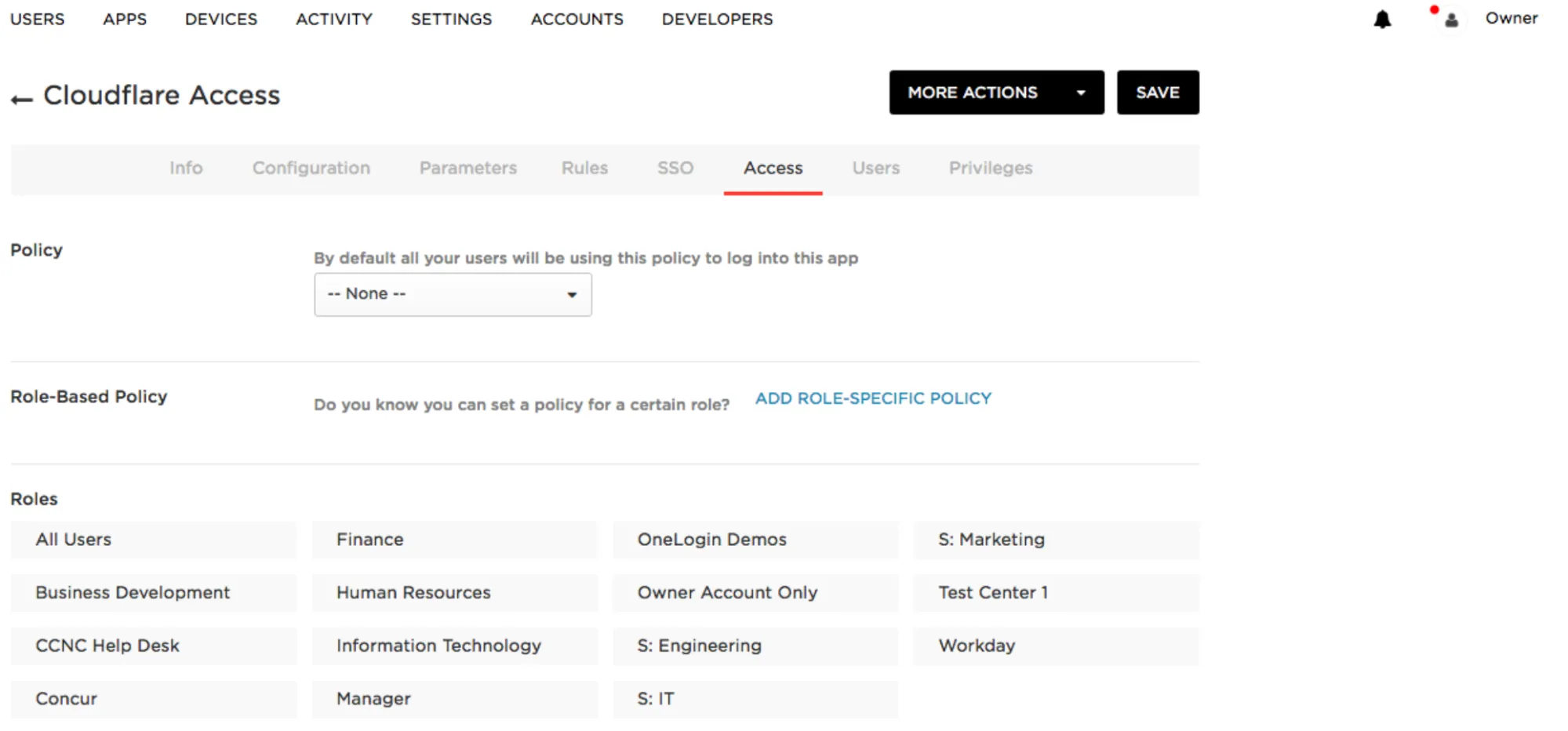

Accessタブを選択します。

-

Rolesで、アプリケーションにアクセスできるユーザーをプログラム的かつ自動的に割り当てるためのマッピングを使用します。

-

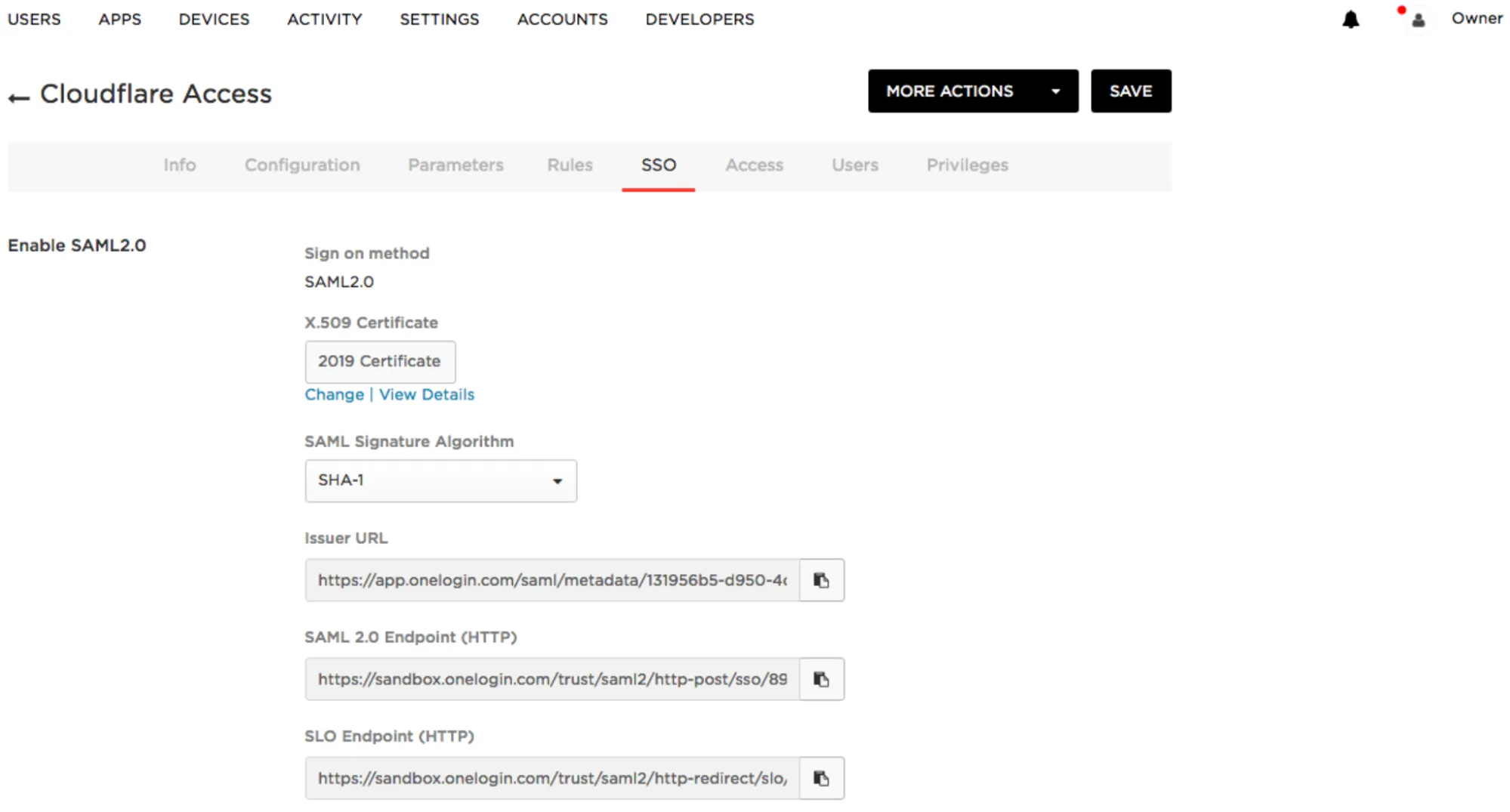

SSOタブを選択します。

-

OneLoginの**SAML 2.0 Endpoint (HTTP)**をCloudflareのシングルサインオンURLにコピーします。

-

OneLoginのIssuer URLをCloudflareのIdP Entity IDにコピーします。

-

X.509 CertificateをCloudflareのSigning Certificateにコピーします。

-

Zero Trustで、Settings > Authenticationに移動します。

-

Login methodsの下で、Add newを選択します。

-

SAMLを選択します。

-

OneLoginアカウントからの詳細をフィールドに入力します。属性の名前はOneLoginとCloudflareの両方で同じにすることをお勧めします。

他のヘッダーやSAML属性名がOneLoginに追加されている場合は、Optional configurationsメニューのSAML attributesおよびSAML header attributesにCloudflareにも追加してください。

-

Saveを選択します。

接続が正常に動作しているかテストするには、Authentication > Login methodsに移動し、テストしたいログインメソッドの横にあるTestを選択します。

OneLogin SAMLは、管理者がサービスプロバイダーからメタデータファイルをアップロードすることを許可します。

OneLogin SAML構成にメタデータファイルを追加するには:

-

次のURLからユニークなSAMLメタデータファイルをダウンロードします:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/saml-metadata -

ファイルをXMLドキュメントとして保存します。

-

XMLドキュメントをOneLoginにアップロードします。

{ "config": { "issuer_url": "https://app.onelogin.com/saml/metadata/1b84ee45-d4fa-4373-8853-abz438942123", "sso_target_url": "https://sandbox.onelogin.com/trust/saml2/http-post/sso/123456", "attributes": ["email"], "email_attribute_name": "", "sign_request": false, "idp_public_cert": "MIIDpDCCAoygAwIBAgIGAV2ka+55MA0GCSqGSIb3DQEBCwUAMIGSMQswCQYDVQQGEwJVUzETMBEG\nA1UEC.....GF/Q2/MHadws97cZg\nuTnQyuOqPuHbnN83d/2l1NSYKCbHt24o" }, "type": "saml", "name": "onelogin saml example"}