Azure ADのリスクユーザーを隔離する

Azure Active Directory (AD) は、ユーザーのアカウントが侵害される可能性に基づいてユーザーのリスクレベル ↗を計算します。Cloudflare Zero Trustを使用すると、Azure ADのリスクユーザーリストをCloudflare Accessと同期させ、高リスクのユーザーに対してより厳格なZero Trustポリシーを適用できます。

このチュートリアルでは、Azureによってリスクと見なされたユーザーを自動的にリモートブラウザにリダイレクトする方法を示します。

完了までの時間:

1時間

- Azure AD Premium P2ライセンス

- Cloudflare Browser Isolation アドオン

- デバイスでGateway HTTPフィルタリングが有効になっていること

- npm ↗のインストール

- Node.js ↗のインストール

Azure ADのためのIdP設定手順を参照してください。

基本的なIdP統合がテストされて動作していることを確認したら、スクリプトがAzure ADでリスクユーザーグループを作成および更新できるようにする追加の権限を有効にします。

-

Azure Active Directoryに移動し、アプリ登録を選択します。

-

IdP統合のために作成したアプリケーションを選択します。

-

APIの権限に移動し、権限を追加を選択します。

-

Microsoft Graphを選択します。

-

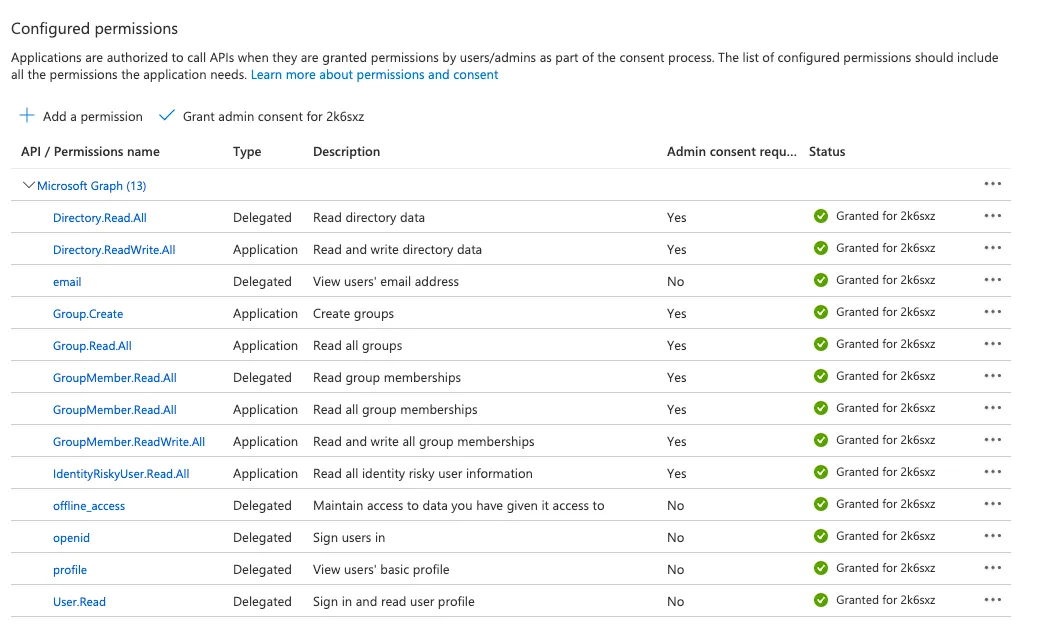

アプリケーションの権限を選択し、以下の権限 ↗を追加します:

IdentityRiskyUser.ReadAllDirectory.ReadWriteAllGroup.CreateGroup.ReadAllGroupMember.ReadAllGroupMember.ReadWriteAll

-

管理者の同意を付与を選択します。

有効な権限のリストが表示されます。

次に、リスクユーザーでAzure ADセキュリティグループを自動的にポピュレートするスクリプトを構成します。

迅速に始めるために、以下の手順に従って私たちの例のCloudflare Workersスクリプトをデプロイします。あるいは、Azure Functions ↗や他のツールを使用してスクリプトを実装することもできます。

-

ターミナルを開き、私たちの例のプロジェクトをクローンします。

Terminal window npm create cloudflare@latest risky-users -- --template https://github.com/cloudflare/msft-risky-user-ad-sync -

プロジェクトディレクトリに移動します。

Terminal window cd risky-users -

wrangler.tomlを修正して、以下の値を含めます:<ACCOUNT_ID>: あなたのCloudflare アカウントID。<TENANT_ID>: Azure ADのディレクトリ (テナント) ID、Azure ADをアイデンティティプロバイダーとして設定する際に取得したもの。<CLIENT_ID>: Azure ADのアプリケーション (クライアント) ID、Azure ADをアイデンティティプロバイダーとして設定する際に取得したもの。

name = "risky-users"compatibility_date = "2023-01-04"main = "src/index.js"workers_dev = falseaccount_id = "<ACCOUNT-ID>"[vars]AZURE_AD_TENANT_ID = "<TENANT-ID>"AZURE_AD_CLIENT_ID = "<CLIENT-ID>"[triggers]crons = ["* * * * *"]

-

WorkerをCloudflareのグローバルネットワークにデプロイします。

Terminal window npx wrangler deploy -

AZURE_AD_CLIENT_SECRETという名前の秘密変数を作成します。Terminal window wrangler secret put AZURE_AD_CLIENT_SECRET秘密の値を入力するように求められます。 AzureADをアイデンティティプロバイダーとして設定する際に取得したクライアントシークレットを入力してください。

Workerスクリプトは毎分1回実行され始めます。リアルタイムのログを表示するには、次のコマンドを実行し、スクリプトが実行されるのを待ちます:

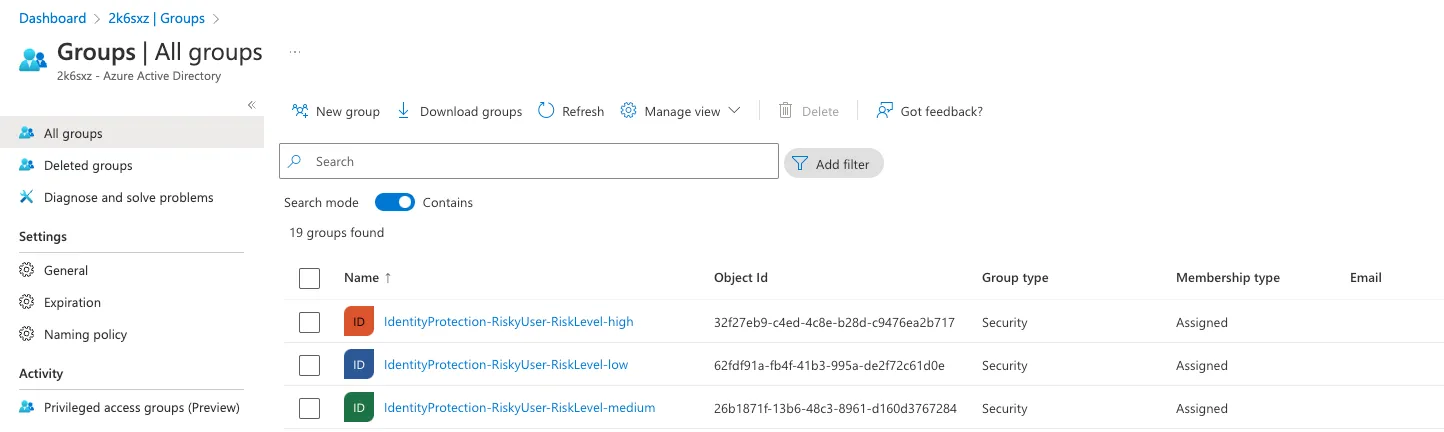

wrangler tail --format pretty初回の実行後、自動生成されたグループがAzure ADダッシュボードに表示されます。

次に、Azure ADのリスクユーザーグループをCloudflare Accessと同期します:

-

Azure ADで、次のグループをSCIMエンタープライズアプリケーションに割り当てます:

IdentityProtection-RiskyUser-RiskLevel-highIdentityProtection-RiskyUser-RiskLevel-mediumIdentityProtection-RiskyUser-RiskLevel-low

Cloudflare Accessは、Azure ADとのグループメンバーシップの変更を同期します。SCIMアプリケーションのプロビジョニングページで同期状況を確認できます。

最後に、リスクユーザーグループのトラフィックを隔離するためのGateway HTTPポリシーを作成します。

-

Zero Trust ↗に移動し、Gateway > ファイアウォールポリシー > HTTPに進みます。

-

ポリシーを追加を選択します。

-

_ユーザーグループ名_ルールを含む隔離ポリシーを構築します。たとえば、次のポリシーは、高リスクとしてフラグ付けされたすべてのメンバーに対して

app1.example.comとapp2.example.comをリモートブラウザで提供します:セレクタ 演算子 値 論理 アクション ドメイン in app1.example.com,app2.example.comAnd Isolate ユーザーグループ名 in IdentityProtection-RiskyUser-RiskLevel-high

ポリシーをテストするには、Microsoftのリスク検出をシミュレートする ↗ドキュメントを参照してください。