WARPなしでプライベートホスト名を介してウェブアプリケーションにアクセスする

Cloudflare Browser Isolationとリゾルバポリシーを使用することで、ユーザーはWARPクライアントをインストールすることなく、プライベートホスト名を介してプライベートなウェブベースのアプリケーションに接続できます。このチュートリアルの終わりまでに、あなたのGateway DNSおよびネットワークポリシーを通過したユーザーは、https://<your-team-name>.cloudflareaccess.com/browser/https://internalrecord.comでプライベートアプリケーションにアクセスできるようになります。

以下を確認してください:

- Cloudflare Browser Isolationがアカウントで有効になっていること

- リゾルバポリシーがアカウントで有効になっていること

- ユーザーがブラウザを通じてアクセスするHTTPまたはHTTPSアプリケーション

まず、プライベートネットワーク内のサーバーにcloudflaredをインストールします:

-

Log in to Zero Trust ↗ and go to Networks > Tunnels.

-

Select Create a tunnel.

-

Choose Cloudflared for the connector type and select Next.

-

Enter a name for your tunnel. We suggest choosing a name that reflects the type of resources you want to connect through this tunnel (for example,

enterprise-VPC-01). -

Select Save tunnel.

-

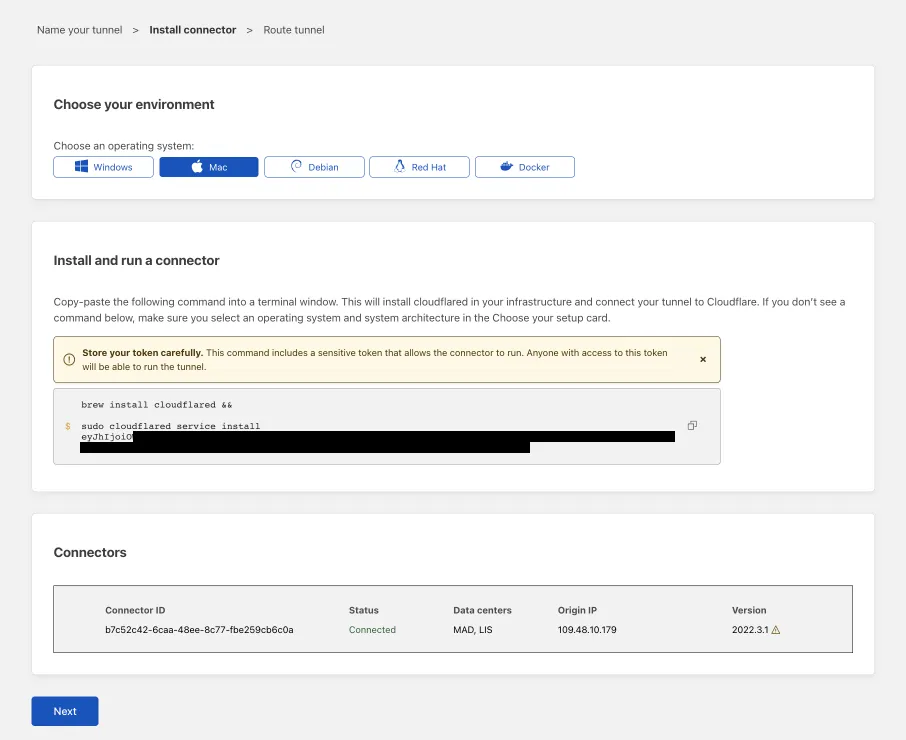

Next, you will need to install

cloudflaredand run it. To do so, check that the environment under Choose an environment reflects the operating system on your machine, then copy the command in the box below and paste it into a terminal window. Run the command. -

Once the command has finished running, your connector will appear in Zero Trust.

-

Select Next.

-

プライベートネットワークタブで、以下のIPアドレスを追加します:

- アプリケーションサーバーのプライベートIP/CIDR(例:

10.128.0.175/32) - DNSサーバーのプライベートIP/CIDR

- アプリケーションサーバーのプライベートIP/CIDR(例:

-

トンネルを保存を選択します。

アプリケーションとDNSサーバーは、Cloudflareに接続されました。

- In Zero Trust ↗, go to Settings > Browser Isolation.

- Enable Clientless Web Isolation.

-

権限で、管理を選択します。

-

ルールを追加を選択します。

-

クライアントレスウェブアイソレーションブラウザを開くことができるユーザーを定義する式を作成します。例えば、

ルールアクション ルールタイプ セレクタ 値 アクション 許可 含む メールの末尾が @example.com保存を選択します。

テストするには、ブラウザを開いてhttps://<team-name>.cloudflareaccess.com/browser/https://<private-IP-of-application>にアクセスします。

-

Gateway > リゾルバポリシーに移動します。

-

ポリシーを追加を選択します。

-

アプリケーションのプライベートドメインまたはホスト名に対して一致する式を作成します:

セレクタ 演算子 値 ドメイン in internalrecord.com -

DNSリゾルバを選択で、カスタムDNSリゾルバを構成を選択します。

-

DNSサーバーのプライベートIPアドレスを入力します。

-

ドロップダウンメニューで、*

<IP-address> - プライベート*を選択します。 -

(オプション)カスタムポートを入力します。

-

ポリシーを作成を選択します。

テストするには、ブラウザを開いてhttps://<team-name>.cloudflareaccess.com/browser/https://internalrecord.comにアクセスします。

-

Gateway > ファイアウォールポリシー > ネットワークに移動します。

-

アプリケーションのプライベートIPアドレスをターゲットにしたネットワークポリシーを追加します。アプリケーションアクセスに関連するポートやプロトコルをオプションで含めることができます。例えば、

セレクタ 演算子 値 論理 アクション 宛先IP in 10.128.0.175かつ 許可 宛先ポート in 80または ユーザーのメール 正規表現一致 .*example.com

プライベートアプリケーションのセキュリティを確保するためのベストプラクティスについては、セキュアアクセスポリシーの構築を参照してください。

ユーザーは、以下のURLでアプリケーションにアクセスできるようになりました:

https://<team-name>.cloudflareaccess.com/browser/https://internalrecord.com

アプリケーションは、アイソレートされたブラウザで読み込まれます。オプションで、コピー/ペースト、印刷、またはキーボード入力を無効にするなどのリモートブラウザコントロールを構成できます。