Microsoft MCASとCloudflare Zero Trustの統合

多くのセキュリティチームは、MicrosoftのCASBソリューションであるMicrosoft MCAS(Microsoft Cloud App Security)を利用して、インターネット上の脅威を特定しブロックするだけでなく、クラウドアプリケーションへのアクセスを許可またはブロックしています。このチュートリアルでは、MCASをCloudflare Zero Trustと統合し、データの可視性と制御を確保するためのGateway HTTPポリシーを作成する方法について説明します。

Microsoftは、どのアプリケーションがブロックまたは許可されているかを確認するためのMCAS APIエンドポイントを提供しています。MCAS API呼び出しを使用すると、APIクエリによって返されたブロックされたURLを含むURLカテゴリを管理し、その出力を使用してGateway HTTPポリシーで使用できるHostname Listを作成できます。

完了までの時間:

20分

Microsoftアカウントで、まずMCASによってブロックされたURLをクエリするためのAPIトークンとURLエンドポイントを作成する必要があります。 Microsoft Cloud App SecurityのAPIトークン管理に関するガイド ↗に従って、新しいAPIトークンとAPIエンドポイント用のカスタムAPI URLを生成してください。

APIトークンとAPI URLを取得したら、curlを使用してMicrosoft MCASから禁止されたアプリケーションのリストを取得します:

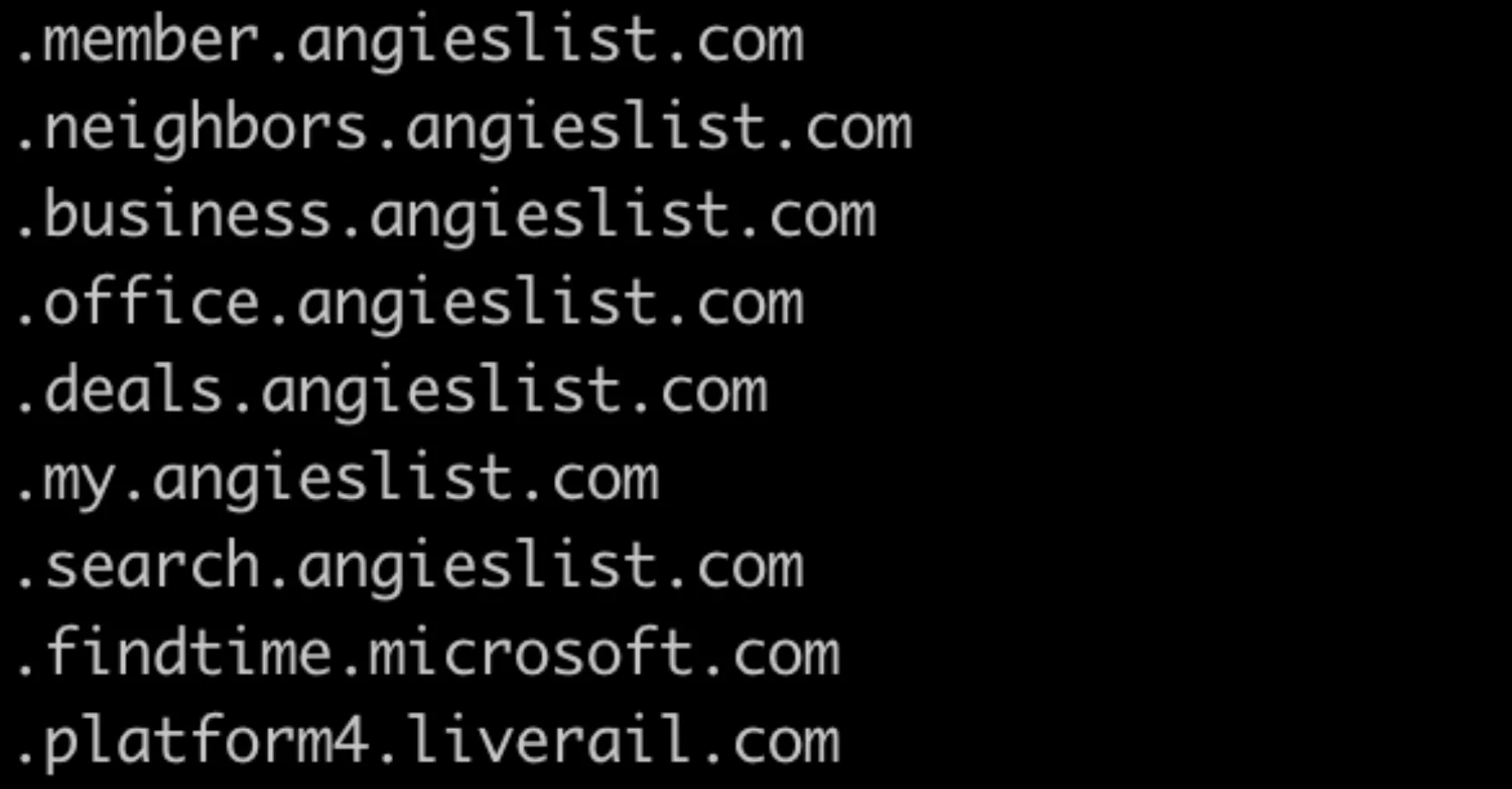

curl -v "https://<MCAS API URL>/api/discovery_block_scripts/?format=120&type=banned" -H "Authorization: Token <API token>"これにより、禁止されたホスト名のリストが返されます。この場合、Angie’s Listが禁止されたアプリケーションです。

ご覧のとおり、禁止されたホスト名の前には . が付いています。この出力をZero Trust Listで使用するためには、いくつかのテキスト処理を行う必要があります。

-

curl API呼び出しを実行し、出力をファイル(この場合は

mcas.txt)にリダイレクトします:Terminal window curl -v "https://<MCAS API URL>/api/discovery_block_scripts/?format=120&type=banned" -H "Authorization: Token <API token>" > mcas.txt -

先頭の

.を削除します。例えば、CLIからsedを実行します:Terminal window sed -i 's/^.//' mcas.txt -

これにより、先頭に

.が付いていないホスト名のリストが得られます。 -

ファイルの拡張子

.txtを.csvに変更します。このファイルは、Cloudflare Zero TrustにHostnameリストとしてインポートできます。

MCASで許可されたすべてのアプリケーションのリストを取得したい場合は、同じAPIクエリを使用しますが、type=banned の代わりに type=allowed を使用します。これにより、はるかに大きなリストが返されます。

curl -v "https://<MCAS API URL>/api/discovery_block_scripts/?format=120&type=allowed" -H "Authorization: Token <API token>"- Zero Trustで、My Team > Listsに移動します。

- Upload CSVを選択します。ホスト名リストは実際にはCSV形式ではありませんが、問題なく動作します。

- リストの名前を追加し、リストタイプとして「Hostnames」を指定し、説明を入力します。

- API呼び出しで作成したMCAS出力ファイルをドラッグアンドドロップするか、Select a fileを選択します。

- Createを選択します。リストに追加されたホスト名のリストが表示されます。

- リストを保存します。

これで、リストはGateway HTTPポリシーによって参照される準備が整いました。

-

Gateway > Firewall Policiesに移動します。HTTPを選択します。

-

Add a policyを選択します。

-

次のポリシーを作成します。

Selector Operator Value Action Host in list <NEW_HOSTNAME_LIST> Block

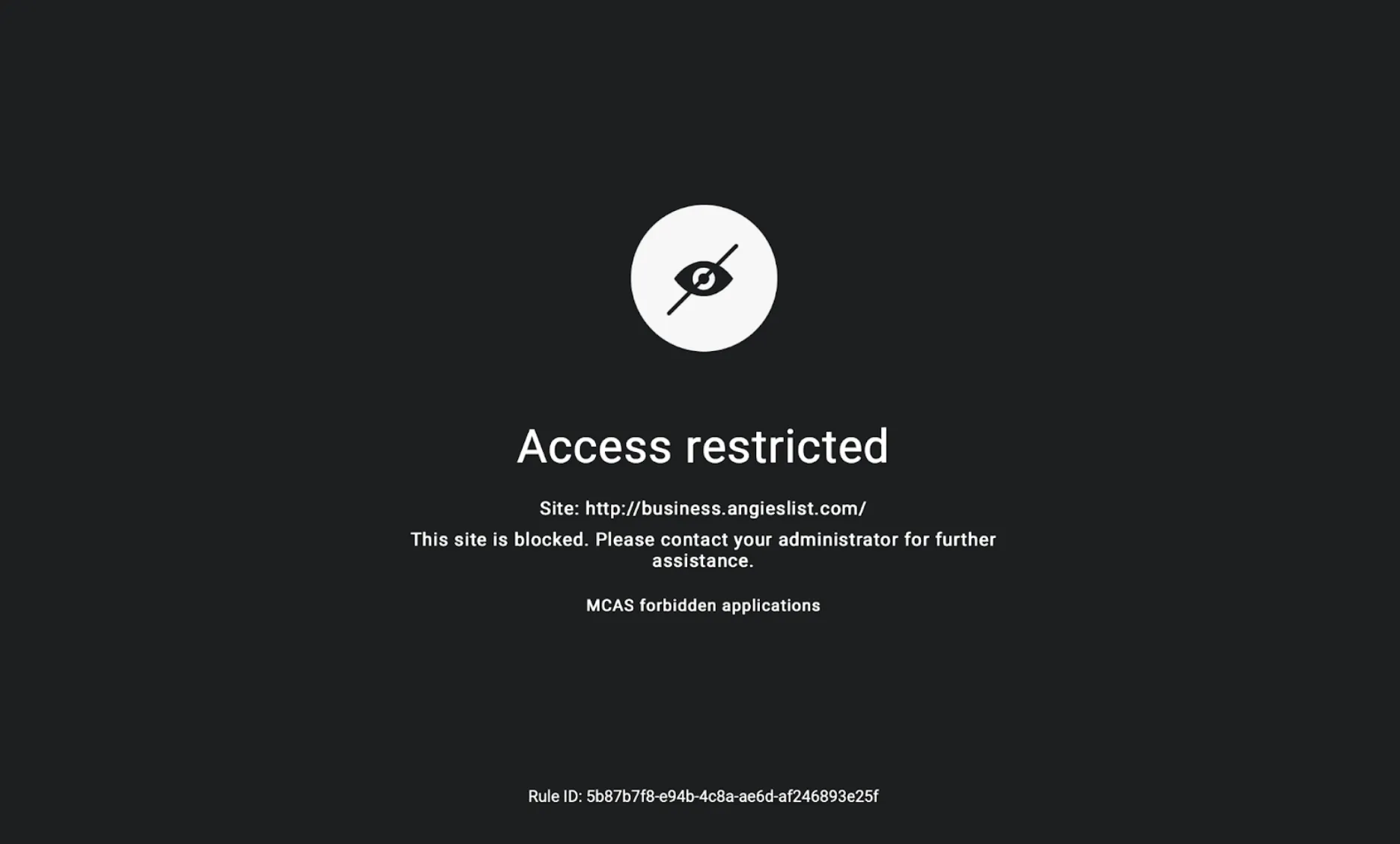

これで、MCASで定義されたサイトのいずれかを訪問しようとすると、ユーザーはブロックされます。