OktaでU2Fを要求する

多くのアイデンティティプロバイダー、例えばOktaは、複数の多要素認証(MFA)オプションを同時にサポートしています。例えば、Oktaでは、パスワードとアプリで生成された一時コード、またはYubikeyのようなU2Fハードキーを使用してログインすることができます。

いくつかの二要素認証方法はフィッシングに対してより耐性があります。U2Fオプションは、ハードウェアキーとして知られる物理デバイスへのアクセスを必要とします。そのキーがなければ、ユーザーはあなたのパスワードを持っていてもあなたになりすますことはできません。Cloudflare Accessで、ユーザーがハードウェアキーで認証することを要求するルールを構築できます - たとえプロバイダーが複数のオプションをサポートしていてもです。ユーザーがアプリベースのコードのような安全性の低いオプションでログインしようとすると、Accessはそれをブロックします。

このチュートリアルでは、以下の内容をカバーします:

- Cloudflare AccessとOktaを統合する

- U2F登録のためにOktaを設定する

- ユーザーがハードウェアキーでログインすることを要求するAccessポリシーを構築する

- 特定のAccessアプリケーションにそのポリシーを適用する

このチュートリアルの最初の2つのセクションは、Cloudflare Accessを設定し、Oktaを統合するためのガイドへのリンクがあります。すでにCloudflare AccessをOktaと一緒に使用している場合は、4つ目のセクションに進むことができます。

完了までの時間:

20分

始める前に、これらの指示に従って、アカウントにCloudflare Accessを設定する必要があります。ハードウェアキー機能は、無料プランを含むすべてのプランで利用可能です。

これらの指示に従って、OktaをCloudflare Accessアカウントに統合します。統合が完了すると、AccessはOktaからアイデンティティ、グループメンバーシップ、および多要素認証方法を使用してルールを適用できるようになります。

あなたの組織のOkta管理者は、まずU2Fサポートを有効にする ↗必要があります および ユーザーを設定する ↗必要があります。この設定はグローバルなものであり、アカウントがすでにU2Fを設定している場合、Cloudflare Accessで使用するために特別な操作は必要ありません。

Okta統合をテストすることで、U2Fポリシーの構築を始めることができます。

ゼロトラスト ↗に移動し、設定 > 認証を選択します。次に、Oktaの行を選択し、テストを選択します。

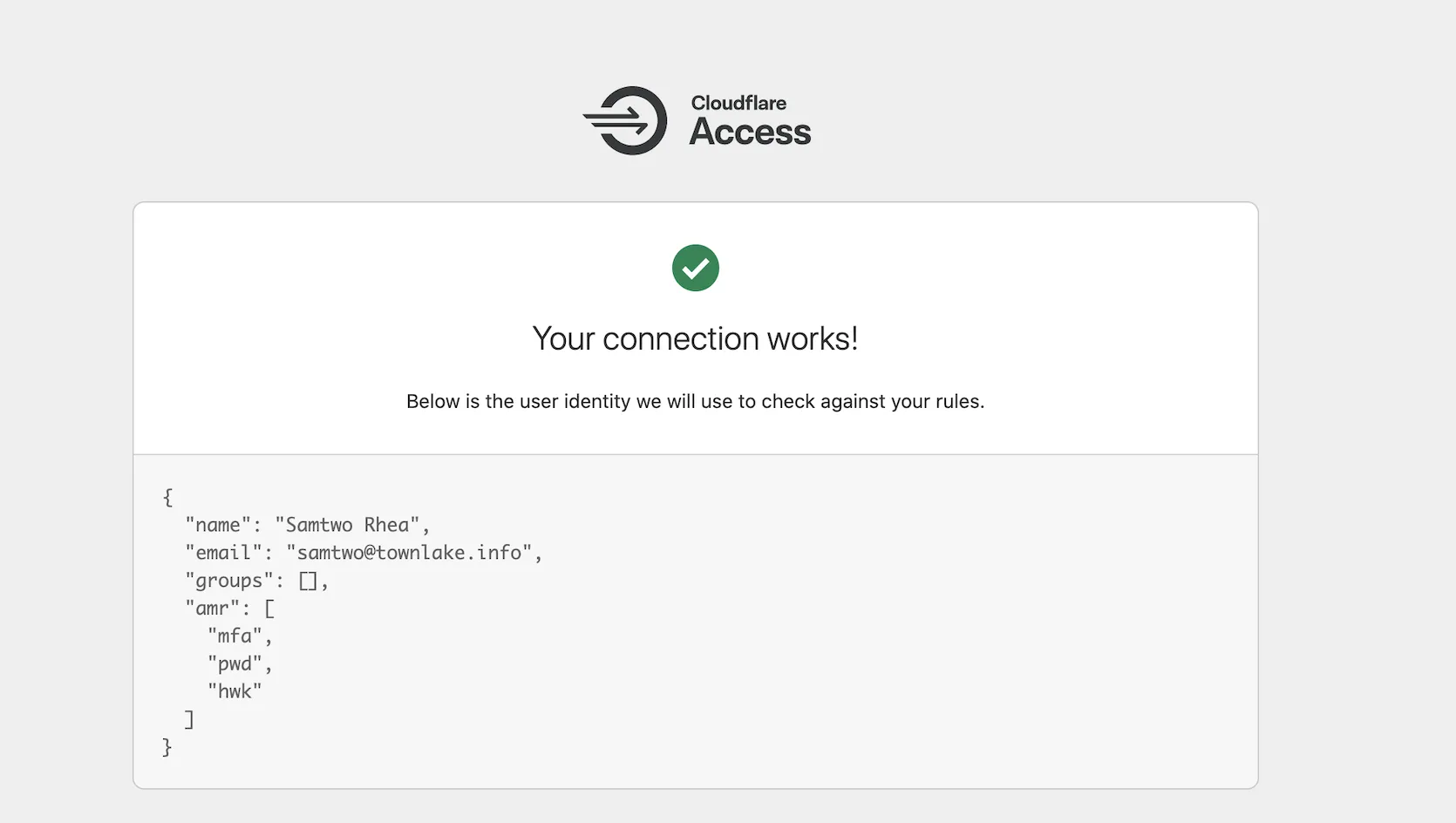

Cloudflare Accessは、あなたにOktaアカウントでログインするように促します。テストの目的のために、アプリベースのコードのような二要素オプションを使用してください。OktaはCloudflare Accessにamr値を返します - これらはアイデンティティ制御システム間で共有される多要素認証方法の標準的な指標です。

mfa値は、OktaがCloudflare Accessに多要素認証オプションを使用したことを伝えるために送信されます。pwd値は、パスワードを使用したことを示します。この例では、ユーザーがアプリベースのコードで認証したため、otp値が送信されます。

ハードキーでテストするには、Oktaからログアウトし、Accessのプロバイダーのリストに戻ります。再度テストを選択しますが、今度はハードウェアキーを二要素として使用します。Cloudflare Accessは、Oktaがamrフィールドにhwkを共有するのを確認します。

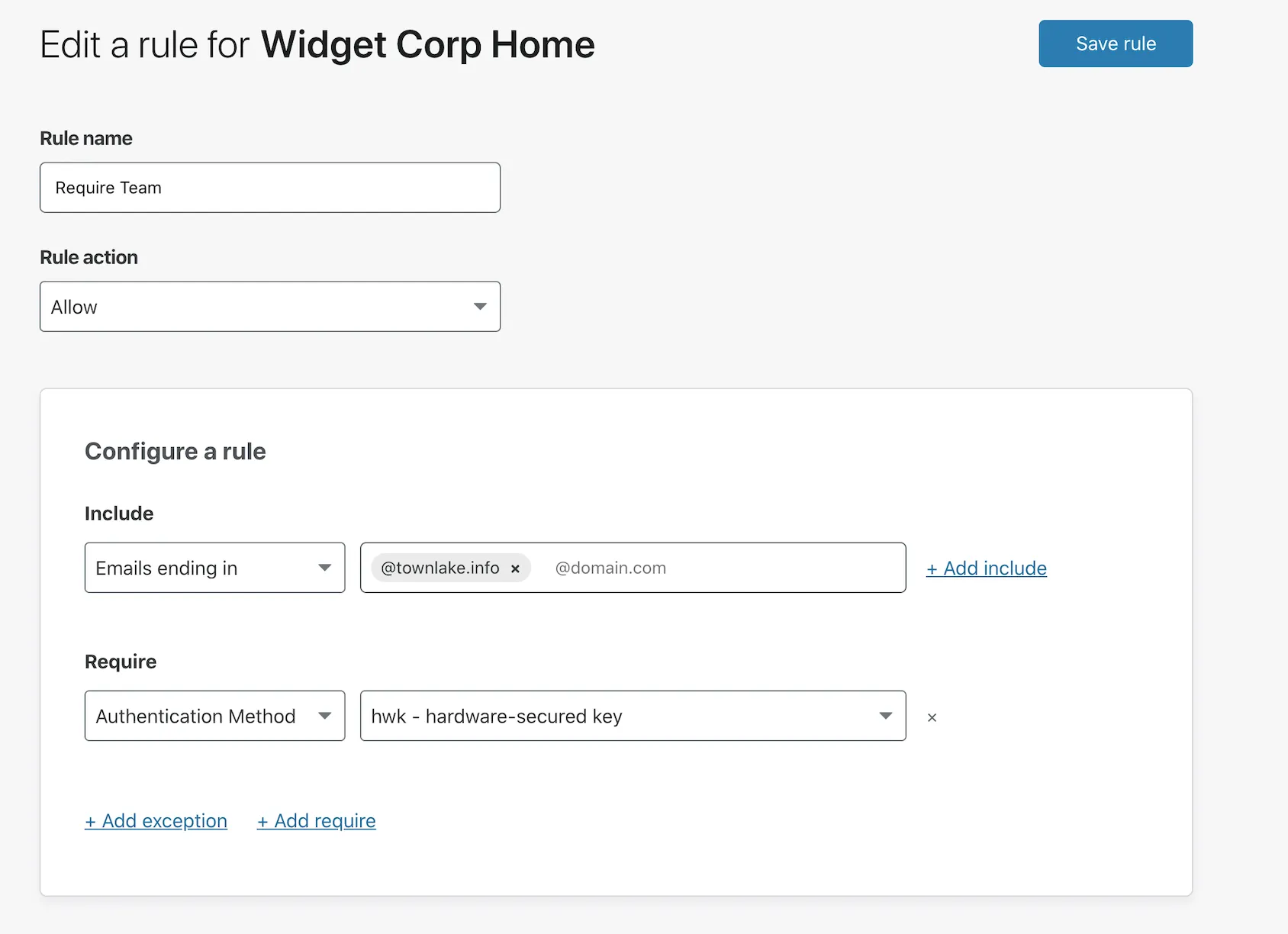

この情報を使用して、Accessにルールを構築できます。ダッシュボードのCloudflare Accessセクションのアプリケーションリストに移動します。すでに構築したアプリケーションを選択するか、新しいアプリケーションを作成します。この例では、既存のアプリケーションに要件を追加します。

既存の許可ルールを編集するために編集を選択します。

Requireルールを追加し、リストからAuthentication Methodを選択します。必要なAuthentication Methodとしてhwkを選択します。ルールを保存を選択します。

オプション:複数の他のプロバイダーが統合されている場合、このアプリケーションに対してユーザーにOktaのみを表示するようにCloudflare Accessを設定することもできます。認証タブで、ユーザーに表示する唯一のオプションとしてOktaを選択します。

これでルールをテストできます。アプリケーションを訪れ、アプリベースのコードやハードウェアセキュリティキー以外の方法を使用してログインを試みます。Accessはその試みをブロックします。

Oktaからサインアウトし、ハードキーで再試行すると、Accessは接続を許可します。