MTA-STSの設定

MTA Strict Transport Security(MTA-STS ↗)は、Microsoft、Google、Yahooなどのメールサービスプロバイダーによって導入され、SMTPセッションにおけるダウングレード攻撃や中間者攻撃から保護するためのソリューションとして、またメールにおけるセキュリティファーストの通信標準の欠如を解決するために作られました。

example.comがあなたのドメインで、Email Routingを使用していると仮定します。これがMTA-STSを有効にする方法です。

- Cloudflareダッシュボード ↗にログインし、アカウントとドメインを選択します。

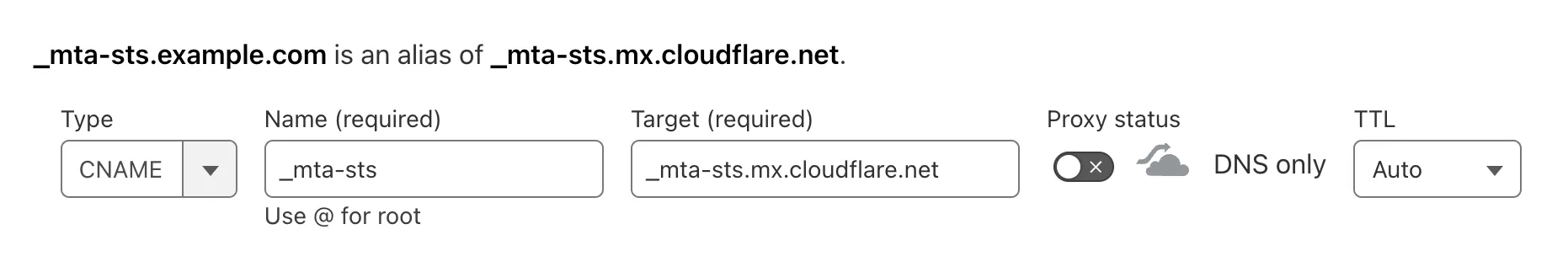

- DNS > Recordsに移動し、名前が

_mta-stsの新しいCNAMEレコードを作成し、Cloudflareのレコード_mta-sts.mx.cloudflare.netを指すようにします。プロキシモードは無効にしてください。

- レコードが作成されたことを確認します:

dig txt _mta-sts.example.com_mta-sts.example.com. 300 IN CNAME _mta-sts.mx.cloudflare.net._mta-sts.mx.cloudflare.net. 300 IN TXT "v=STSv1; id=20230615T153000;"これは、接続を試みている他のクライアントに対して、私たちがMTA-STSをサポートしていることを伝えます。

次に、mta-sts.example.comにHTTPSエンドポイントを用意して、ポリシーファイルを提供する必要があります。このファイルは、MTA-STSを使用するドメイン内のメールサーバーを定義します。ここでHTTPSが使用される理由は、すべての人がまだDNSSECを使用しているわけではないため、別のMITM攻撃ベクターを避けたいからです。

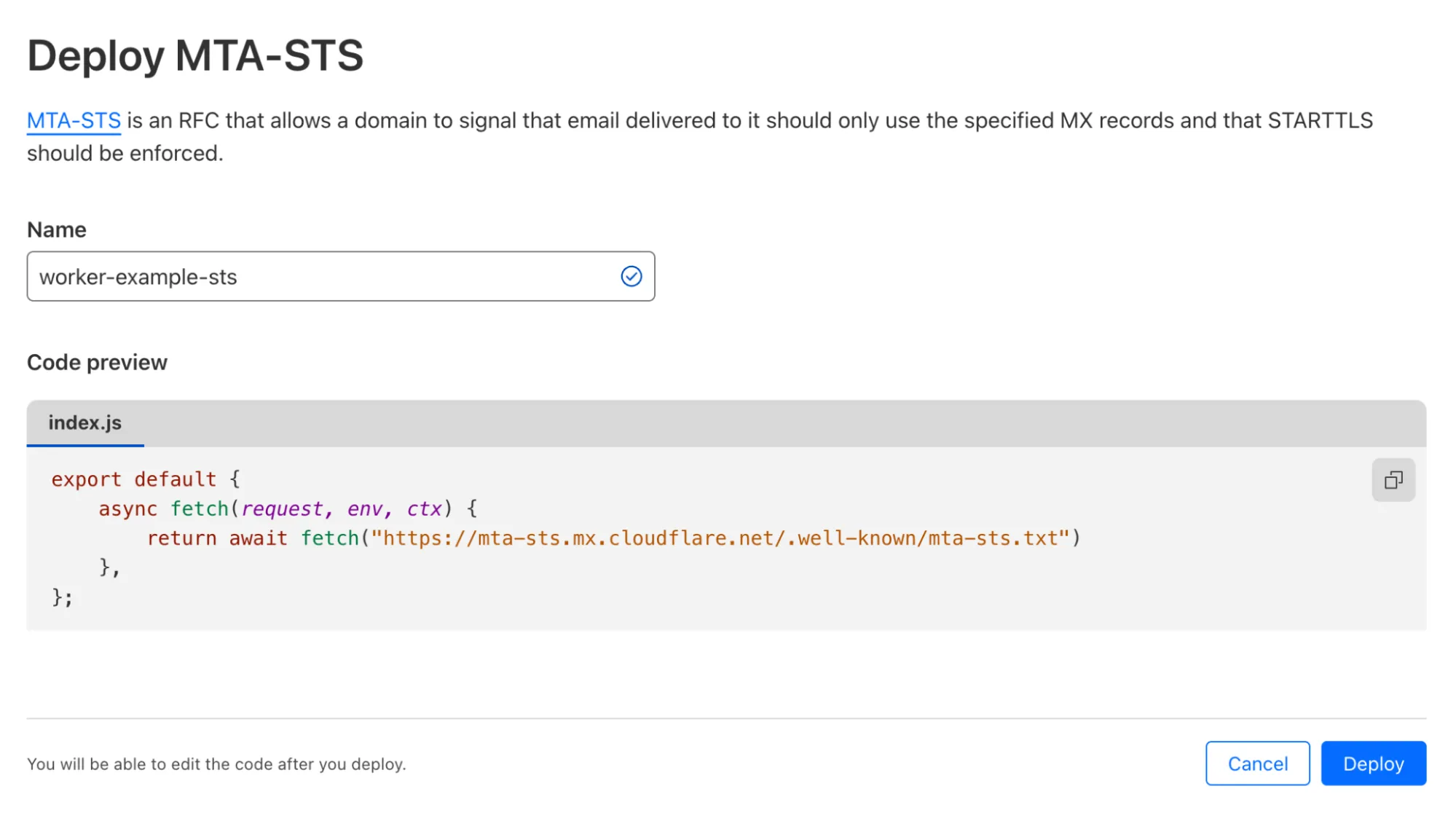

これを行うには、メールクライアントが「well-known」URI規約を使用してCloudflareのEmail Routingポリシーファイルを取得できるようにするWorkerをデプロイする必要があります。

- Account > Workers & Pagesに移動し、Create Applicationを押します。リストから「MTA-STS」テンプレートを選択します。

- このWorkerは、

https://mta-sts.mx.cloudflare.net/.well-known/mta-sts.txtをあなたのドメインにプロキシします。デプロイ後、Workerの設定に移動し、Triggers > Custom Domainsを選択し、Add Custom Domainをクリックします。サブドメインmta-sts.example.comを入力します。

次に、以下のコマンドでポリシーファイルが機能していることを確認できます:

curl https://mta-sts.example.com/.well-known/mta-sts.txtversion: STSv1mode: enforcemx: *.mx.cloudflare.netmax_age: 86400これは、あなたのドメインexample.comがMTA-STSを強制していることを示しています。対応するメールクライアントは、指定されたMXサーバーへの安全な接続を介してのみ、このドメインにメールを配信します。安全な接続が確立できない場合、メールは配信されません。

Email Routingは、MTA-STSの上流もサポートしており、Gmail、Microsoftなどのサービスプロバイダーにメールを転送する際のセキュリティを大幅に向上させます。

MTA-STSを有効にするには、現在いくつかのステップが必要ですが、将来的にはEmail RoutingダッシュボードからあなたのドメインのMTA-STSを自動的に構成することで、手続きを簡素化することを目指しています。