Azureガイド

このチュートリアルでは、Azure Active Directory内でギャラリーにないエンタープライズアプリケーションを構成し、Email Security(旧Area 1)との間でSAML SSO接続を確立する手順を説明します。

-

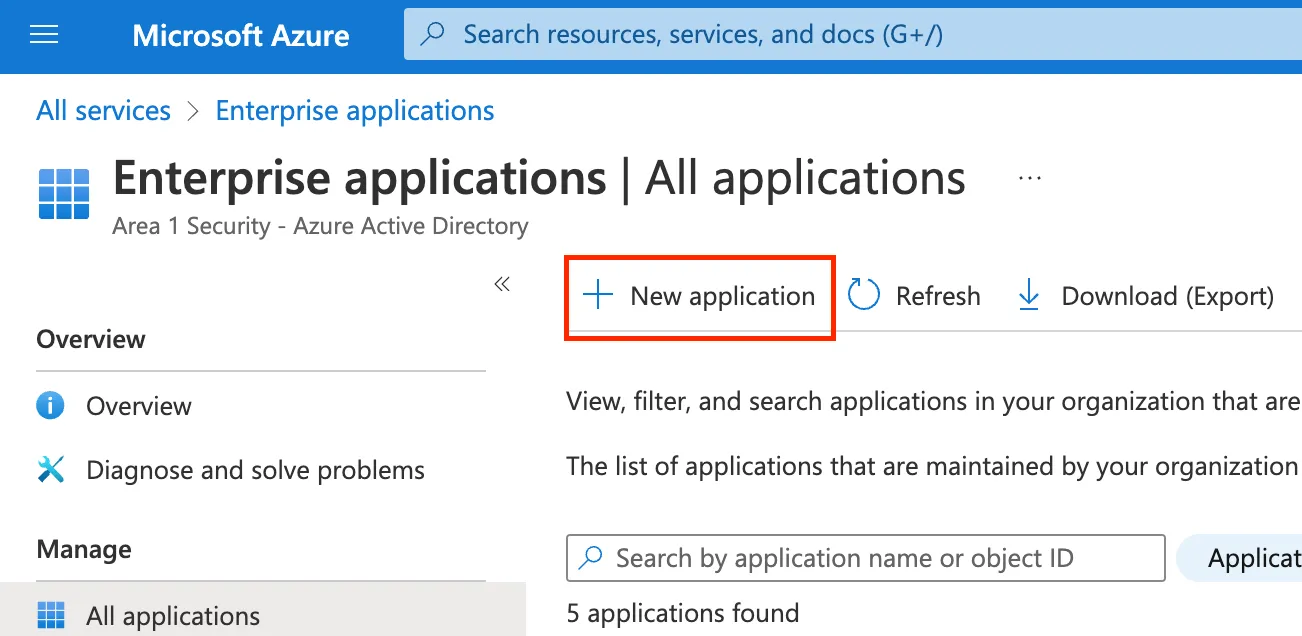

Azureポータルにログイン ↗し、エンタープライズアプリケーションを開きます。

-

新しいアプリケーションを選択します。

-

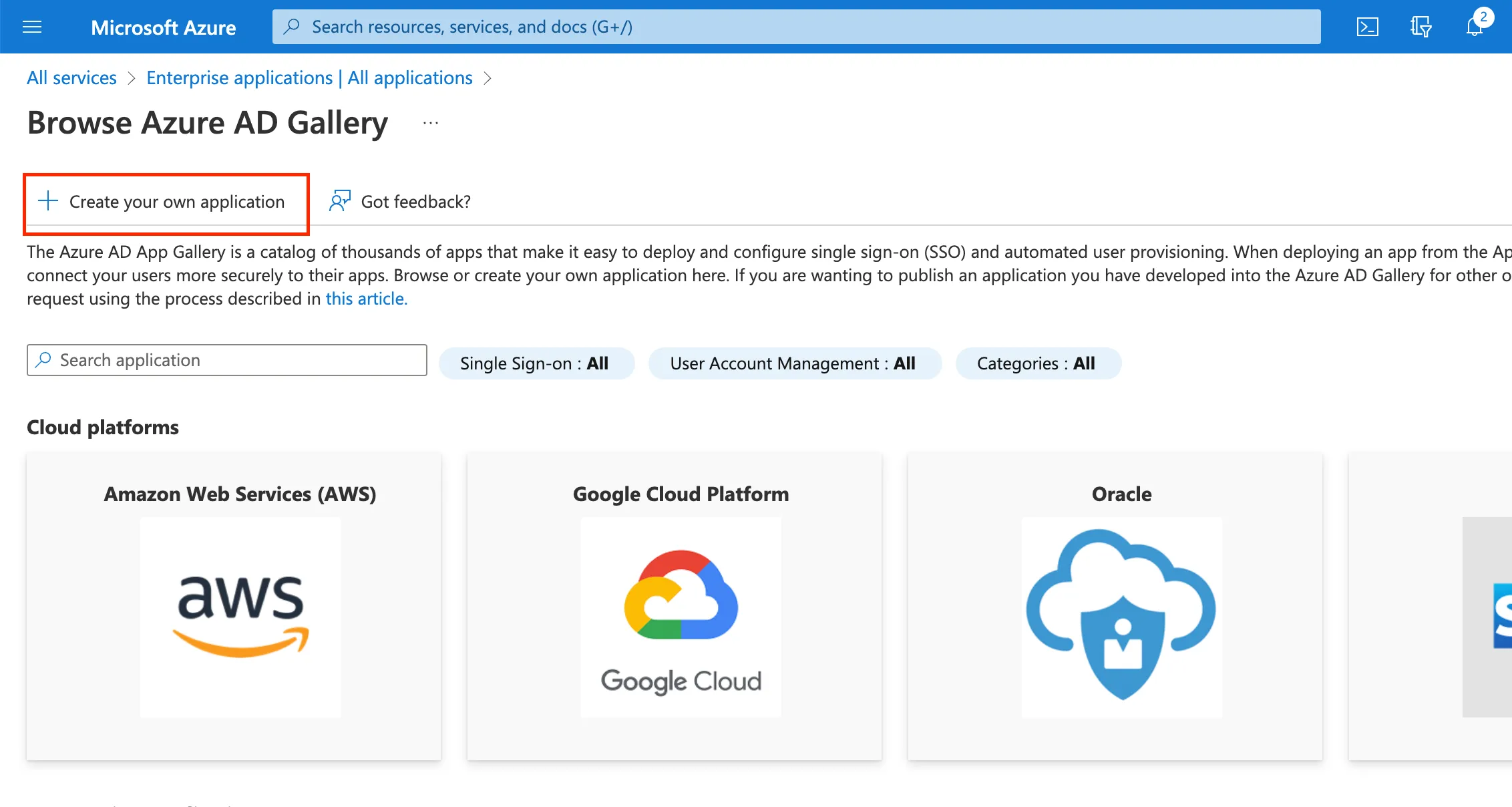

自分のアプリケーションを作成を選択します。

-

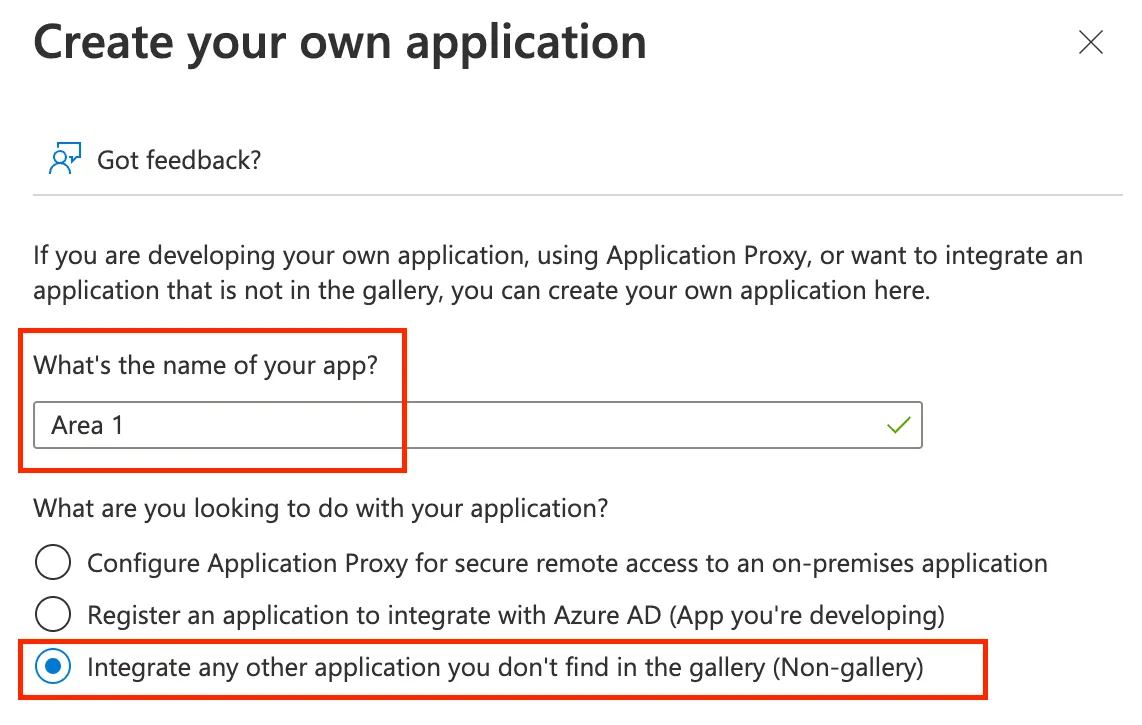

アプリの説明的な名前を入力し、ギャラリーに見つからない他のアプリケーションを統合する(非ギャラリー) > 作成を選択します。

-

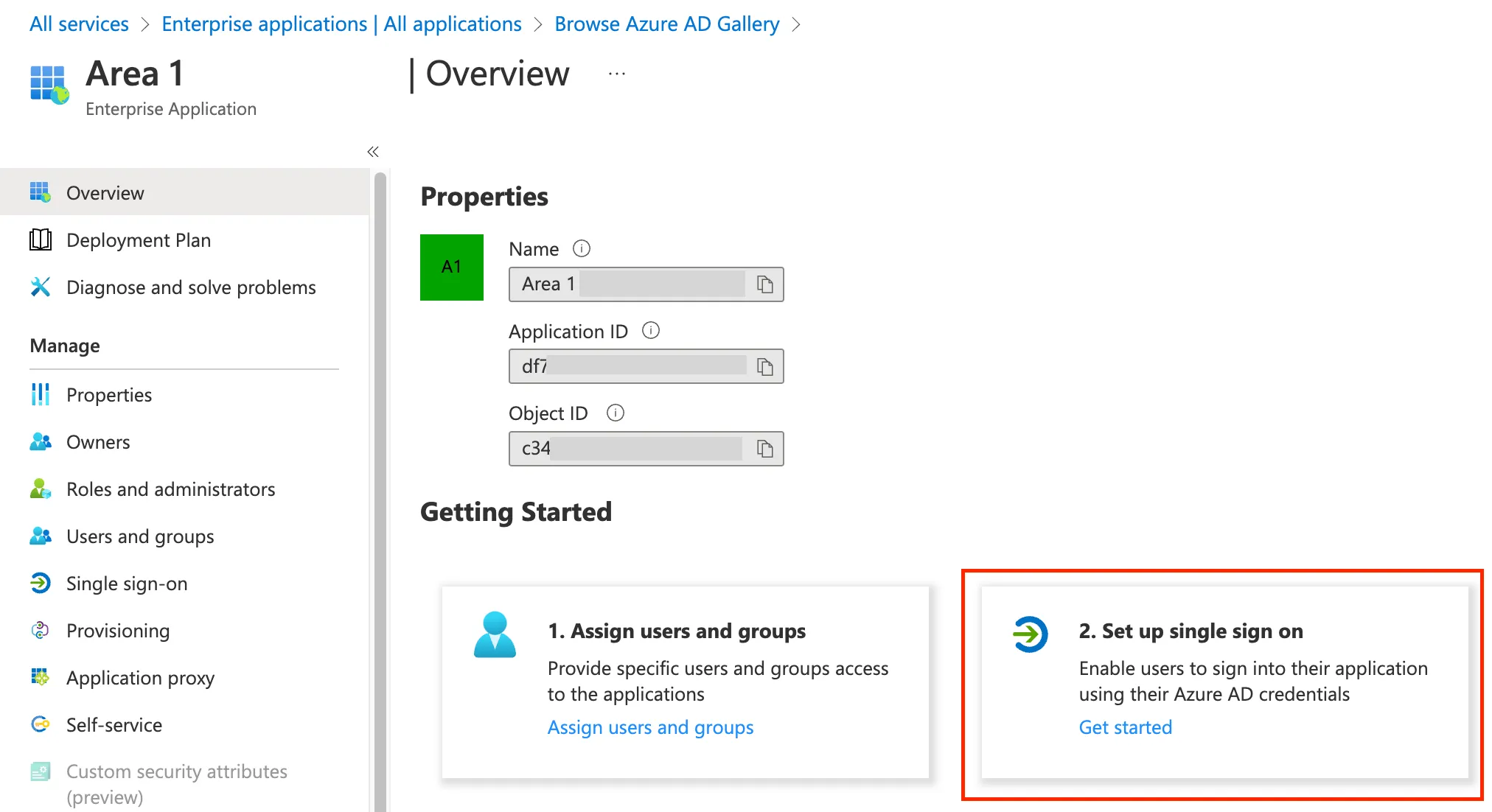

開いたアプリケーションの概要ページで、2. シングルサインオンの設定を選択します。

-

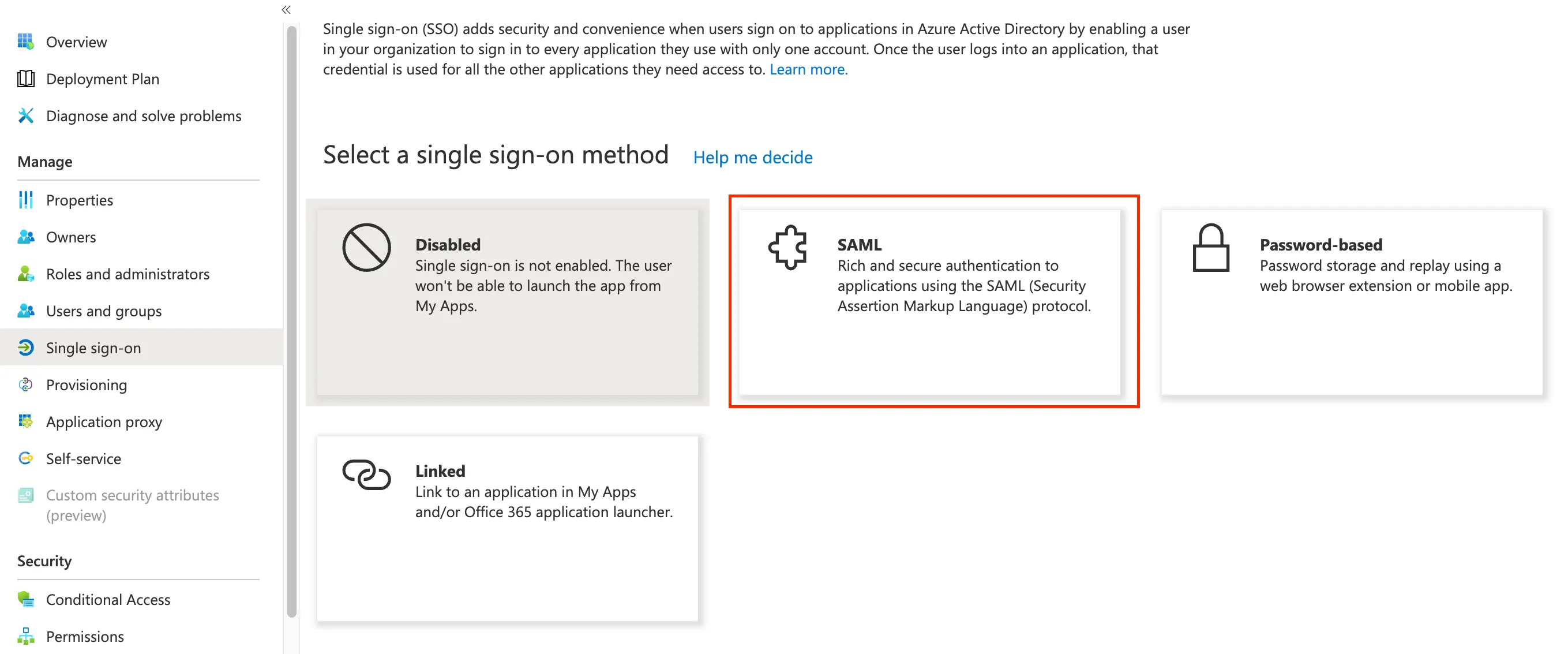

シングルサインオンの方法としてSAMLを選択します。

-

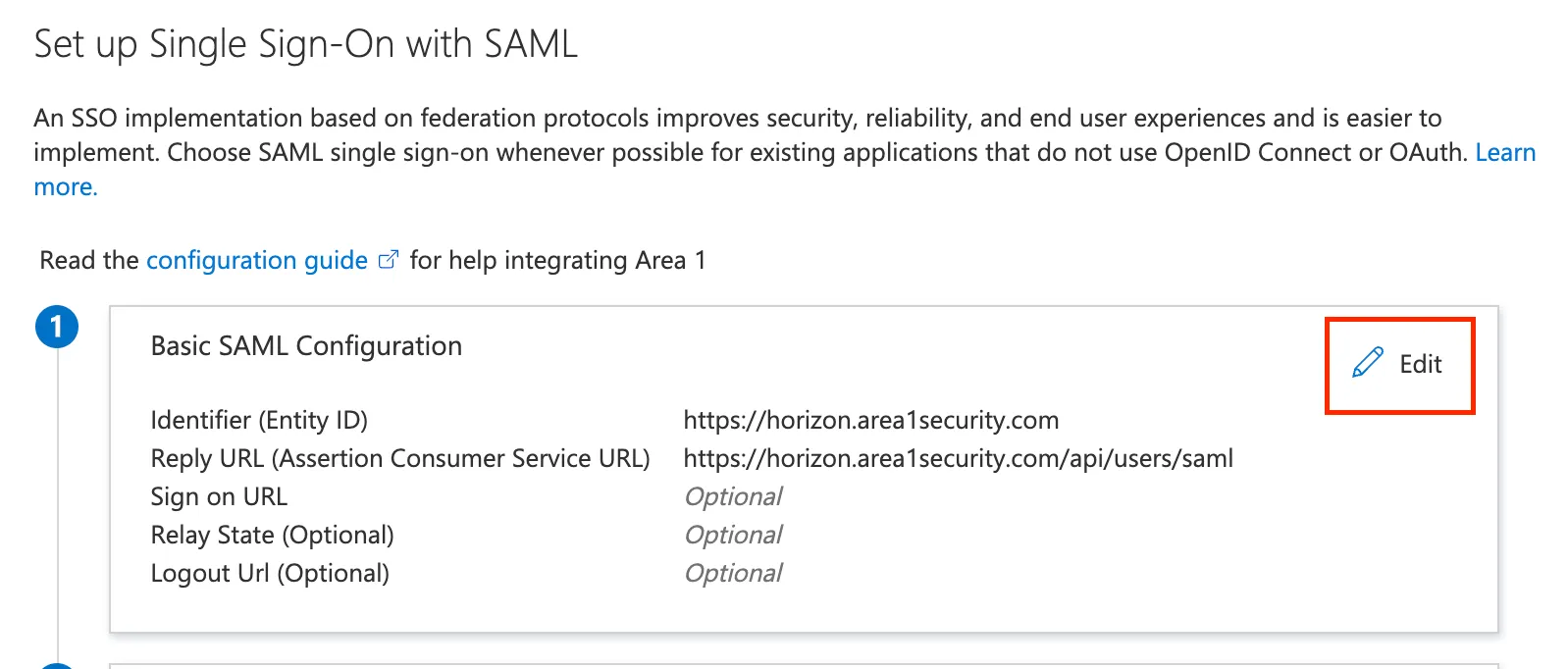

鉛筆アイコンを選択して基本SAML構成を編集します。

-

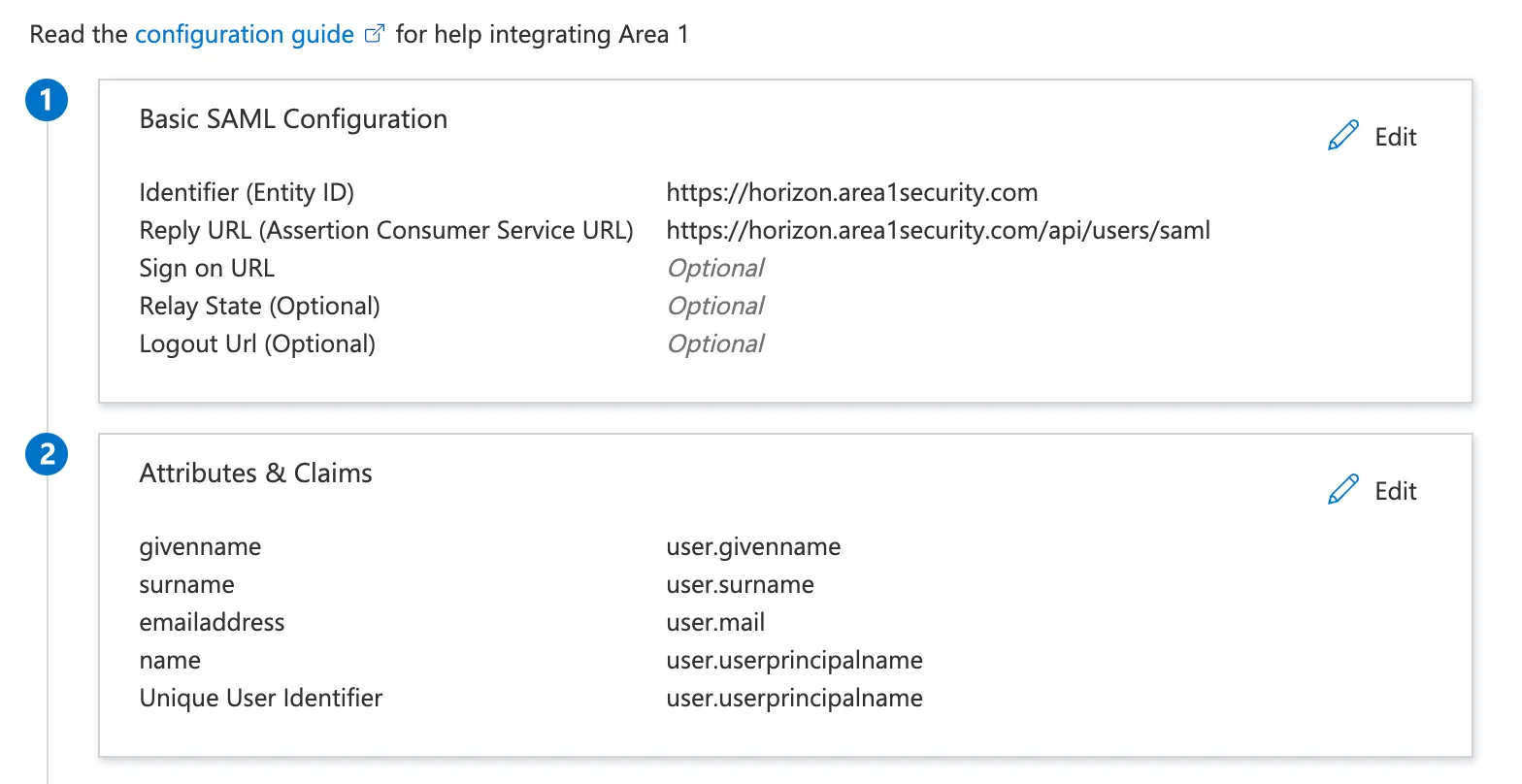

次の構成設定を入力します:

識別子(エンティティID) https://horizon.area1security.com応答URL(アサーション消費者サービスURL) https://horizon.area1security.com/api/users/samlサインオンURL 空白のままにします リレーステート 空白のままにします ログアウトURL 空白のままにします -

保存を選択し、基本SAML構成を終了するために×ボタンを選択します。

-

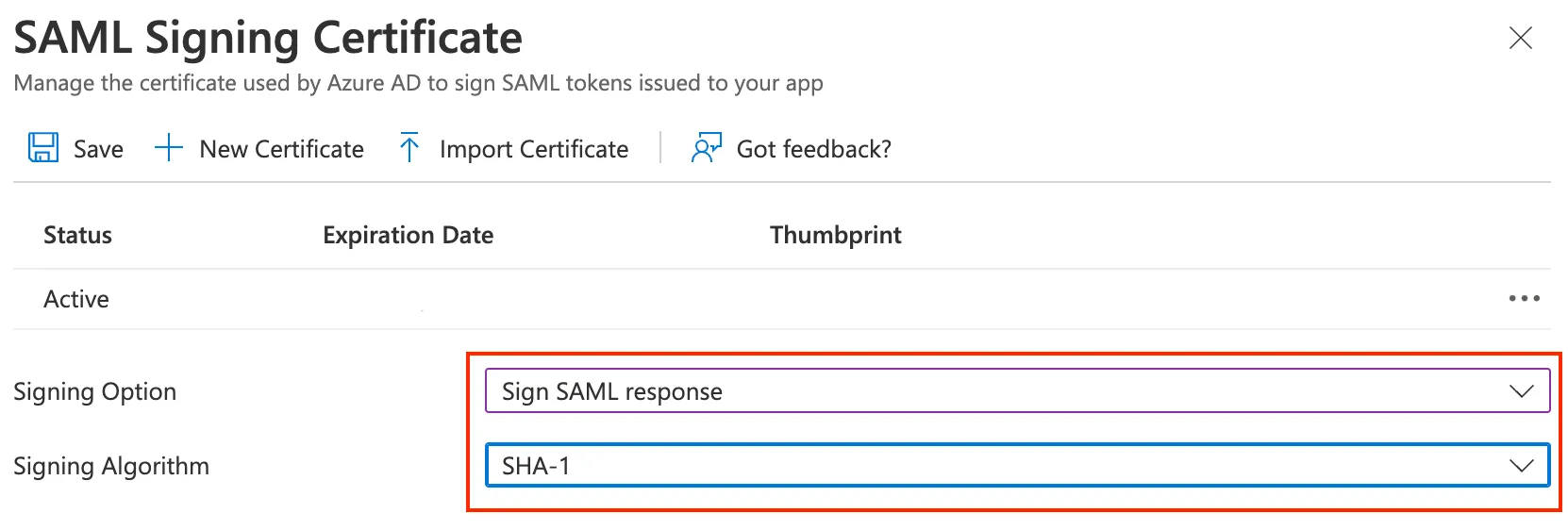

鉛筆アイコンを選択してSAML証明書を編集し、次の変更を行います:

- 署名オプション:ドロップダウンメニューからサインSAML応答を選択します。

- 署名アルゴリズム:ドロップダウンメニューからSHA-1を選択します。

-

保存を選択し、SAML証明書を終了するために×ボタンを選択します。

-

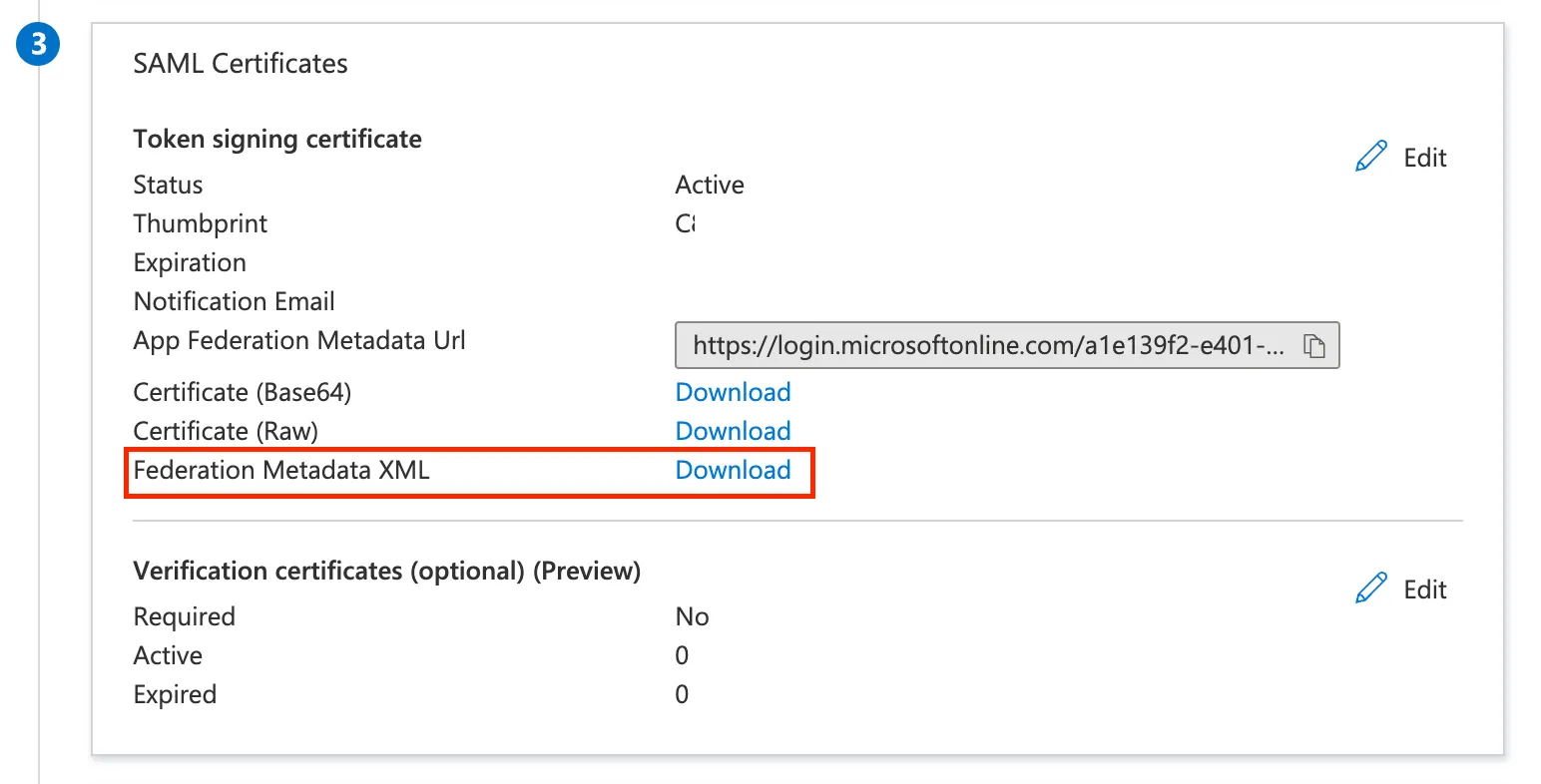

SAML証明書セクションのままで、フェデレーションメタデータXMLを見つけてダウンロードを選択します。この情報はEmail SecurityダッシュボードのSSO構成に必要です。

あなたのAzure構成はこれで完了です。次のように見えるはずです:

-

設定(ギアアイコン)に移動します。

-

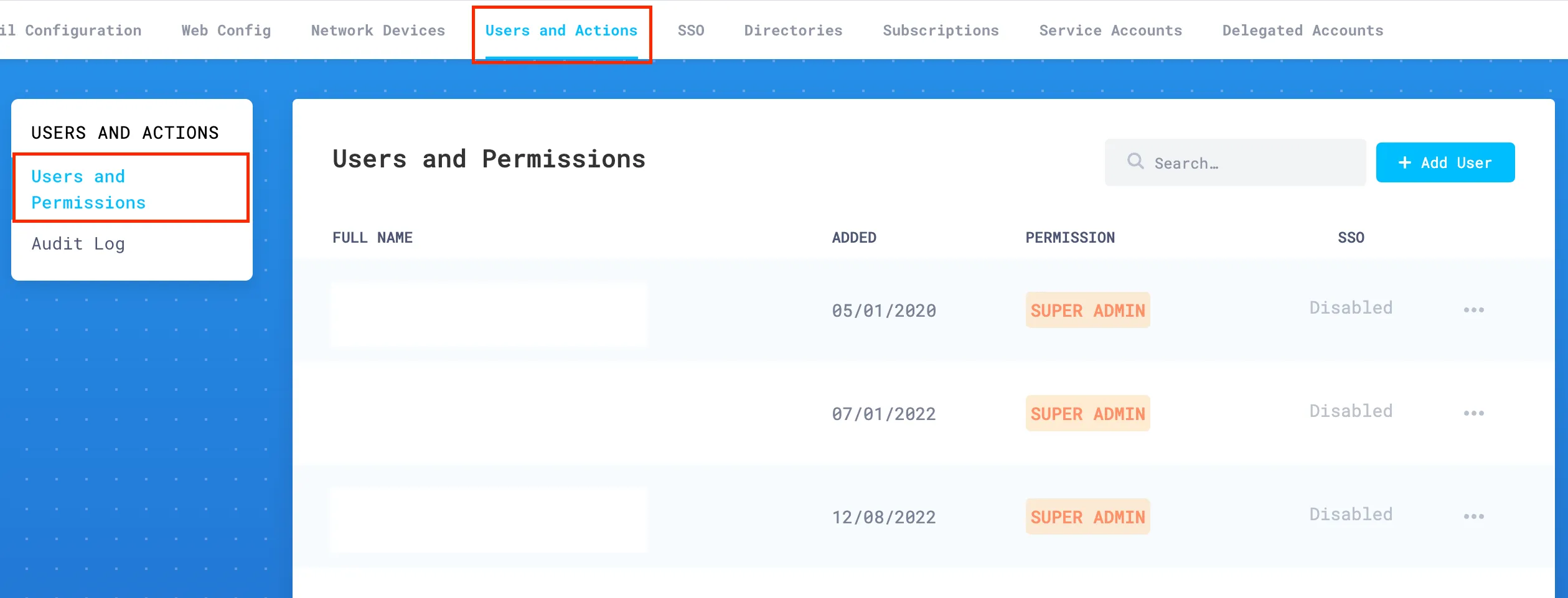

ユーザーとアクション > ユーザーと権限で、すべての承認された管理者のメールアドレスを追加します。

-

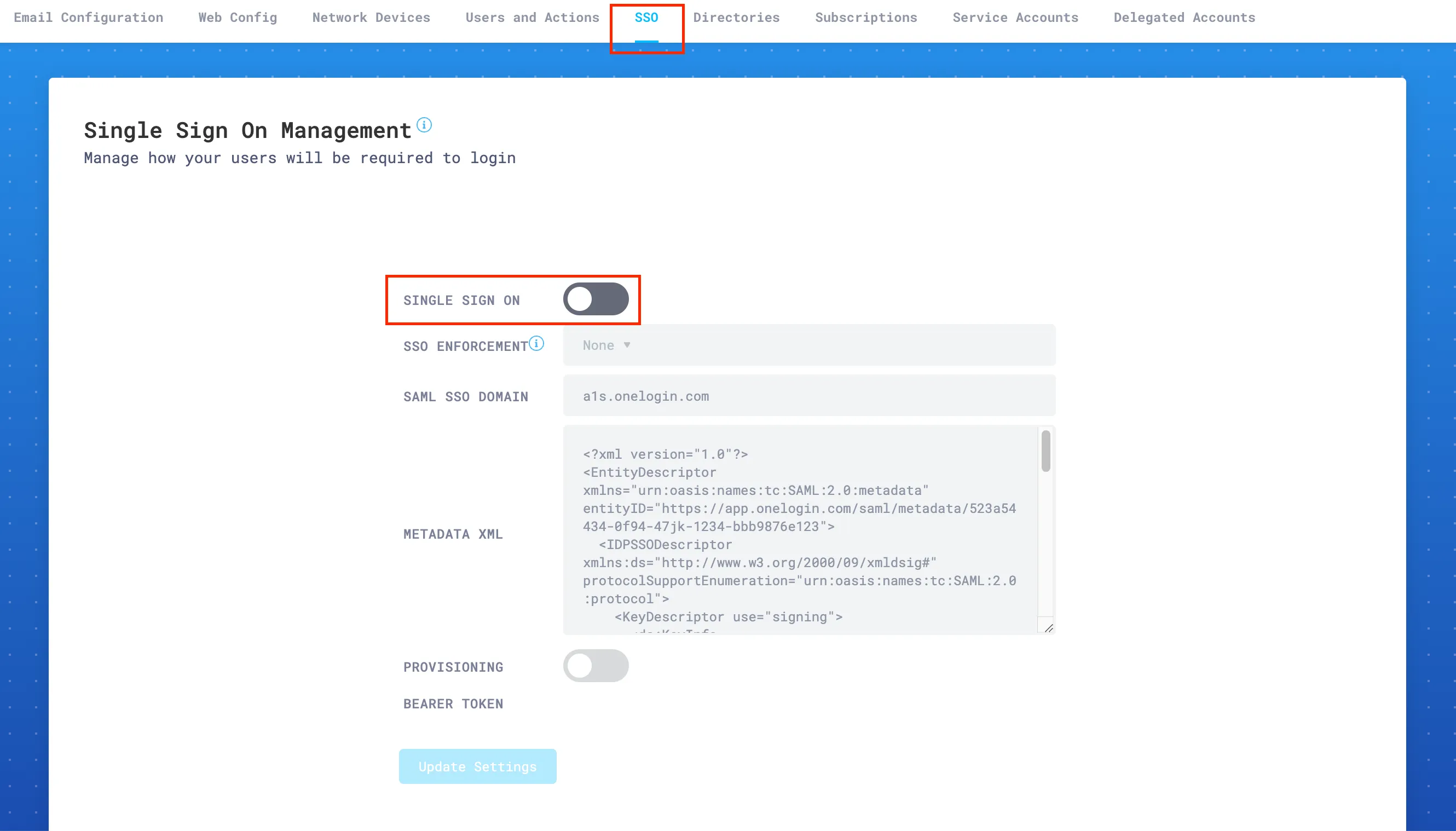

SSO設定に移動し、シングルサインオンを有効にします。

-

SSO強制で、特定のニーズに応じて設定の1つを選択します:

- None: This setting allows each user to choose SSO, or username and password plus 2FA (this is the recommended setting while testing SSO).

- Admin: This setting will force only the administrator account to use SSO. The user that enables this setting will still be able to log in using username and password plus 2FA. This is a backup, so that your organization does not get locked out of the portal in emergencies.

- Non-Admin Only: This option will require that all

Read onlyandRead & Writeusers use SSO to access the portal. Admins will still have the option to use either SSO or username and password plus 2FA.

-

SAML SSOドメインに

login.microsoftonline.comを入力します。 -

メタデータXMLに、前のステップ11でダウンロードしたXMLメタデータを貼り付けます。ダウンロードしたファイルをテキストエディタで開いて、すべてのテキストをコピーできます。コピーする際に先頭にキャリッジリターンやスペースがないことを確認してください。コピーしたテキストは次のように始まるべきです:

<?xml version="1.0" encoding="utf-8"?><EntityDescriptor ID="_<YOUR_DESCRIPTOR_ID>" entityID="https://<YOUR_ENTITY_ID> " xmlns="urn:oasis:names:tc:SAML:2.0:metadata">... -

設定を更新を選択して構成を保存します。

AzureとEmail Securityの両方のセットアップが完了したら、SSOアクセスをテストできます。 この例では、Email Securityのロゴが更新されています。

-

すべてのアプリを選択します。

-

設定 > SSOに移動します。

-

Email Security Horizonアプリケーション(またはアプリケーションに付けた名前)を見つけて選択し、Email SecurityとのSSOログインを開始します。

-

すべてが正しく構成されていれば、Email Securityポータルにサインインし、ダッシュボードにリダイレクトされるはずです。

AzureアカウントをEmail Securityに接続する際に問題が発生した場合は、次のことを確認してください:

- ユーザーがEmail Securityダッシュボードに存在すること。

- Azure ADの識別子と応答URLが正しいこと(Azure Active Directoryの構成のステップ7の基本SAML構成を参照)。

- Azure ADでサインSAML応答とSHA-1が選択されていること(Azure Active Directoryの構成のステップ9のSAML証明書を参照)。

- Email SecurityダッシュボードでSAML SSOドメインが正しく設定されていること(Azureに接続するためのEmail Securityの構成のステップ6を参照)。

- 名前ID識別子がメールアドレスに設定されていること。

それでも問題が解決しない場合は、Chromeブラウザのデバッグログを有効にします。その後、SSOが開始されたときのアクティビティを記録し、Cloudflareサポートに連絡してください。