一般的なSSOガイド

以下は、アイデンティティプロバイダーに基づくSAMLを成功裏に設定するための一般的なガイドです。これらのオプションは、アイデンティティプロバイダー(IDP)によって異なる場合があります。ただし、以下のオプションまたはその同等のものを設定することを確認してください。

-

SAMLプロバイダーにログインし、その設定セクションにアクセスします。

-

IDPプロバイダーを構成するために、以下の値を入力します:

シングルサインオンURL https://horizon.area1security.com/api/users/samlオーディエンスURI(SPエンティティID) https://horizon.area1security.com名前ID形式 メールアドレス アプリケーションユーザー名 メール レスポンス 署名済み アサーション署名 未署名 署名アルゴリズム RSA-SHA1 ダイジェストアルゴリズム SHA1 -

属性ステートメントに、アプリケーションユーザーを追加します。ここに追加するメールは、ユーザーがすでにEmail Securityダッシュボードに持っているメールと一致する必要があります。

-

設定が完了したら、IDPメタデータファイルをダウンロードします。それをEmail SecurityのダッシュボードのSSOセクションのMETADATA XMLフィールドにコピー&ペーストします。詳細については、以下のガイドのステップ4を参照してください。

SSOプロバイダーで設定を構成した後、Email Securityダッシュボードにログインして設定を完了します。

-

Email Security(旧Area 1)ダッシュボード ↗にログインします。

-

設定(ギアアイコン)に移動します。

-

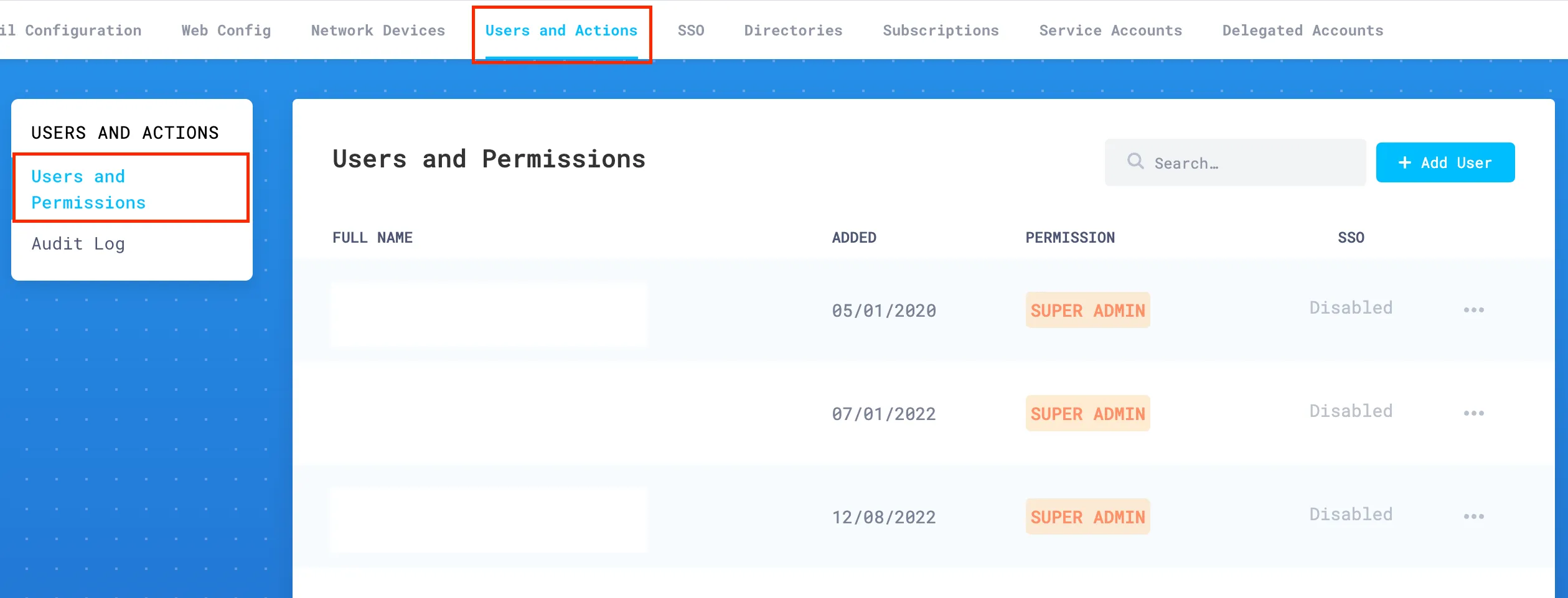

ユーザーとアクション > ユーザーと権限で、すべての承認された管理者のメールアドレスを追加します。

-

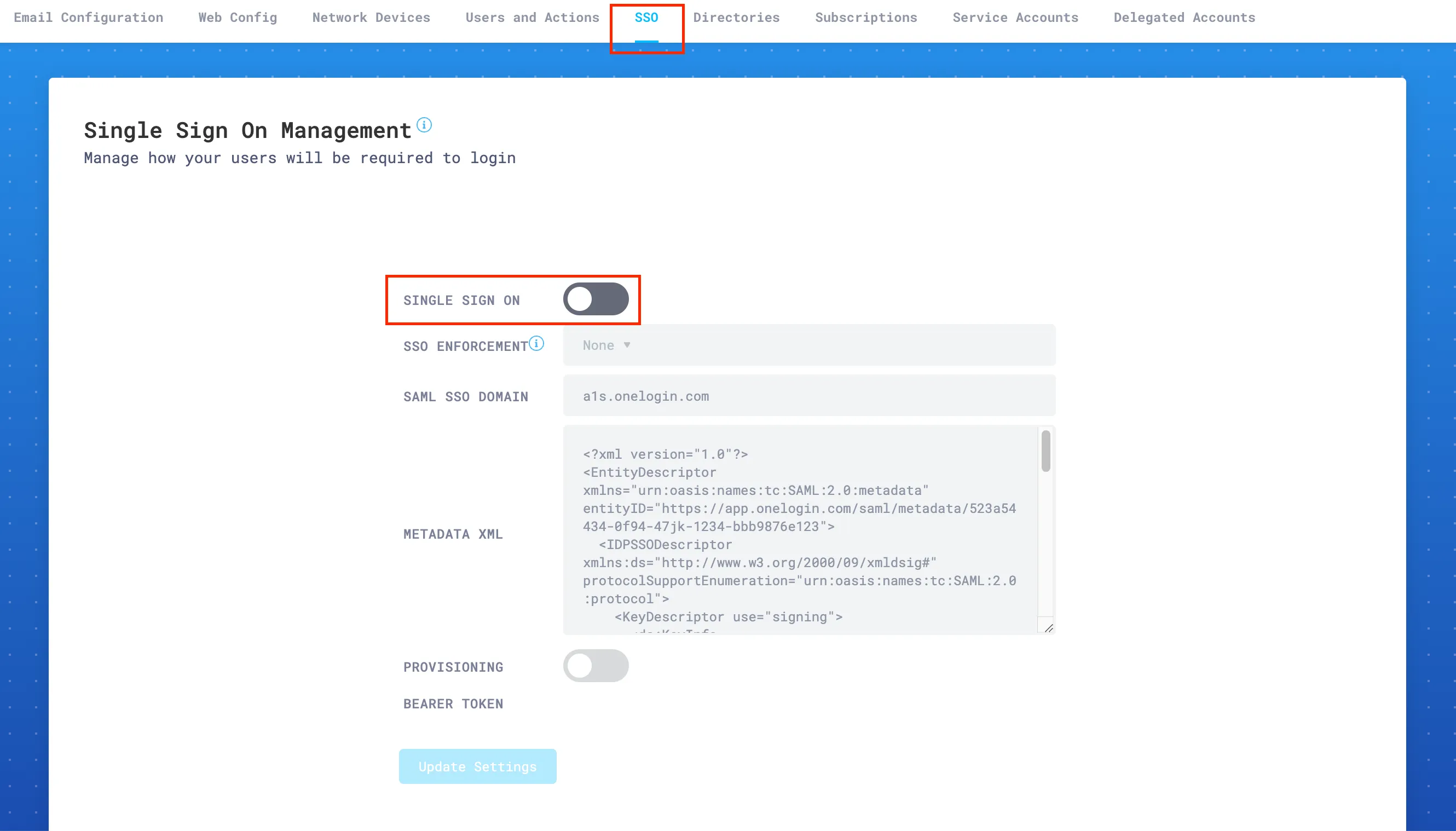

SSOに移動し、シングルサインオンを有効にします。

-

SSO強制で、特定のニーズに応じて設定の1つを選択します:

- None: This setting allows each user to choose SSO, or username and password plus 2FA (this is the recommended setting while testing SSO).

- Admin: This setting will force only the administrator account to use SSO. The user that enables this setting will still be able to log in using username and password plus 2FA. This is a backup, so that your organization does not get locked out of the portal in emergencies.

- Non-Admin Only: This option will require that all

Read onlyandRead & Writeusers use SSO to access the portal. Admins will still have the option to use either SSO or username and password plus 2FA.

-

SAML SSOドメインに、SSOプロバイダーを指すドメインを入力します。

-

METADATA XMLに、プロバイダーからのSAML XMLメタデータ設定を貼り付けます。これらの設定(およびその正確なテキスト説明)は、SSOプロバイダーによって異なる場所にあります。

-

設定を更新を選択して、構成を保存します。

SAMLプロバイダーをEmail Securityに接続する際に問題が発生した場合は、以下を確認してください:

- SAMLプロバイダーで構成したユーザーがEmail Securityダッシュボードに存在すること。

- 属性としてメールアドレスを使用していること(ステップ2では、名前ID形式とアプリケーションユーザー名を参照)。

- SHA-1アルゴリズムを使用していること。

- 暗号化が2048ビットに設定されていること。

それでも問題が解決しない場合は、Chromeブラウザのデバッグログを有効にします。その後、SSOが開始されたときのアクティビティを記録し、Cloudflareサポートに連絡してください。