Google Workspace - メールセキュリティ(旧Area 1)をMXレコードとして使用する

このチュートリアルでは、メールセキュリティをMXレコードとしてGoogle Workspaceを構成する方法を学びます。このチュートリアルは、いくつかのステップに分かれています。

- プロビジョニングされたメールセキュリティアカウント。

- Google管理者コンソールへのアクセス(Google管理者コンソール ↗ > アプリ > Google Workspace > Gmail)。

- メールセキュリティによって処理されるドメインのMXレコードをホストしているドメインネームサーバーへのアクセス。

To ensure changes made in this tutorial take effect quickly, update the Time to Live (TTL) value of the existing MX records on your domains to five minutes. Do this on all the domains you will be deploying.

Changing the TTL value instructs DNS servers on how long to cache this value before requesting an update from the responsible nameserver. You need to change the TTL value before changing your MX records to Cloudflare Email Security (formerly Area 1). This will ensure that changes take effect quickly and can also be reverted quickly if needed. If your DNS manager does not allow for a TTL of five minutes, set it to the lowest possible setting.

To check your existing TTL, open a terminal window and run the following command against your domain:

dig mx <YOUR_DOMAIN>; <<>> DiG 9.10.6 <<>> mx <YOUR_DOMAIN>;; global options: +cmd;; Got answer:;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 39938;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:; EDNS: version: 0, flags:; udp: 4096;; QUESTION SECTION:;domain. IN MX

;; ANSWER SECTION:<YOUR_DOMAIN>. 300 IN MX 5 mailstream-central.mxrecord.mx.<YOUR_DOMAIN>. 300 IN MX 10 mailstream-east.mxrecord.io.<YOUR_DOMAIN>. 300 IN MX 10 mailstream-west.mxrecord.io.In the above example, TTL is shown in seconds as 300 (or five minutes).

If you are using Cloudflare for DNS, you can leave the TTL setting as Auto.

Below is a list with instructions on how to edit MX records for some popular services:

- Cloudflare: Set up email records

- GoDaddy: Edit an MX Record ↗

- AWS: Creating records by using the Amazon Route 53 console ↗

- Azure: Create DNS records in a custom domain for a web app ↗

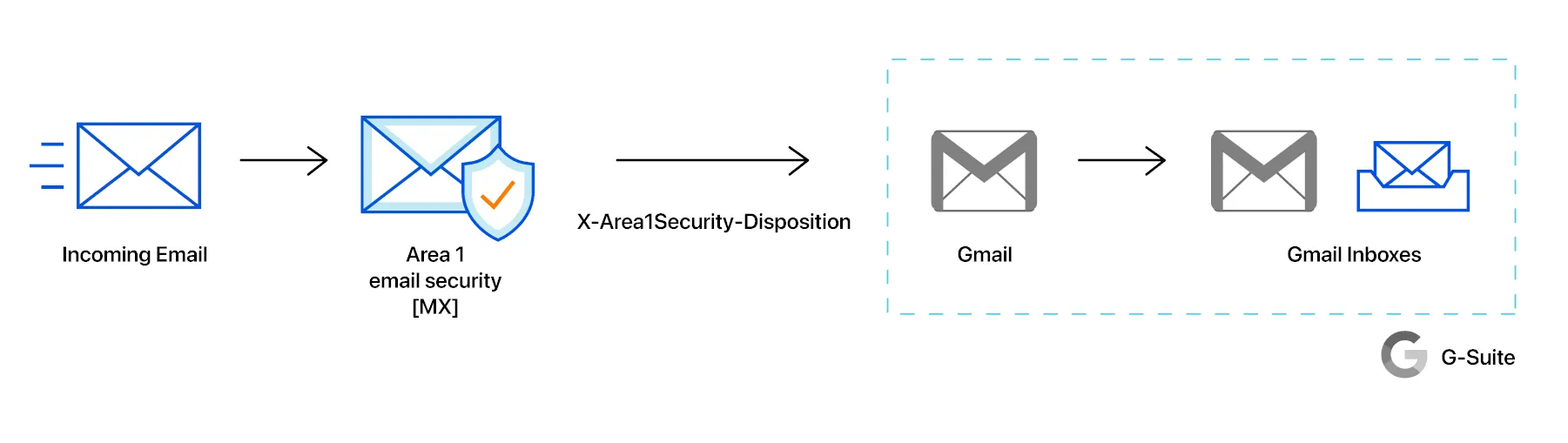

メールセキュリティがGoogle WorkspaceのMXレコードとして展開されると、受信ゲートウェイはGoogle WorkspaceがもはやドメインのMXレコードではないことを認識できるように構成する必要があります。これは、Google Workspaceがメールセキュリティからのメッセージを受け入れることを可能にする重要なステップです。

-

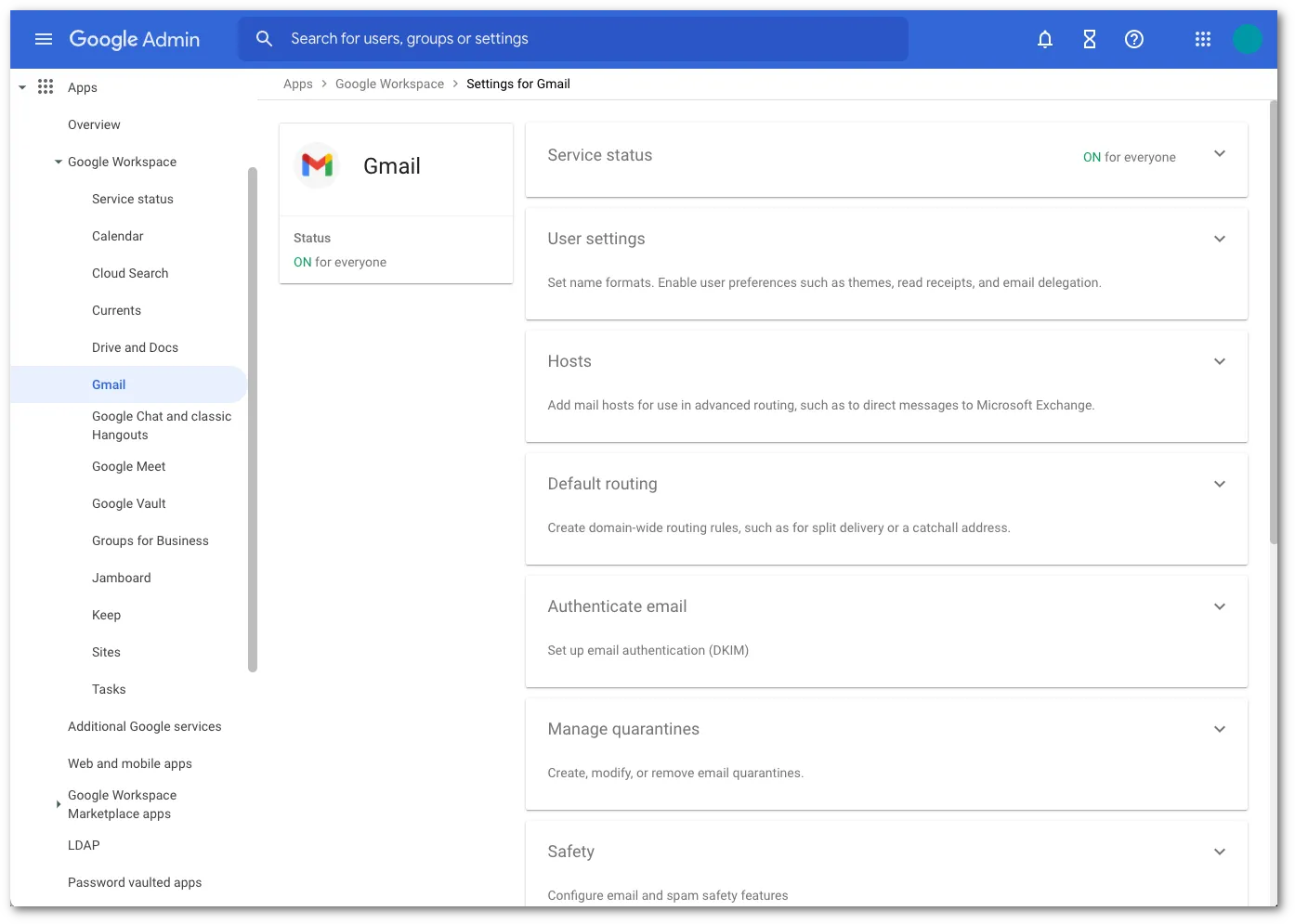

Google管理者コンソール ↗に移動します。

-

アプリ > Google Workspace > Gmailに移動します。

-

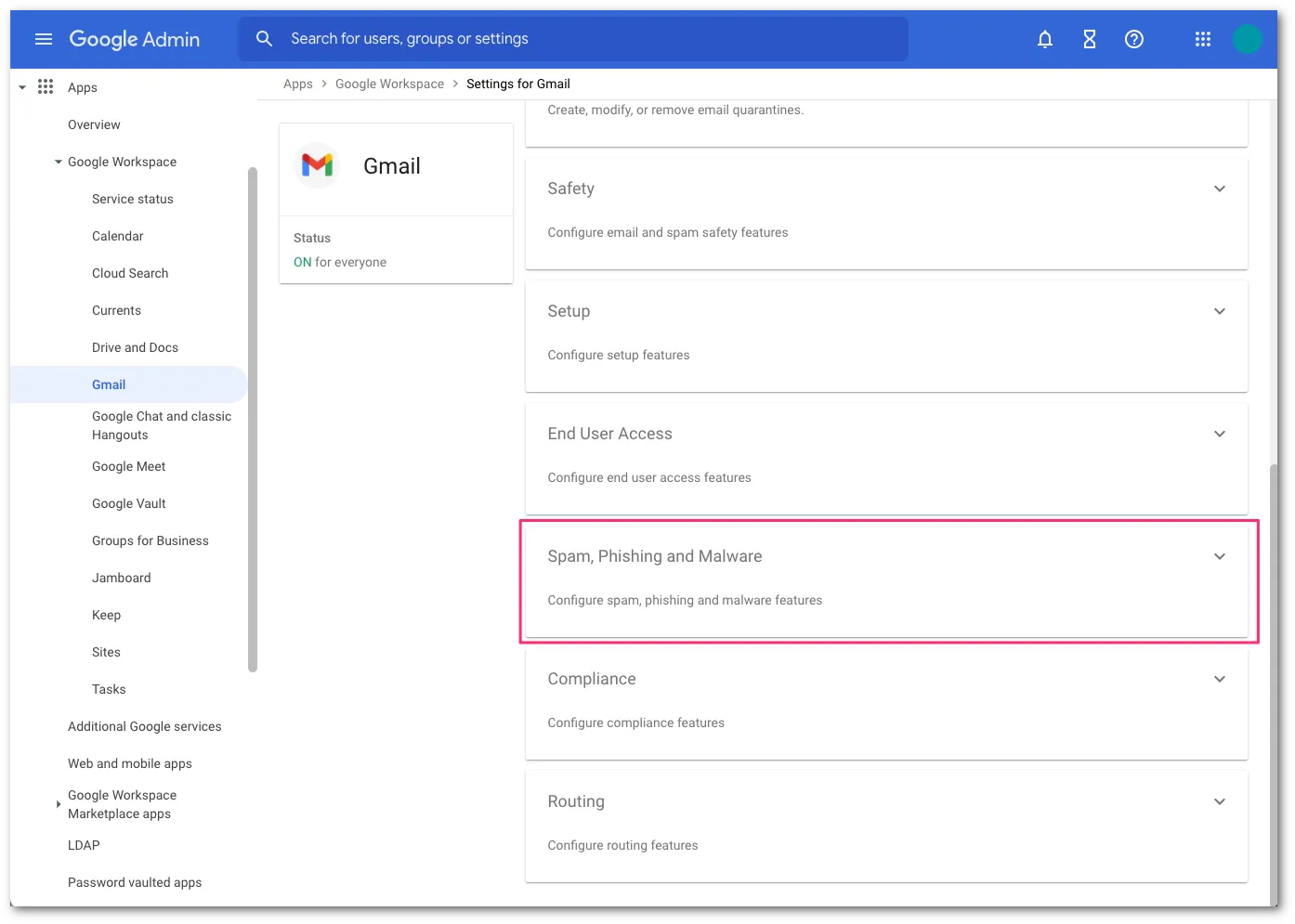

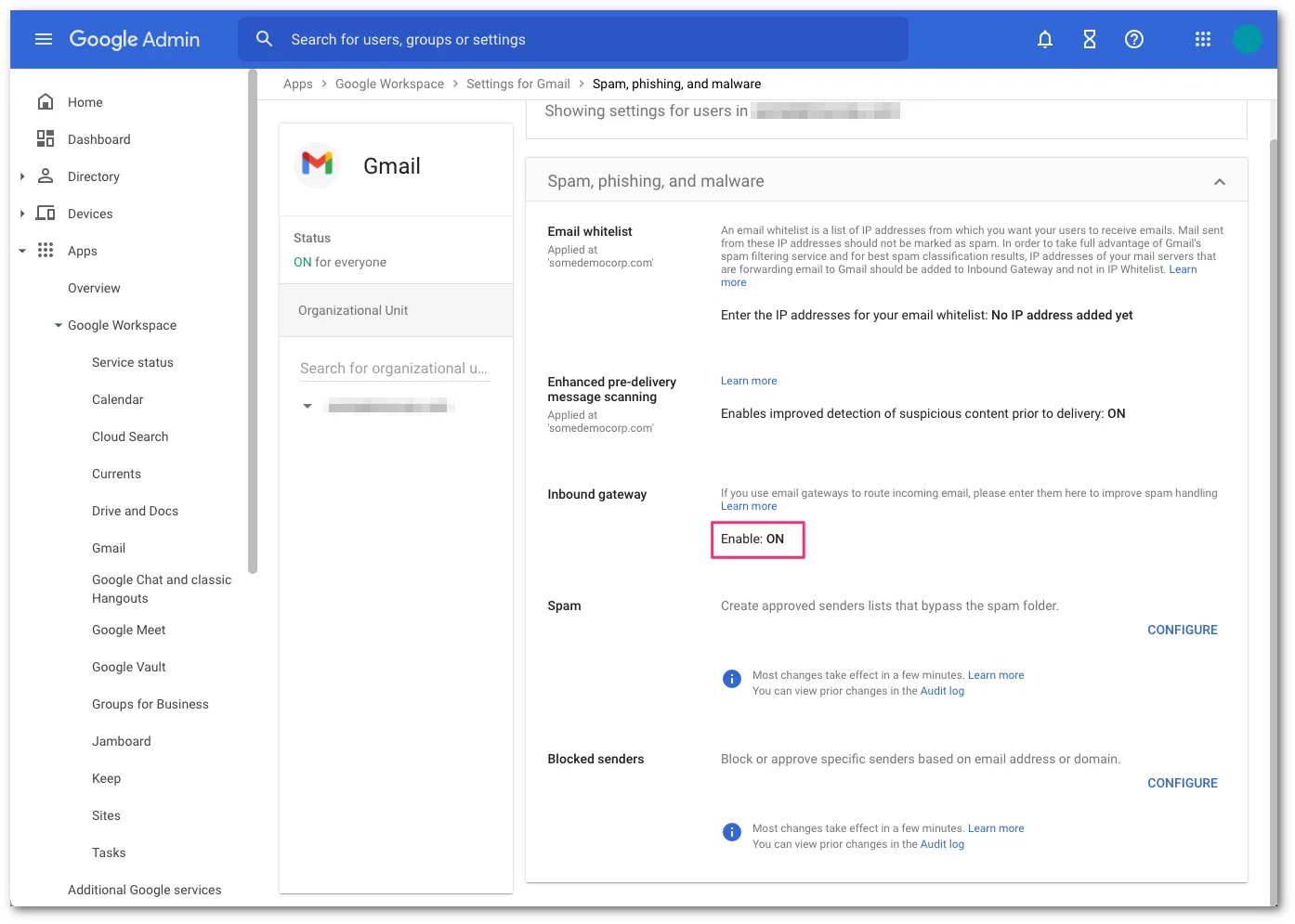

スパム、フィッシング、マルウェアを選択し、受信ゲートウェイ構成までスクロールします。

-

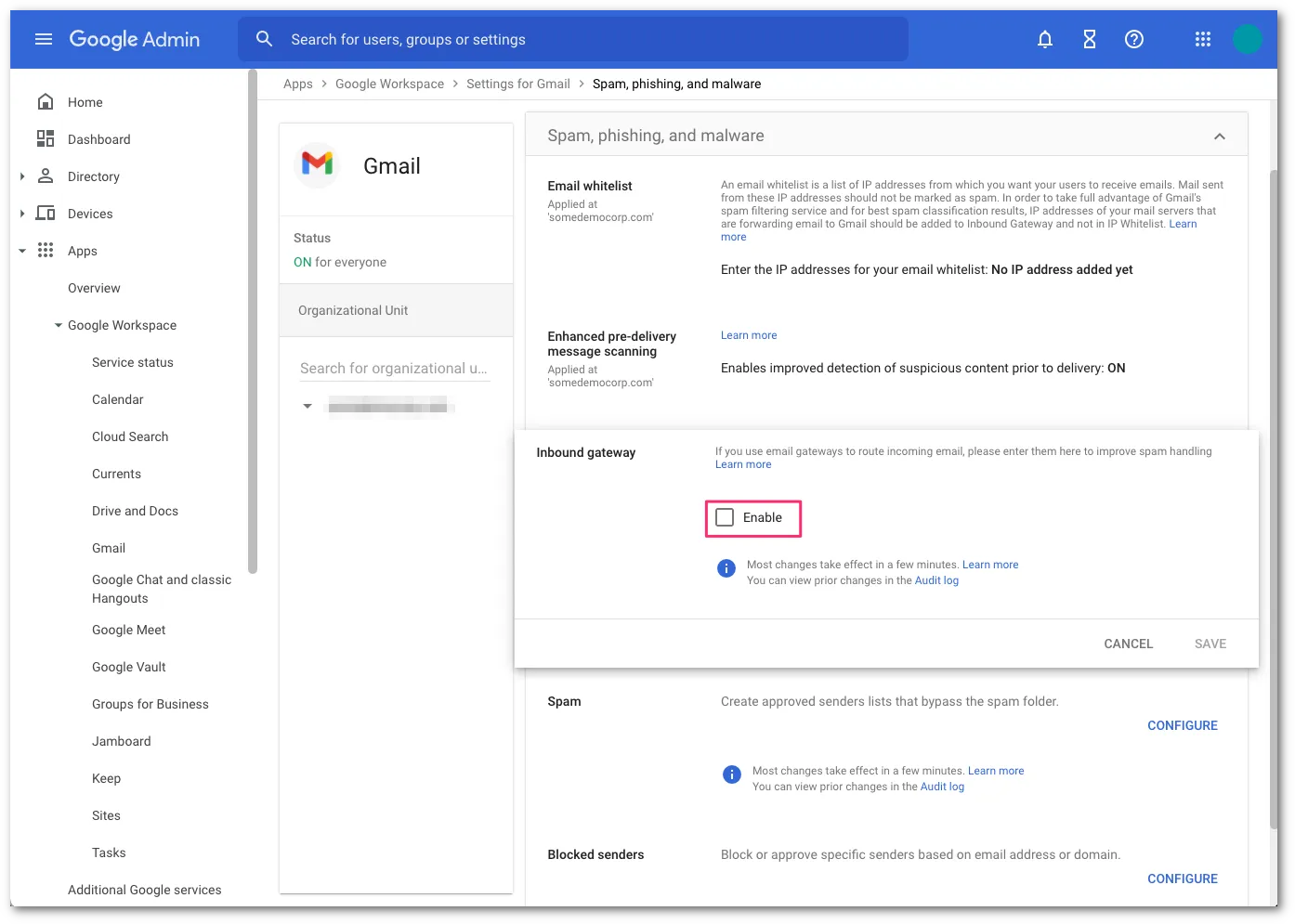

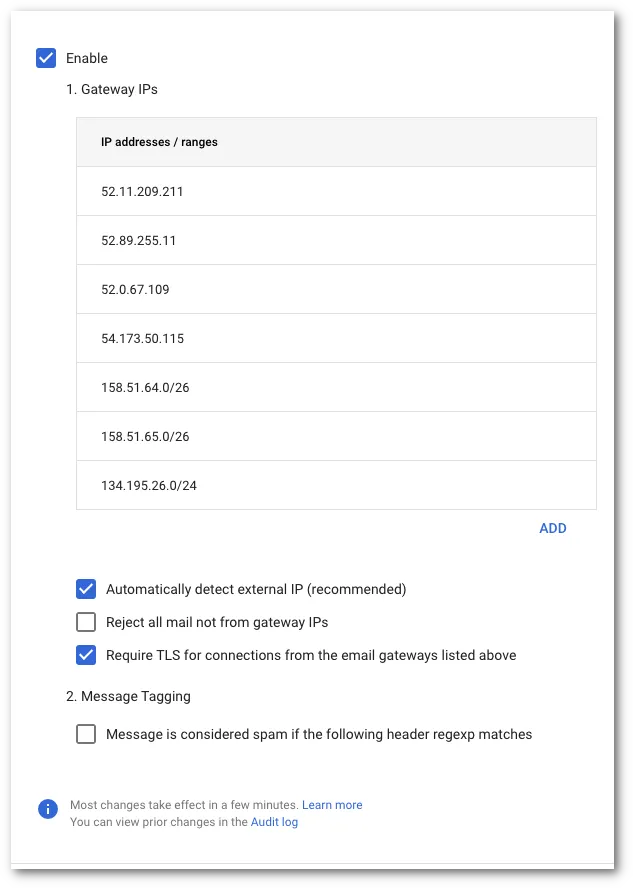

受信ゲートウェイを有効にし、次の詳細で構成します:

- ゲートウェイIPで、追加リンクを選択し、Egress IPsに記載されているIPを追加します。

- **外部IPを自動的に検出(推奨)**を選択します。

- 上記のメールゲートウェイからの接続にTLSを要求するを選択します。

-

詳細を入力したら、ダイアログボックスの下部にある保存ボタンを選択して構成を保存します。保存されると、管理者コンソールは受信ゲートウェイを有効として表示します。

このオプションのステップは、ユーザーが悪意のあるメッセージにさらされるのを防ぐために強く推奨されます。

メッセージが悪意のあるものとして特定されると、メールセキュリティはメッセージに対応する処理を持つXヘッダーX-Area1Security-Dispositionを挿入します。X-Area1Security-Dispositionの値に基づいて、悪意のある検出を管理者の隔離に送信するためのコンテンツコンプライアンスフィルターを構成できます。このセクションでは、次の手順を概説します:

- メールセキュリティの悪意のある隔離を作成する。

- 悪意のあるメッセージを隔離に送信するためのコンテンツコンプライアンスフィルターを作成する。

メールセキュリティの悪意のある検出をデフォルトの隔離とは別の隔離に送信したい場合は、新しい隔離を作成する必要があります。

-

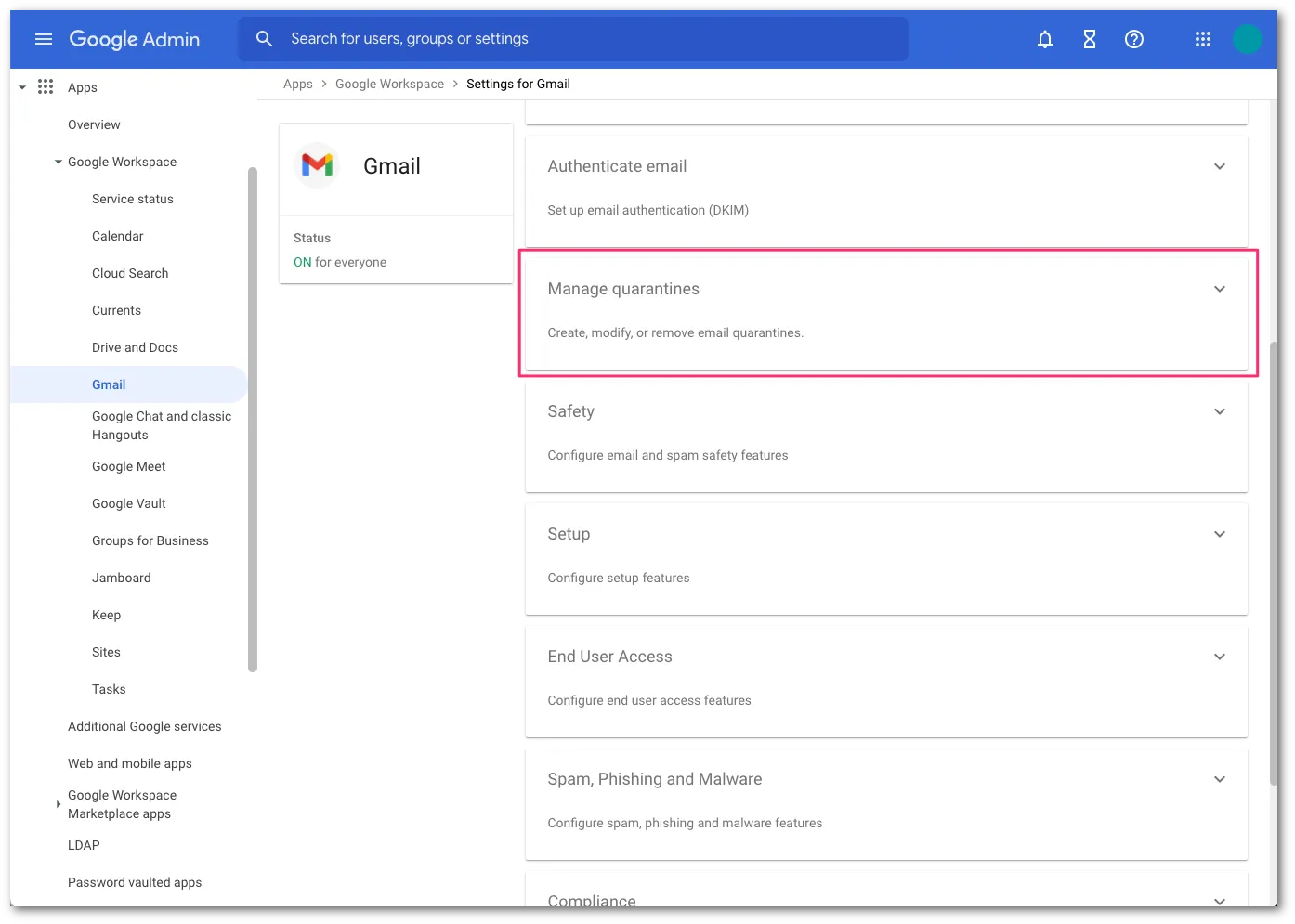

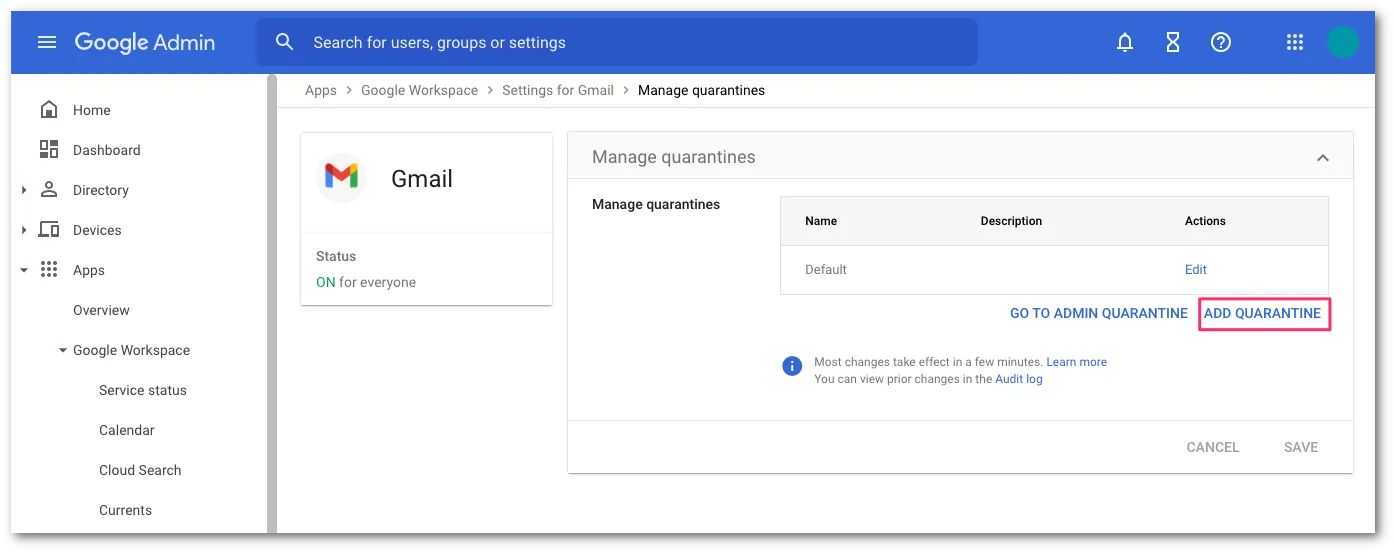

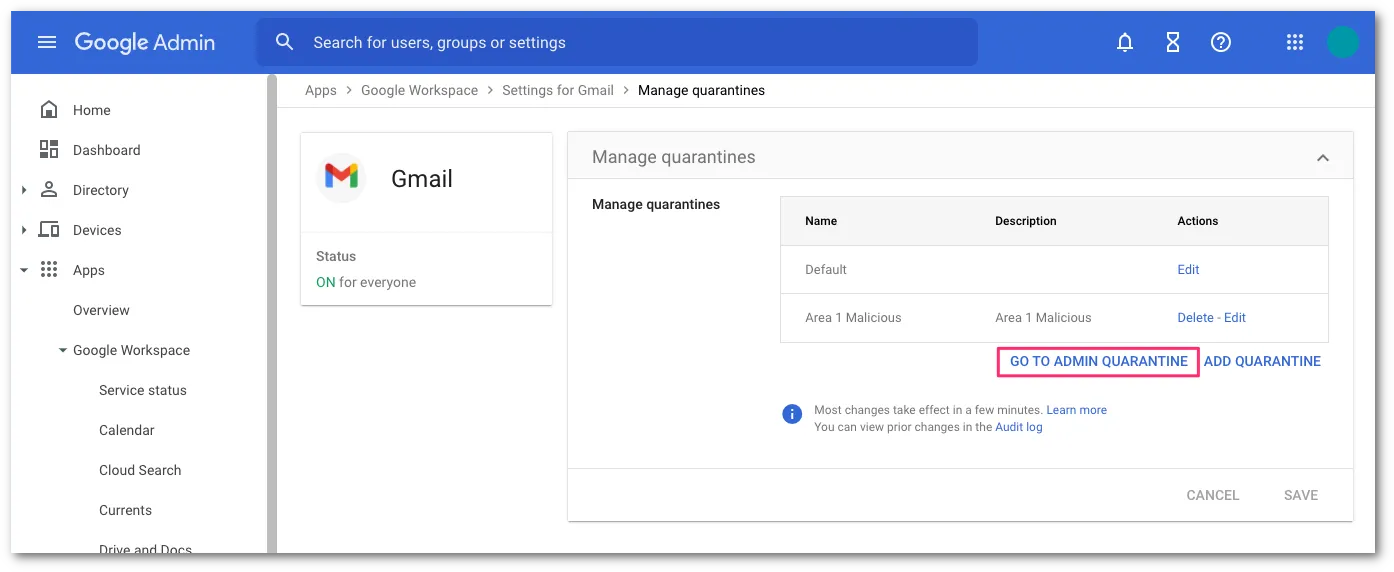

Googleの管理者コンソール ↗で、隔離を管理パネルを選択します。

-

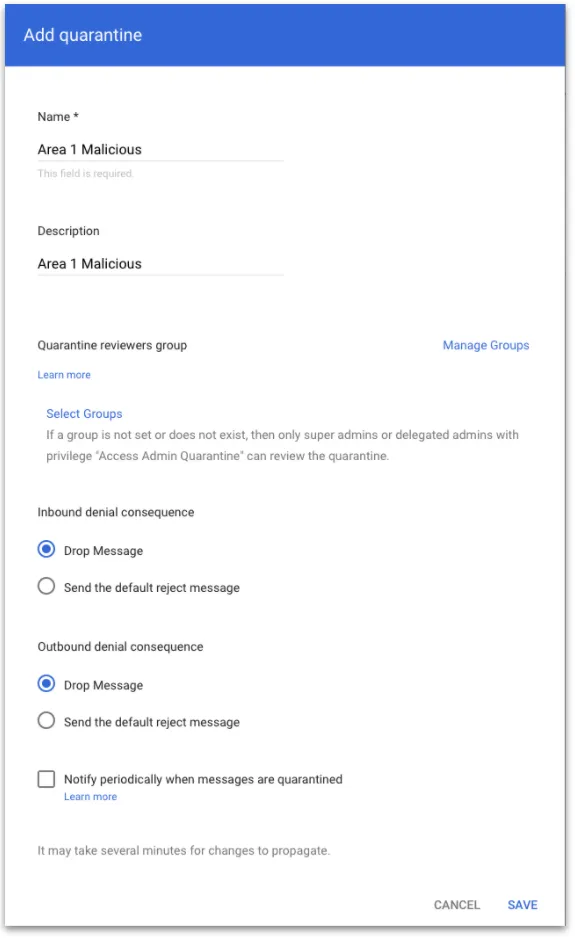

隔離を追加を選択して新しい隔離を構成します。これにより、構成詳細のポップアップが表示されます。

-

隔離構成のポップアップで、次の情報を入力します:

- 名前:

メールセキュリティの悪意のある。 - 説明:

メールセキュリティの悪意のある。 - 受信拒否の結果: メッセージをドロップを選択します。

- 送信拒否の結果: メッセージをドロップを選択します。

- 名前:

これらの詳細を入力したら、保存を選択します。

-

新しく作成した隔離にアクセスするには、管理者隔離に移動を選択するか、ブラウザをhttps://email-quarantine.google.com/adminreview ↗に向けて直接アクセスします。

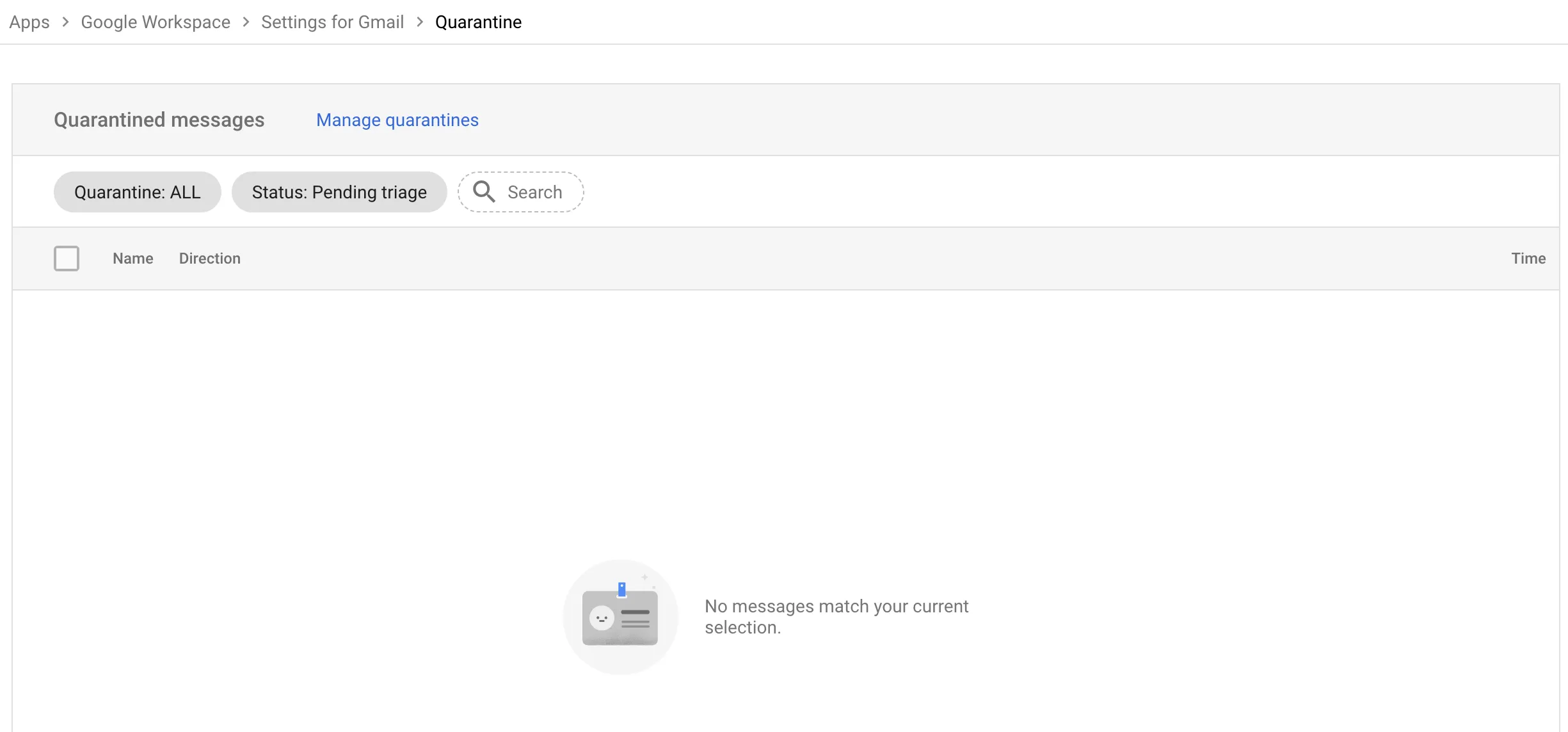

管理者隔離コンソールに入ると、フィルターセクションで隔離:ALL > メールセキュリティの悪意のあるを選択することでメールセキュリティの悪意のある隔離にアクセスできます。隔離されたメッセージは、必要に応じて管理者によって解放できます。

-

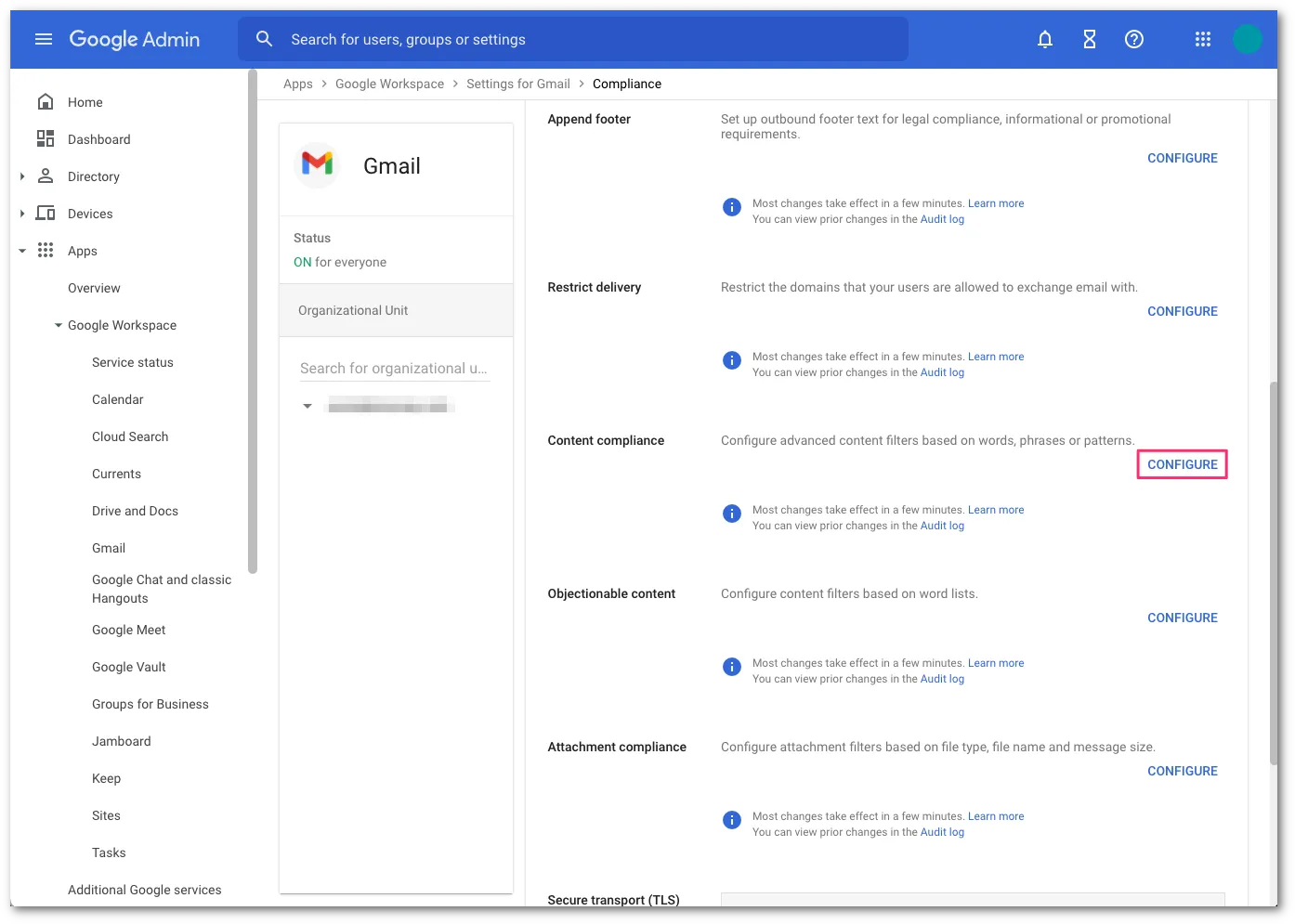

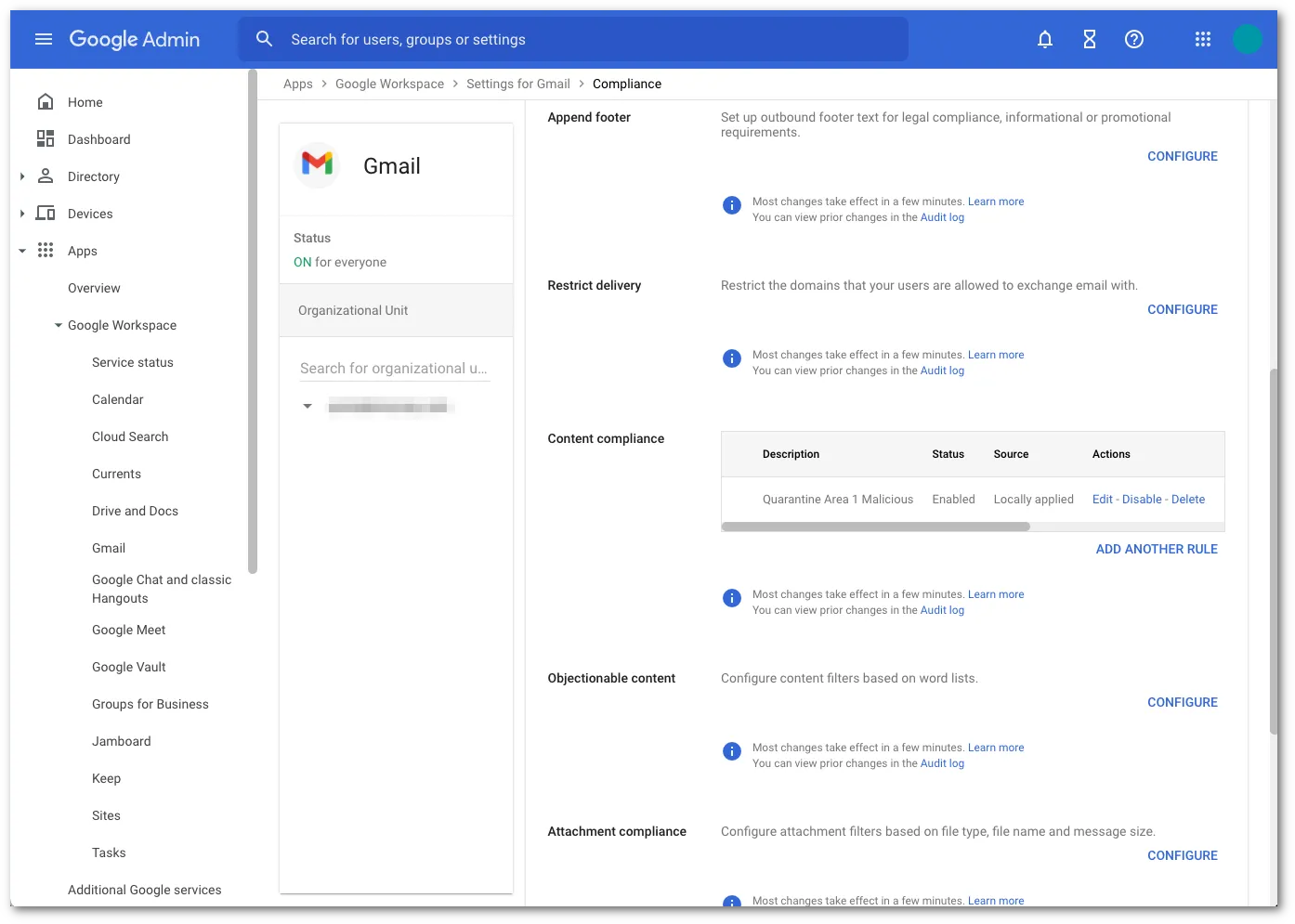

Googleの管理者コンソール ↗で、コンプライアンスを選択してコンテンツコンプライアンスフィルターを構成します。

-

コンテンツコンプライアンスエリアに移動し、構成を選択して構成ダイアログポップアップを開きます。

-

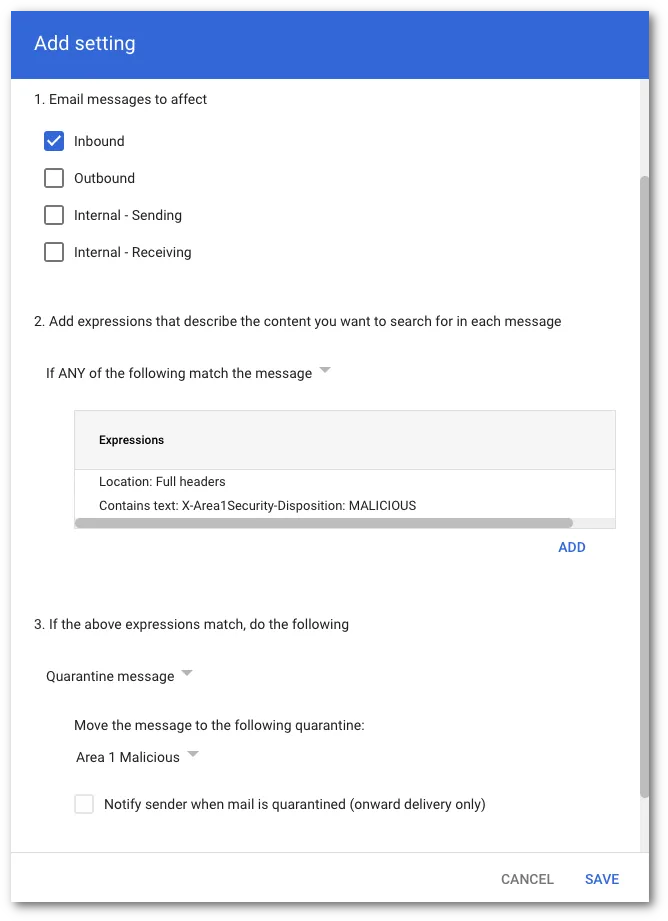

コンテンツコンプライアンスフィルターの構成で、次の情報を入力します:

- 名前:

隔離メールセキュリティの悪意のある。 - 1. 影響を受けるメールメッセージで、受信を選択します。

- 2. 各メッセージで検索したいコンテンツを説明する式を追加:

- 追加を選択して条件を追加します。

- シンプルコンテンツマッチのドロップダウンで、高度なコンテンツマッチを選択します。

- 場所で、全ヘッダーを選択します。

- マッチタイプで、テキストを含むを選択します。

- コンテンツに

X-Area1Security-Disposition: MALICIOUSを入力します。

- 保存を選択して条件を保存します。

- 追加を選択して条件を追加します。

- 3. 上記の式が一致した場合、次の操作を行うで、アクションドロップダウンを選択します。次に、メッセージを隔離を選択し、前のステップで作成したメールセキュリティの悪意のある隔離を選択します。

この情報を入力したら、保存を選択します。

- 名前:

-

保存されると、コンソールは新しく構成されたコンテンツコンプライアンスフィルターで更新されます。

他の処理を隔離したい場合は、上記の手順を繰り返し、他の処理のために次の文字列を使用します:

X-Area1Security-Disposition: MALICIOUSX-Area1Security-Disposition: SUSPICIOUSX-Area1Security-Disposition: SPOOFX-Area1Security-Disposition: UCE

必要に応じて、各処理のために別々の隔離を作成できます。

メールループエラーを避けるために、ドメインをメールセキュリティダッシュボードに追加します。

- メールセキュリティダッシュボード ↗にログインします。

- 設定(ギアアイコン)に移動します。

- メール構成 > ドメインで、新しいドメインを選択します。

- 次の設定を入力します:

- ドメイン: メールセキュリティが保護するドメインを入力します。

- 構成として: MXレコードを選択します。

- 転送先:

google.comを追加します。 - 隔離ポリシー: 悪意のあるおよびスパムを選択します。

- ドメインを公開を選択します。

MXレコードを更新する手順は、使用しているDNSプロバイダーによって異なります。既存のGoogle MXレコードをメールセキュリティホストに置き換える必要があります。例えば:

| MX Priority | Host |

|---|---|

5 | mailstream-eu1.mxrecord.io |

10 | mailstream-central.mxrecord.mx |

20 | mailstream-east.mxrecord.io |

20 | mailstream-west.mxrecord.io |

When configuring the Email Security (formerly Area 1) MX records, it is important to configure hosts with the correct MX priority. This will allow mail flows to the preferred hosts and fail over as needed.

Choose from the following Email Security MX hosts, and order them by priority. For example, if you are located outside the US and want to prioritize email processing in the EU, add mailstream-eu1.mxrecord.io as your first host, and then the US servers.

| Host | Location | Note |

|---|---|---|

mailstream-central.mxrecord.mxmailstream-east.mxrecord.iomailstream-west.mxrecord.io | US | Best option to ensure all email traffic processing happens in the US. |

mailstream-eu1.mxrecord.io | EU | Best option to ensure all email traffic processing happens in Germany, with backup to US data centers. |

mailstream-bom.mxrecord.mx | India | Best option to ensure all email traffic processing happens within India. |

mailstream-india-primary.mxrecord.mx | India | Same as mailstream-bom.mxrecord.mx, with backup to US data centers. |

mailstream-asia.mxrecord.mx | India | Best option to ensure all email traffic processing happens in India, with Australia data centers as backup. |

mailstream-syd.area1.cloudflare.net | Australia / New Zealand | Best option to ensure all email traffic processing happens within Australia. |

mailstream-australia-primary.area1.cloudflare.net | Australia / New Zealand | Best option to ensure all email traffic processing happens in Australia, with India and US data centers as backup. |

DNSの変更は、約1時間で主要なDNSサーバーに到達するか、前提条件セクションに記載されているTTL値に従います。

36時間後、MXレコードのDNS更新はインターネット全体に十分に伝播します。これで、メールフローを保護することが安全です。これにより、Googleはメールセキュリティから最初に受信したメッセージのみを受け入れるようになります。このステップは、キャッシュされたMXエントリを使用してメールセキュリティを回避し、メッセージを直接Gmailに注入する脅威アクターを防ぐために強く推奨されます。

-

Google管理者コンソール ↗にアクセスし、アプリ > Google Workspace > Gmailを選択します。

-

スパム、フィッシング、マルウェアを選択します。

-

受信ゲートウェイ構成に移動し、構成を選択します。

-

ゲートウェイIPからのメールを拒否するを有効にし、保存を選択します。

-

Gmailの高度な設定コンソールで構成変更をコミットして有効にするために、もう一度保存を選択します。

ステップ2の構成とは異なり、メッセージを管理者の隔離に送信できるこのオプションのステップは、メールセキュリティによってスパムとして特定されたメッセージをユーザーのスパムフォルダーに送信するように構成できます。

-

Googleの管理者コンソール ↗にアクセスし、アプリ > Google Workspace > Gmailを選択します。

-

スパム、フィッシング、マルウェアを選択します。

-

受信ゲートウェイ構成に移動し、構成を選択します。

-

メッセージタグ付けセクションで、次のヘッダー正規表現が一致する場合、メッセージはスパムと見なされるを選択します。

-

正規表現セクションに、文字列

X-Area1Security-Disposition: UCEを入力します。 -

保存を選択して更新された構成を保存します。