Office 365 - メールセキュリティ (旧称 Area 1) を MX レコードとして使用する

このチュートリアルでは、Microsoft Office 365 をメールセキュリティを MX レコードとして構成する方法を学びます。このチュートリアルは、いくつかのステップに分かれています。このチュートリアルのいずれかのステップで Enable-OrganizationCustomization cmdlet を実行する必要があるというメッセージが表示された場合は、セクション 6を参照してください。

このガイドの目的上、Office 365 と Microsoft 365 は同等と見なされます。

To ensure changes made in this tutorial take effect quickly, update the Time to Live (TTL) value of the existing MX records on your domains to five minutes. Do this on all the domains you will be deploying.

Changing the TTL value instructs DNS servers on how long to cache this value before requesting an update from the responsible nameserver. You need to change the TTL value before changing your MX records to Cloudflare Email Security (formerly Area 1). This will ensure that changes take effect quickly and can also be reverted quickly if needed. If your DNS manager does not allow for a TTL of five minutes, set it to the lowest possible setting.

To check your existing TTL, open a terminal window and run the following command against your domain:

dig mx <YOUR_DOMAIN>; <<>> DiG 9.10.6 <<>> mx <YOUR_DOMAIN>;; global options: +cmd;; Got answer:;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 39938;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:; EDNS: version: 0, flags:; udp: 4096;; QUESTION SECTION:;domain. IN MX

;; ANSWER SECTION:<YOUR_DOMAIN>. 300 IN MX 5 mailstream-central.mxrecord.mx.<YOUR_DOMAIN>. 300 IN MX 10 mailstream-east.mxrecord.io.<YOUR_DOMAIN>. 300 IN MX 10 mailstream-west.mxrecord.io.In the above example, TTL is shown in seconds as 300 (or five minutes).

If you are using Cloudflare for DNS, you can leave the TTL setting as Auto.

Below is a list with instructions on how to edit MX records for some popular services:

- Cloudflare: Set up email records

- GoDaddy: Edit an MX Record ↗

- AWS: Creating records by using the Amazon Route 53 console ↗

- Azure: Create DNS records in a custom domain for a web app ↗

-

Microsoft セキュリティ管理センター ↗に移動します。

-

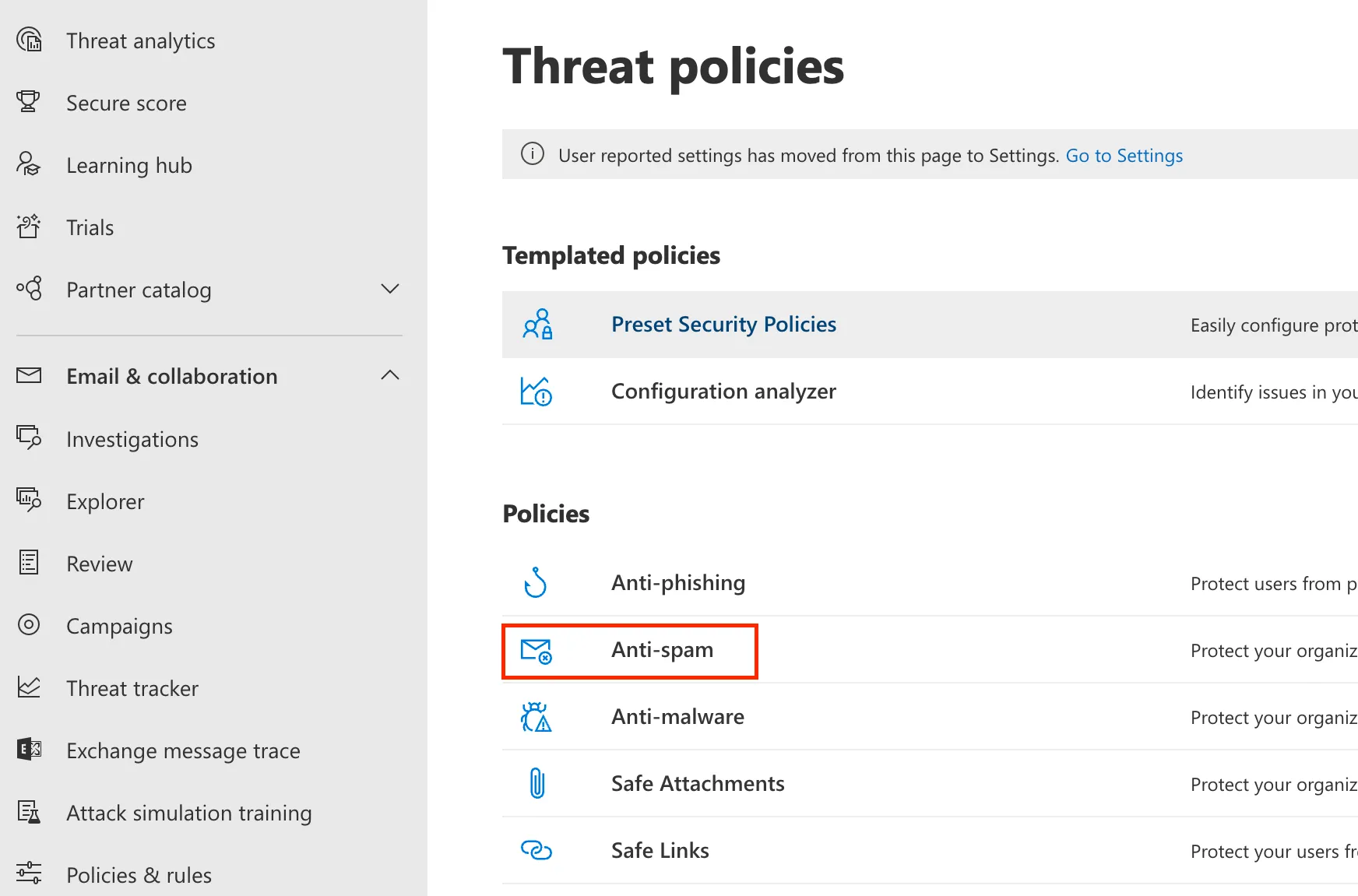

メールとコラボレーション > ポリシーとルール > 脅威ポリシーに移動します。

-

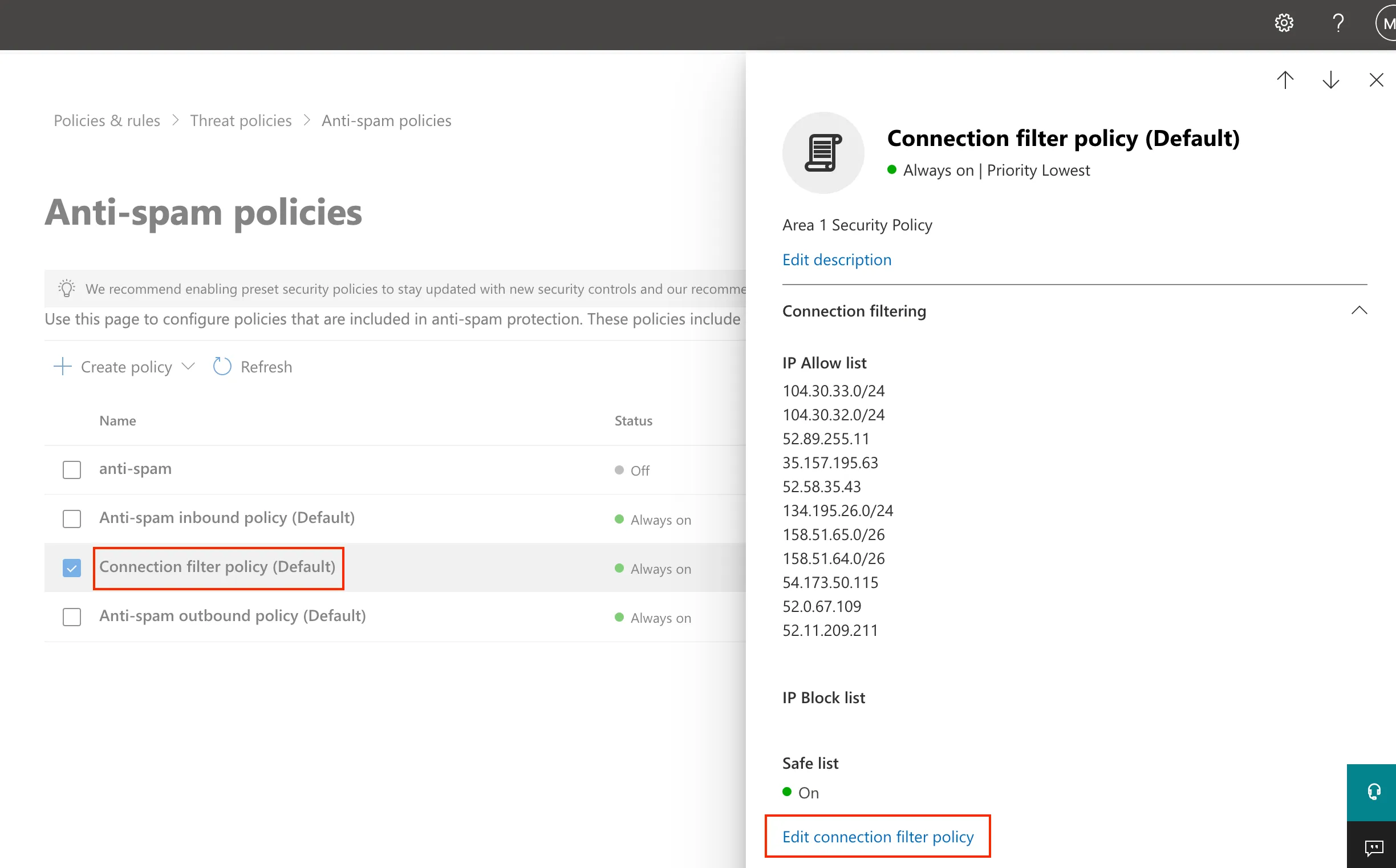

アンチスパムオプション ↗を選択します。

-

接続フィルターポリシー (デフォルト) > 接続フィルターポリシーの編集を選択します。

-

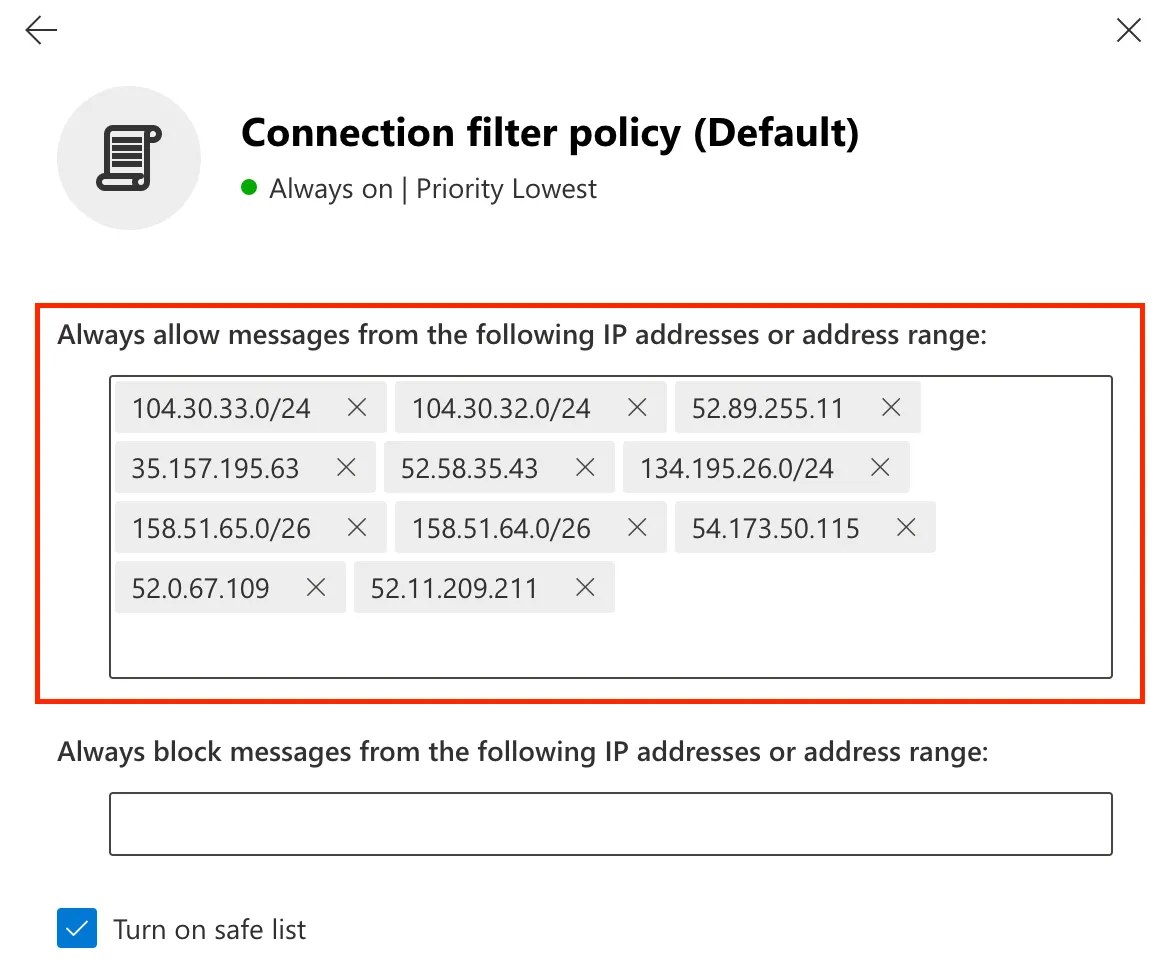

次の IP アドレスまたはアドレス範囲からのメッセージを常に許可に、Egress IPsに記載されている IP アドレスと CIDR ブロックを追加します。

-

保存を選択します。

-

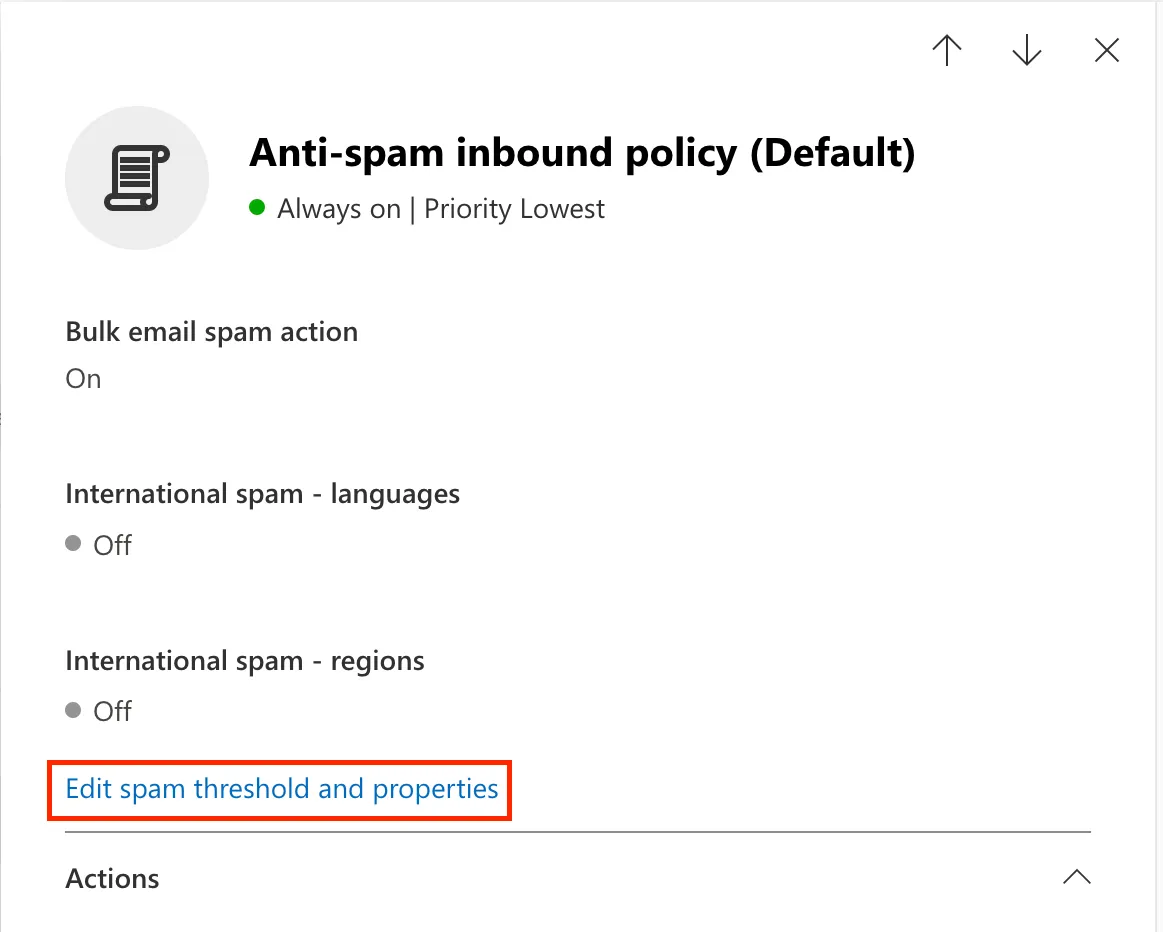

Microsoft は、メールソリューションがその前に配置されている場合、SPF ハードフェイルを無効にすることを推奨しています。アンチスパムオプション ↗に戻ります。

-

**アンチスパム受信ポリシー (デフォルト)**を選択します。

-

バルクメールのしきい値とスパムプロパティセクションの最後で、スパムしきい値とプロパティを編集を選択します。

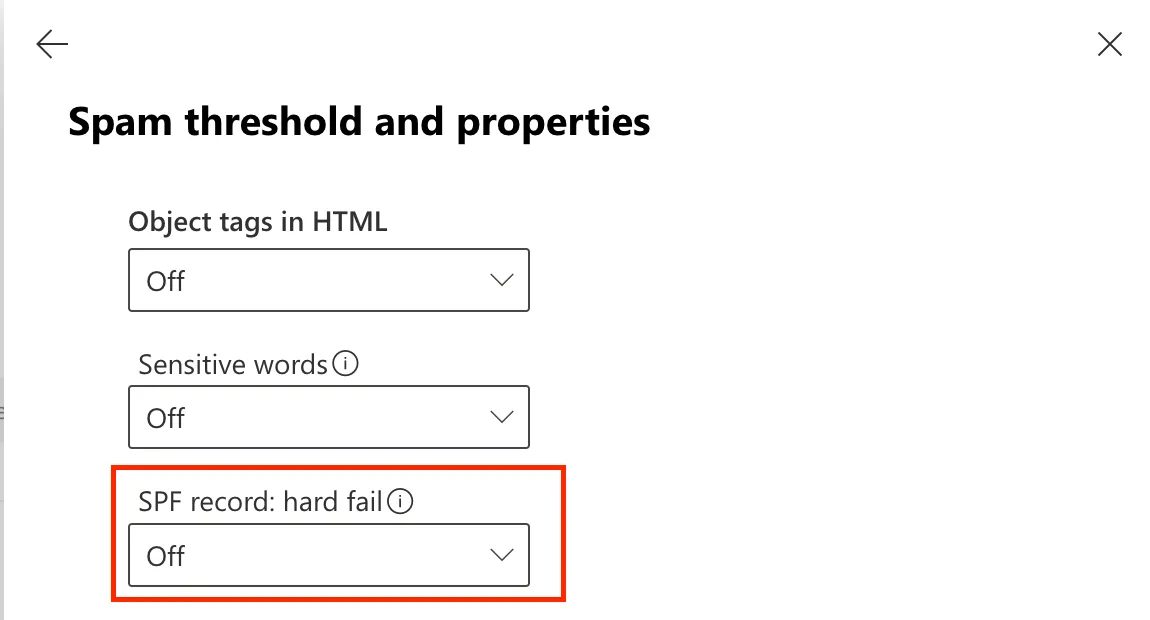

-

スパムとしてマーク > SPF レコード: ハードフェイルまでスクロールし、オフに設定されていることを確認します。

-

保存を選択します。

このオプションにより、Office 365 はメールセキュリティ (旧称 Area 1) にメッセージが受信される前の元の接続 IP を適切に識別できるようになります。これにより、SPF 分析が助けられます。これには2つのステップがあります。

- 受信コネクタの作成。

- コネクタの強化フィルタリング構成を有効にする。

-

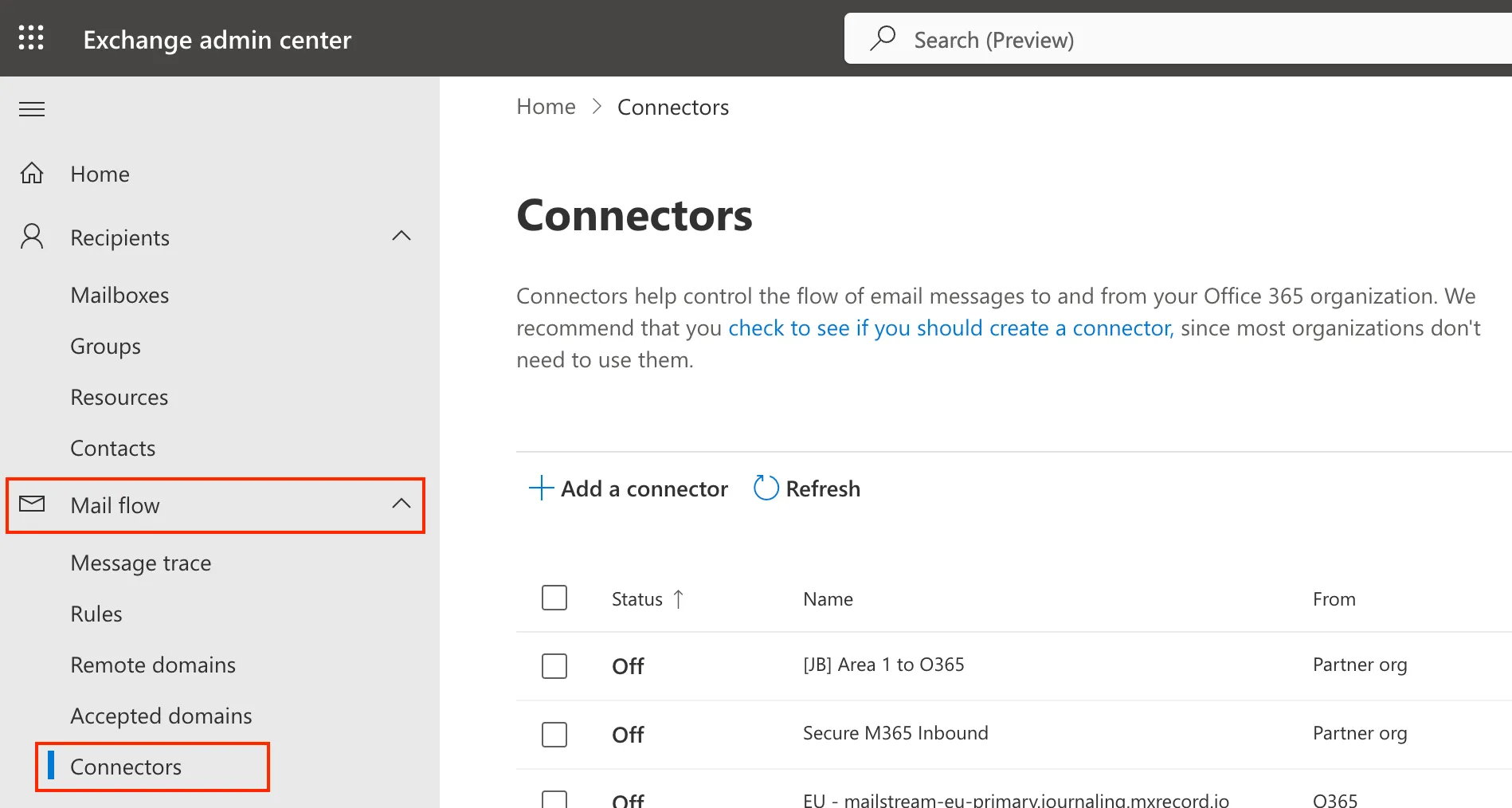

新しい Exchange 管理センター ↗に移動します。

-

メールフロー > コネクタを選択します。

-

コネクタを追加を選択します。

-

接続元で、パートナー組織を選択します。

-

次へを選択します。

-

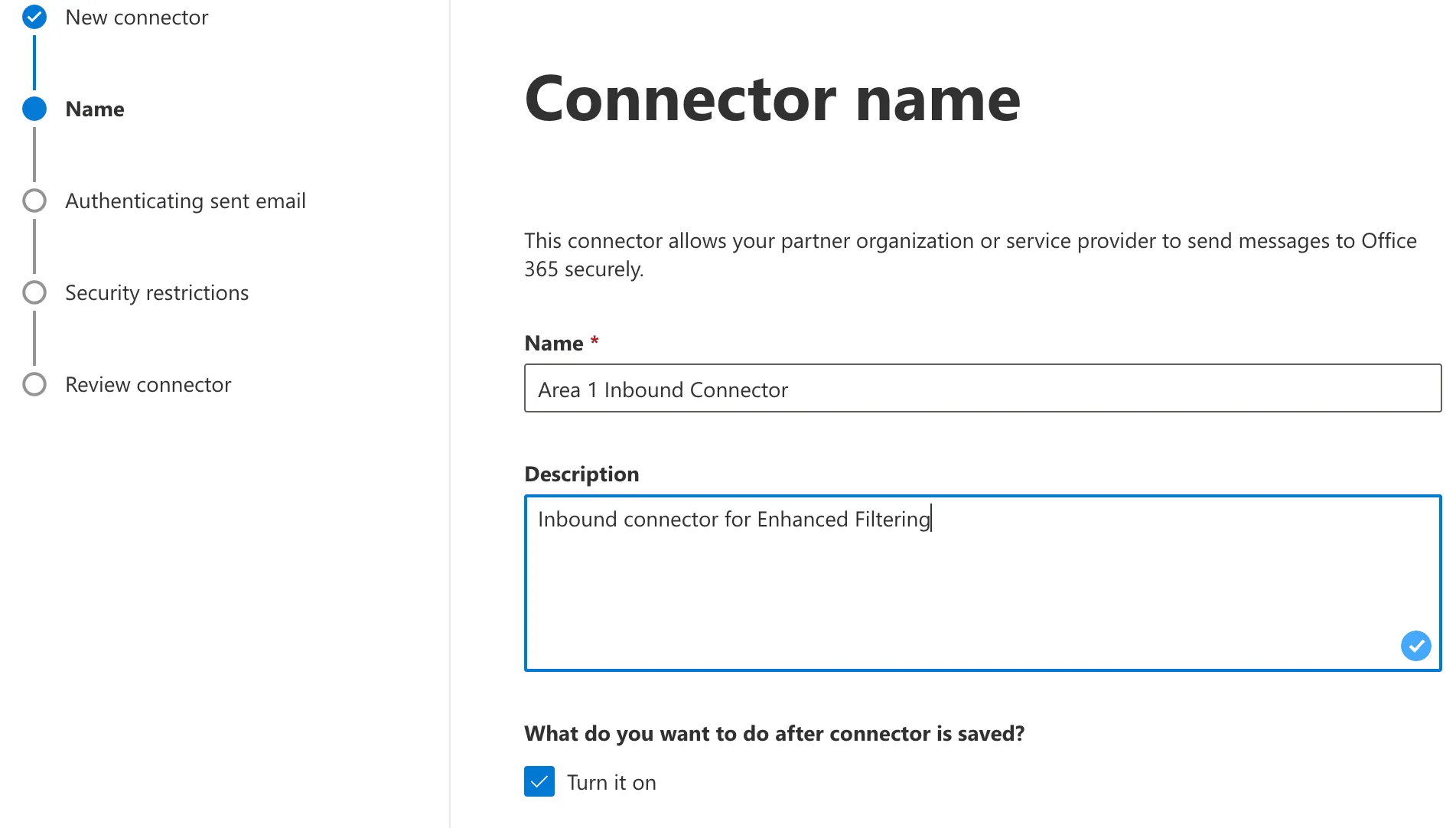

次のオプションを設定します:

- 名前 -

メールセキュリティ受信コネクタ - 説明 -

強化フィルタリング用の受信コネクタ

- 名前 -

-

次へを選択します。

-

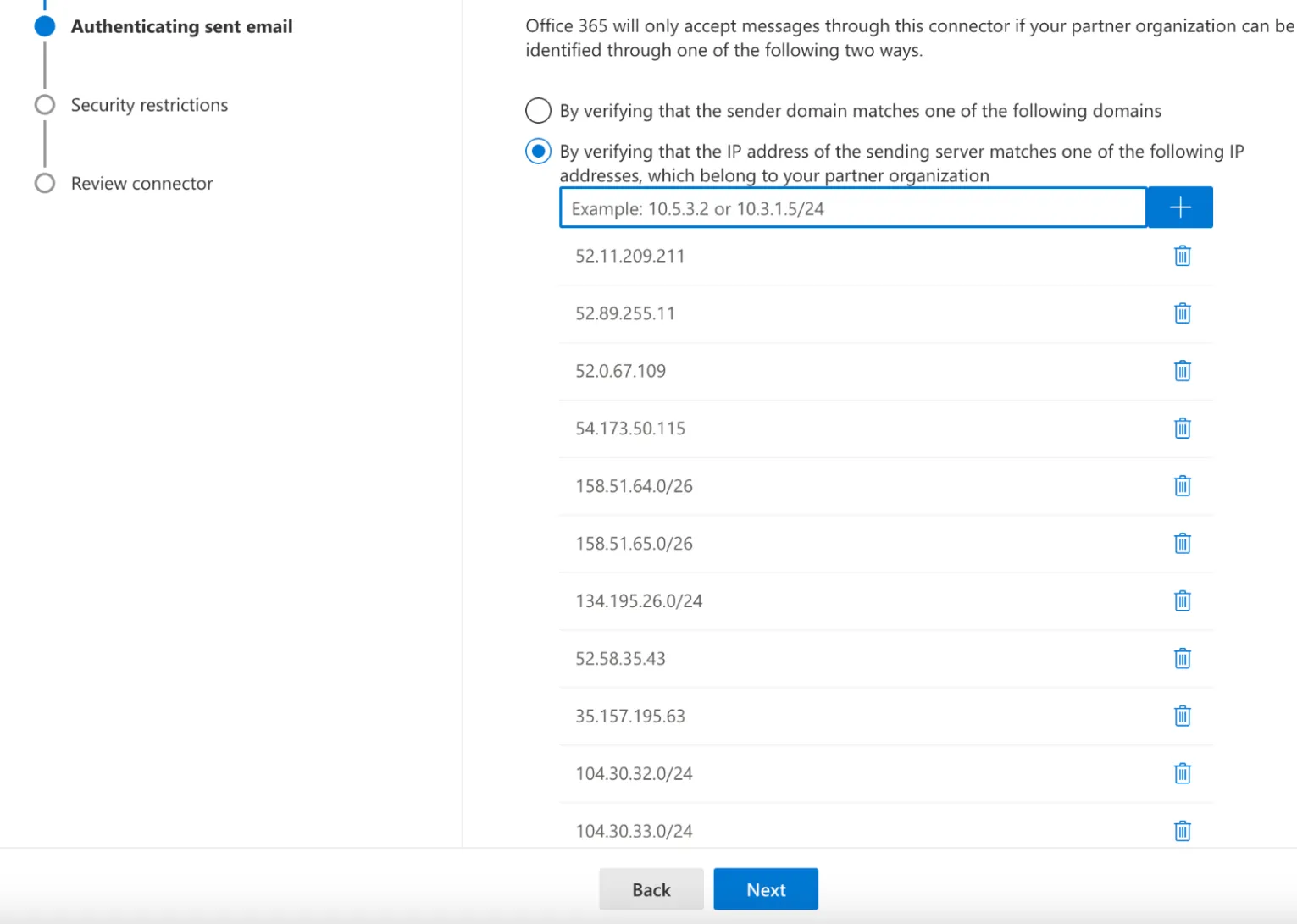

送信メールの認証で、送信サーバーの IP アドレスがパートナー組織に属する次の IP アドレスのいずれかと一致することを確認することによってを選択します。

-

Egress IPs ページにあるすべての出口 IP を入力します。

-

次へを選択します。

-

セキュリティ制限で、デフォルトのTLS 経由で送信されないメールメッセージを拒否設定を受け入れます。

-

次へを選択します。

-

設定を確認し、コネクタを作成を選択します。

受信コネクタが構成されたので、セキュリティ管理コンソール ↗でコネクタの強化フィルタリング構成を有効にする必要があります。

-

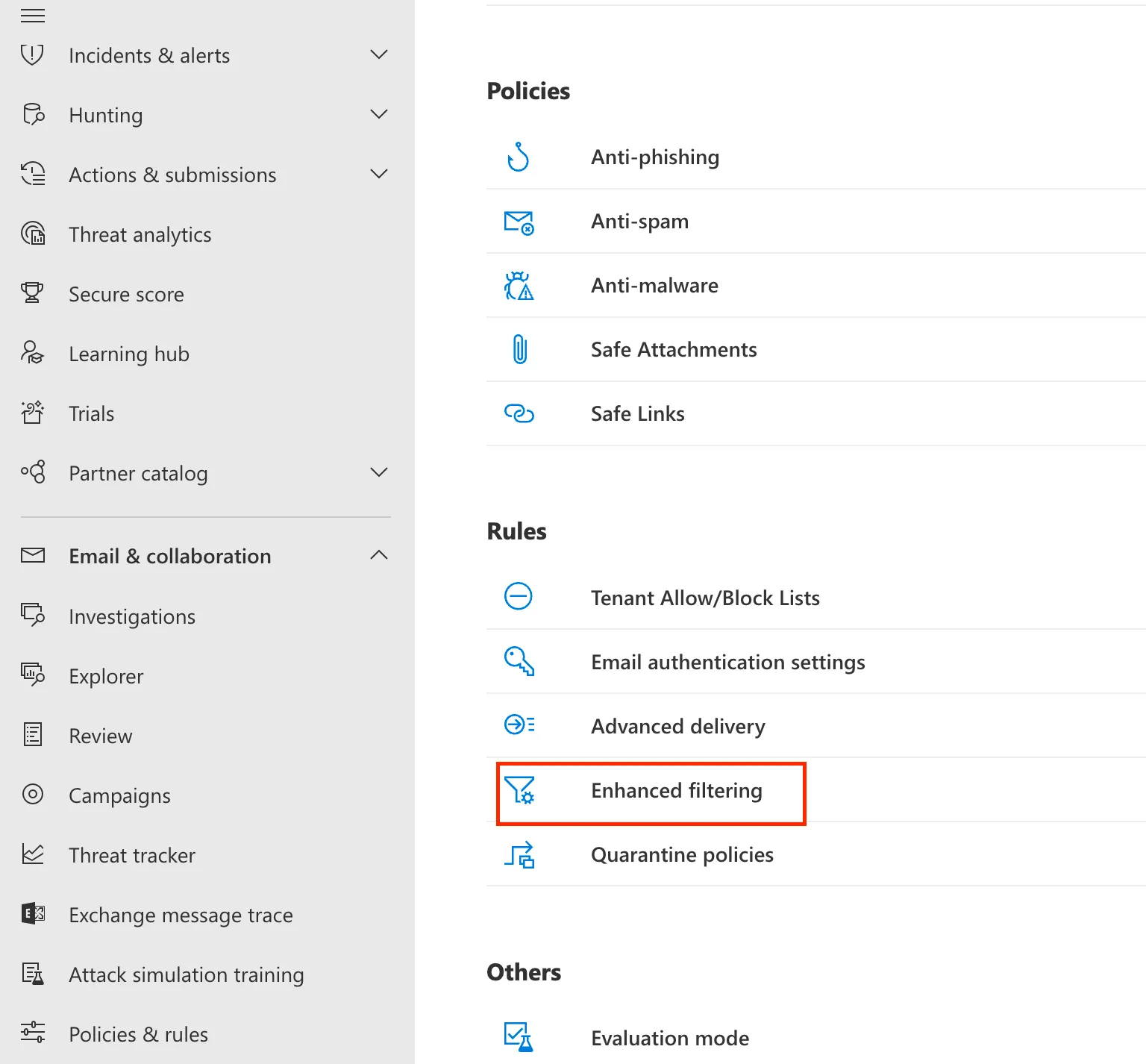

セキュリティ管理コンソール ↗ > メールとコラボレーション > ポリシーとルールに移動します。

-

脅威ポリシー > ルールに移動し、強化フィルタリングを選択します。

-

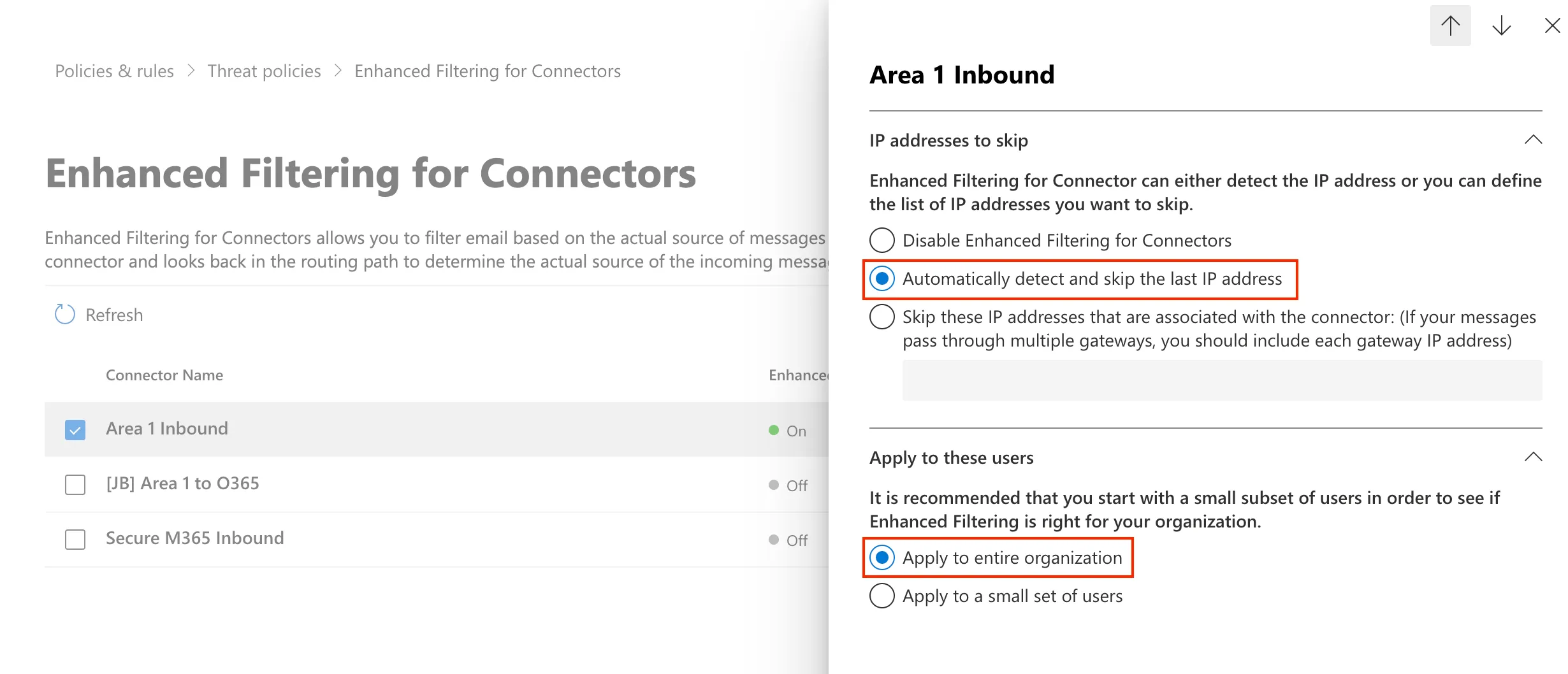

以前に構成した

メールセキュリティ受信コネクタを選択して、その構成パラメータを編集します。 -

最後の IP アドレスを自動的に検出してスキップと組織全体に適用を選択します。

-

保存を選択します。

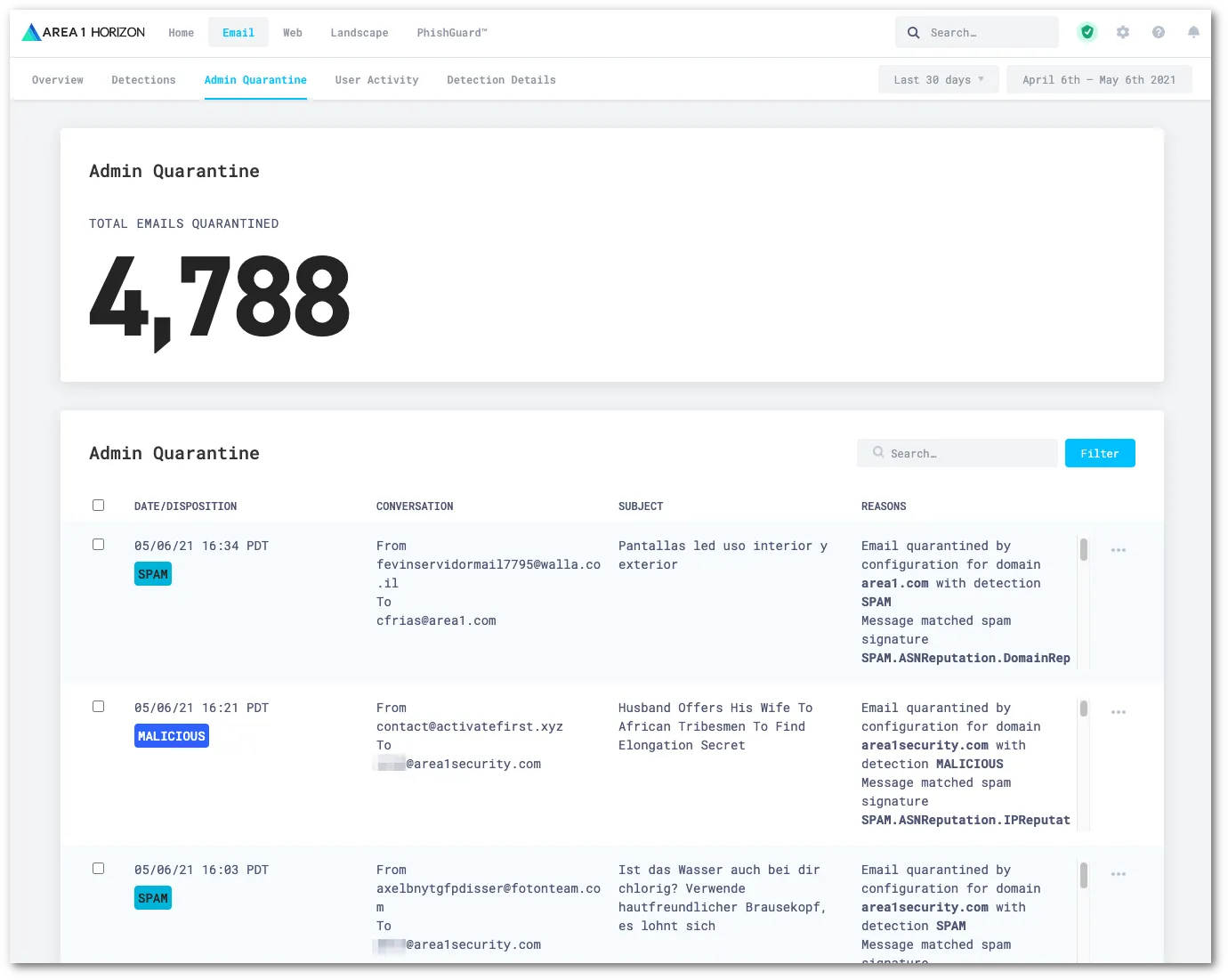

メッセージの隔離はドメインごとの構成です。どのドメインのメッセージを隔離するかを変更するには、ドメイン構成にアクセスします:

-

メールセキュリティダッシュボード ↗にログインします。

-

設定 (ギアアイコン) > ドメインに移動します。

-

編集したいドメインを見つけます。

-

… > 編集を選択します。

-

隔離したい追加の処分を選択します。

-

メールセキュリティダッシュボード ↗にログインします。

-

メール > 管理者隔離に移動します。

-

管理したいメッセージを見つけ、その隣の

...アイコンを選択します。これにより、隔離されたメッセージをプレビュー、ダウンロード、またはリリースできます。

Office 365 (O365) のメール隔離またはメールセキュリティとの組み合わせを使用することが好ましいシナリオがあるかもしれません。以下は、O365 隔離を使用するためのベストプラクティスです 処分による:

| 処分 | アクション |

|---|---|

MALICIOUS | 常に隔離されるべきです。ユーザーが通知を必要とする場合、メッセージをリリースするには管理者の承認が必要です。ユーザーは、管理者の承認なしに MALICIOUS メールを自己修復する能力を持つべきではありません。メールは本文と件名にタグ付けされるべきです。 |

SUSPICIOUS | 隔離されるべきではありません。メールは本文と件名にタグ付けされ、ユーザーの受信トレイまたは迷惑メールフォルダーに配信されるべきです。アドバンテージ顧客は、この処分に対して URL defang を使用するべきであり、すべてのエンタープライズ顧客は常に メールリンク隔離を有効にするべきです。 |

SPAM | 常に隔離されるべきです。ユーザーが通知を必要とする場合、メールをリリースするには管理者の承認が必要な場合とそうでない場合があります。メールは件名にタグ付けされるべきです。 |

BULK | 隔離されるべきではありません。メールは件名にタグ付けされ、受信トレイまたは迷惑メールフォルダーに配信されるべきです。 |

SPOOF | SPOOF 検出がクリーンで適切に管理されている場合は、許可リストにおいて、メールは常に隔離されるべきです。SPOOF 検出がクリーンでない場合は、強化検出が構成されている場合、SPAM 処分と同じ扱いを受けるべきです。そうでない場合、SPOOF 検出は BULK として扱われるべきです。メールは本文と件名にタグ付けされるべきです。 |

Office 365 (O365) には、メールメッセージを隔離する方法に関するさまざまなオプションと制限があります。詳細については、Office 365 のユースケースを参照してください。

メールセキュリティダッシュボードには 管理者隔離 があり、ユーザー隔離が必要な場合には Office 365 隔離を使用することもできます。隔離オプションは多数ありますが、以下は Office 365 の主要なユースケースであり、例のチュートリアルでカバーされます:

- ユースケース 1: メールを Office 365 の迷惑メールフォルダーとメールセキュリティの管理者隔離に配信する (推奨)

- ユースケース 2: メールを迷惑メールフォルダーとユーザー管理の隔離に配信する (このユースケースでは、

MALICIOUSメールがメールセキュリティダッシュボード内で隔離される必要があります) - ユースケース 3: メールを迷惑メールフォルダーと管理者隔離に配信する

- ユースケース 4: メールをユーザー管理の隔離と管理者隔離に配信する

- ユースケース 5: メールをユーザーの迷惑メールフォルダーと管理者隔離に配信する

MX レコードを更新する手順は、使用している DNS プロバイダーによって異なります。既存の MX レコードをメールセキュリティホストで更新および置き換える必要があります。例えば:

| MX Priority | Host |

|---|---|

5 | mailstream-eu1.mxrecord.io |

10 | mailstream-central.mxrecord.mx |

20 | mailstream-east.mxrecord.io |

20 | mailstream-west.mxrecord.io |

When configuring the Email Security (formerly Area 1) MX records, it is important to configure hosts with the correct MX priority. This will allow mail flows to the preferred hosts and fail over as needed.

Choose from the following Email Security MX hosts, and order them by priority. For example, if you are located outside the US and want to prioritize email processing in the EU, add mailstream-eu1.mxrecord.io as your first host, and then the US servers.

| Host | Location | Note |

|---|---|---|

mailstream-central.mxrecord.mxmailstream-east.mxrecord.iomailstream-west.mxrecord.io | US | Best option to ensure all email traffic processing happens in the US. |

mailstream-eu1.mxrecord.io | EU | Best option to ensure all email traffic processing happens in Germany, with backup to US data centers. |

mailstream-bom.mxrecord.mx | India | Best option to ensure all email traffic processing happens within India. |

mailstream-india-primary.mxrecord.mx | India | Same as mailstream-bom.mxrecord.mx, with backup to US data centers. |

mailstream-asia.mxrecord.mx | India | Best option to ensure all email traffic processing happens in India, with Australia data centers as backup. |

mailstream-syd.area1.cloudflare.net | Australia / New Zealand | Best option to ensure all email traffic processing happens within Australia. |

mailstream-australia-primary.area1.cloudflare.net | Australia / New Zealand | Best option to ensure all email traffic processing happens in Australia, with India and US data centers as backup. |

DNS の変更は、約 1 時間で主要な DNS サーバーに到達するか、前提条件セクションに記載されている TTL 値に従います。

DNS 攻撃の一つの方法は、古い MX レコードを検索し、フィッシング メールをメールサーバーに直接送信することです。メールフローを保護するために、受信メッセージがメールセキュリティから発信される場合にのみ Office 365 に受け入れられるように、メールフローを強制する必要があります。これは、TLS 暗号化を使用してメールセキュリティからのメールのみを許可するコネクタを追加することで実現できます。このステップはオプションですが、推奨されます。

-

Email Security (旧 Area 1) ダッシュボード ↗にログインします。

-

設定(ギアアイコン)に移動します。

-

メール設定 > ドメインで、オンボードする各ドメインが追加されていることを確認します。

-

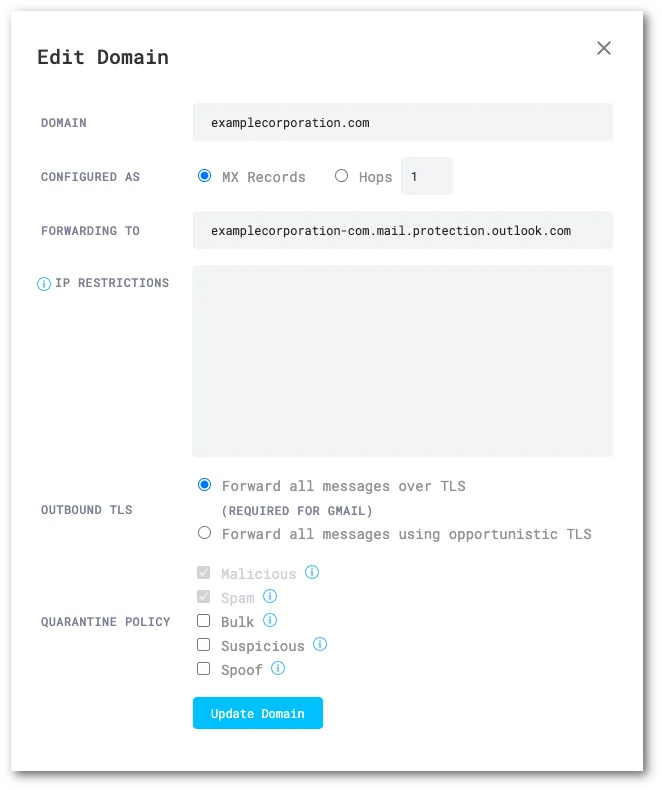

各ドメインに対して以下のオプションを設定します:

- ドメイン:

<YOUR_DOMAIN> - 設定として:

MX Records - 転送先: これは、Office 365 のドメインセクション ↗における各ドメインの期待される MX レコードと一致する必要があります

- IP 制限: 空のままにします

- アウトバウンド TLS:

TLS 経由で全てのメッセージを転送 - 隔離ポリシー: デプロイメントによって異なります。

- ドメイン:

-

新しいExchange 管理センター ↗に移動します。

-

メールフロー > コネクタに移動します。

-

コネクタを追加を選択します。

-

接続元 > パートナー組織を選択します。

-

次へを選択します。

-

以下のオプションを設定します:

- 名前 -

Secure O365 Inbound - 説明 -

Email Security (旧 Area 1) からの受信メールのみを受け入れる

- 名前 -

-

次へを選択します。

-

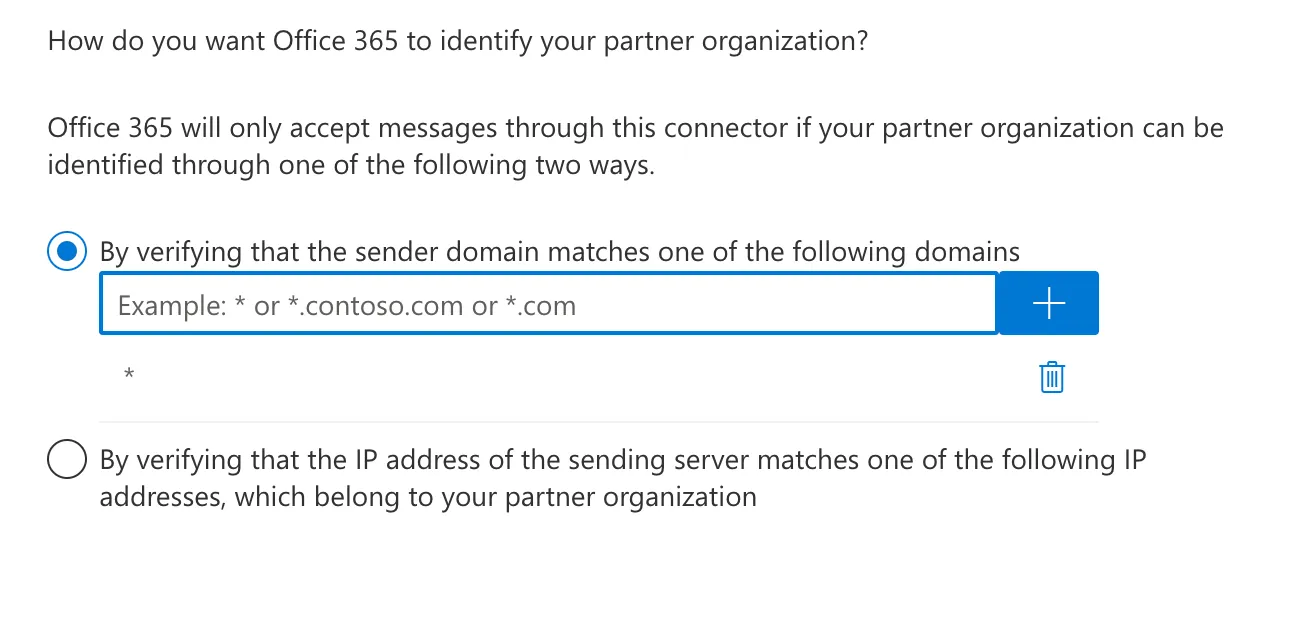

送信者ドメインが以下のドメインのいずれかと一致することを確認することによってが選択されていることを確認します。

-

テキストフィールドに

*を入力し、+ を選択します。

-

次へを選択します。

-

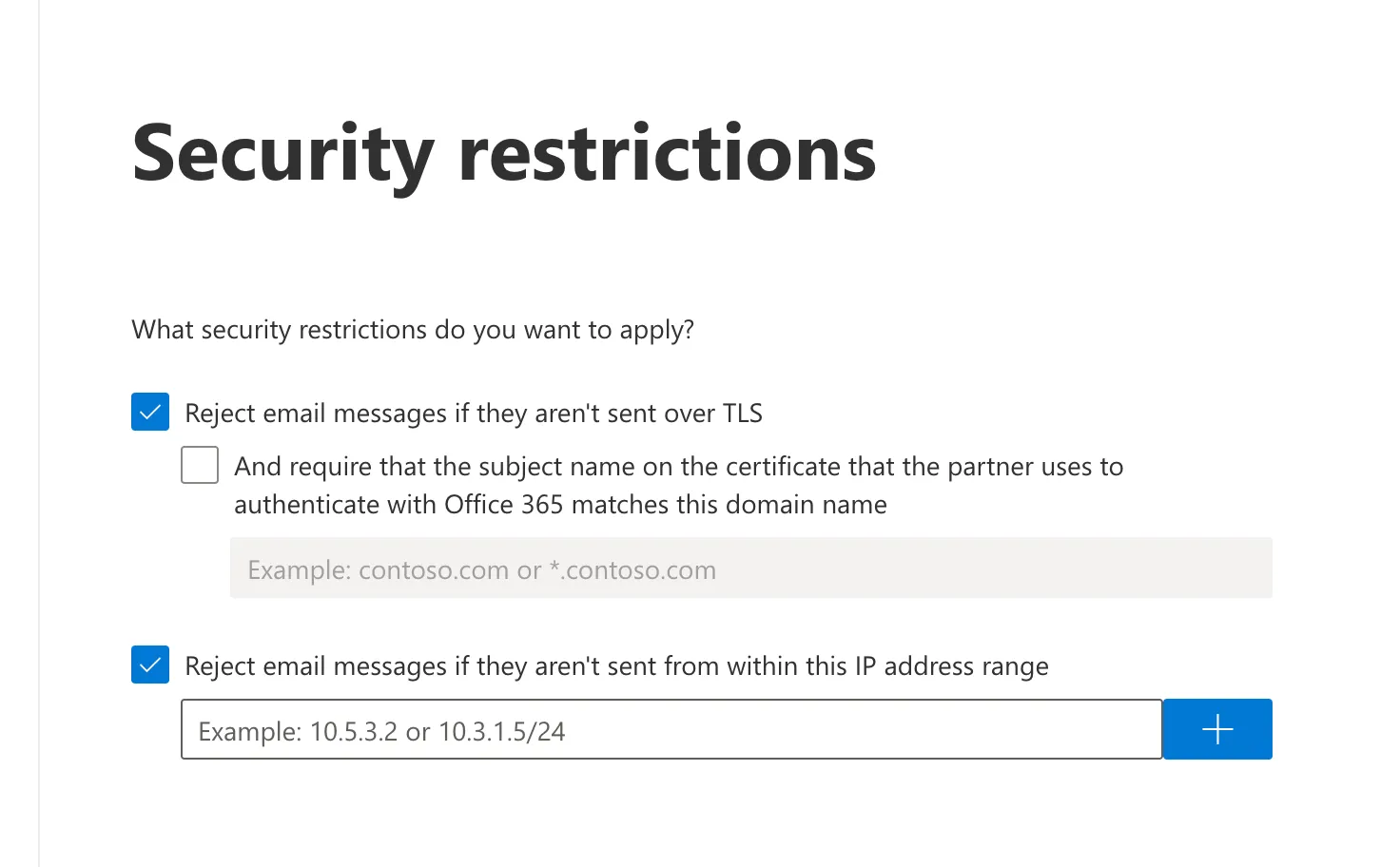

TLS 経由で送信されていない場合はメールメッセージを拒否するが選択されていることを確認します。

-

同じ画面で、この IP アドレス範囲内から送信されていない場合はメールメッセージを拒否するを選択し、Egress IPs ページにあるすべての出口 IP を入力します。

-

次へを選択します。

-

設定を確認し、コネクタを作成を選択します。

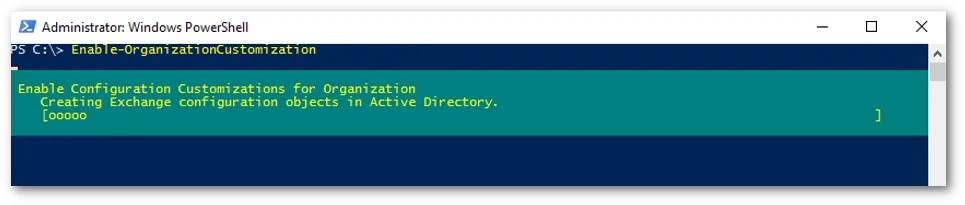

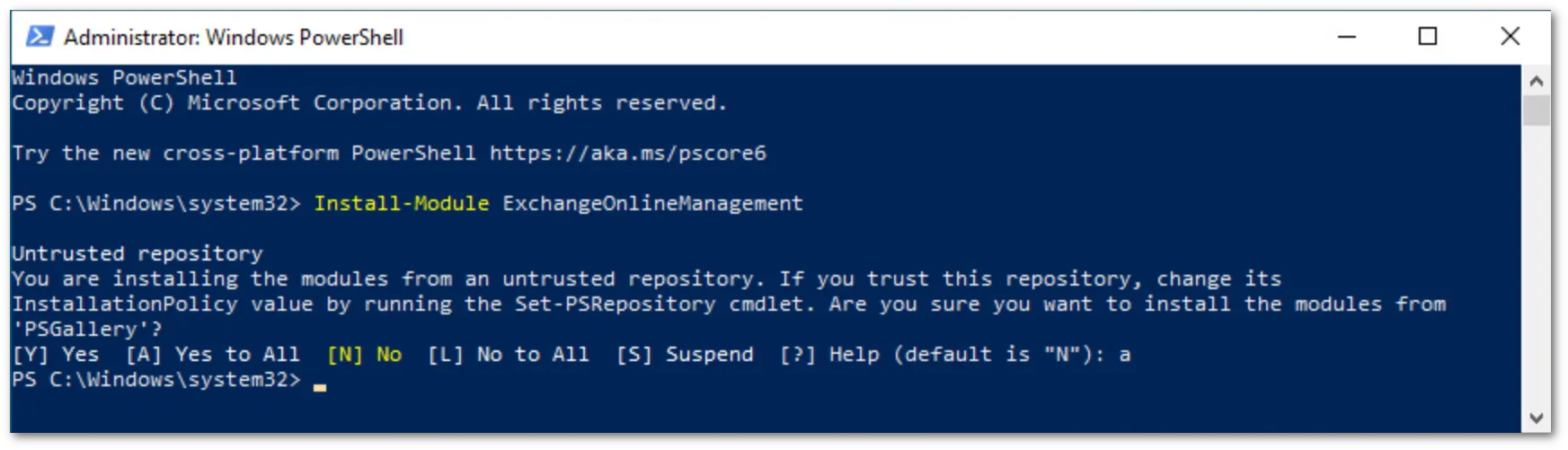

以下のステップは、以前に Office 365 インスタンスをカスタマイズしていない場合にのみ必要です。前のステップのいずれかでこの cmdlet を実行するように指示された場合、構成を続行するために実行する必要があります。この変更が有効になるまでに最大 24 時間かかる場合があります。

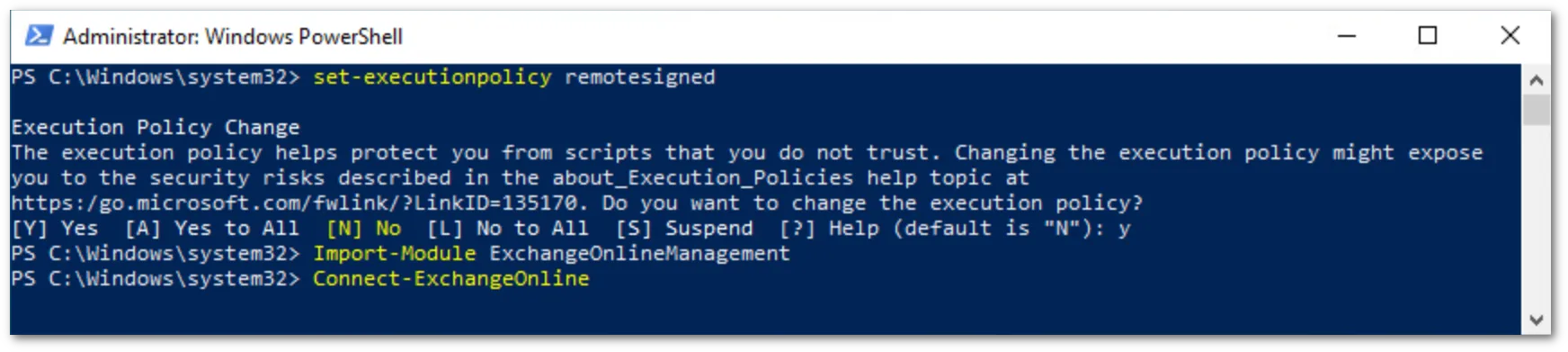

- PowerShell を管理者として実行し、以下のコマンドを実行します。プロンプトが表示されたら

Yesと入力します:

PS C:\Windows\system32> Install-Module ExchangeOnlineManagement

-

以下のコマンドを実行してポリシー変更を実行し、Office 365 インスタンスに接続します:

Terminal window PS C:\Windows\system32> set-executionpolicy remotesignedポリシー変更を実行することを確認し、次のコマンドを実行します:

Terminal window PS C:\Windows\system32> Import-Module ExchangeOnlineManagement最後に、次のコマンドを実行して Office 365 インスタンスに対して認証します:

Terminal window PS C:\Windows\system32> Connect-ExchangeOnline

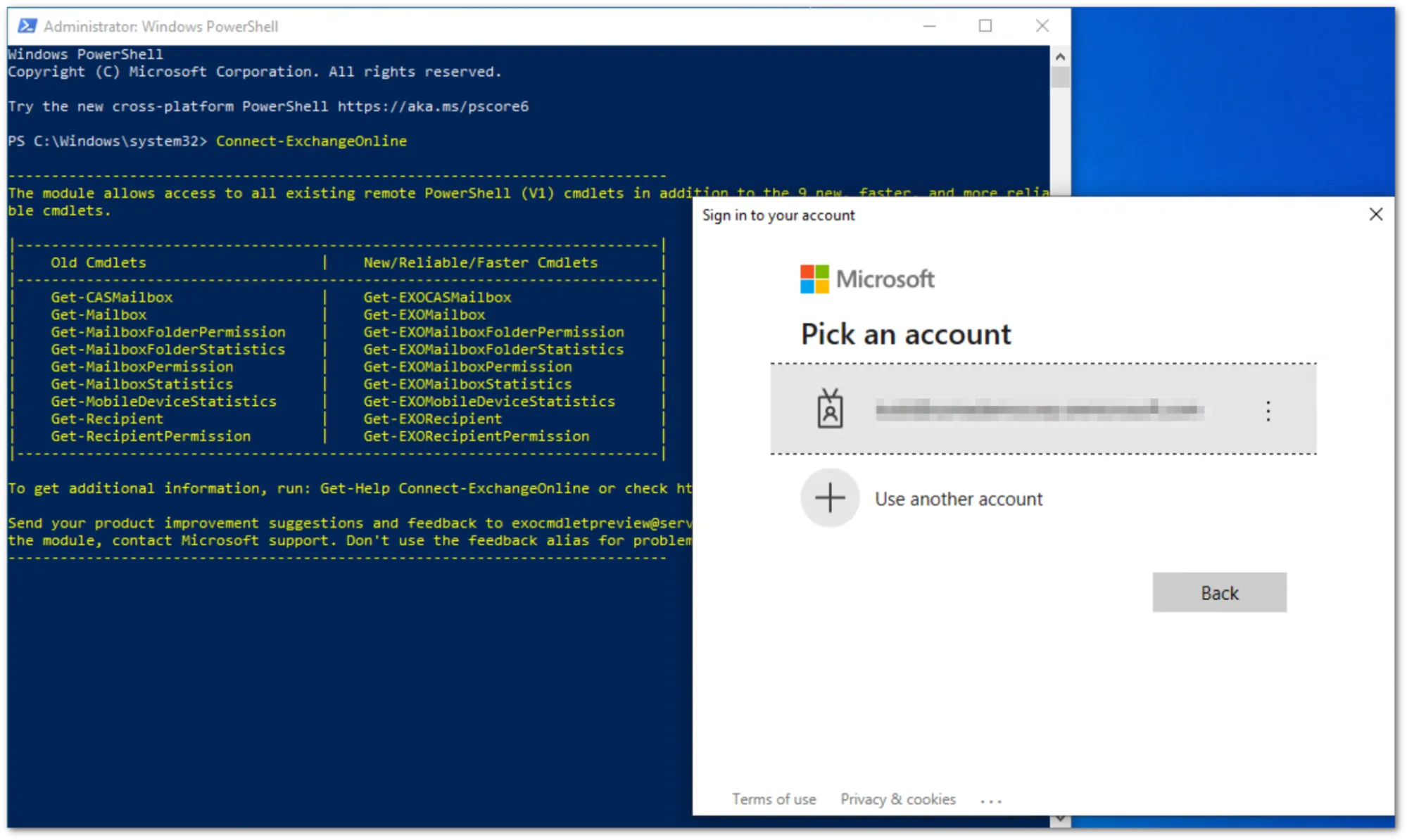

-

Connect-ExchangeOnlinecmdlet はログインを促します。Office 365 管理者アカウントを使用してログインします。認証が完了すると、PowerShell プロンプトに戻ります。

-

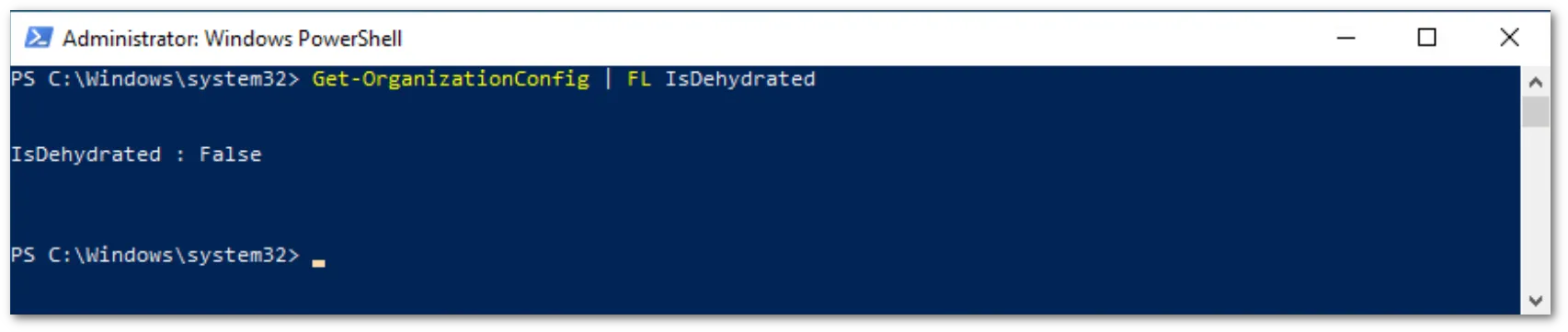

次のコマンドを実行して

OrganizationCustomizationが有効になっていることを確認できます:

PS C:\Windows\system32> Get-OrganizationConfig | FL isDehydrated

結果が false の場合、OrganizationCustomization はすでに有効であり、さらなるアクションは必要ありません。結果が true の場合、有効にする必要があります:

PS C:\> Enable-OrganizationCustomization