Splunk

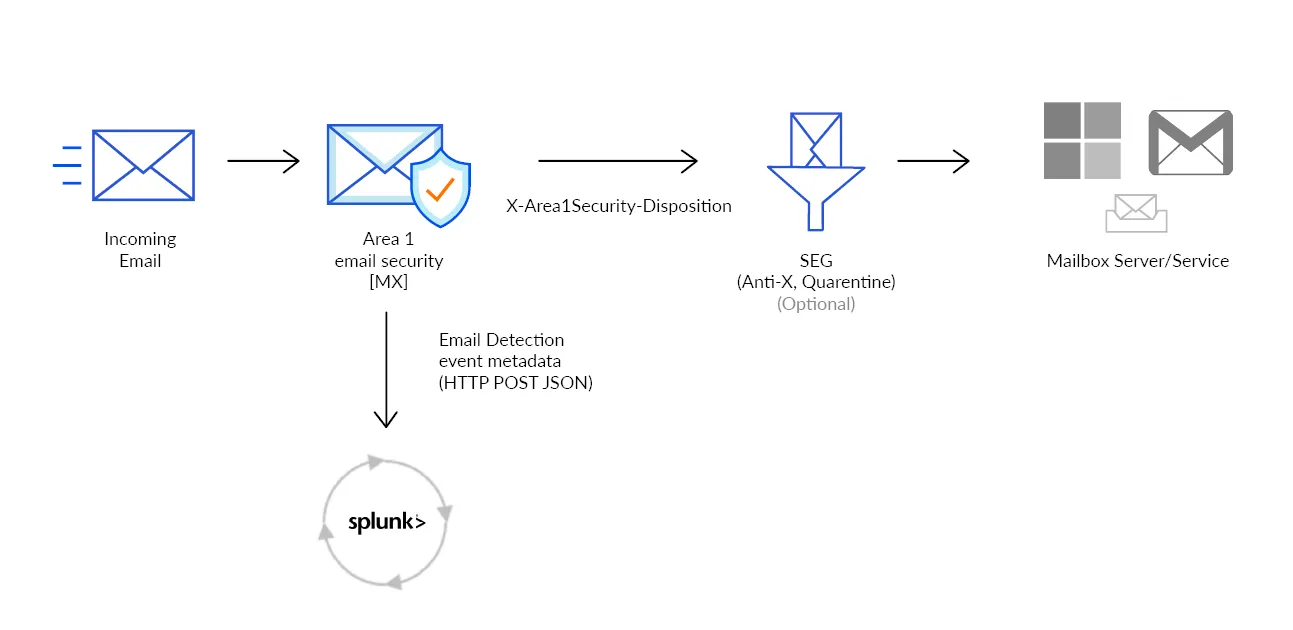

Email Securityがフィッシングメールを検出すると、その検出のメタデータを直接Splunkに送信できます。この文書では、Splunk Cloudとの統合に必要な手順を説明します。

-

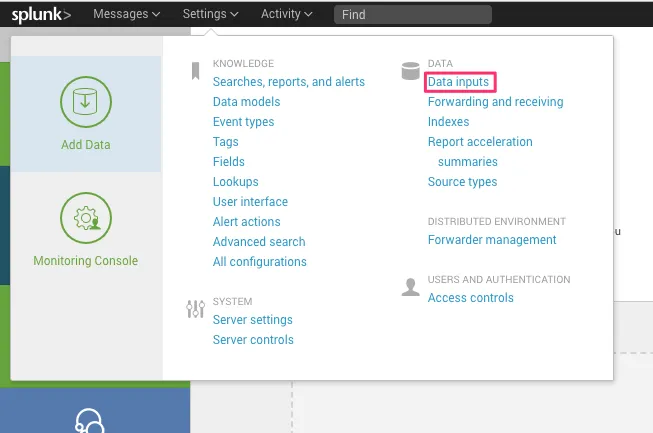

管理者アカウントでSplunkにログイン ↗します。

-

設定 > データ入力に移動します。

-

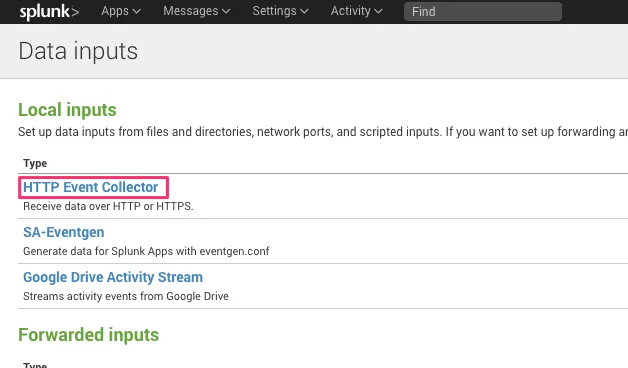

ローカル入力 > タイプで、HTTPイベントコレクタを選択してこの設定にアクセスし、新しいコレクタを作成します。

-

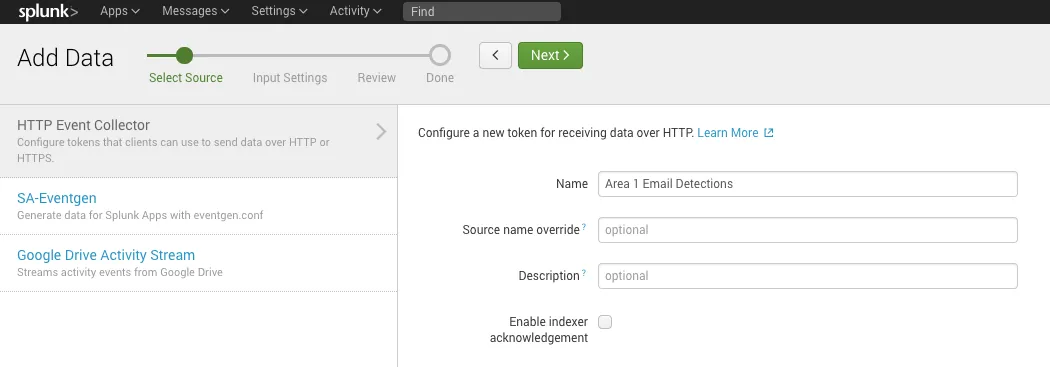

新しいトークンボタンを選択して設定を開始します。

-

Email Security(以前のArea 1)トークンの説明的な名前を提供します(例:

Email Security (formerly Area 1) Email Detections)し、インデクサー確認を有効にするのチェックを外します。

-

次へを選択して続行します。

-

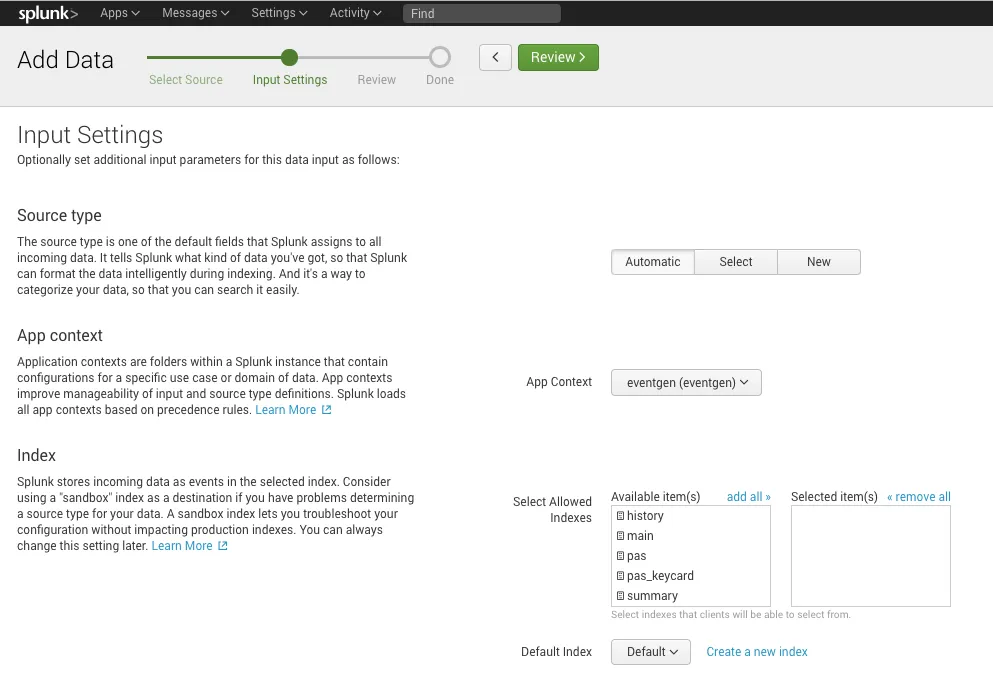

環境に基づいてHTTPイベントコレクタの入力設定を構成します。

-

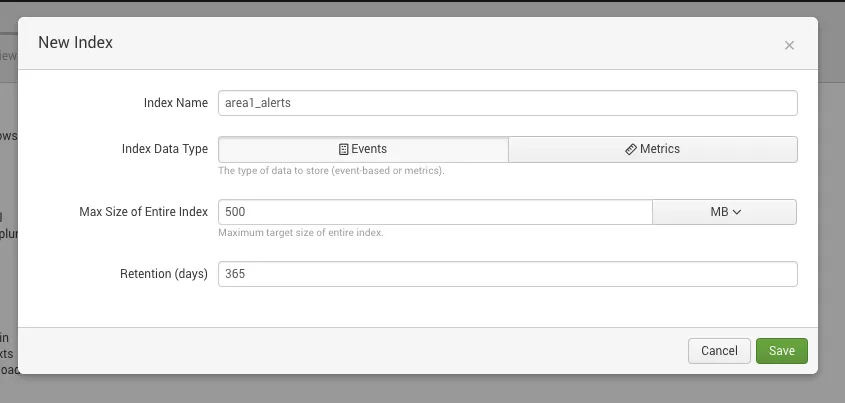

新しいインデックスを作成を選択して、Email Securityイベントの新しい設定を作成できます。インデックス全体の最大サイズと**保持(日数)**は、環境に合ったものを設定します。

-

この例では、新しい

area1_indexインデックスを作成し、設定に追加しました。

-

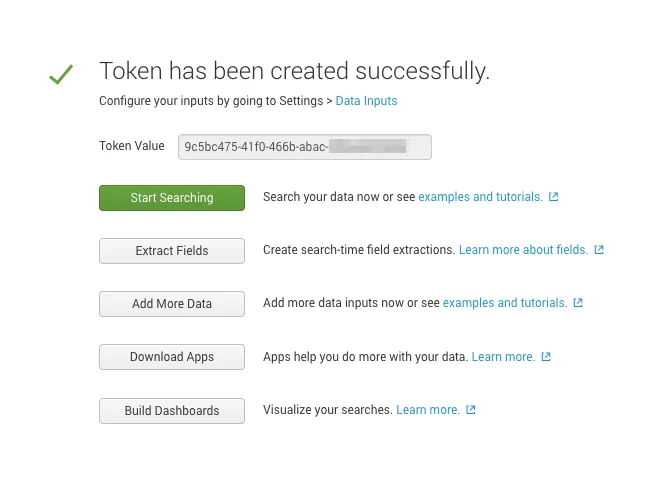

レビュー > 送信を選択して設定を確認し、コレクタを作成します。

-

次の画面でトークン値に注意してください。この値は次のステップでのEmail Security設定に必要です。トークンは、設定 > データ入力 > HTTPイベントコレクタのHTTPイベントコレクタ設定パネルからも取得できます。

HTTPイベントコレクタをテストするには、次のcURLコマンドを使用して手動でイベントをSplunkに注入できます。

curl https://{host}:8088/services/collector/event \--header "Authorization: Splunk <YOUR_TOKEN>" \--data '{ "sourcetype": "<YOUR_SOURCE_TYPE>", "event": "Hello, World!" }'Splunkにリクエストを作成する際、URLとポート番号はSplunkのセットアップの種類によって異なります:

- Splunk Cloud Platform無料トライアル:

<protocol>://http-inputs-<host>.splunkcloud.com:8088/<endpoint> - Splunk Cloud Platform:

<protocol>://http-inputs-<host>.splunkcloud.com:443/<endpoint> - Splunk Enterprise:

<protocol>://<host>:8088/<endpoint>

詳細については、Splunkのドキュメント ↗を参照してください。

インスタンスがオンプレミスの場合は、適切なホスト名を指定し、ファイアウォールが設定されたポートをインスタンスに通過させることを確認してください。接続は、アクセス制御リスト(ACL)に必要な場合、以下の出口IPアドレスから行われます:

52.11.209.21152.89.255.1152.0.67.10954.173.50.115

すべての要件が満たされている場合、cURLコマンドに対して次の応答が返されます:

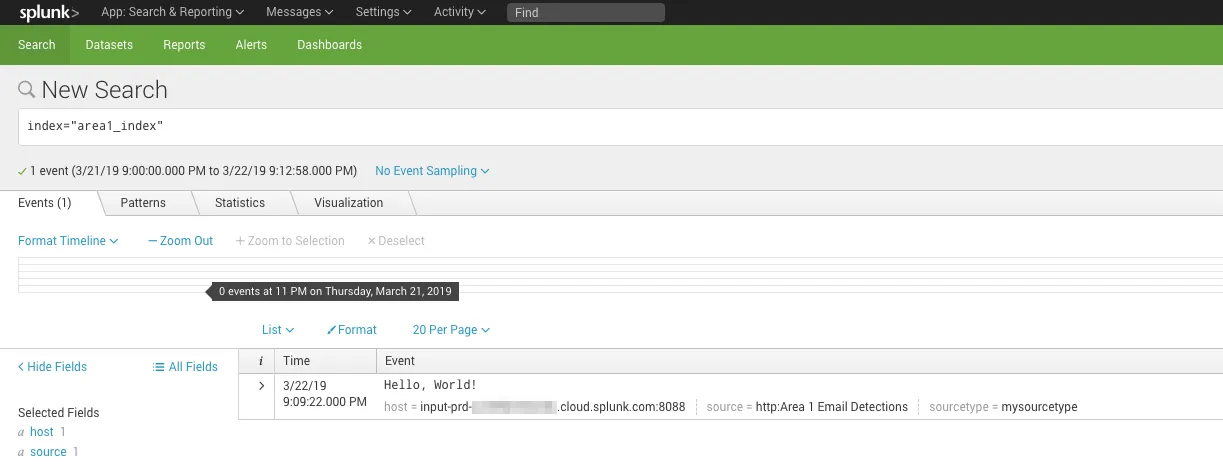

{"text":"Success","code":0}さらに、indexや他の検索条件(例:index="area1_index")を使用して、Splunkのインスタンスでテストイベントを検索できます。

次のステップは、Email Securityを設定してEmail Detection EventをSplunk HTTPイベントコレクタにプッシュすることです。

- Email Securityダッシュボード ↗にログインします。

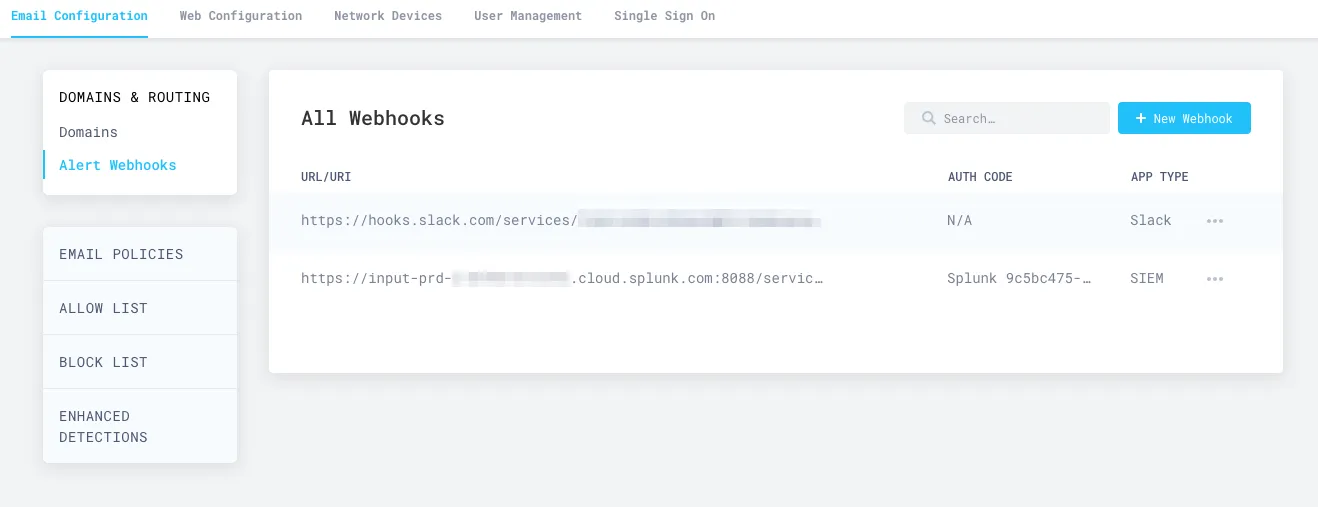

- Email設定 > アラートWebhookに移動し、新しいWebhookを選択します。

- Webhookの追加ページで、次の設定を入力します:

- アプリタイプ:SIEM > Splunkを選択し、前のステップでメモした認証コードを入力します。

- ターゲット:SplunkインスタンスのターゲットURIを入力します。通常、

https://<host>:8088/services/collector形式になります。URIに対するSplunkのサブスクリプションがどのように影響するかについては、リクエスト形式を参照してください。 - 処理(

MALICIOUS、SUSPICIOUS、SPOOF、SPAM、BULK)の中から、Webhookに送信したいものを選択します。SPAMとBULKの処理を送信すると、多くのイベントが生成されます。

- Webhookを公開を選択します。

これで、あなたのSplunk統合がすべてのWebhookパネルに表示されるようになります。

設定がEmail Security(以前のArea 1)のインフラストラクチャ全体に完全に伝播するまでに約10分ほどかかり、イベントが検索に表示され始めます。設定が伝播した後、イベントはあなたのSplunkインスタンスに表示され始めます。