Sumo Logic

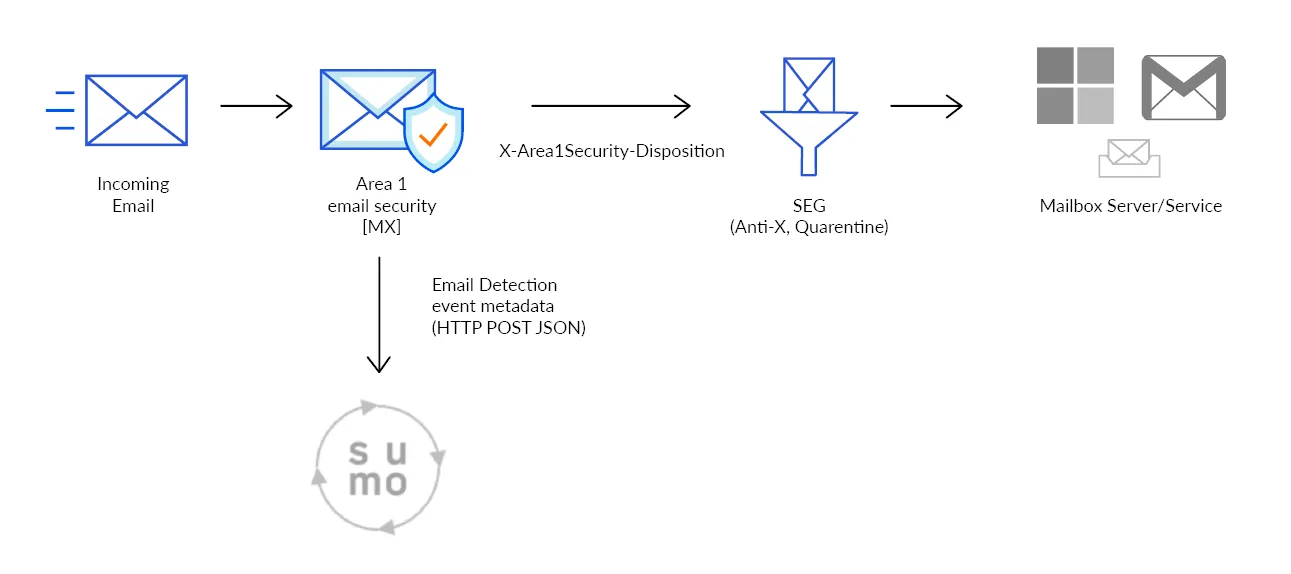

Email Securityがフィッシングメールを検出すると、その検出のメタデータを直接あなたのSumo Logicインスタンスに送信できます。この文書では、Email SecurityをSumo Logicと統合するために必要な手順を説明します。

-

管理者アカウントでSumo Logic ↗にログインします。

-

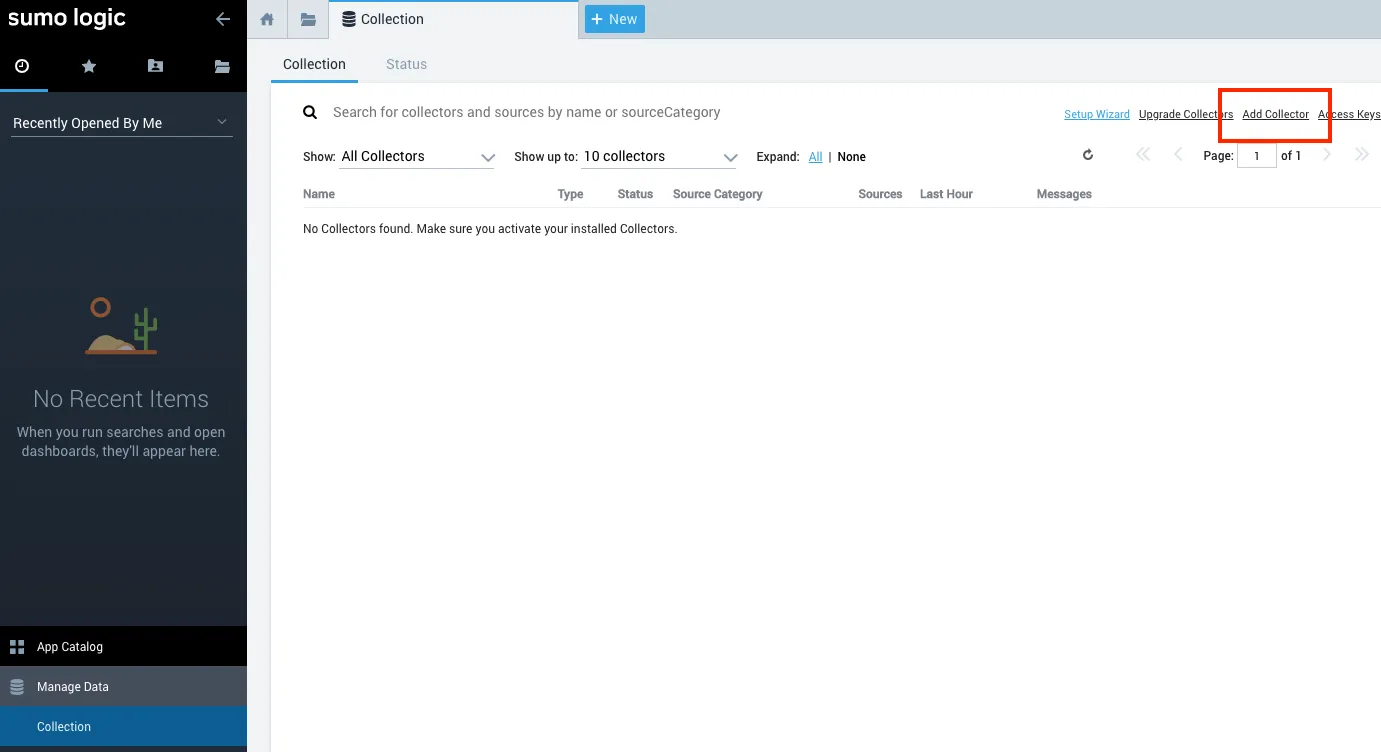

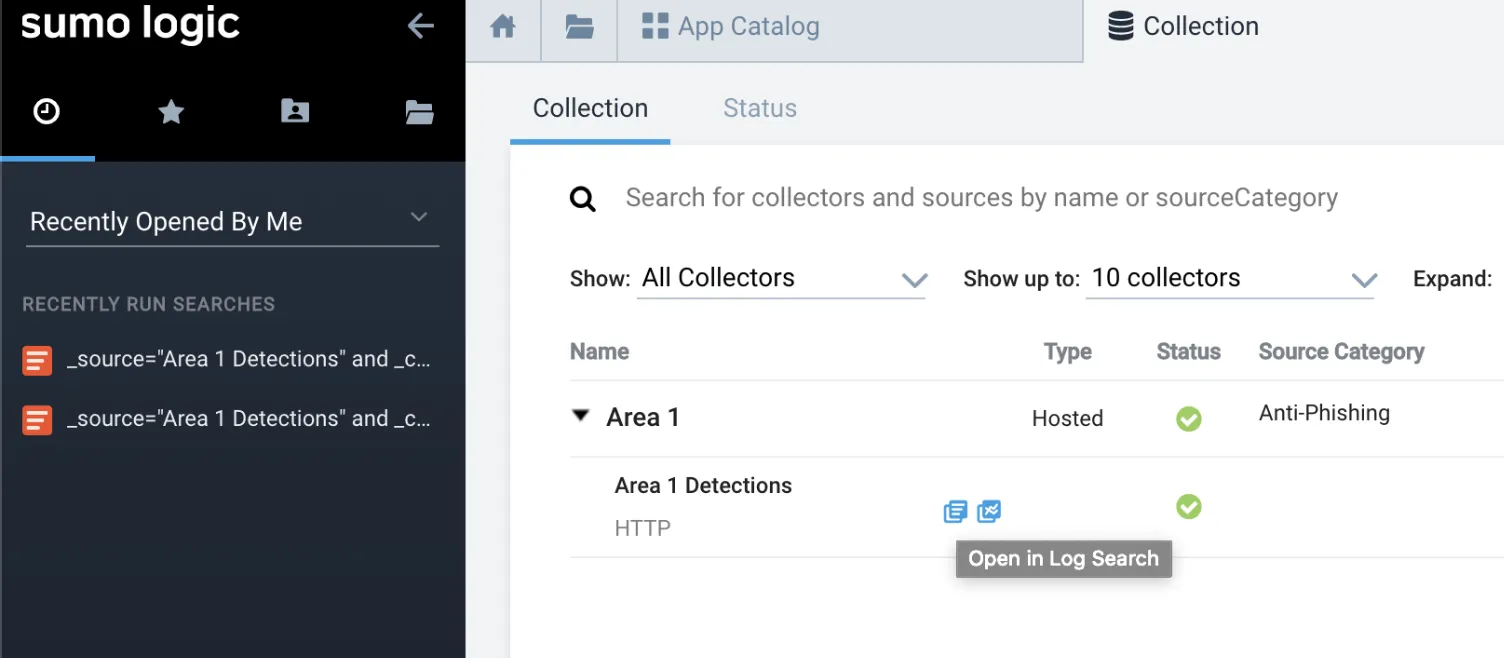

Manage Data > Collectionに移動して、コレクタ設定ペインを開きます。

-

Add Collectorを選択します。

-

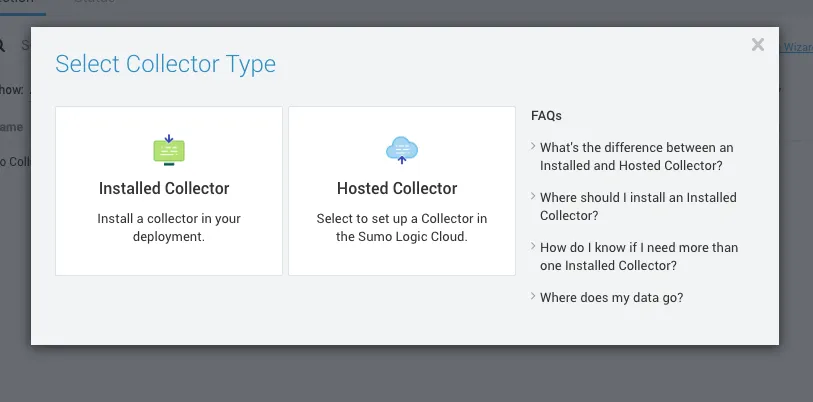

Select Collector Typeで、Hosted Collectorを選択します。

-

Add Hosted Collectorで、以下の設定を入力します:

- Name:

Email Security Collector - Description:

Email Security Security Collectors - Category: Anti-Phishing

- Name:

-

Save > OKを選択して、新しいコレクタの追加を確認します。

-

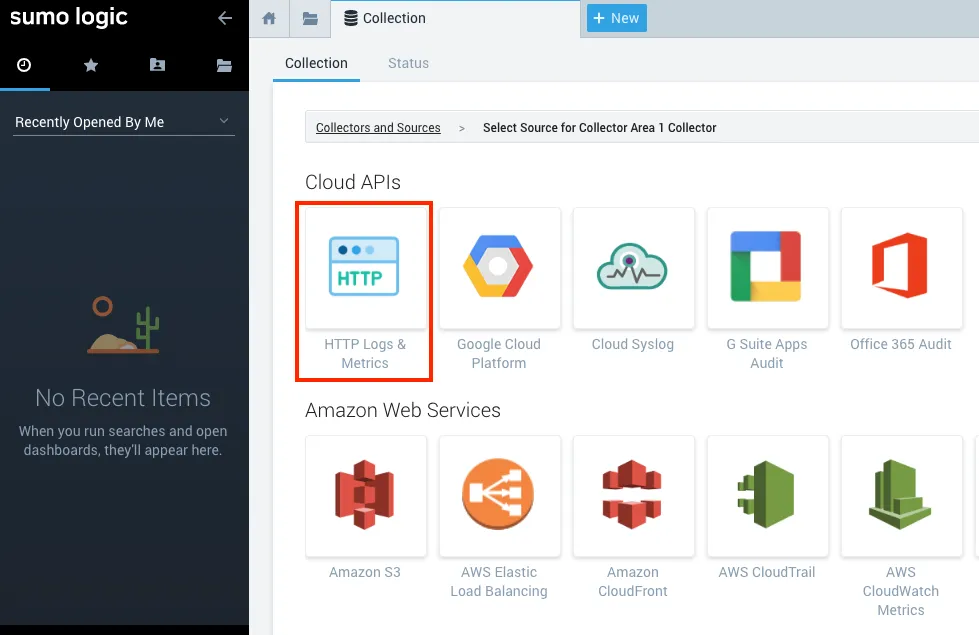

Cloud APIsで、HTTP Logs and Metricsを選択してデータソースの設定を開始します。

-

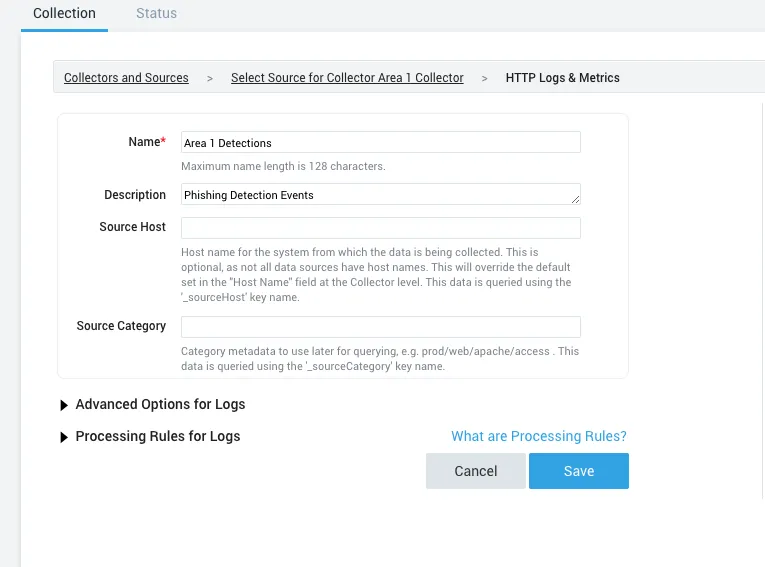

説明的なNameとDescriptionを入力し、Saveを選択します。

-

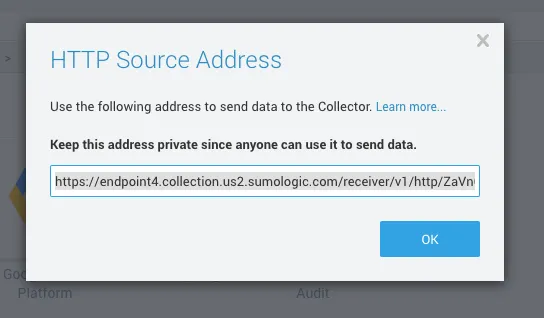

システムがHTTPエンドポイントを含むダイアログボックスを表示します。これを保存してください。後でEmail Securityを設定する際に必要になります。

次のステップは、Email Securityを設定してEmail Detection EventsをSumologic HTTP Collectorにプッシュすることです。

- Email Securityダッシュボード ↗にログインします。

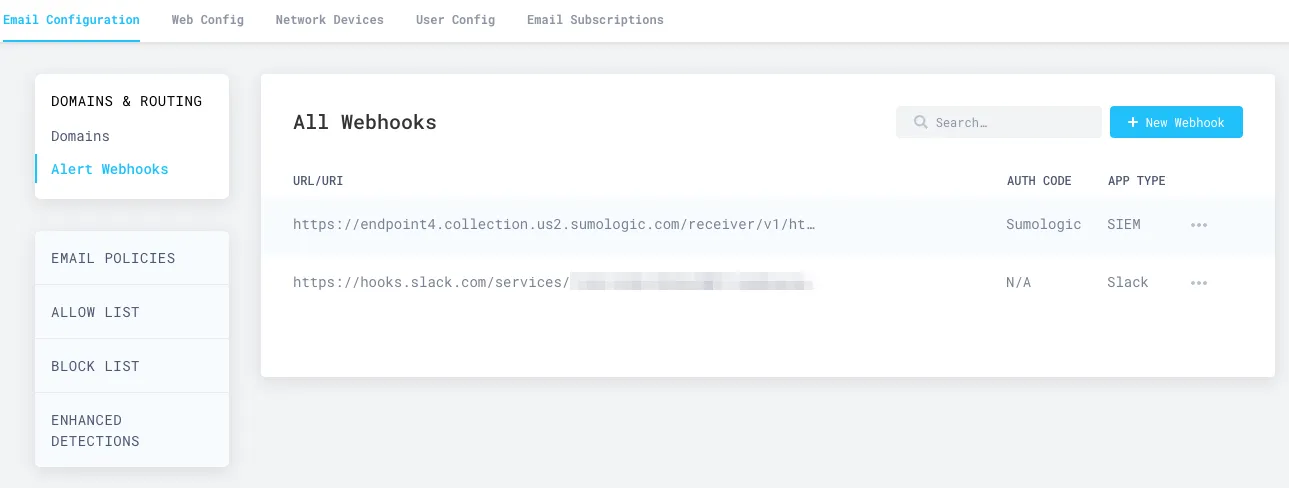

- Email Configuration > Alert Webhooksに移動し、New Webhookを選択します。

- Add Webhooksページで、以下の設定を入力します:

- App type: SIEM > Splunkを選択します。Auth codeに

Sumologicを入力します。 - Target: 前のセクションで保存したHTTPエンドポイントを入力します。

- 処理結果(

MALICIOUS,SUSPICIOUS,SPOOF,SPAM,BULK)の中から、Webhookに送信したいもの(あれば)を選択します。SPAMとBULKの処理結果を送信すると、多くのイベントが生成されます。

- App type: SIEM > Splunkを選択します。Auth codeに

- Publish Webhookを選択します。

あなたのSumo Logic統合は、All Webhooksパネルに表示されるようになります。

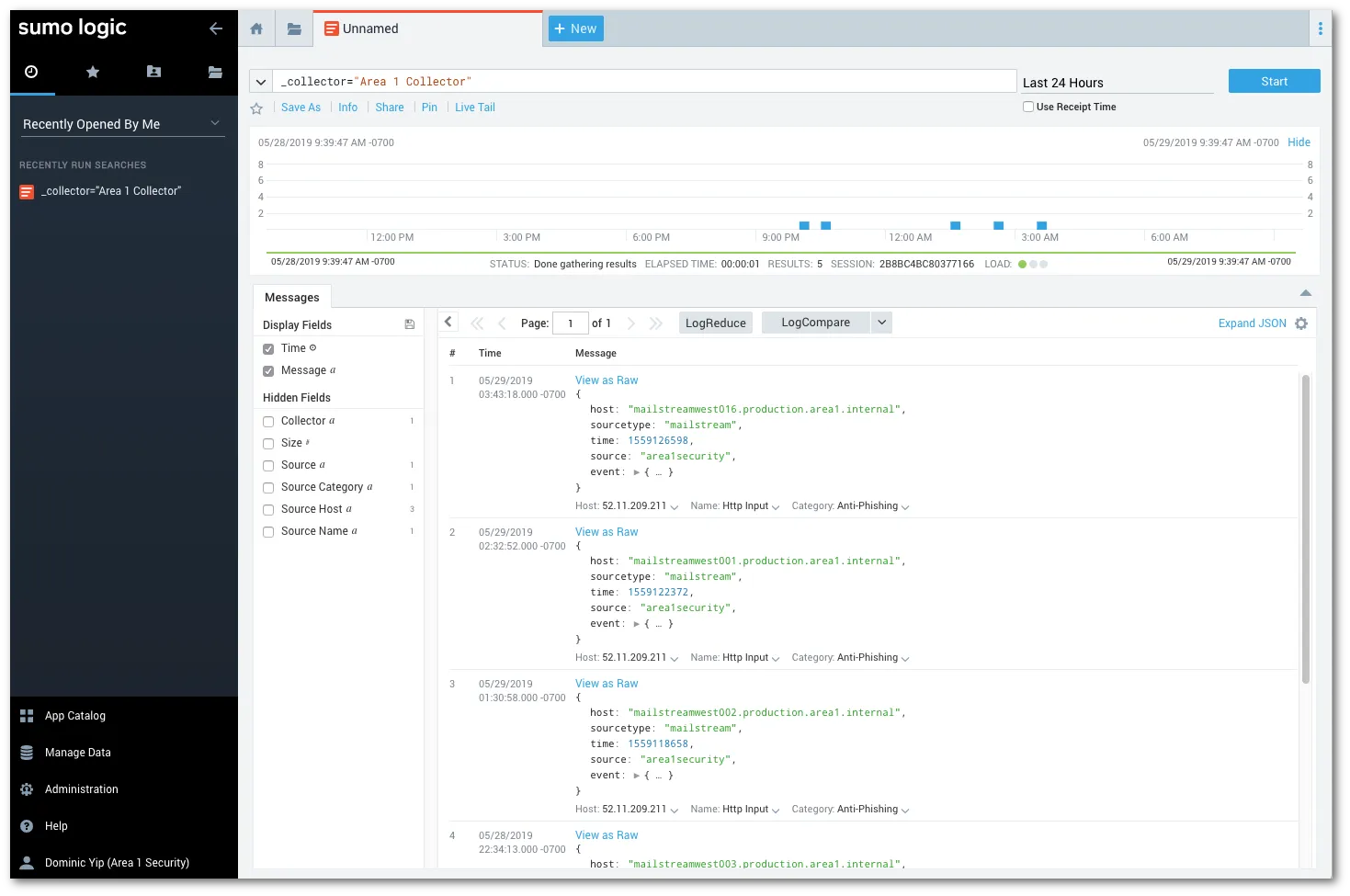

設定がEmail Securityのインフラストラクチャ全体に完全に伝播するまで約10分かかり、イベントが検索に表示され始めます。設定が伝播すると、イベントがあなたのSumo Logicインスタンスに表示され始めます。

ログを表示するには、Email Security Collectorの上にマウスをホバーし、Open in Log Searchを選択します。

イベントの流れが始まったら、New > Log searchを選択して、検索条件(例えば、_collector="Email Security Collector")で検出イベントを検索します。