設定

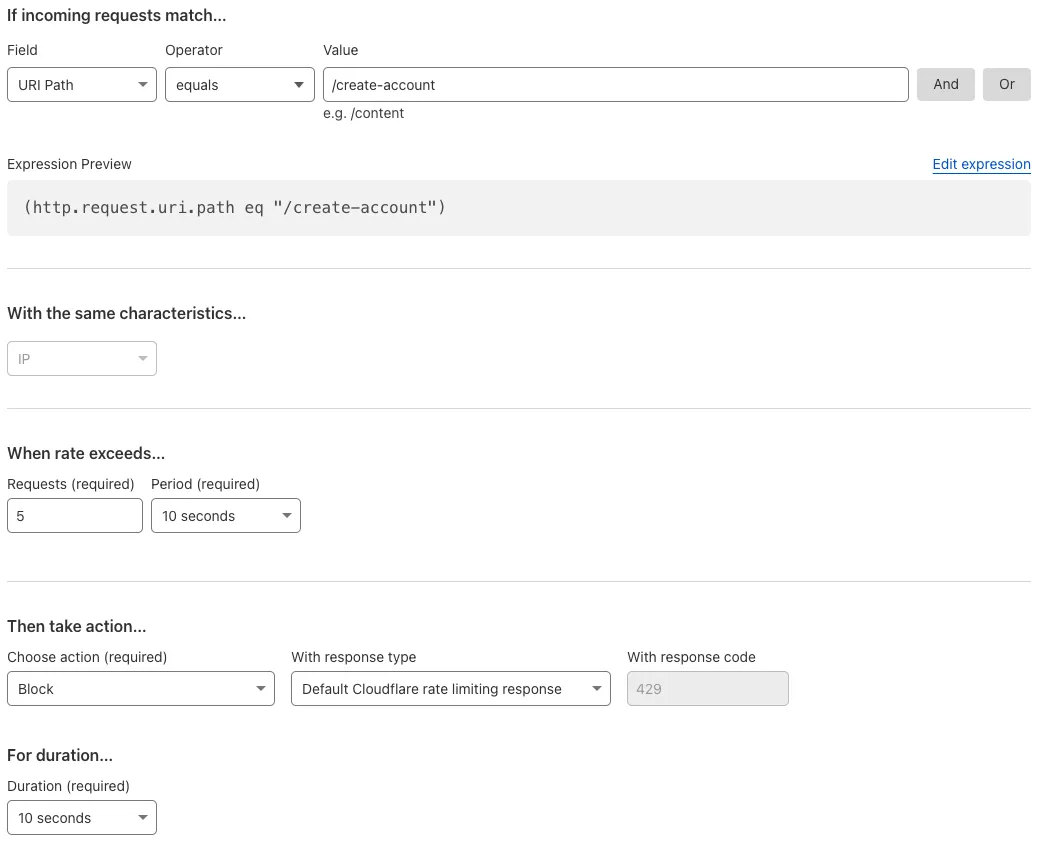

例を見てみましょう。もしあなたの /create-account ページが攻撃を受けている場合、あなたはオリジンに通過させることが許容できるリクエストの量を制限するルールを作成します。

以下のルールは free プランで作成されており、設定オプションが制限されています。このルールは、URI パスが /create-account に一致し、同じ IP アドレスから、5 回のリクエストの後、10 秒のウィンドウ内でトリガーされます。各 Cloudflare データセンター内で、グローバルに適用されます。

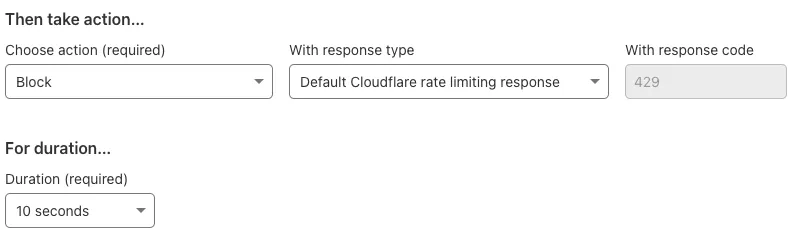

前のモジュールでは、プランごとに利用可能なさまざまな設定を確認しました。同じエンドポイントを例にして、追加の高度な設定を用いた別の例を見ていきましょう。

以下のルールは enterprise プランで作成されているため、デフォルトの設定に制限されることはありません。

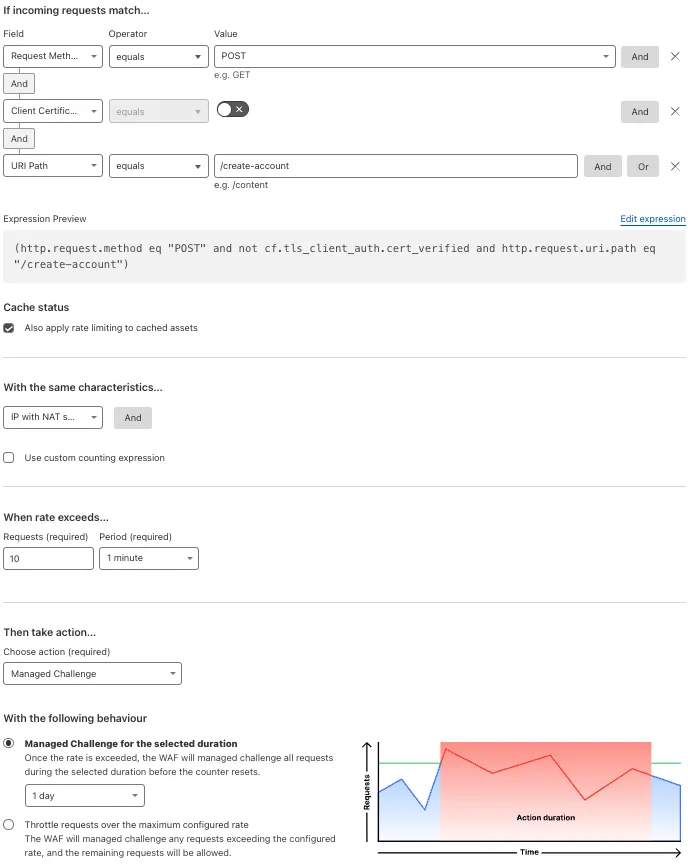

- このルールは

/create-accountへのリクエストの数も制限しますが、POSTリクエストに対してのみトリガーされます。基本的な例では、GETメソッドのリクエストでもカウンターが増加します。 - クライアント証明書 (mTLS)を持たないリクエストは、カウンターを増加させます。

- リクエストは NAT サポート付きの IP 特性を使用してカウントされます。

- 1 分間の期間内に、カウントされたエンティティごとに、リクエストの数が 10 を超えると、ユーザーにはカスタム期間 1 日の

Managed Challengeが提示されます。

同一の基準に一致するルールは、スタックして組み合わせることができます。たとえば、/create-account のために単一のルールを作成する代わりに、同じパスに一致するが異なる counting characteristics や request limits を持つ複数のルールを作成して、動的に振る舞う可能性のある脅威から保護することができます。