統合SSOなしでの認証

多くのセキュリティ組織の共通の目標は、継続的な認証と認可を実装することです。Cloudflare AccessのJWT検証を使用することで、ユーザーの中断を大幅に減らし、エンドユーザーの行動を変更することなく、この目標を達成できます。

前のページで説明したように、いくつかのアプリケーションは現在、リクエストを認証するために直接SSO統合に依存している可能性があります。しかし、このタイプのアプリケーションをCloudflareの背後に置いてリモートアクセスを有効にすると、ユーザーは二重に認証する必要があります。まず、Cloudflare Accessを介してアイデンティティプロバイダーに認証する必要があります。Accessに認証された後、ユーザーは内部アプリケーションの玄関に到達し、そこで直接SSO統合を介して二回目の認証イベントを完了する必要があります。

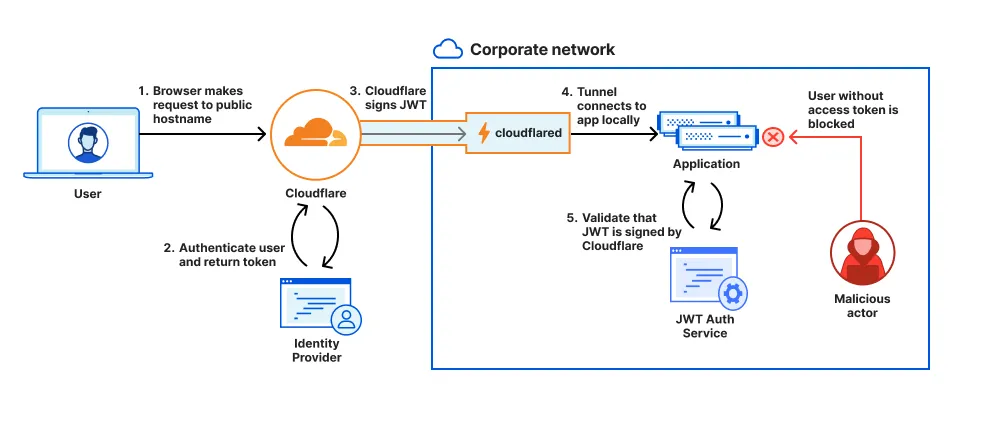

アプリケーション内で直接SSO統合を管理するの代わりに、Cloudflare Accessによって発行されたJSON Web Token(JWT)を使用してリクエストを認証することをお勧めします。Cloudflareは、SSOプロバイダーから返されたトークンの検証に対する主要な責任者となります。アプリケーションがCloudflare JWTを利用できるようにすることで、ユーザーはアプリケーションにアクセスするために一度の認証イベントのみを必要とし、内部サービスへの認可をより効率的に管理できます。

Cloudflareがアプリケーションにリクエストを送信すると、そのリクエストにはアカウント固有のキー ペアで署名されたJWTが含まれます。アプリケーション内でCloudflare Access JWTを検証するワークフローを構築できます。これにより、Cloudflareに認証されたユーザーに対してHTMLよりも強力なセキュリティが提供され、ユーザーのログイン体験がシームレスになります。

認可フローは以下の図に示されています:

アプリケーションに統合SSOがない場合や、ジャストインタイム(JIT)ユーザーのプロビジョニングや管理を提供する他の方法がない場合、Cloudflare内でユーザー情報をプライベートアプリケーションに自動的に渡す方法を探すことが一般的です。これを最も効果的に実現するために、Cloudflare Workersを使用してカスタムHTTPヘッダーを送信することをお勧めします。リクエストがCloudflareのネットワークを通じてアプリケーションにルーティングされる際、Workerはリクエストにユーザーのアイデンティティ、デバイスの姿勢属性、およびCloudflare Access JWTからの他のカスタムSAML/OIDCクレームを含むヘッダーを挿入できます。

セットアップの詳細についてはこのチュートリアルを参照してください。