参照

このページでは、CloudflareがどのようにVPN接続をあなたのクラウドネットワークにオーケストレーションするかについての詳細を参照してください。

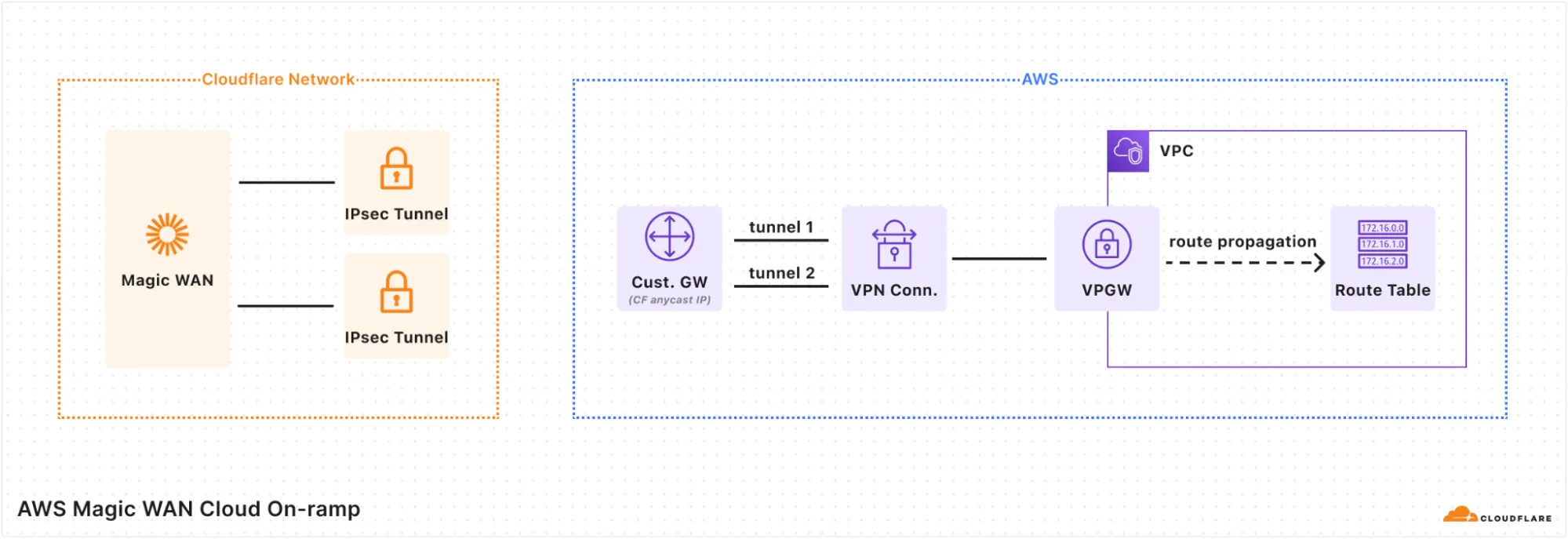

Magic Cloud Networkingを使用してAWSアカウントへのオンランプを自動的に作成する際、Cloudflareがあなたの代わりに行う以下の構成変更に注意してください:

- Cloudflareは、あなたのMagic WANアドレススペースプレフィックスとCloudflareのグローバルネットワークサーバーのIPv4アドレス範囲で構成されたMagic WAN and Cloudflare Edgeという新しい顧客管理プレフィックスリストを作成します(後者のプレフィックスは、CloudflareのL7処理機能を使用する場合に必要です)。Magic WANとの接続を確保するためには、このプレフィックスリストへのトラフィックを許可するルールをネットワークセキュリティグループ(NSG)に作成する必要があります。(プレフィックスリストには約15から25のエントリが含まれ、各エントリはAWSアカウントのNSGにおけるルール数の制限にカウントされます。)

- Cloudflareは、あなたの仮想プライベートクラウド(VPC)に仮想プライベートゲートウェイを作成し、それを接続します。既存の仮想プライベートゲートウェイがVPCに接続されている場合、オンランプの作成は失敗します。

- Cloudflareは、仮想プライベートゲートウェイからあなたのVPC内のすべてのルートテーブルへのルート伝播を有効にします。これにより、Magic WANアドレススペース内の各プレフィックスに対してゲートウェイをターゲットとするルートが生成されます。

- Cloudflareは、あなたのVPC内の各IPv4 CIDRブロックに対してMagic WANにルートを追加します。

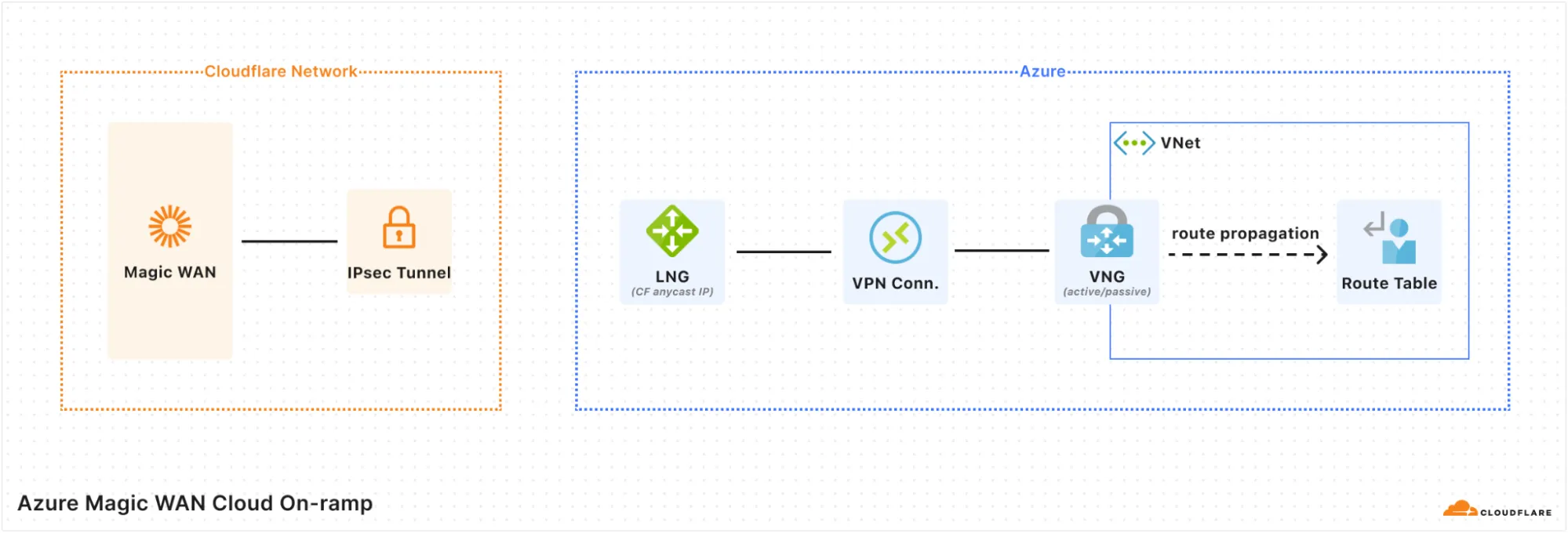

Magic Cloud Networkingを使用してAzureアカウントへのオンランプを自動的に作成する際、Cloudflareがあなたの代わりに行う以下の構成変更に注意してください:

- Cloudflareは、あなたの仮想ネットワーク(VNet)内に仮想ネットワークゲートウェイを作成します。Azureの仮想ネットワークゲートウェイには

GatewaySubnetという名前のサブネットが必要です。Cloudflareは、VNetにGatewaySubnetが存在しない場合はそれを作成します。VNetにGatewaySubnetを作成するための未使用のアドレススペースが十分に残っていない場合、またはGatewaySubnetが存在するが仮想ネットワークゲートウェイのための十分なアドレススペースが残っていない場合、オンランプの作成は失敗します。 - Cloudflareは、あなたのVNet内のすべてのルートテーブルでゲートウェイルート伝播を有効にします。これにより、Magic WANアドレススペース内の各プレフィックスに対してゲートウェイを指すルートが生成されます。あなたのVNetに他の仮想ネットワークゲートウェイがある場合、それらのルートもあなたのルートテーブルに伝播します。オンランプを削除すると、ルート伝播は無効になりません。

- デフォルトでは、Azureのネットワークセキュリティグループには、

VirtualNetworkサービスタグからのアウトバウンド/インバウンドトラフィックを許可するルールが含まれています。これには仮想ネットワークゲートウェイのアドレススペース(したがって、あなたのMagic WANアドレススペース)が含まれます。VNet内のすべてのリソースがMagic WANからアクセス可能であることを望まない場合は、ネットワークセキュリティグループ(NSG)に適切な拒否ルールを追加してください。 - Cloudflareは、あなたのVNet内の各IPv4アドレス範囲に対してMagic WANにルートを追加します。

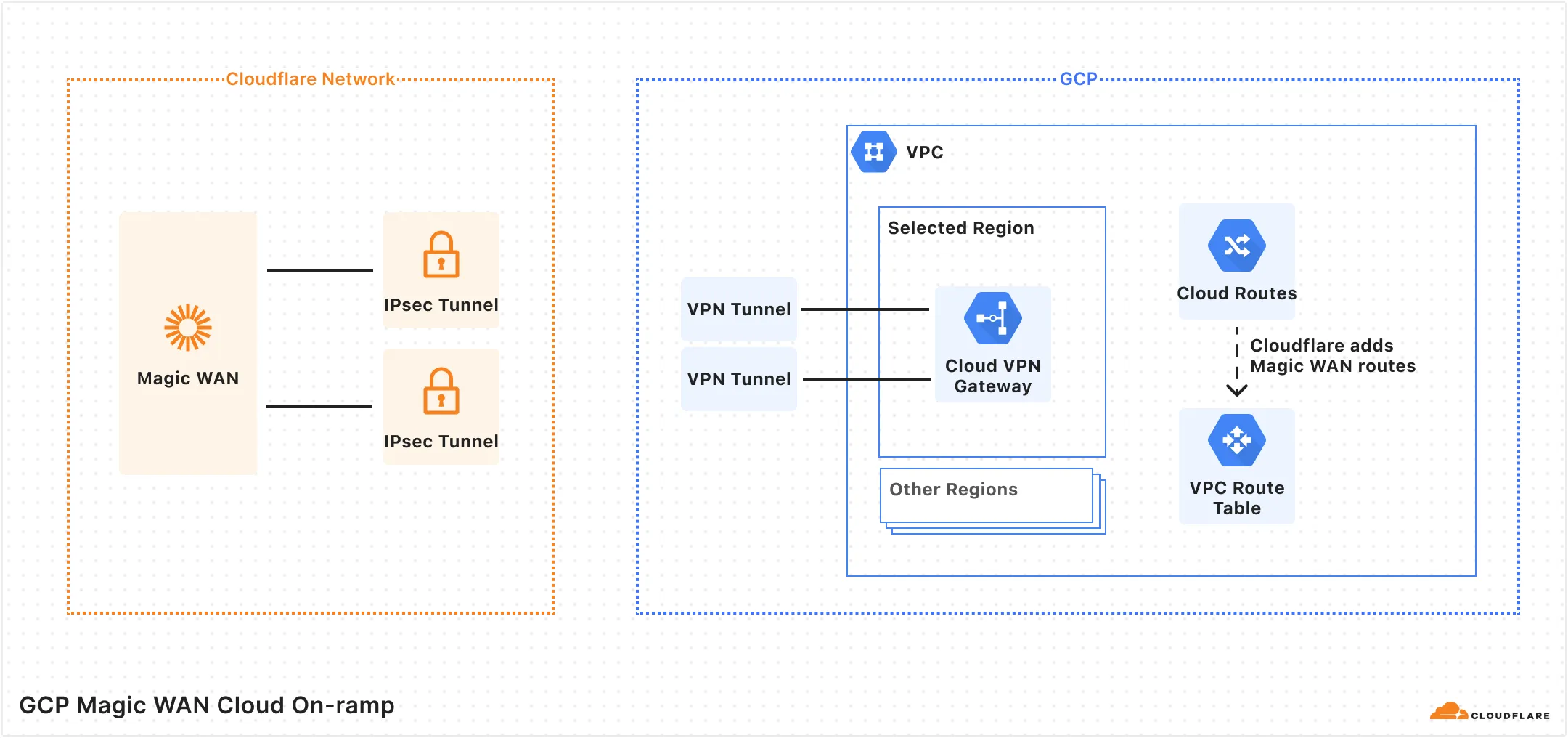

Magic Cloud Networkingを使用してGoogle Cloud Platform(GCP)アカウントへのオンランプを自動的に作成する際、Cloudflareがあなたの代わりに行う以下の構成変更に注意してください:

- Cloudflareは、GCPからパブリックインターネットルータブルIPアドレスを予約します。

- Cloudflareは、指定したリージョンにVPNゲートウェイと2つのVPNトンネルを作成します。

- Cloudflareは、あなたのVPC内のMagic WANアドレススペース内の各プレフィックスに対してVPNトンネルを指すルートを作成します。

- Cloudflareは、あなたのVPC内のすべてのサブネットCIDRプレフィックスに対してMagic WANにルートを追加します。これにはVPC内のすべてのリージョンが含まれます。VPNゲートウェイのリージョン以外のリージョンに向けられたトラフィックは、GCPのインターリージョンプライシング ↗の対象となります。

- VPNトンネルを通じてあなたのVMインスタンスに送信されるトラフィックは、依然としてVPCファイアウォールルールの対象であり、さらなる構成が必要な場合があります ↗。

Magic Cloud Networkingは、以下のリソースタイプを発見します。

- AWSカスタマーゲートウェイ

- AWS EC2管理プレフィックスリスト

- AWSエグレス専用インターネットゲートウェイ

- AWSインターネットゲートウェイ

- AWSルートテーブル

- AWSセキュリティグループ

- AWSサブネット

- AWS VPC

- AWS VPC IPv4 CIDRブロックアソシエーション

- AWS VPCセキュリティグループエグレスルール

- AWS VPCセキュリティグループインバウンドルール

- AWS VPN接続

- AWS VPN接続ルート

- AWS VPNゲートウェイ

- Azureローカルネットワークゲートウェイ

- AzureパブリックIP

- Azureルート

- Azureルートテーブル

- Azureサブネット

- Azureサブネットルートテーブルアソシエーション

- Azure仮想ネットワーク

- Azure仮想ネットワークゲートウェイ

- Azure仮想ネットワークゲートウェイ接続

- Google Computeアドレス

- Google Compute転送ルール

- Google Computeグローバルアドレス

- Google Compute HA VPNゲートウェイ

- Google Computeインターコネクトアタッチメント

- Google Computeネットワーク

- Google Computeネットワークファイアウォールポリシー

- Google Computeネットワークファイアウォールポリシールール

- Google Computeルート

- Google Computeルーター

- Google Computeサブネットワーク

- Google Compute VPNゲートウェイ

- Google Compute VPNトンネル