プレフィックスの広告

Cloudflareは、顧客がCloudflareを通じて発表するプレフィックスの数に基づいてMagic Transit プレフィックスのカウントを測定します。プレフィックスのサイズは重要ではなく、商業的または技術的な制限はありません。ただし、プレフィックスは、プロビジョニングされたとおりに正確に発表する必要があります。たとえば、Magic Transitにオンボードされた/20プレフィックスは、/20としてのみ発表できます。/20を構成する小さなサブネットは、個別に発表することはできません。たとえば、/20サブネットマスク内の16個の個別の/24サブネットを発表するには、すべての16サブネットを個別にオンボードする必要があります。この分散された設定が望ましい場合、Magic Transitのプレフィックスカウントは増加します。

すべてのプレフィックスと、それらが発信されるべき自律システム (ASNs) ↗をリストします。プレフィックスを指定する際は、以下のガイドラインに従ってください。

- プレフィックスは、少なくとも256ホスト(クラスレスインタードメインルーティングCIDR表記での

/24)をサポートする必要があります。/24プレフィックス長の要件を満たしていない場合は、Cloudflare IPの使用を参照してください。 - インターネットルーティングレジストリのエントリと代理人の手紙 (LOA)は、Cloudflareに提出するプレフィックスおよび発信プレフィックスと一致する必要があります。

- 連続したプレフィックスを使用する場合は、可能な限り集約プレフィックスを指定してください。

- リソース公開鍵インフラストラクチャ (RPKI) ↗のためにルートに署名するためにルートオリジン認可 (ROA) を使用する場合、プレフィックスと発信ASNはオンボード提出と一致する必要があります。

- ASNを所有していない場合は、Cloudflare顧客ASN (AS209242) を使用できます。

- BGP制御広告を使用するプレフィックスは、ダイナミック広告(ダッシュボード/API経由)と併用できません。プレフィックスのオンボード中に、希望するオンデマンド広告方法を指定してください。

プレフィックス構成の例

| プレフィックス | 発信AS |

|---|---|

103.21.244.0/23 | AS209242 |

131.0.72.0/22 | AS395747 |

103.21.245.0/24 | AS395747 |

- Cloudflareダッシュボード ↗にログインし、アカウントを選択します。

- Magic Transit > 構成に移動します。

- IPプレフィックスタブから、作成を選択します。

- プレフィックスの情報を入力し、IPプレフィックスを追加を選択します。

プレフィックスを追加した後、そのステータスを編集できます。

- IPプレフィックスタブから、変更したいプレフィックスを見つけて編集を選択します。

- IPプレフィックスの編集ページのステータスで、ステータスを選択します。

- (オプション) プレフィックスの説明を編集します。

- IPプレフィックスを編集を選択して変更を保存します。

未承認のステータスを持つプレフィックスのみ削除できます。異なるステータスのプレフィックスを削除するには、管理者またはアカウントマネージャーに連絡してください。

- IPプレフィックスタブから、変更したいプレフィックスを見つけて削除を選択します。

- モーダルから削除を選択して確認します。

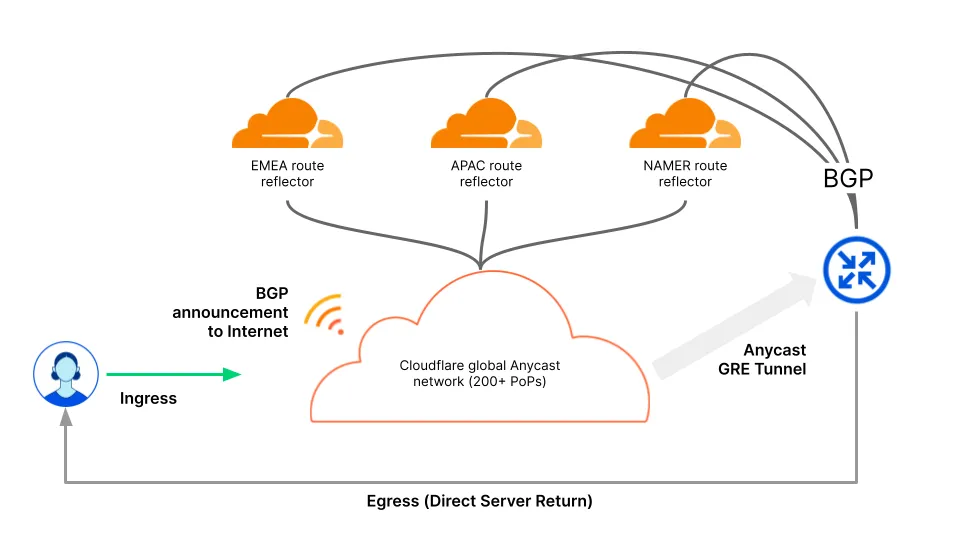

BGPを使用して、Cloudflareのグローバルネットワークからのプレフィックスの広告ステータス(広告または撤回)を制御します。BGP制御は、Cloudflareのグローバルに分散されたルートリフレクターへのBGPセッションを確立することによって機能し、プレフィックス広告の伝播を開始します。

プレフィックスは、BGP制御などのサポートされているオンデマンド方式でCloudflareのネットワークから広告されるか、UI、API、またはMagic Network Monitoringを介して動的に広告されることができます。オンデマンドプレフィックスのオンボード中に、BGP制御広告または動的広告(ダッシュボード/API/Magic Network Monitoring経由)を希望するかどうかを指定してください。

BGP制御の使用を開始するには、以下の情報を持ってアカウントチームに連絡してください。

- BGPエンドポイントIPアドレス

- BGP制御で使用したいプレフィックス

- BGPセッションのためのASN

情報を受け取った後、Cloudflareはファイアウォールフィルターを更新してBGPセッションを確立し、プレフィックスを制御するためのBGPエンドポイントを提供します。

Magic Transitは、Cloudflareのネットワークから構成されたトンネルオフランプ(GRE、IPsecまたはCNI)を介してトラフィックを誘導するために静的ルーティングを必要とします。現在、トラフィックエンジニアリング目的のためのルートの広告はサポートされていません。最後のホップの遅延を減らすためのベストプラクティスとして、ルートを地域的にスコープすることを検討してください。静的ルート地域のデフォルト設定はすべての地域です。詳細については、静的ルートの構成を参照してください。

以下に、BGP制御を活用したオンデマンドデプロイメントのためのCisco IOS ↗およびJuniper Junos OS ↗のピアリング構成の例を示します。使用されるIPアドレスはCloudflareのルートリフレクターからのもので、そのままにしておく必要があります。

ip route {{ <YOUR-MAGIC-TRANSIT-PREFIX> }} Null0ip prefix-list magic-transit-prefix seq 5 permit {{ <YOUR-MAGIC-TRANSIT-PREFIX> }}

route-map cloudflare-magic-transit-out permit 1match ip address prefix-list magic-transit-prefix!route-map cloudflare-magic-transit-out deny 99

route-map reject-all deny 99

router bgp {{ <YOUR-ASN> }}neighbor 141.101.67.22 remote-as 13335neighbor 141.101.67.22 ebgp-multihop 64neighbor 141.101.67.22 timers 60 900neighbor 162.158.160.22 remote-as 13335neighbor 162.158.160.22 ebgp-multihop 64neighbor 162.158.160.22 timers 60 900neighbor 173.245.63.66 remote-as 13335neighbor 173.245.63.66 ebgp-multihop 64neighbor 173.245.63.66 timers 60 900!address-family ipv4 unicastredistribute staticneighbor 141.101.67.22 route-map cloudflare-magic-transit-out outneighbor 141.101.67.22 route-map reject-all inneighbor 162.158.160.22 route-map cloudflare-magic-transit-out outneighbor 162.158.160.22 route-map reject-all inneighbor 173.245.63.66 route-map cloudflare-magic-transit-out outneighbor 173.245.63.66 route-map reject-all inexit-address-familyset protocols bgp group CF_ROUTE_REFLECTORS neighbor 162.158.160.22 description "CF RR#1 SIN"set protocols bgp group CF_ROUTE_REFLECTORS neighbor 173.245.63.66 description "CF RR#2 IAD"set protocols bgp group CF_ROUTE_REFLECTORS neighbor 141.101.67.22 description "CF RR#3 CDG"set protocols bgp group CF_ROUTE_REFLECTORS peer-as 13335set protocols bgp group CF_ROUTE_REFLECTORS import REJECT-ALLset protocols bgp group CF_ROUTE_REFLECTORS export BGP-CONTROL-OUT

set policy-options policy-statement REJECT-ALL then rejectset policy-options policy-statement BGP-CONTROL-OUT term <TERM-NAME> from route-filter 104.245.62.0/24 exactset policy-options policy-statement BGP-CONTROL-OUT term <TERM-NAME> from protocol staticset policy-options policy-statement BGP-CONTROL-OUT term <TERM-NAME> from route-type internalset policy-options policy-statement BGP-CONTROL-OUT term <TERM-NAME> then acceptset policy-options policy-statement BGP-CONTROL-OUT then reject@rtr01> show configuration routing-instances STAGE protocols bgp group CF_ROUTE_REFLECTORStype external;multihop { ttl 64;}local-address {{customer router IP}}import NONE;export NONE;peer-as 13335;local-as {{customer AS}} loops 2;neighbor 162.158.160.22 { description "CF RR#1 SIN";}neighbor 173.245.63.66 { description "CF RR#2 IAD";}neighbor 141.101.67.22 { description "CF RR#3 CDG";}