Palo Alto Networks NGFW

このチュートリアルでは、Palo Alto Networks Next-Generation Firewall (NGFW) を Cloudflare Magic WAN に接続するための IPsec トンネルを構成するために必要な手順を説明します。これは Layer 3 の展開を通じて行われます。

- PAN-OS 9.1.14-h4

- Magic WAN: RFC-1918 ↗ プライベート非ルーティングアドレス空間を使用して、2つ以上の場所を接続します。

- Cloudflare Zero Trust (Gateway egress) を使用した Magic WAN: Magic WAN と同様ですが、Magic WAN 保護サイトから Cloudflare エッジネットワークに出て行くインターネットアクセスが追加されます。

このチュートリアルでは、2つのネットワークインターフェースを持つスタンドアロンの NGFW があることを前提としています。

- 1つは信頼セキュリティゾーン (

Trust_L3_Zone) にあり、RFC-1918 ↗ 非インターネットルーティング IP アドレス (内部ネットワーク) を持っています。 - もう1つは非信頼セキュリティゾーン (

Untrust_L3_Zone) にあり、合法的にルーティング可能な IP アドレス (インターネット向け) を持っています。

さらに、インターネットサービスプロバイダーのルーターを指すデフォルトゲートウェイが仮想ルーター (デフォルト) に設定されている必要があります。

このチュートリアル全体で使用される IP アドレスは以下の通りです。合法的にルーティング可能な IP アドレスは、203.0.113.0/24 サブネット内の文書用に予約された IPv4 アドレスブロック (RFC5737 ↗) に置き換えられています。

| 説明 | アドレス | アドレス |

|---|---|---|

| NGFW 外部インターフェース | 203.0.113.254/24 | |

| NGFW 内部インターフェース | 10.1.100.254/24 | |

| ローカルトラストサブネット (LAN) | 10.1.100.0/24 | |

| NGFW トンネルインターフェース 01 | 10.252.2.26/31 (Cloudflare 側) | 10.252.2.27/31 (NGFW 側) |

| NGFW トンネルインターフェース 02 | 10.252.2.28/31 (Cloudflare 側) | 10.252.2.29/31 (NGFW 側) |

| Magic WAN Anycast IP | 162.159.66.164 | 172.64.242.164 |

| Magic WAN ヘルスチェック Anycast IP | 172.64.240.253 | 172.64.240.254 |

| VLAN0010 - リモート Magic WAN サイト | 10.1.10.0/24 | |

| VLAN0020 - リモート Magic WAN サイト | 10.1.20.0/24 |

Cloudflare ダッシュボードまたは API を使用して 2つの IPsec トンネルを構成する。以下の IPsec トンネルの追加 で言及されている設定は、このガイドの残りの部分で参照される IPsec トンネルに使用されます。

これらは双方向トンネルヘルスチェックのターゲット IP アドレスです。

172.64.240.253: プライマリ IPsec トンネルで使用します。172.64.240.254: セカンダリ IPsec トンネルで使用します。

-

トンネルの追加 の手順に従って、以下のオプションで必要な IPsec トンネルを作成します。

- トンネル名:

SFO_IPSEC_TUN01 - インターフェースアドレス:

10.252.2.96/31 - 顧客エンドポイント:

203.0.113.254 - Cloudflare エンドポイント:

162.159.66.164 - ヘルスチェックレート: 低 (デフォルト値は 中)

- ヘルスチェックタイプ: 応答

- ヘルスチェックターゲット: カスタム (デフォルトは デフォルト)

- ターゲットアドレス:

172.64.240.253

- トンネル名:

-

後でプリシェアードキーを追加を選択 > トンネルを追加。

-

次のオプションで2つ目の IPsec トンネルを作成するためにプロセスを繰り返します。

- トンネル名:

SFO_IPSEC_TUN02 - インターフェースアドレス:

10.252.2.98/31 - 顧客エンドポイント:

203.0.113.254 - Cloudflare エンドポイント:

172.64.242.164 - ヘルスチェックレート: 低 (デフォルト値は 中)

- ヘルスチェックタイプ: 応答

- ヘルスチェックターゲット: カスタム (デフォルトは デフォルト)

- ターゲットアドレス:

172.64.240.254

- トンネル名:

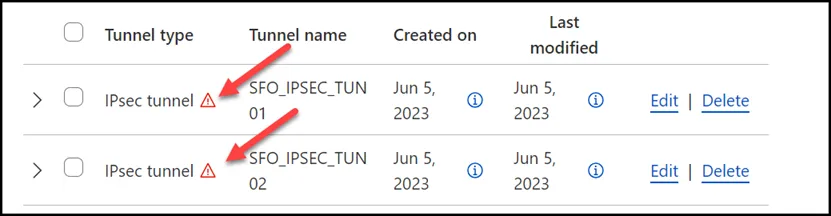

後でプリシェアードキーを追加オプションで IPsec トンネルを作成すると、Cloudflare ダッシュボードに警告インジケーターが表示されます。

- 編集を選択して各トンネルのプロパティを編集します。

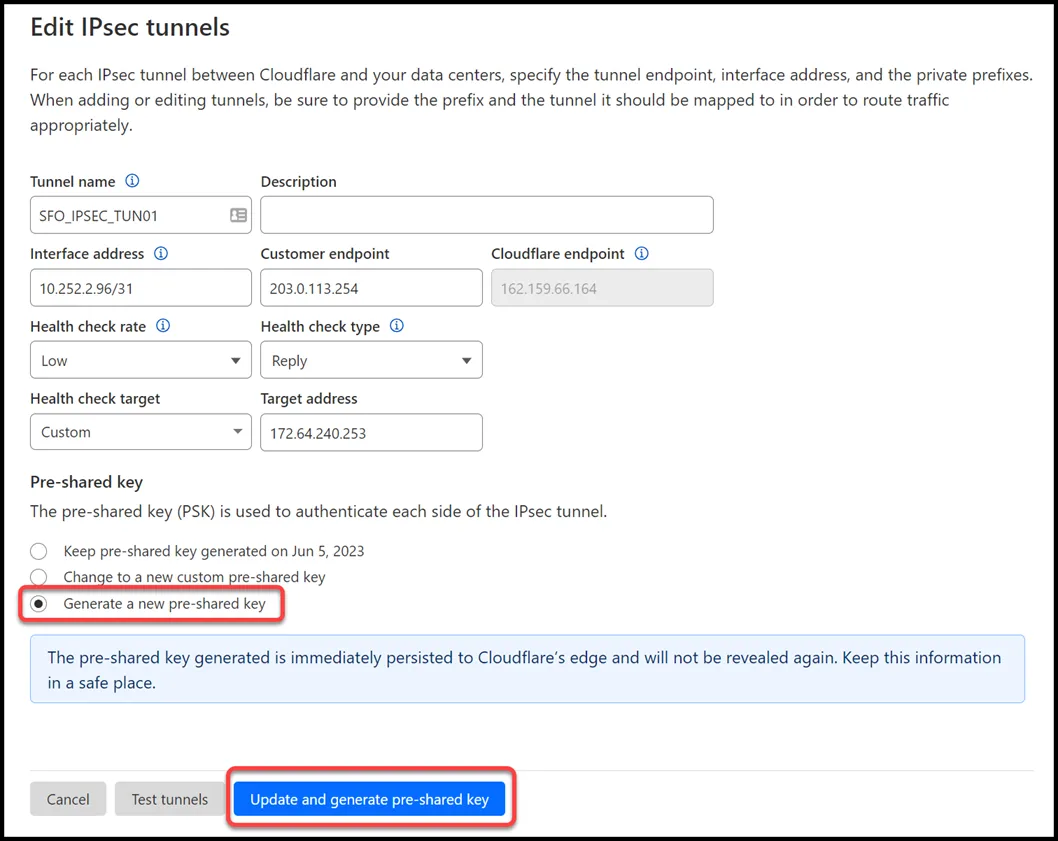

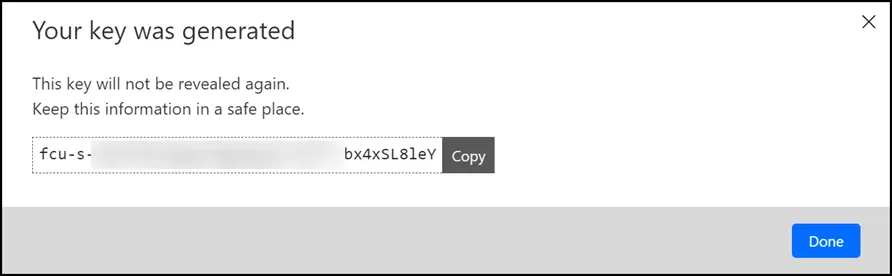

- 新しいプリシェアードキーを生成 > 更新してプリシェアードキーを生成を選択します。

- 各 IPsec トンネルのプリシェアードキー値をコピーし、安全な場所に保存します。その後、完了を選択します。

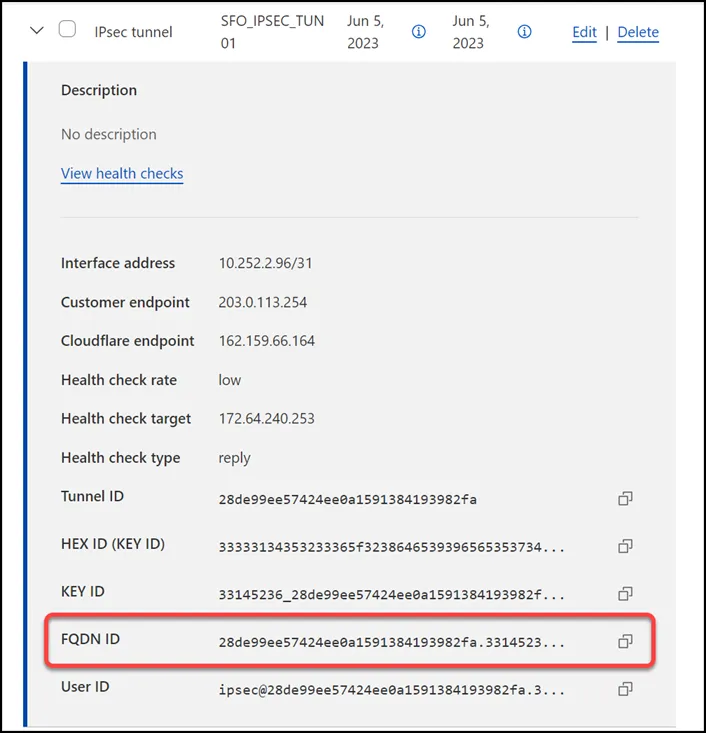

IPsec トンネルを作成した後、Cloudflare ダッシュボードにそれらが トンネル タブの下にリストされます。各 IPsec トンネルの矢印 (>) を選択して、各トンネルから FQDN ID 値を収集します。FQDN ID 値は、Palo Alto Networks Next-Generation Firewall で IKE フェーズ 1 を構成する際に必要です。

環境セクション を参照すると、Trust_L3_Zone 内に1つのサブネットがあることに気付くでしょう: 10.1.100.0/24。

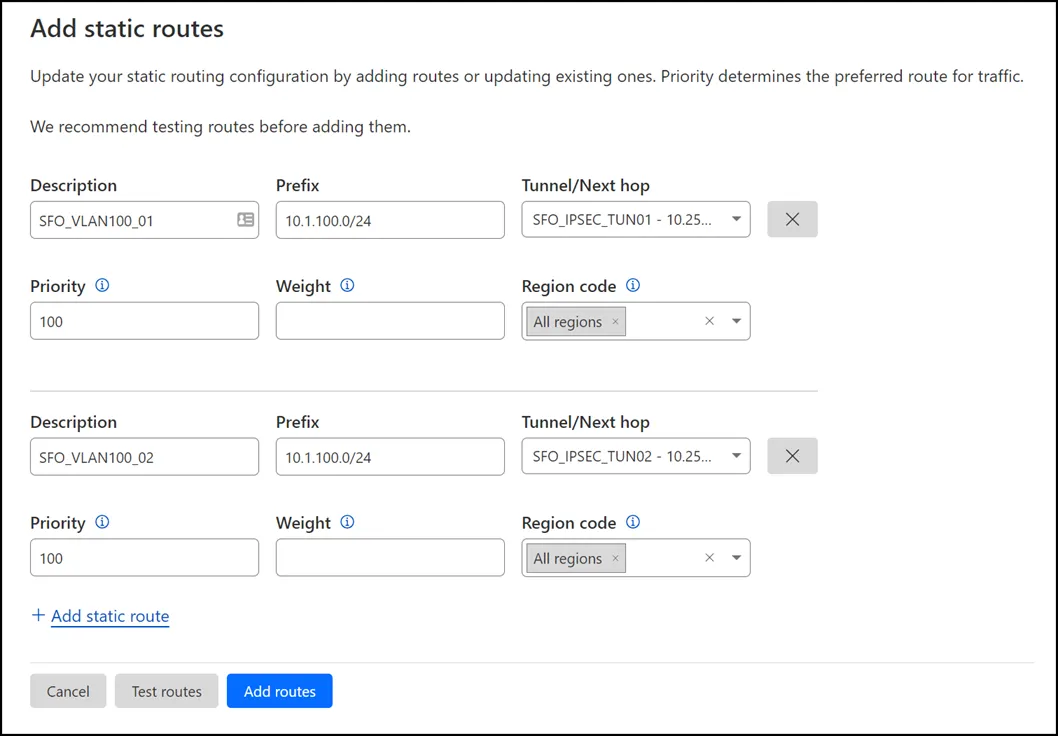

前のセクションで構成した2つの IPsec トンネルのために、以下の設定で 静的ルート を作成します (ここで言及されていない設定はデフォルト設定のままで構いません)。

- 説明:

SFO_VLAN100_01 - プレフィックス:

10.1.100.0/24 - トンネル/次のホップ:

SFO_IPSEC_TUN01

- 説明:

SFO_VLAN100_02 - プレフィックス:

10.1.100.0/24 - トンネル/次のホップ:

SFO_IPSEC_TUN02

タグはオプションですが ↗、オブジェクトとポリシーの可視性を大幅に向上させることができます。この構成では、以下のカラースキームが実装されています。

| タグ | 色 |

|---|---|

Trust_L3_Zone | 緑 |

Untrust_L3_Zone | 赤 |

Cloudflare_L3_Zone | オレンジ |

Palo Alto Networks Next-Generation Firewall コマンドラインを使用してタグを設定します:

set tag Trust_L3_Zone color color2set tag Untrust_L3_Zone color color1set tag Cloudflare_L3_Zone color color6可能な限り アドレス および アドレスグループ オブジェクトの使用を強く推奨します。これらのオブジェクトは、それらを参照する構成要素が正確かつ一貫して定義されることを保証します。

構成変更はオブジェクトに適用され、構成の残りの部分に自動的に適用されます。

| 名前 | タイプ | アドレス | タグ |

|---|---|---|---|

CF_Health_Check_Anycast_01 | IP ネットマスク | 172.64.240.253 | Cloudflare_L3_Zone |

CF_Health_Check_Anycast_02 | IP ネットマスク | 172.64.240.254 | Cloudflare_L3_Zone |

CF_Magic_WAN_Anycast_01 | IP ネットマスク | 162.159.66.164 | Cloudflare_L3_Zone |

CF_Magic_WAN_Anycast_02 | IP ネットマスク | 172.64.242.164 | Cloudflare_L3_Zone |

CF_MWAN_IPsec_VTI_01_Local | IP ネットマスク | 10.252.2.27/31 | Cloudflare_L3_Zone |

CF_MWAN_IPsec_VTI_01_Remote | IP ネットマスク | 10.252.2.26 | Cloudflare_L3_Zone |

CF_MWAN_IPsec_VTI_02_Local | IP ネットマスク | 10.252.2.29/31 | Cloudflare_L3_Zone |

CF_MWAN_IPsec_VTI_02_Remote | IP ネットマスク | 10.252.2.28 | Cloudflare_L3_Zone |

CF_WARP_Client_Prefix | IP ネットマスク | 100.96.0.0/12 | Cloudflare_L3_Zone |

Cloudflare_IPv4_01 | IP ネットマスク | 173.245.48.0/20 | Cloudflare_L3_Zone |

Cloudflare_IPv4_02 | IP ネットマスク | 103.21.244.0/22 | Cloudflare_L3_Zone |

Cloudflare_IPv4_03 | IP ネットマスク | 103.22.200.0/22 | Cloudflare_L3_Zone |

Cloudflare_IPv4_04 | IP ネットマスク | 103.31.4.0/22 | Cloudflare_L3_Zone |

Cloudflare_IPv4_05 | IP ネットマスク | 141.101.64.0/18 | Cloudflare_L3_Zone |

Cloudflare_IPv4_06 | IP ネットマスク | 108.162.192.0/18 | Cloudflare_L3_Zone |

Cloudflare_IPv4_07 | IP ネットマスク | 190.93.240.0/20 | Cloudflare_L3_Zone |

Cloudflare_IPv4_08 | IP ネットマスク | 188.114.96.0/20 | Cloudflare_L3_Zone |

Cloudflare_IPv4_09 | IP ネットマスク | 197.234.240.0/22 | Cloudflare_L3_Zone |

Cloudflare_IPv4_10 | IP ネットマスク | 198.41.128.0/17 | Cloudflare_L3_Zone |

Cloudflare_IPv4_11 | IP ネットマスク | 162.158.0.0/15 | Cloudflare_L3_Zone |

Cloudflare_IPv4_12 | IP ネットマスク | 104.16.0.0/13 | Cloudflare_L3_Zone |

Cloudflare_IPv4_13 | IP ネットマスク | 104.24.0.0/14 | Cloudflare_L3_Zone |

Cloudflare_IPv4_14 | IP ネットマスク | 172.64.0.0/13 | Cloudflare_L3_Zone |

Cloudflare_IPv4_15 | IP ネットマスク | 131.0.72.0/22 | Cloudflare_L3_Zone |

Internet_L3_203-0-113-254--24 | IP ネットマスク | 203.0.113.254/24 | Untrust_L3_Zone |

VLAN0010_10-1-10-0--24 | IP ネットマスク | 10.1.10.0/24 | Cloudflare_L3_Zone |

VLAN0020_10-1-20-0--24 | IP ネットマスク | 10.1.20.0/24 | Cloudflare_L3_Zone |

VLAN0100_10-1-100-0--24 | IP ネットマスク | 10.1.100.0/24 | Trust_L3_Zone |

VLAN0100_L3_10-1-100-254--24 | IP ネットマスク | 10.1.10.254/24 | Trust_L3_Zone |

Palo Alto Networks Next-Generation Firewall コマンドラインを使用してオブジェクトを設定します:

set address CF_Health_Check_Anycast_01 ip-netmask 172.64.240.253set address CF_Health_Check_Anycast_01 tag Cloudflare_L3_Zoneset address CF_Health_Check_Anycast_02 ip-netmask 172.64.240.254set address CF_Health_Check_Anycast_02 tag Cloudflare_L3_Zoneset address CF_Magic_WAN_Anycast_01 ip-netmask 162.159.66.164set address CF_Magic_WAN_Anycast_01 tag Cloudflare_L3_Zoneset address CF_Magic_WAN_Anycast_02 ip-netmask 172.64.242.164set address CF_Magic_WAN_Anycast_02 tag Cloudflare_L3_Zoneset address CF_MWAN_IPsec_VTI_01_Local ip-netmask 10.252.2.27/31set address CF_MWAN_IPsec_VTI_01_Local tag Cloudflare_L3_Zoneset address CF_MWAN_IPsec_VTI_02_Local ip-netmask 10.252.2.29/31set address CF_MWAN_IPsec_VTI_02_Local tag Cloudflare_L3_Zoneset address CF_MWAN_IPsec_VTI_01_Remote ip-netmask 10.252.2.26set address CF_MWAN_IPsec_VTI_01_Remote tag Cloudflare_L3_Zoneset address CF_MWAN_IPsec_VTI_02_Remote ip-netmask 10.252.2.28set address CF_MWAN_IPsec_VTI_02_Remote tag Cloudflare_L3_Zoneset address CF_WARP_Client_Prefix ip-netmask 100.96.0.0/12set address CF_WARP_Client_Prefix tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_01 ip-netmask 173.245.48.0/20set address Cloudflare_IPv4_01 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_02 ip-netmask 103.21.244.0/22set address Cloudflare_IPv4_02 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_03 ip-netmask 103.22.200.0/22set address Cloudflare_IPv4_03 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_04 ip-netmask 103.31.4.0/22set address Cloudflare_IPv4_04 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_05 ip-netmask 141.101.64.0/18set address Cloudflare_IPv4_05 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_06 ip-netmask 108.162.192.0/18set address Cloudflare_IPv4_06 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_07 ip-netmask 190.93.240.0/20set address Cloudflare_IPv4_07 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_08 ip-netmask 188.114.96.0/20set address Cloudflare_IPv4_08 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_09 ip-netmask 197.234.240.0/22set address Cloudflare_IPv4_09 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_10 ip-netmask 198.41.128.0/17set address Cloudflare_IPv4_10 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_11 ip-netmask 162.158.0.0/15set address Cloudflare_IPv4_11 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_12 ip-netmask 104.16.0.0/13set address Cloudflare_IPv4_12 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_13 ip-netmask 104.24.0.0/14set address Cloudflare_IPv4_13 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_14 ip-netmask 172.64.0.0/13set address Cloudflare_IPv4_14 tag Cloudflare_L3_Zoneset address Cloudflare_IPv4_15 ip-netmask 131.0.72.0/22set address Cloudflare_IPv4_15 tag Cloudflare_L3_Zoneset address Internet_L3_203-0-113-254--24 ip-netmask 203.0.113.254/24set address Internet_L3_203-0-113-254--24 tag Untrust_L3_Zoneset address VLAN0010_10-1-10-0--24 ip-netmask 10.1.10.0/24set address VLAN0010_10-1-10-0--24 tag Trust_L3_Zoneset address VLAN0020_10-1-20-0--24 ip-netmask 10.1.20.0/24set address VLAN0020_10-1-20-0--24 tag Trust_L3_Zoneset address VLAN0100_10-1-100-0--24 ip-netmask 10.1.100.0/24set address VLAN0100_10-1-100-0--24 tag Trust_L3_Zoneset address VLAN0100_L3_10-1-100-254--24 ip-netmask 10.1.100.254/24set address VLAN0100_L3_10-1-100-254--24 tag Trust_L3_Zoneこの構成で使用されるアドレスグループオブジェクトは、CloudflareのIPv4パブリックアドレス空間全体の単一オブジェクト表現を提供します。

| 名前 | タイプ | アドレス | タグ |

|---|---|---|---|

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_01 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_02 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_03 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_04 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_05 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_06 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_07 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_08 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_09 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_10 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_11 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_12 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_13 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_14 | Cloudflare_L3_Zone |

Cloudflare_IPv4_Static_Grp | Static | Cloudflare_IPv4_15 | Cloudflare_L3_Zone |

Palo Alto Networksの次世代ファイアウォールコマンドラインを使用してアドレスグループオブジェクトを設定します:

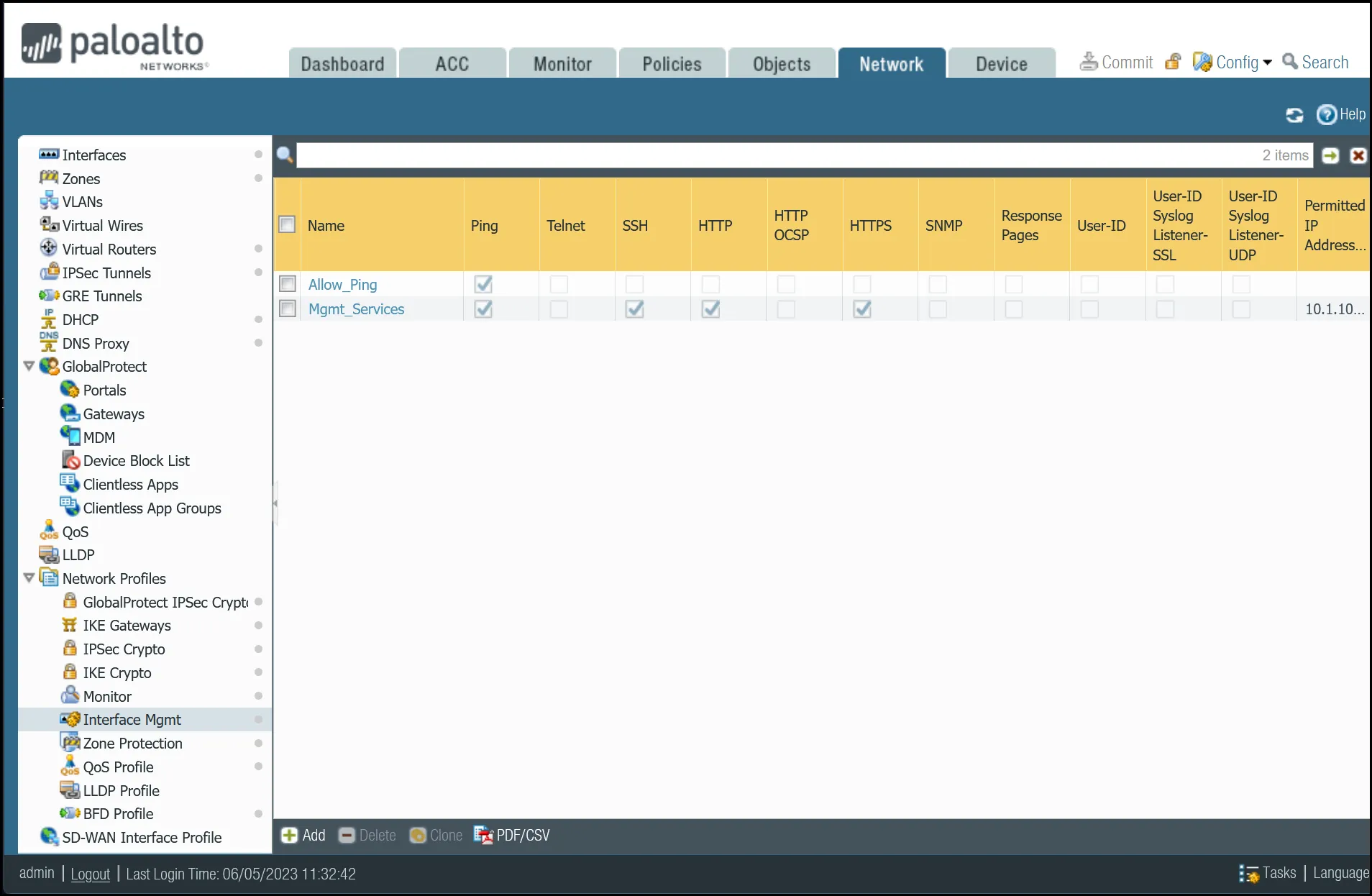

set address-group Cloudflare_IPv4_Static_Grp static [ Cloudflare_IPv4_01 Cloudflare_IPv4_02 Cloudflare_IPv4_03 Cloudflare_IPv4_04 Cloudflare_IPv4_05 Cloudflare_IPv4_06 Cloudflare_IPv4_07 Cloudflare_IPv4_08 Cloudflare_IPv4_09 Cloudflare_IPv4_10 Cloudflare_IPv4_11 Cloudflare_IPv4_12 Cloudflare_IPv4_13 Cloudflare_IPv4_14 Cloudflare_IPv4_15 ]set address-group Cloudflare_IPv4_Static_Grp tag Cloudflare_L3_Zoneインターフェース管理プロファイルは、ファイアウォールへのトラフィックが許可される方法を制御します。ファイアウォールを通過するのではなく、ファイアウォールに対してです。

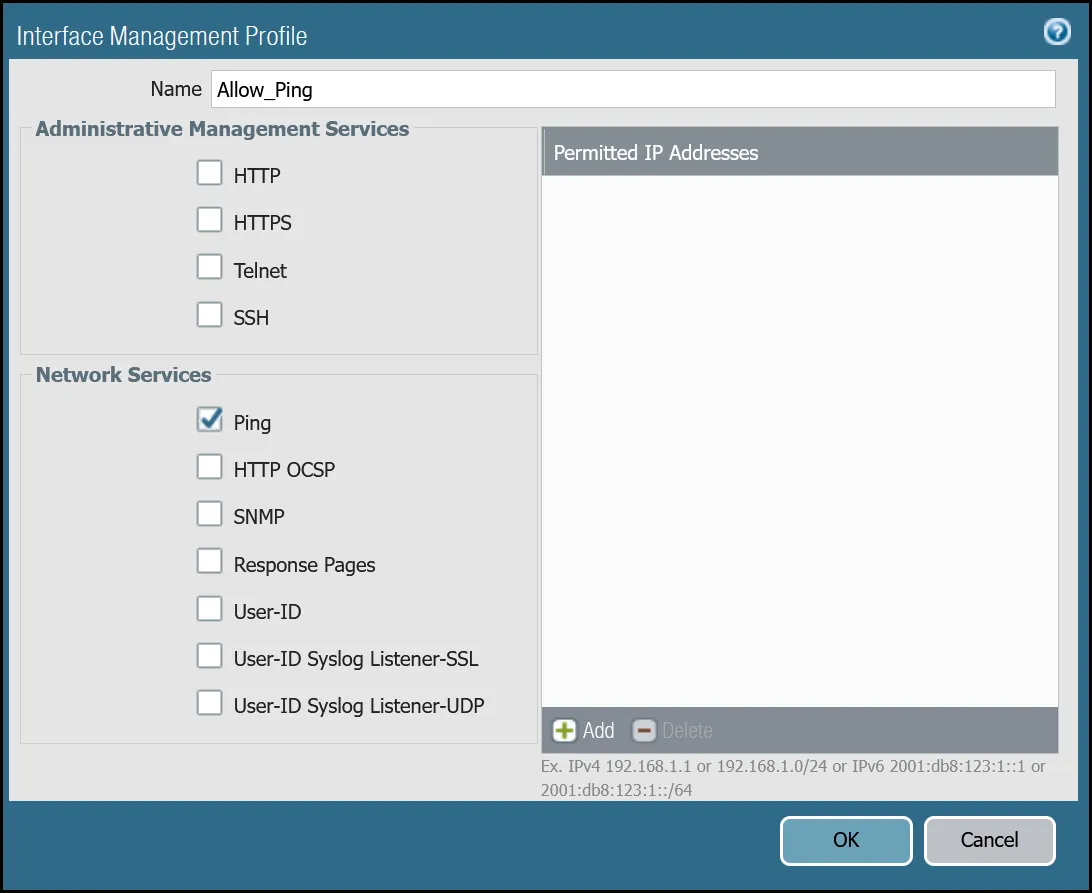

トンネルインターフェースにインターフェース管理プロファイルを追加すると、ファイアウォール上の仮想トンネルインターフェースにpingを送信する能力が提供されます。

ダッシュボードからpingを許可するインターフェース管理プロファイルを定義できます:

- ネットワークプロファイル > インターフェース管理に移動します。

- ネットワークタブで追加を選択します。

- Pingを許可するプロファイルを作成し、ネットワークサービスグループでPingを選択します。

コマンドラインを使用してpingを許可することもできます:

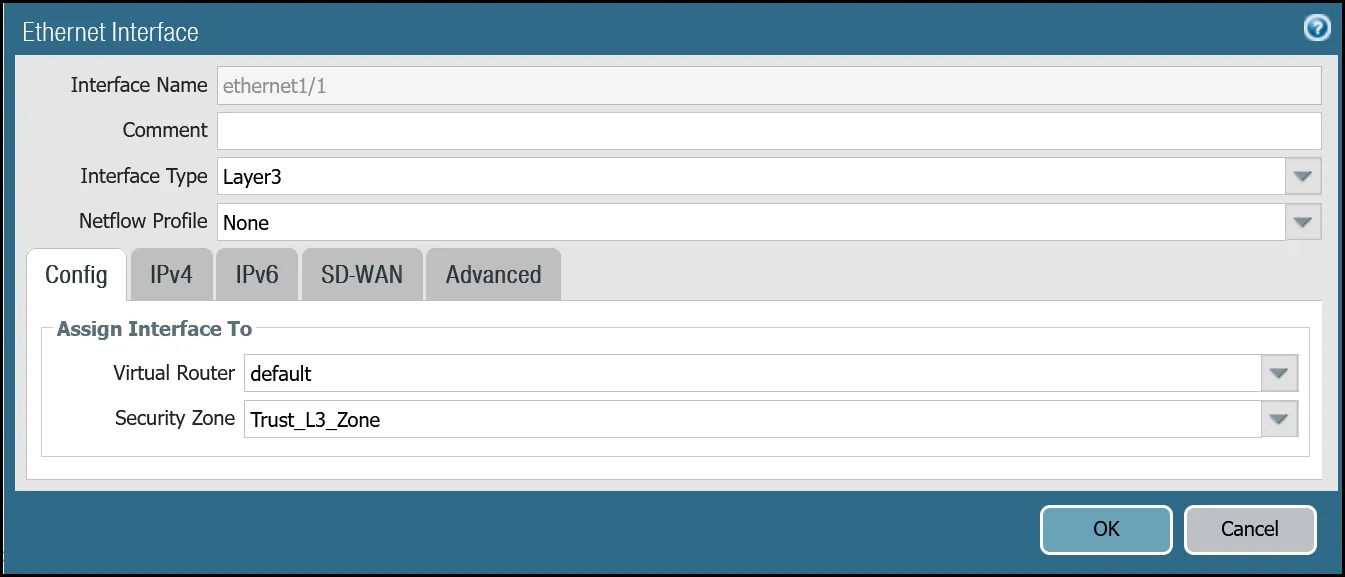

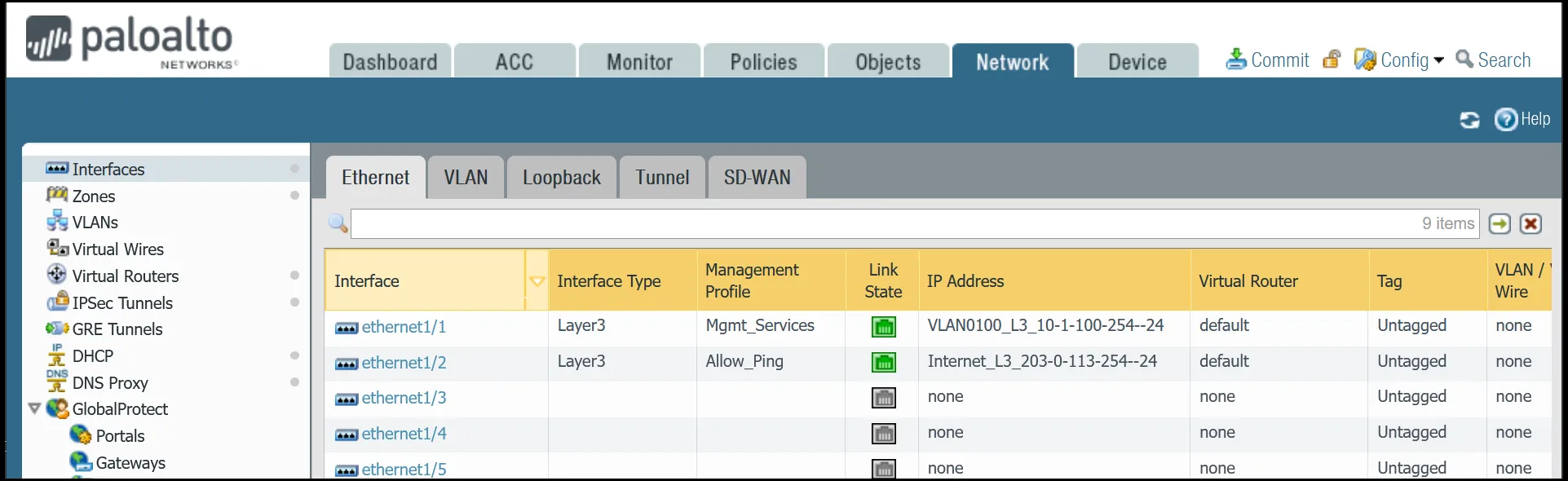

set network profiles interface-management-profile Allow_Ping userid-service noset network profiles interface-management-profile Allow_Ping ping yesPalo Alto Networksの次世代ファイアウォール(NGFW)は、2つのイーサネットインターフェースで構成されています:

| インターフェース | インターフェースタイプ | IPアドレス | 仮想ルーター |

|---|---|---|---|

| ethernet1/1 | Layer3 | 10.1.100.254/24 | default |

| ethernet1/2 | Layer3 | 203.0.113.254/24 | default |

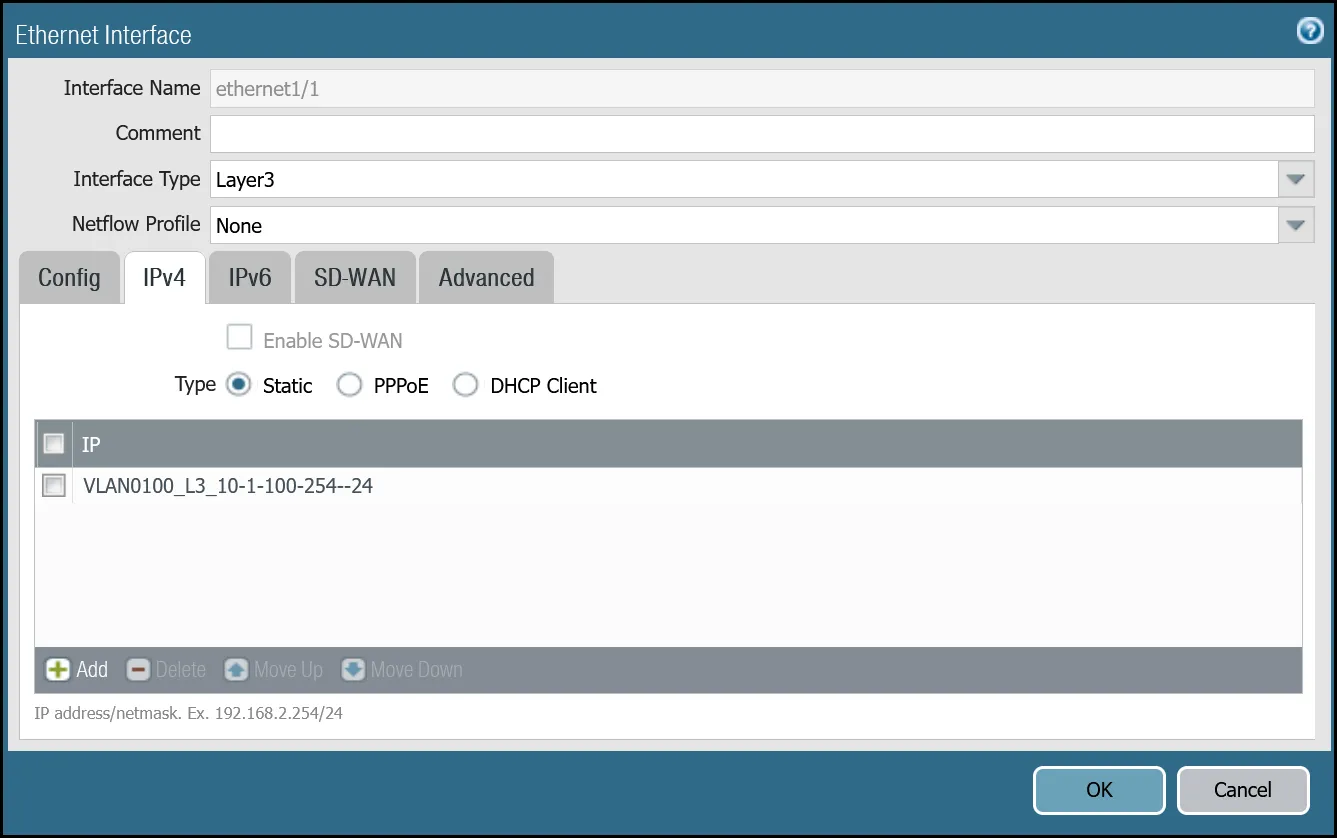

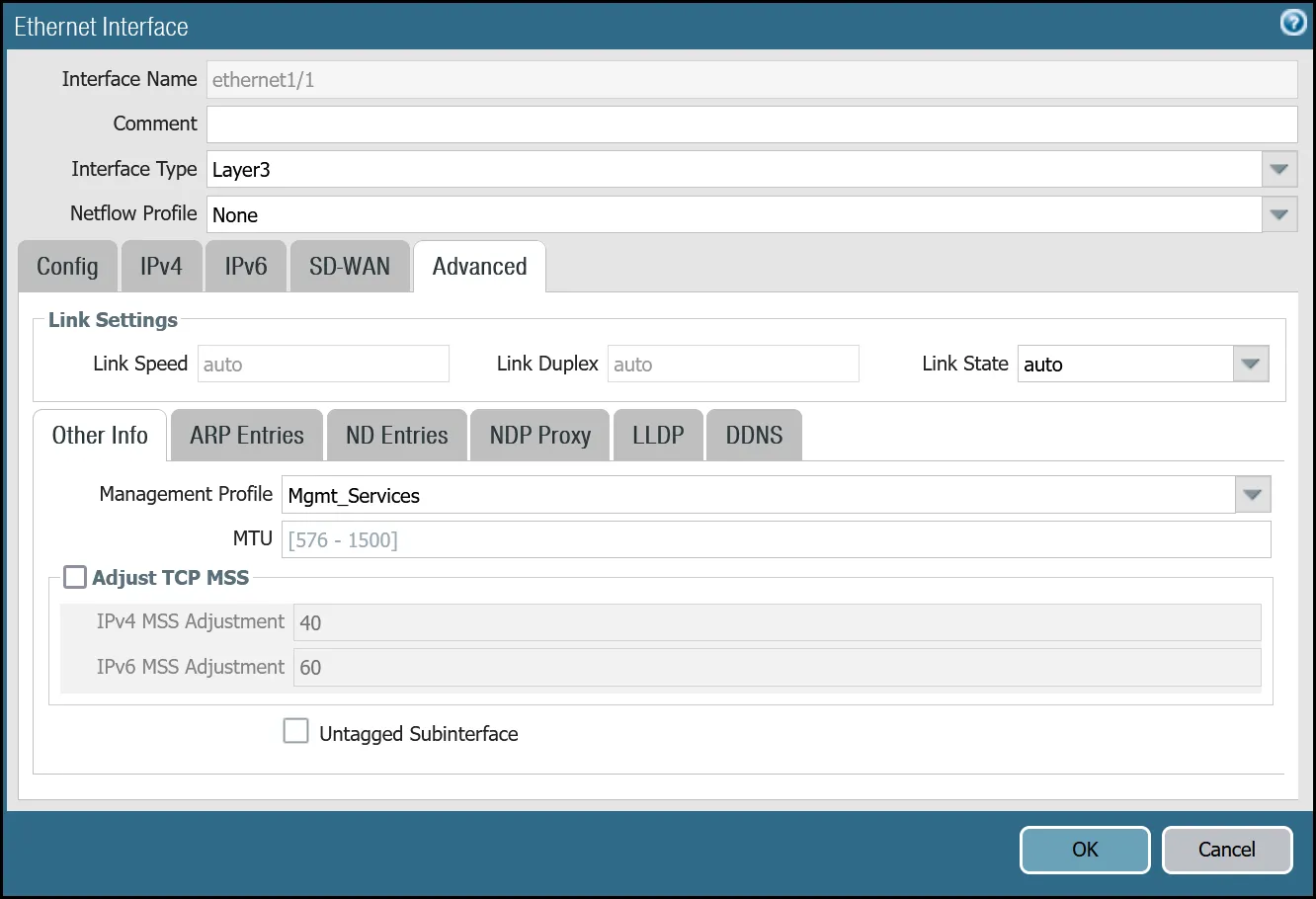

以下の画像のガイダンスに従って、ダッシュボードを通じてイーサネットインターフェースを設定します。

| 名前 | オプション | 値 |

|---|---|---|

| ethernet1/1 | インターフェースタイプ | Layer3 |

| ネットフロープロファイル | None | |

| 設定タブ | 仮想ルーター | default |

| セキュリティゾーン | Trust_L3_Zone | |

| IPv4タブ | タイプ | Static |

| IP | VLAN0100_L3_10-1-100-254--24 アドレスオブジェクト | |

| 詳細タブ | 管理プロファイル | Mgmt_Services |

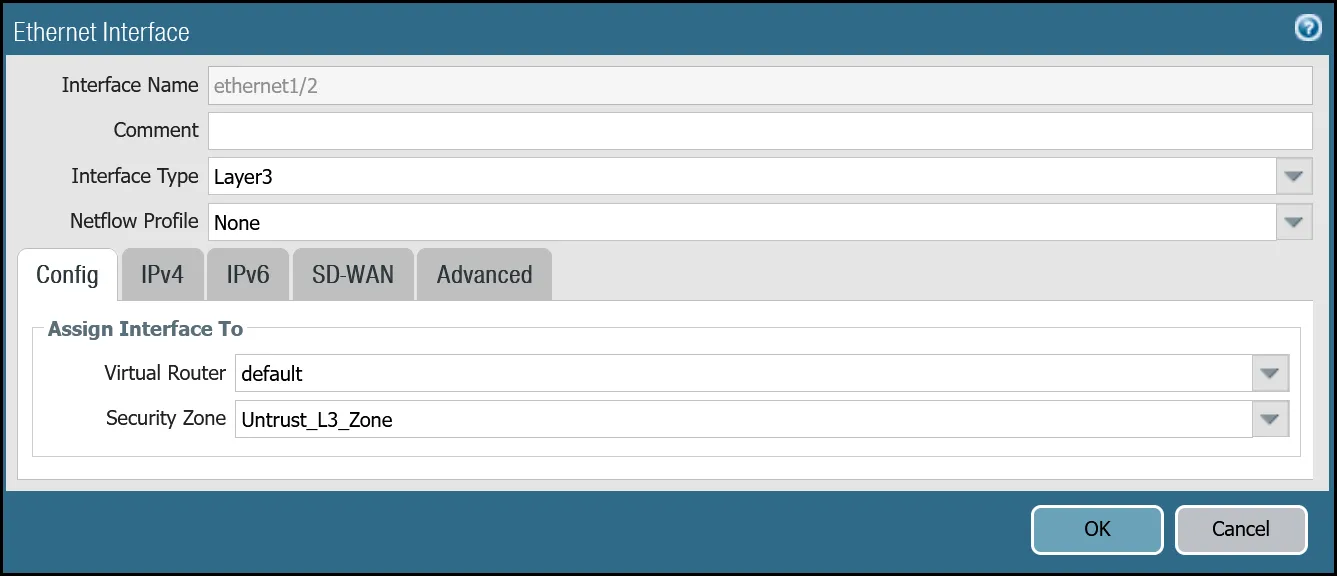

| 名前 | オプション | 値 |

|---|---|---|

| ethernet1/2 | インターフェースタイプ | Layer3 |

| ネットフロープロファイル | None | |

| 設定タブ | 仮想ルーター | default |

| セキュリティゾーン | Untrust_L3_Zone | |

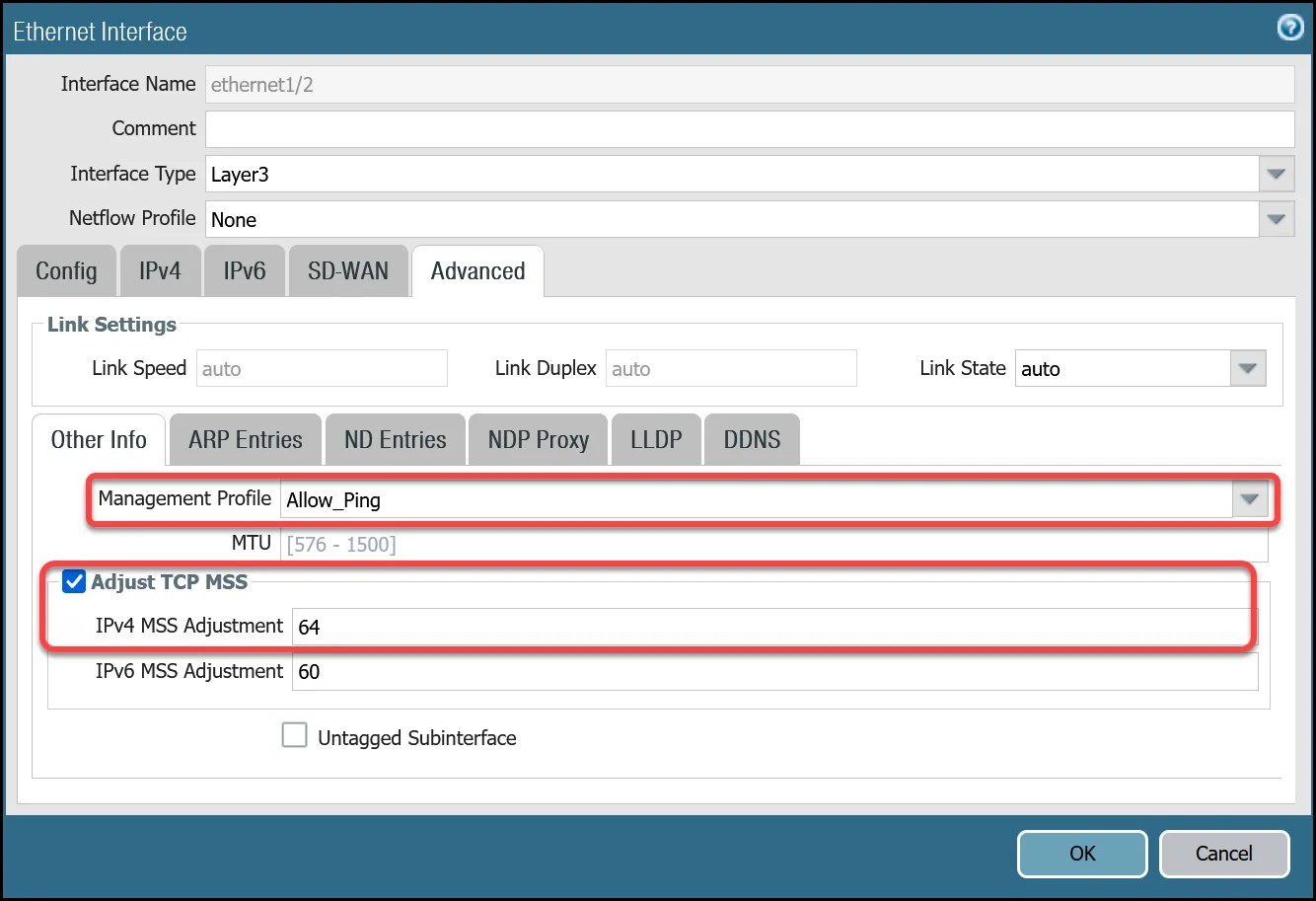

| IPv4タブ | タイプ | Static |

| IP | Internet_L3_203-0-113-254--24 アドレスオブジェクト | |

| 詳細タブ | 管理プロファイル | Allow_Ping |

| MTU | 576 - 1500 | |

| TCP MSS調整 | 有効 | |

| IPv4 MSS調整 | 64 |

イーサネットインターフェースを設定した後、概要ページに表示されるはずです:

コマンドラインを使用してイーサネットインターフェースを設定することもできます。

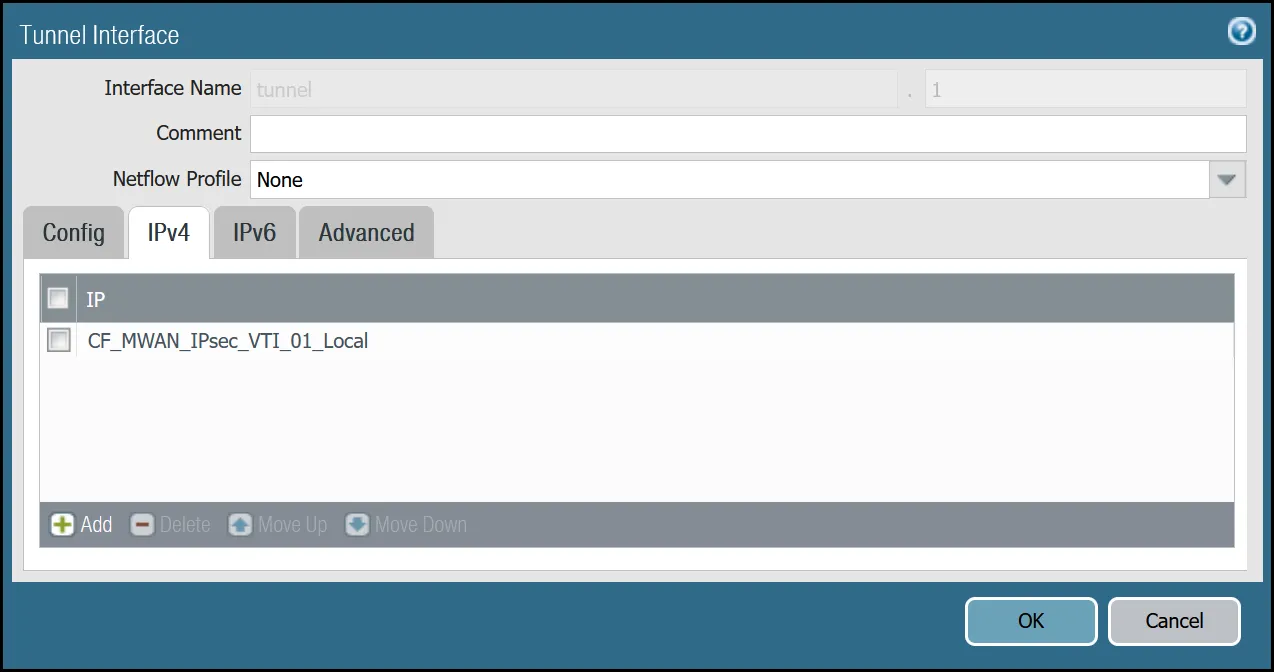

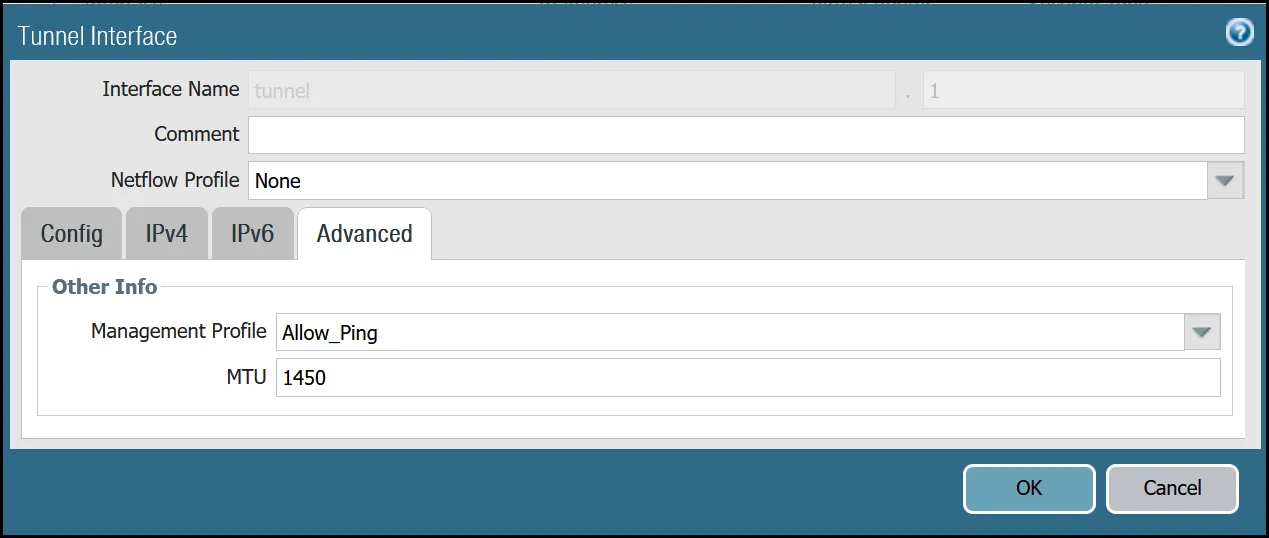

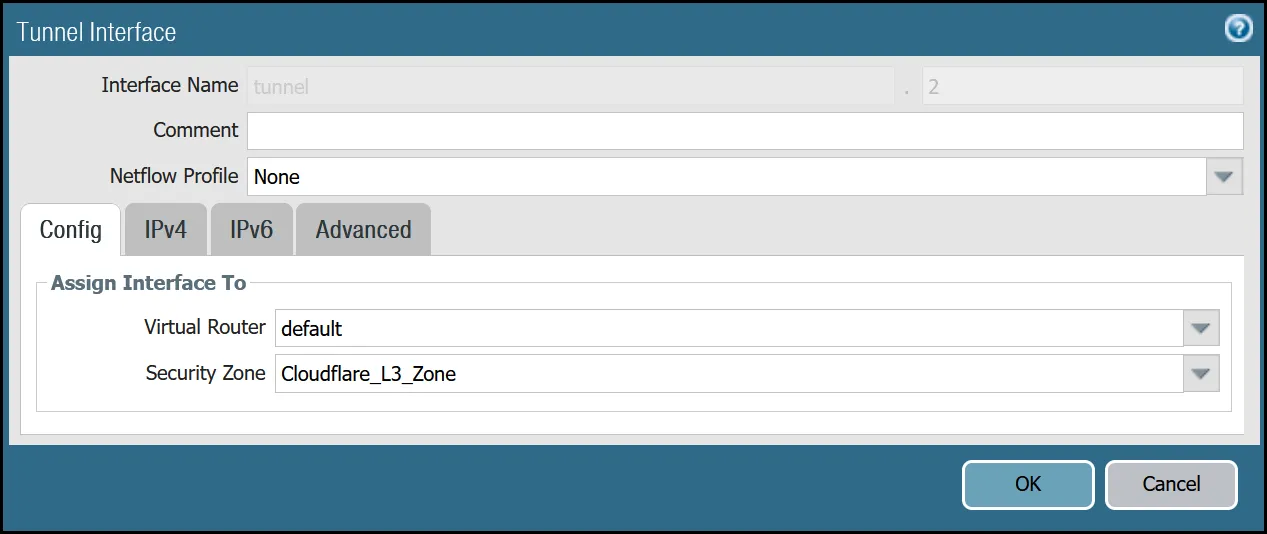

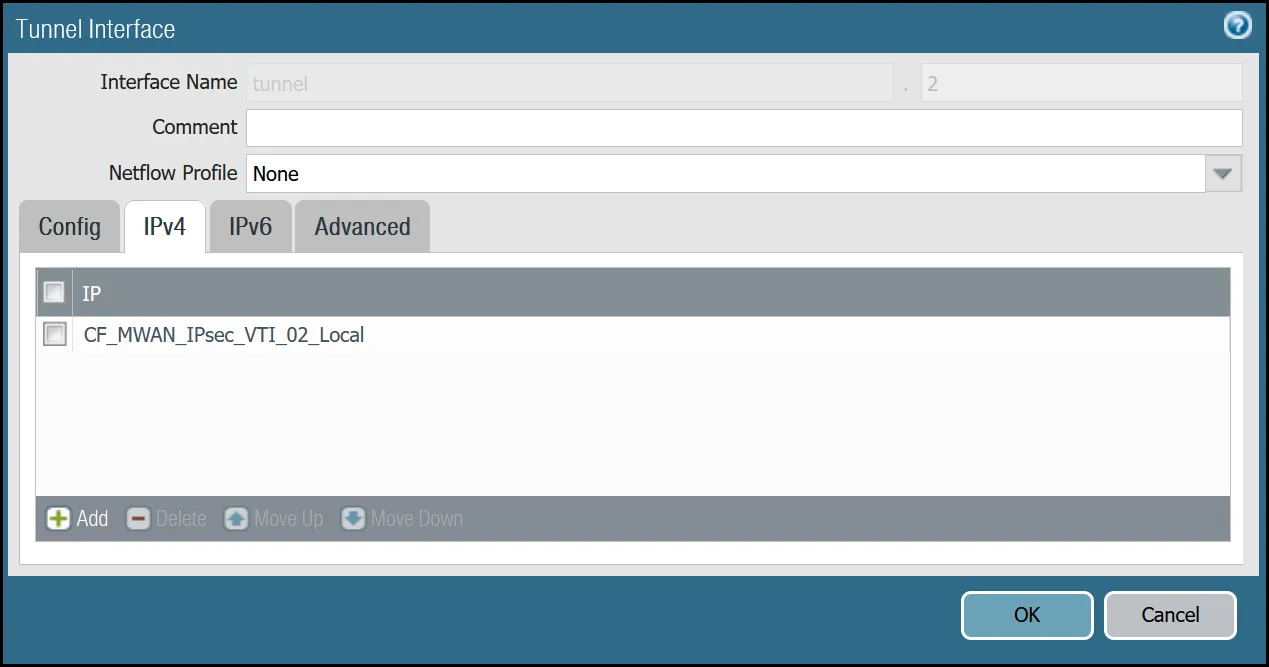

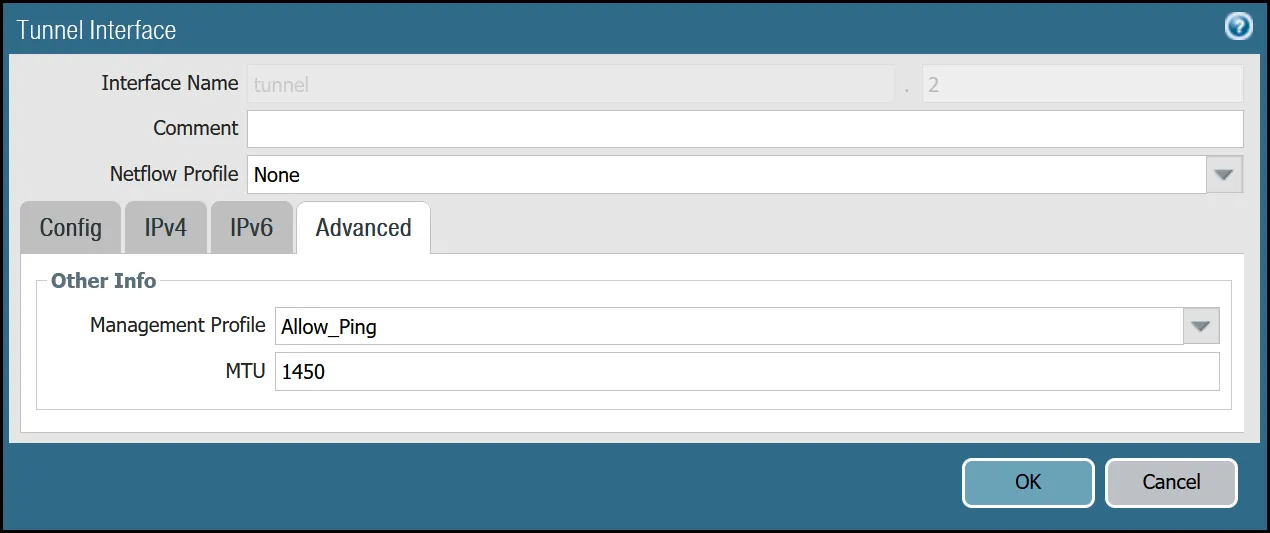

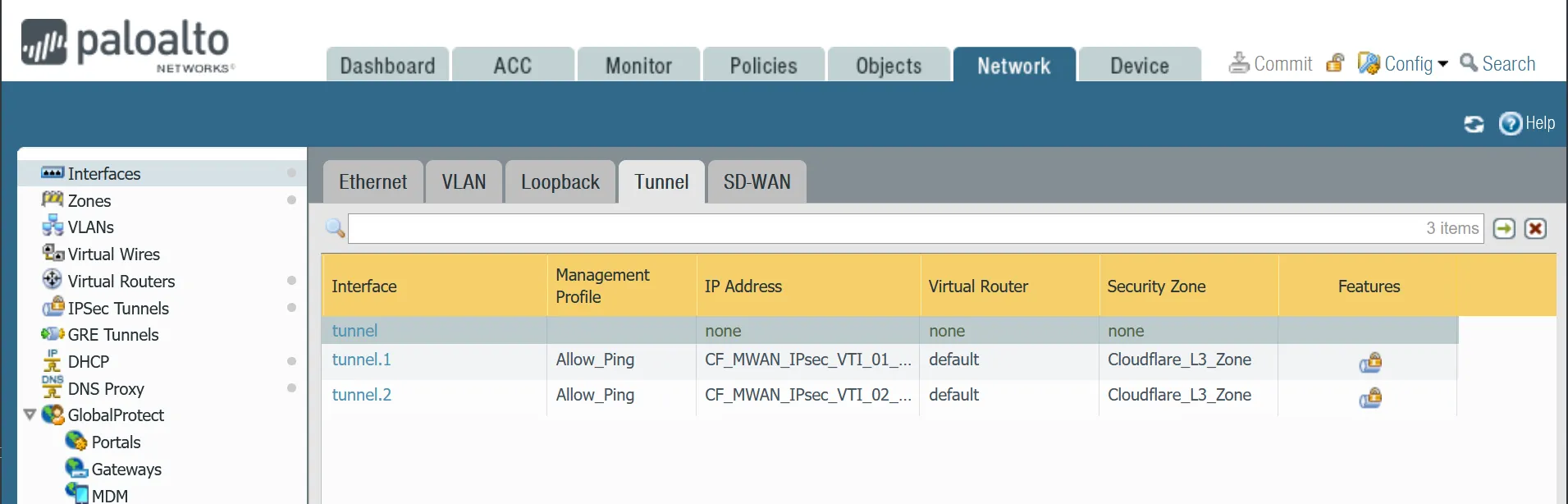

set network interface ethernet ethernet1/1 layer3 ndp-proxy enabled noset network interface ethernet ethernet1/1 layer3 lldp enable noset network interface ethernet ethernet1/1 layer3 ip VLAN0100_L3_10-1-100-254--24set network interface ethernet ethernet1/1 layer3 interface-management-profile Mgmt_Servicesset network interface ethernet ethernet1/2 layer3 ndp-proxy enabled noset network interface ethernet ethernet1/2 layer3 lldp enable noset network interface ethernet ethernet1/2 layer3 ip Internet_L3_203-0-113-254--24set network interface ethernet ethernet1/2 layer3 interface-management-profile Allow_Pingset network interface ethernet ethernet1/2 layer3 adjust-tcp-mss enable yesset network interface ethernet ethernet1/2 layer3 adjust-tcp-mss ipv4-mss-adjustment 64Cloudflare Magic WANへのIPsecトンネルを確立するには、2つのトンネルインターフェースが必要です - それぞれのCloudflare anycast IPアドレスに対して1つずつです。また、詳細 > 管理プロファイルでAllow_Pingが両方のトンネルアダプタにバインドされていることを確認する必要があります。

以下の画像を参照して、詳細情報を確認してください。

| 名前 | オプション | 値 |

|---|---|---|

| tunnel.1 | ネットフロープロファイル | None |

| 設定タブ | 仮想ルーター | default |

| セキュリティゾーン | Cloudflare_L3_Zone | |

| IPv4タブ | IP | CF_MWAN_IPsec_VTI_01_Local アドレスオブジェクト |

| 詳細タブ | 管理プロファイル | Allow_Ping |

| MTU | 1450 |

| 名前 | オプション | 値 |

|---|---|---|

| tunnel.2 | Netflow Profile | None |

| Config tab | Virtual Router | default |

| Security Zone | Cloudflare_L3_Zone | |

| IPv4 tab | IP | CF_MWAN_IPsec_VTI_02_Local アドレスオブジェクト |

| Advanced tab | Management Profile | Allow_Ping |

| MTU | 1450 |

トンネルインターフェースの設定が完了したら、概要ページに表示されるはずです:

コマンドラインでもトンネルを設定できます:

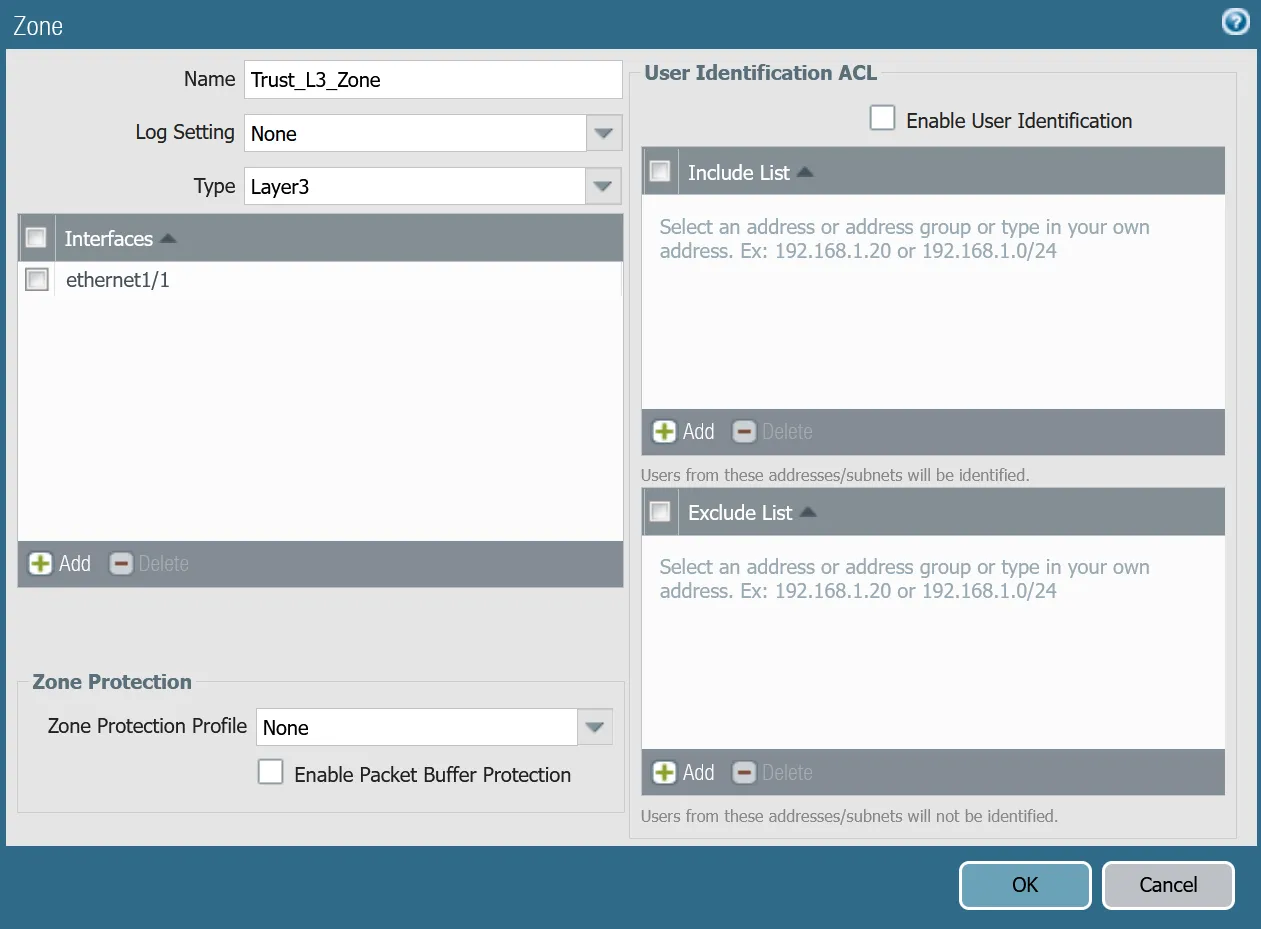

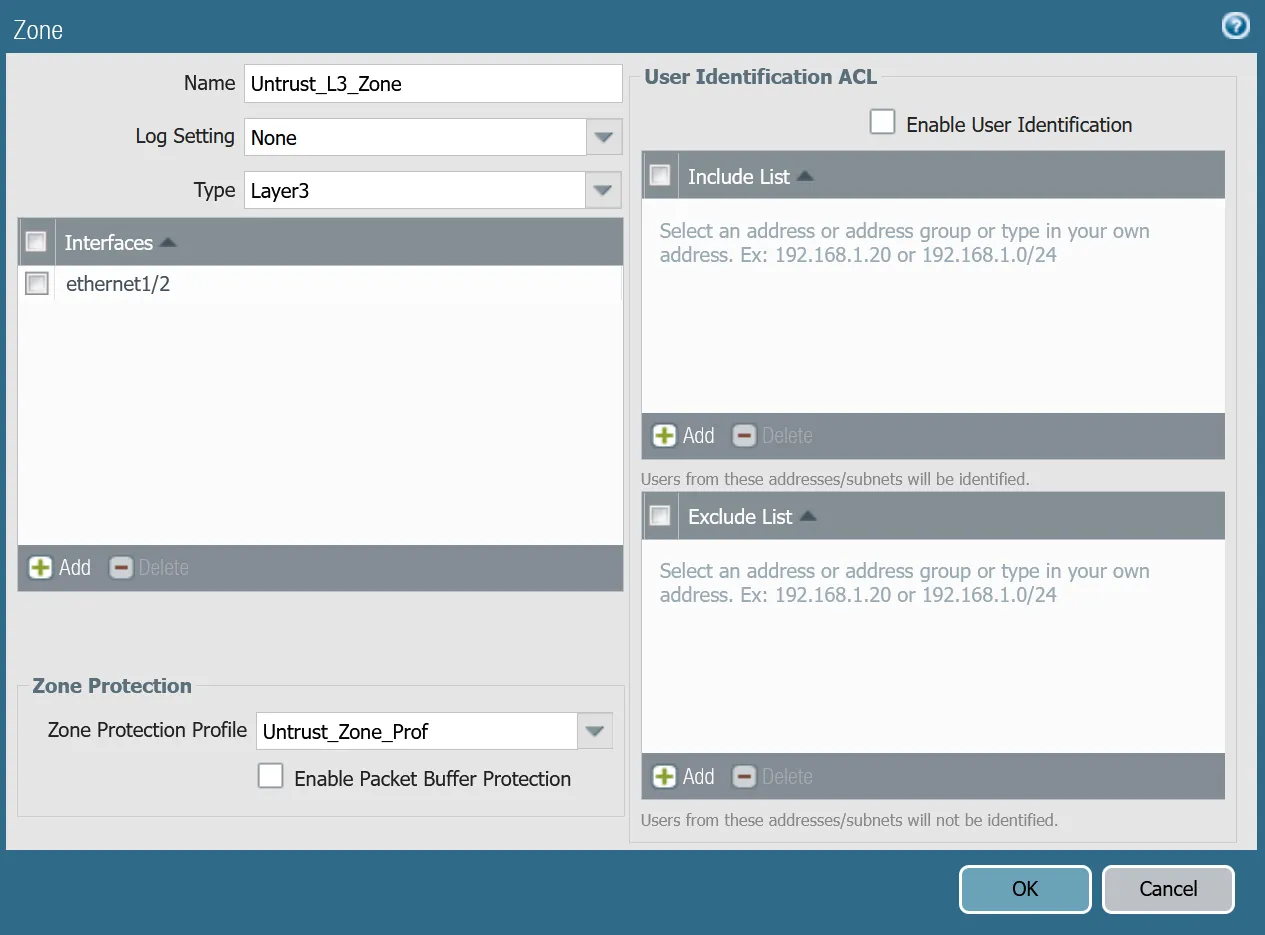

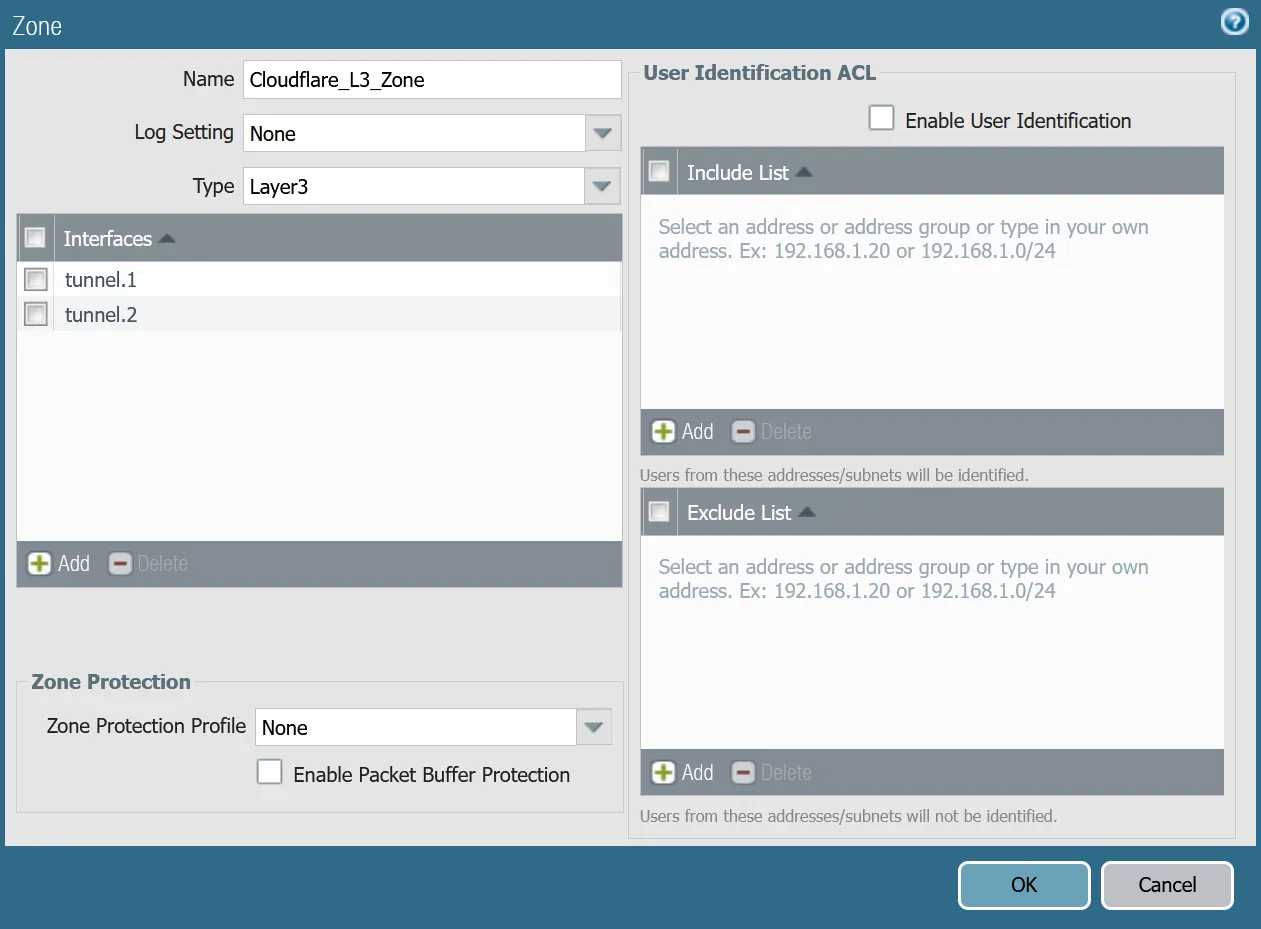

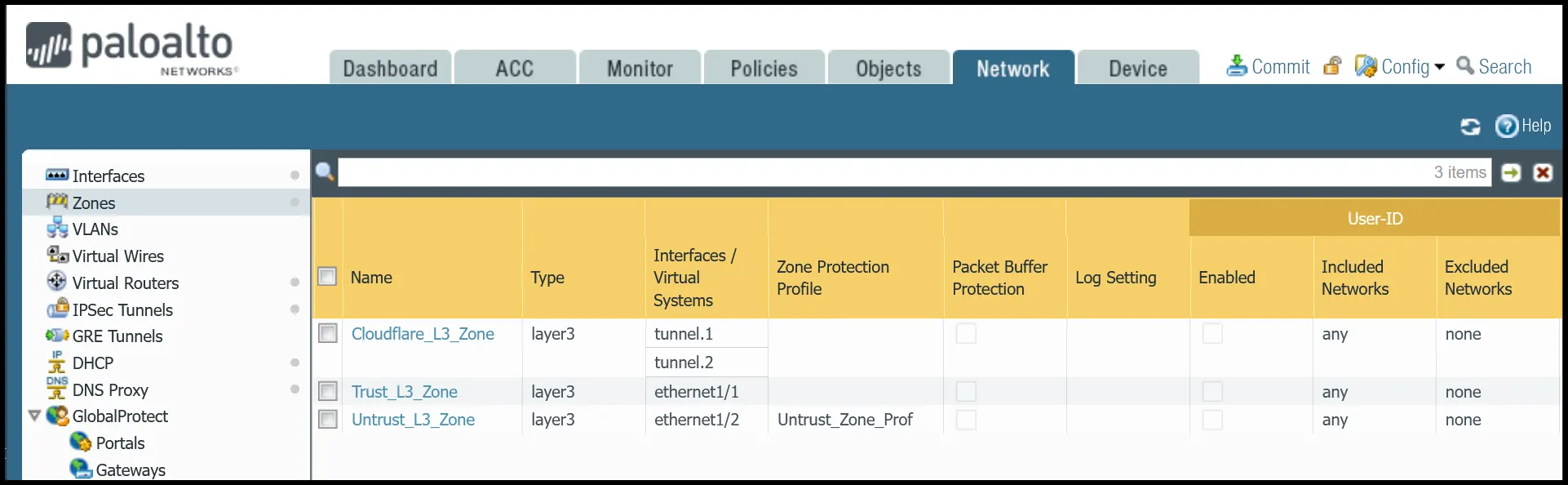

set network interface tunnel units tunnel.1 ip CF_MWAN_IPsec_VTI_01_Localset network interface tunnel units tunnel.1 mtu 1450set network interface tunnel units tunnel.1 interface-management-profile Allow_Pingset network interface tunnel units tunnel.2 ip CF_MWAN_IPsec_VTI_02_Localset network interface tunnel units tunnel.2 mtu 1450set network interface tunnel units tunnel.2 interface-management-profile Allow_Pingこのチュートリアルを作成するために使用されたPalo Alto Networks Next-Generation Firewall (NGFW) には、以下のゾーンと対応するネットワークインターフェースが含まれています:

| ゾーン | インターフェース | インターフェース |

|---|---|---|

Trust_L3_Zone | ethernet1/1 | |

Untrust_L3_Zone | ethernet1/2 | |

Cloudflare_L3_Zone | tunnel.1 | tunnel.2 |

トンネルインターフェースは、より詳細なセキュリティポリシーの設定を容易にするために、別のゾーンに配置されています。トンネルインターフェースに他のゾーンを使用する場合は、設定をそれに応じて調整する必要があります。

| 名前 | オプション | 値 |

|---|---|---|

Trust_L3_zone | ログ設定 | None |

| タイプ | Layer3 | |

| インターフェース | ethernet1/1 | |

| ゾーン保護プロファイル | None |

| 名前 | オプション | 値 |

|---|---|---|

Untrust_L3_zone | ログ設定 | None |

| タイプ | Layer3 | |

| インターフェース | ethernet1/2 | |

| ゾーン保護プロファイル | Untrust_Zone_Prof |

| 名前 | オプション | 値 |

|---|---|---|

Cloudflare_L3_zone | ログ設定 | None |

| タイプ | Layer3 | |

| インターフェース | tunnel.1 tunnel.2 | |

| ゾーン保護プロファイル | None |

コマンドラインを使用してゾーンとインターフェースを関連付けることもできます:

set zone Trust_L3_Zone network layer3 ethernet1/1set zone Untrust_L3_Zone network layer3 ethernet1/2set zone Cloudflare_L3_Zone network layer3 [ tunnel.1 tunnel.2 ]ここで、これまでに行った設定変更を保存してコミットするのが良いでしょう。完了したら、ファイアウォールへの基本的な接続性をテストしてください。

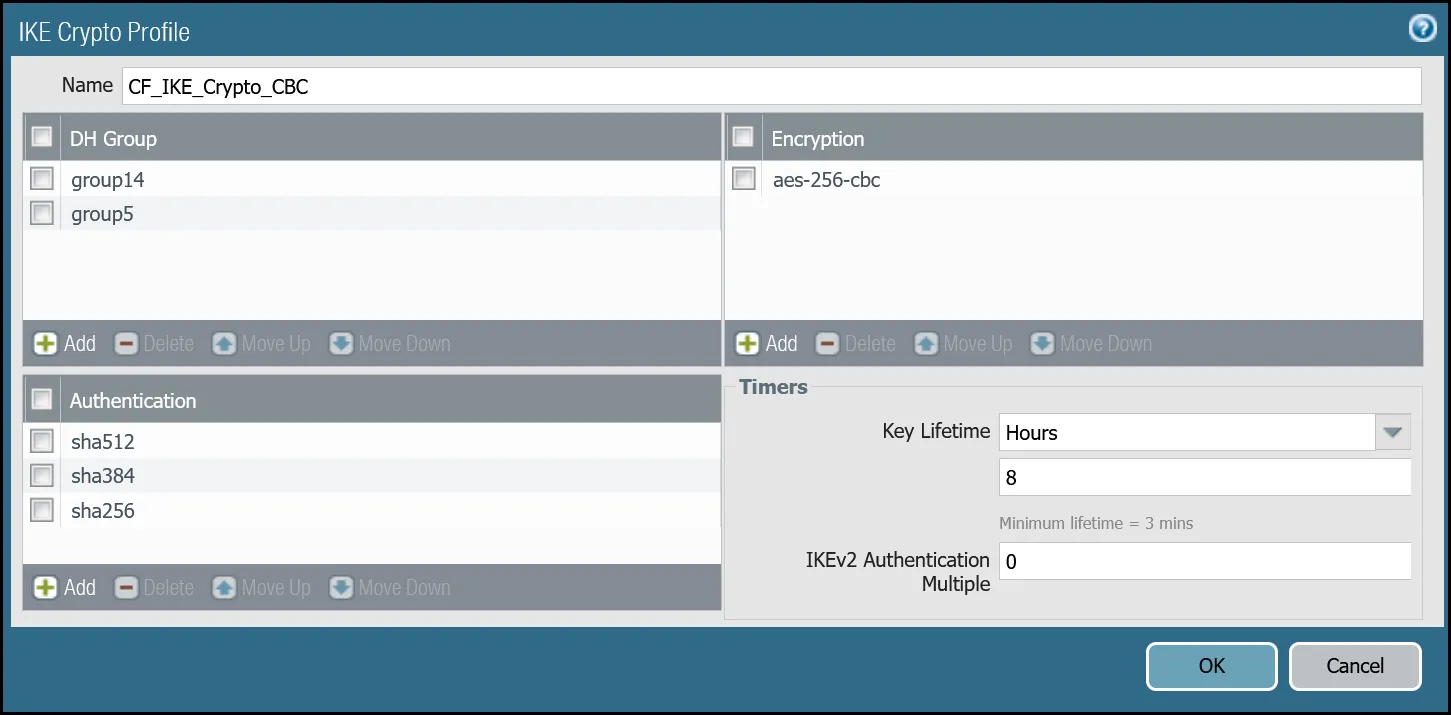

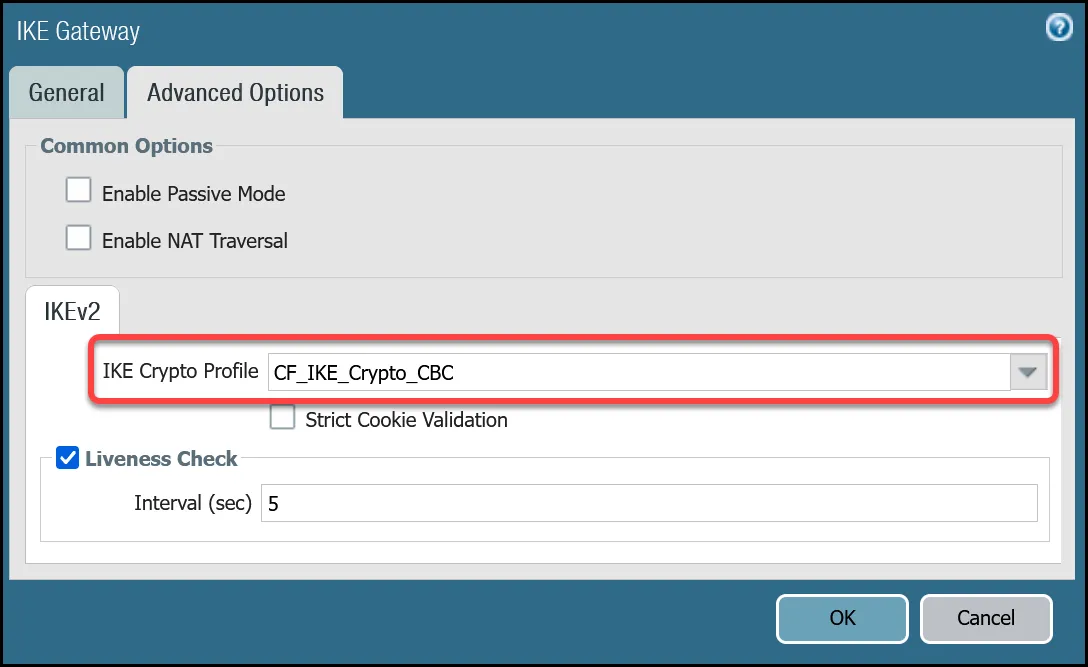

フェーズ1の必要なパラメータをサポートするために、新しいIKE暗号プロファイルを追加します。

複数のDHグループと認証設定が希望の順序で定義されています。Palo Alto Networks Next-Generation Firewall (NGFW) は、指定された値に基づいて最適な設定を自動的に交渉します。

| 名前 | オプション | 値 |

|---|---|---|

CF_IKE_Crypto_CBC | DHグループ | group14 |

| 認証 | sha512 sha384 sha256 | |

| 暗号化 | aes-256-cbc | |

| キーの有効期限 | 8時間 | |

| IKEv2認証複数 | 0 |

コマンドラインを使用してフェーズ1の暗号プロファイルを設定することもできます:

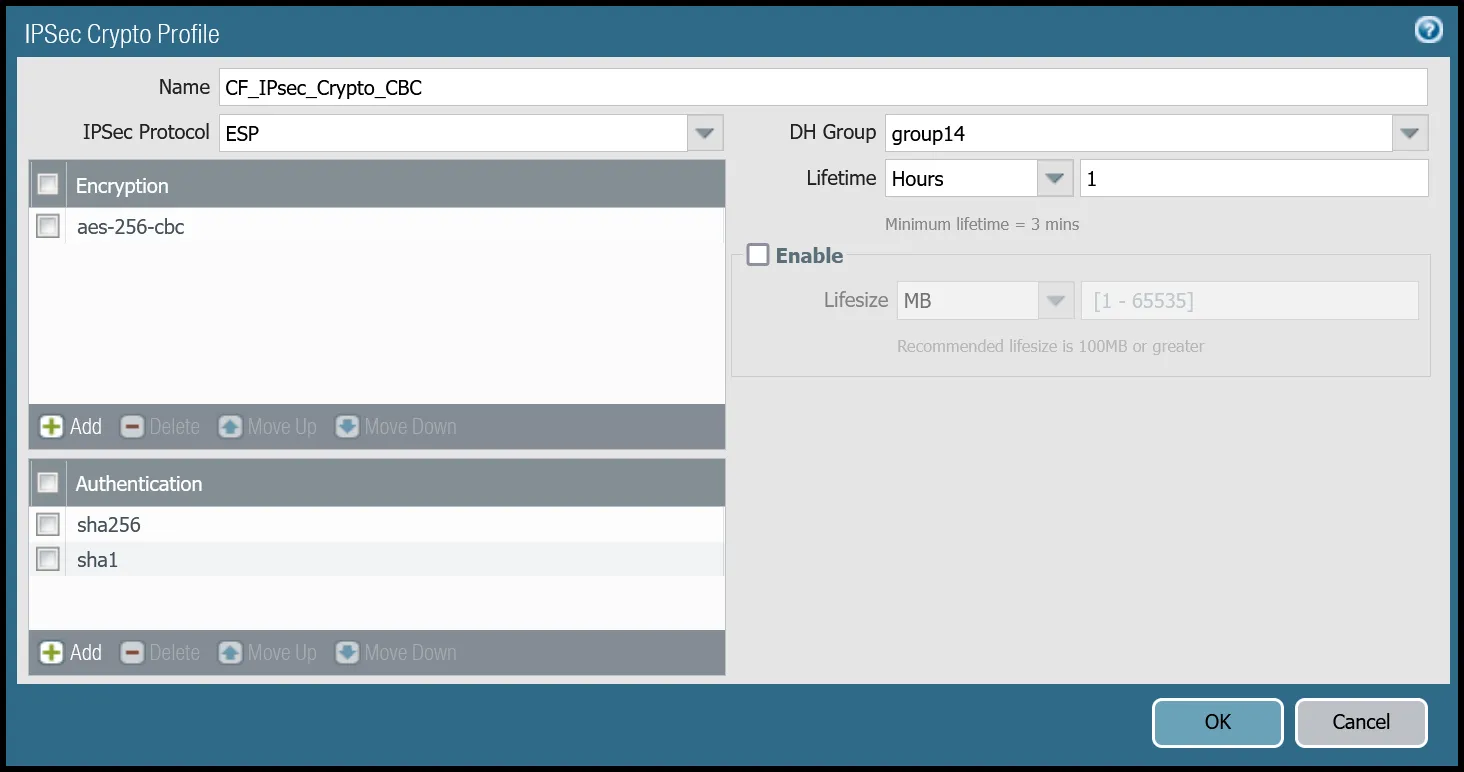

set network ike crypto-profiles ike-crypto-profiles CF_IKE_Crypto_CBC hash [ sha512 sha384 sha256 ]set network ike crypto-profiles ike-crypto-profiles CF_IKE_Crypto_CBC dh-group [ group14 ]set network ike crypto-profiles ike-crypto-profiles CF_IKE_Crypto_CBC encryption aes-256-cbcset network ike crypto-profiles ike-crypto-profiles CF_IKE_Crypto_CBC lifetime hours 8set network ike crypto-profiles ike-crypto-profiles CF_IKE_Crypto_CBC authentication-multiple 0フェーズ2の必要なパラメータをサポートするために、新しいIPsec暗号プロファイルを追加します。

複数の認証設定が希望の順序で定義されています。Palo Alto Networks Next-Generation Firewall (NGFW) は、指定された値に基づいて最適な設定を自動的に交渉します。

| 名前 | オプション | 値 |

|---|---|---|

CF_IPsec_Crypto_CBC | 暗号化 | aes-256-cbc |

| 認証 | sha256 sha1 | |

| DHグループ | group14 | |

| 有効期限 | 1時間 |

コマンドラインを使用してフェーズ2のIPsec暗号プロファイルを設定することもできます:

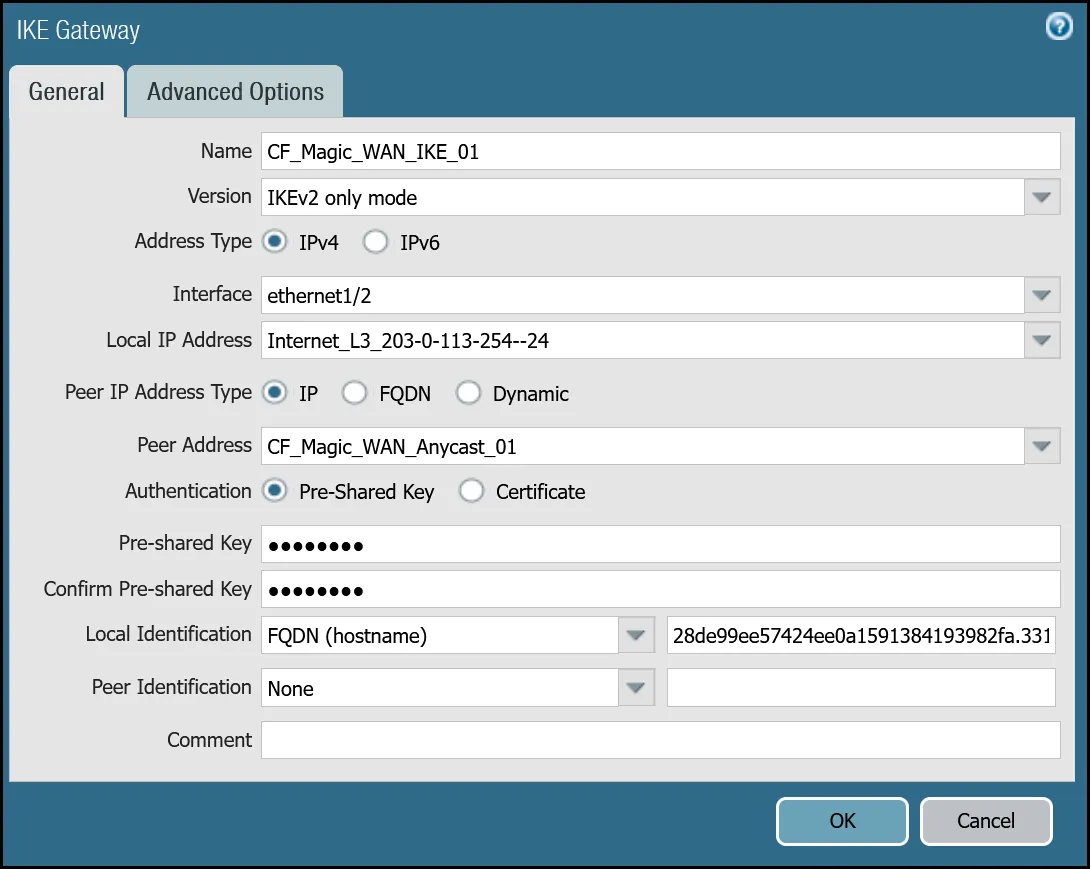

set network ike crypto-profiles ipsec-crypto-profiles CF_IPsec_Crypto_CBC esp authentication [ sha256 sha1 ]set network ike crypto-profiles ipsec-crypto-profiles CF_IPsec_Crypto_CBC esp encryption aes-256-cbcset network ike crypto-profiles ipsec-crypto-profiles CF_IPsec_Crypto_CBC lifetime hours 1set network ike crypto-profiles ipsec-crypto-profiles CF_IPsec_Crypto_CBC dh-group group14Cloudflareへの2つのIPsecトンネルを確立するために、2つのIKEゲートウェイを定義します。以下の値を定義してください:

| タブ | オプション | 値 |

|---|---|---|

| 一般タブ | 名前 | CF_Magic_WAN_IKE_01 |

| バージョン | IKEv2のみモード。 両方のIKEゲートウェイがこの設定に基づいていることを確認してください。 | |

| ローカルIPアドレス | Internet_L3_203-0-113-254--24 | |

| ピアアドレス | CF_Magic_WAN_Anycast_01 | |

| 事前共有キー | この値はCloudflareダッシュボードから取得できます - 値はトンネルごとにユニークです。 | |

| ローカル識別 | FQDN (ホスト名)。 この値はCloudflareダッシュボードから取得できます - 値はトンネルごとにユニークです。 | |

| ピア識別 | None | |

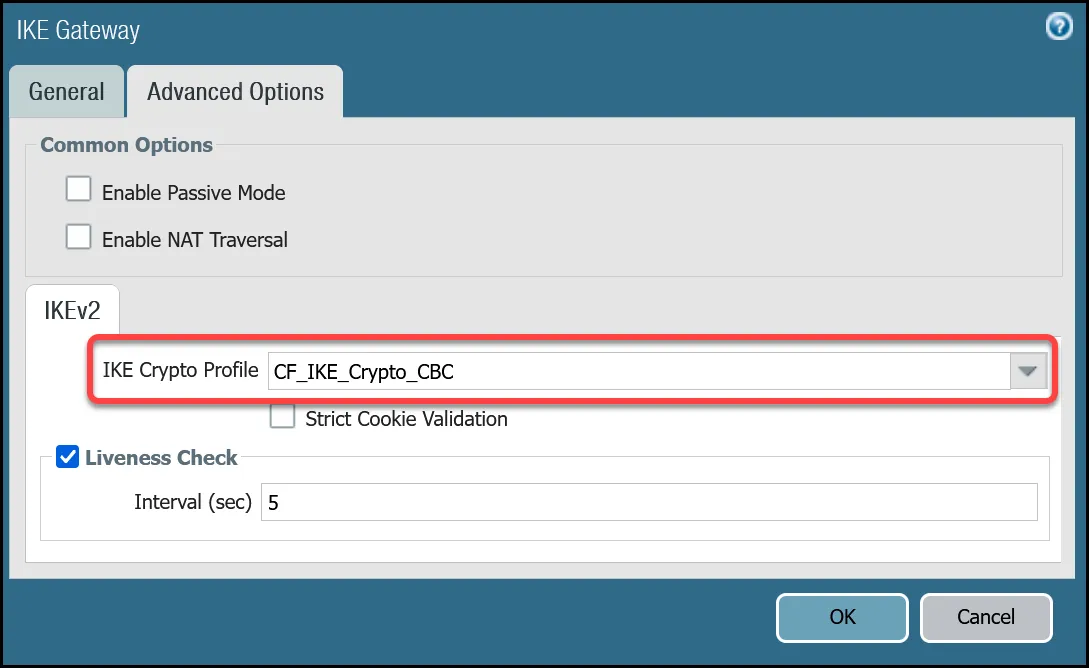

| 詳細タブ | IKE暗号プロファイル | CF_IKE_Crypto_CBC |

| ライブネスチェック | デフォルト値(5秒)は十分です。この設定は、フェーズ1のセキュリティアソシエーションの作成に悪影響を及ぼす可能性のある基礎的な接続性の問題があるかどうかを定期的に判断するために使用されます。 |

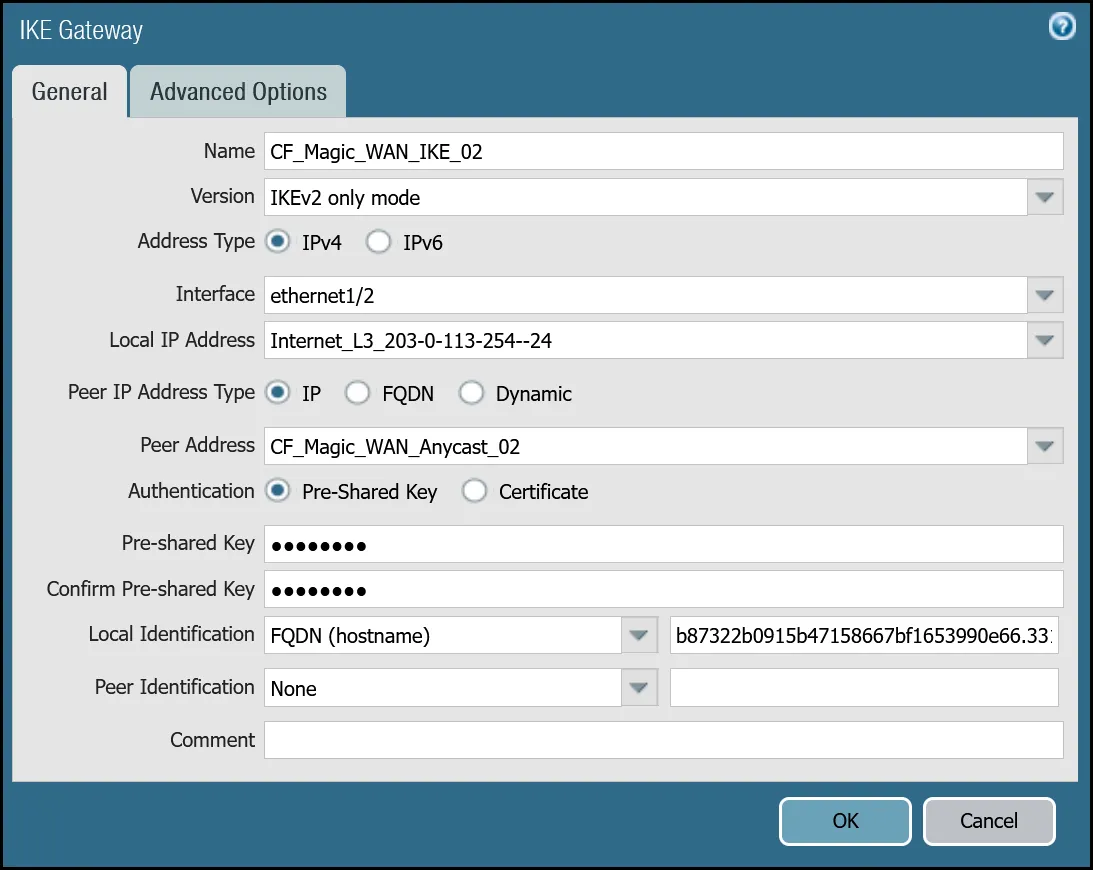

| タブ | オプション | 値 |

|---|---|---|

| 一般タブ | 名前 | CF_Magic_WAN_IKE_02 |

| バージョン | IKEv2のみモード。 両方のIKEゲートウェイがこの設定に基づいていることを確認してください。 | |

| ローカルIPアドレス | Internet_L3_203-0-113-254--24 | |

| ピアアドレス | CF_Magic_WAN_Anycast_02 | |

| 事前共有キー | この値はCloudflareダッシュボードから取得できます - 値はトンネルごとにユニークです。 | |

| ローカル識別 | FQDN (ホスト名)。 この値はCloudflareダッシュボードから取得できます - 値はトンネルごとにユニークです。 | |

| ピア識別 | None | |

| 詳細タブ | IKE暗号プロファイル | CF_IKE_Crypto_CBC |

| ライブネスチェック | デフォルト値(5秒)は十分です。この設定は、フェーズ1のセキュリティアソシエーションの作成に悪影響を及ぼす可能性のある基礎的な接続性の問題があるかどうかを定期的に判断するために使用されます。 |

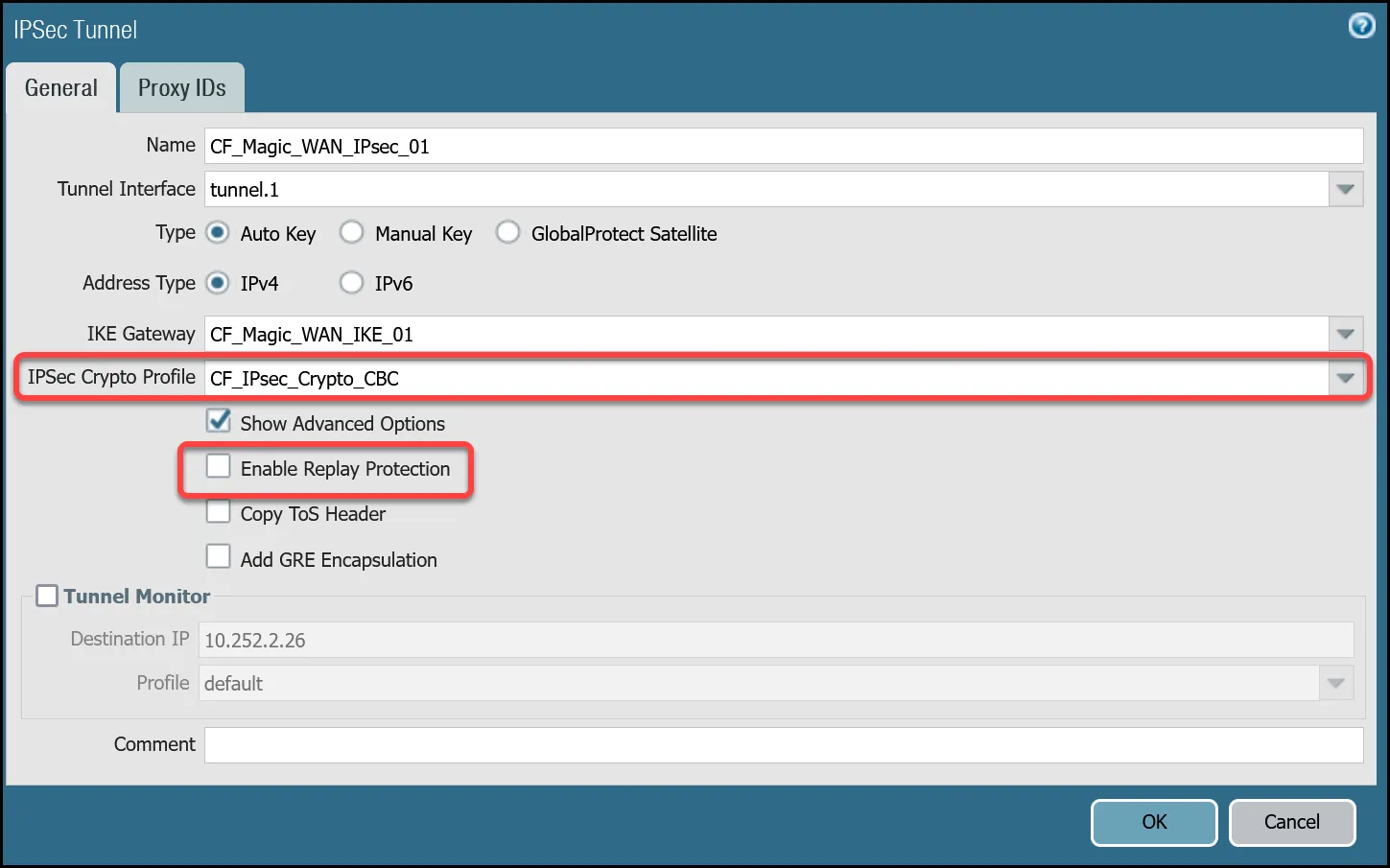

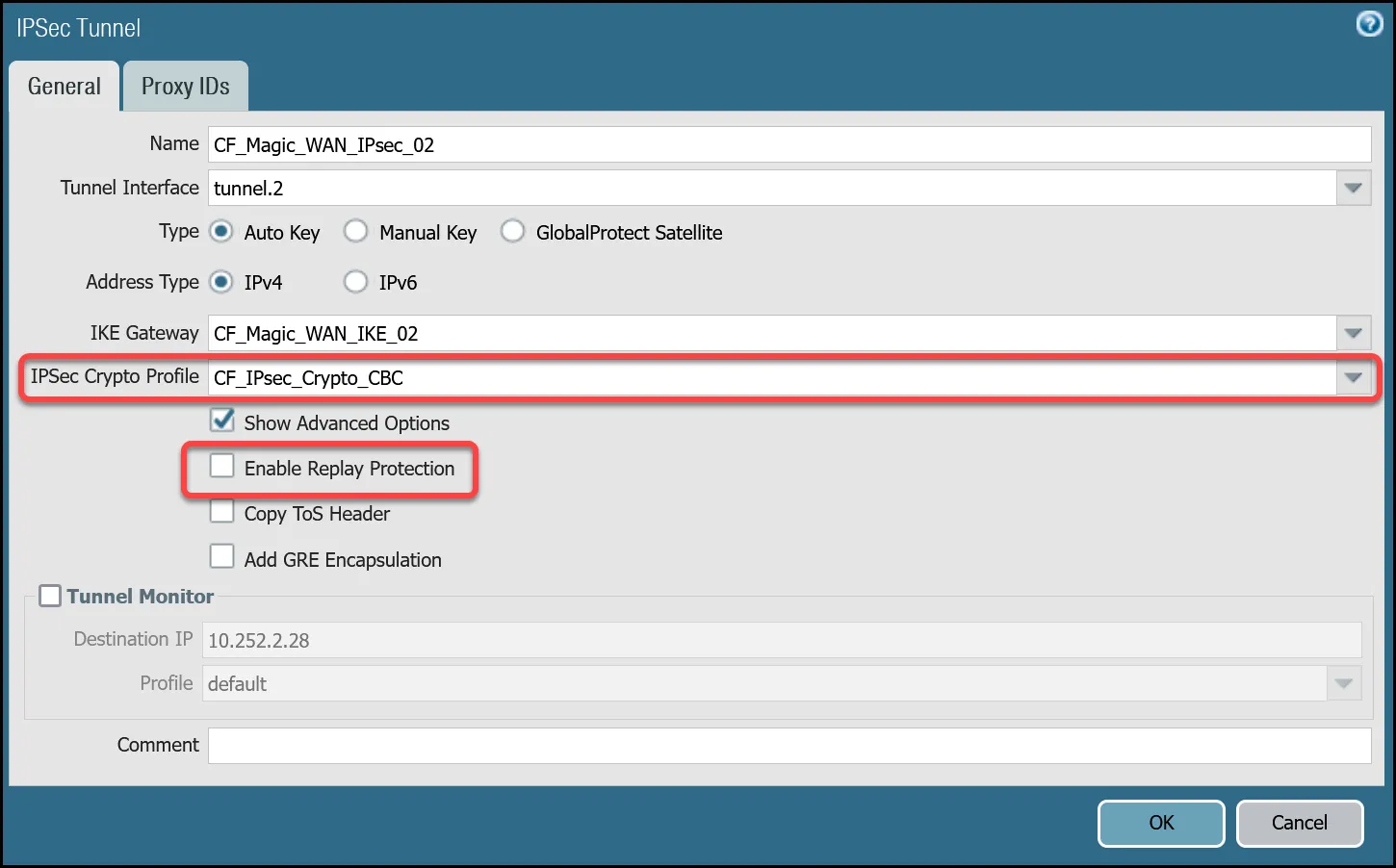

set network ike gateway CF_Magic_WAN_IKE_01 protocol ikev1 dpd enable yesset network ike gateway CF_Magic_WAN_IKE_01 protocol ikev2 dpd enable yesset network ike gateway CF_Magic_WAN_IKE_01 protocol ikev2 ike-crypto-profile CF_IKE_Crypto_CBCset network ike gateway CF_Magic_WAN_IKE_01 protocol version ikev2set network ike gateway CF_Magic_WAN_IKE_01 local-address ip Internet_L3_203-0-113-254--24set network ike gateway CF_Magic_WAN_IKE_01 local-address interface ethernet1/2set network ike gateway CF_Magic_WAN_IKE_01 protocol-common nat-traversal enable noset network ike gateway CF_Magic_WAN_IKE_01 protocol-common fragmentation enable noset network ike gateway CF_Magic_WAN_IKE_01 peer-address ip CF_Magic_WAN_Anycast_01set network ike gateway CF_Magic_WAN_IKE_01 authentication pre-shared-key key -AQ==Xdcd9ir5o5xhjuIH---------------------HsRoVf+M0TTG4ja3EzulN37zMOwGsset network ike gateway CF_Magic_WAN_IKE_01 local-id id 28de99ee57424ee0a1591384193982fa.33145236.ipsec.cloudflare.comset network ike gateway CF_Magic_WAN_IKE_01 local-id type fqdnset network ike gateway CF_Magic_WAN_IKE_01 disabled noset network ike gateway CF_Magic_WAN_IKE_02 protocol ikev1 dpd enable yesset network ike gateway CF_Magic_WAN_IKE_02 protocol ikev2 dpd enable yesset network ike gateway CF_Magic_WAN_IKE_02 protocol ikev2 ike-crypto-profile CF_IKE_Crypto_CBCset network ike gateway CF_Magic_WAN_IKE_02 protocol version ikev2set network ike gateway CF_Magic_WAN_IKE_02 local-address ip Internet_L3_203-0-113-254--24set network ike gateway CF_Magic_WAN_IKE_02 local-address interface ethernet1/2set network ike gateway CF_Magic_WAN_IKE_02 protocol-common nat-traversal enable noset network ike gateway CF_Magic_WAN_IKE_02 protocol-common fragmentation enable noset network ike gateway CF_Magic_WAN_IKE_02 peer-address ip CF_Magic_WAN_Anycast_02set network ike gateway CF_Magic_WAN_IKE_02 authentication pre-shared-key key -AQ==rvwEulxx7wLBl---------------------swSeJPXxxM2cfPbt7q4HZZGZZ8set network ike gateway CF_Magic_WAN_IKE_02 local-id id b87322b0915b47158667bf1653990e66.33145236.ipsec.cloudflare.comset network ike gateway CF_Magic_WAN_IKE_02 local-id type fqdnset network ike gateway CF_Magic_WAN_IKE_02 disabled noIKEゲートウェイが定義されたので、次のステップは前のセクションで構成した2つのIKEゲートウェイに対応する2つのIPsecトンネルを構成することです。

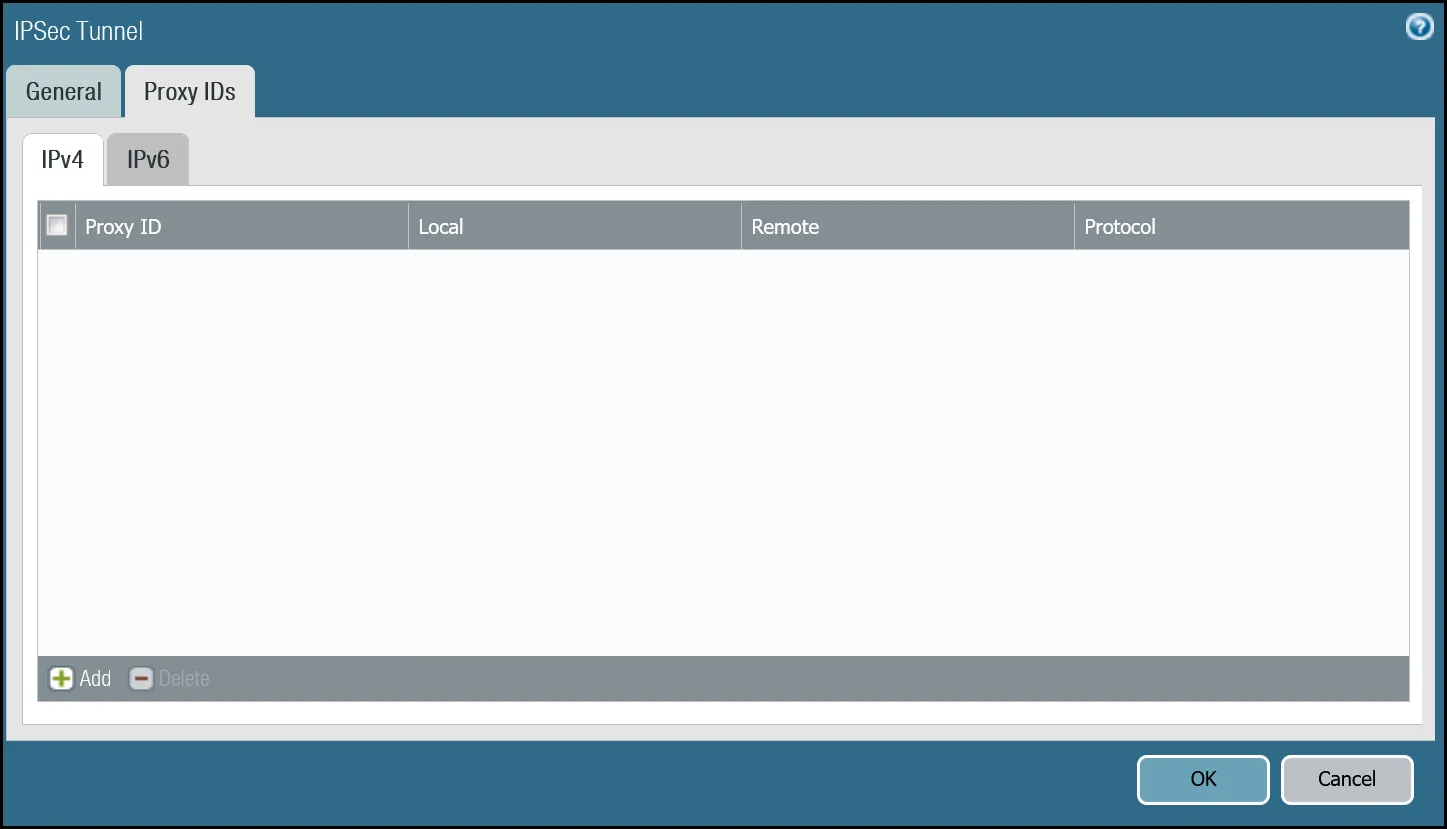

続行する前に知っておくべきいくつかの前提条件があります:

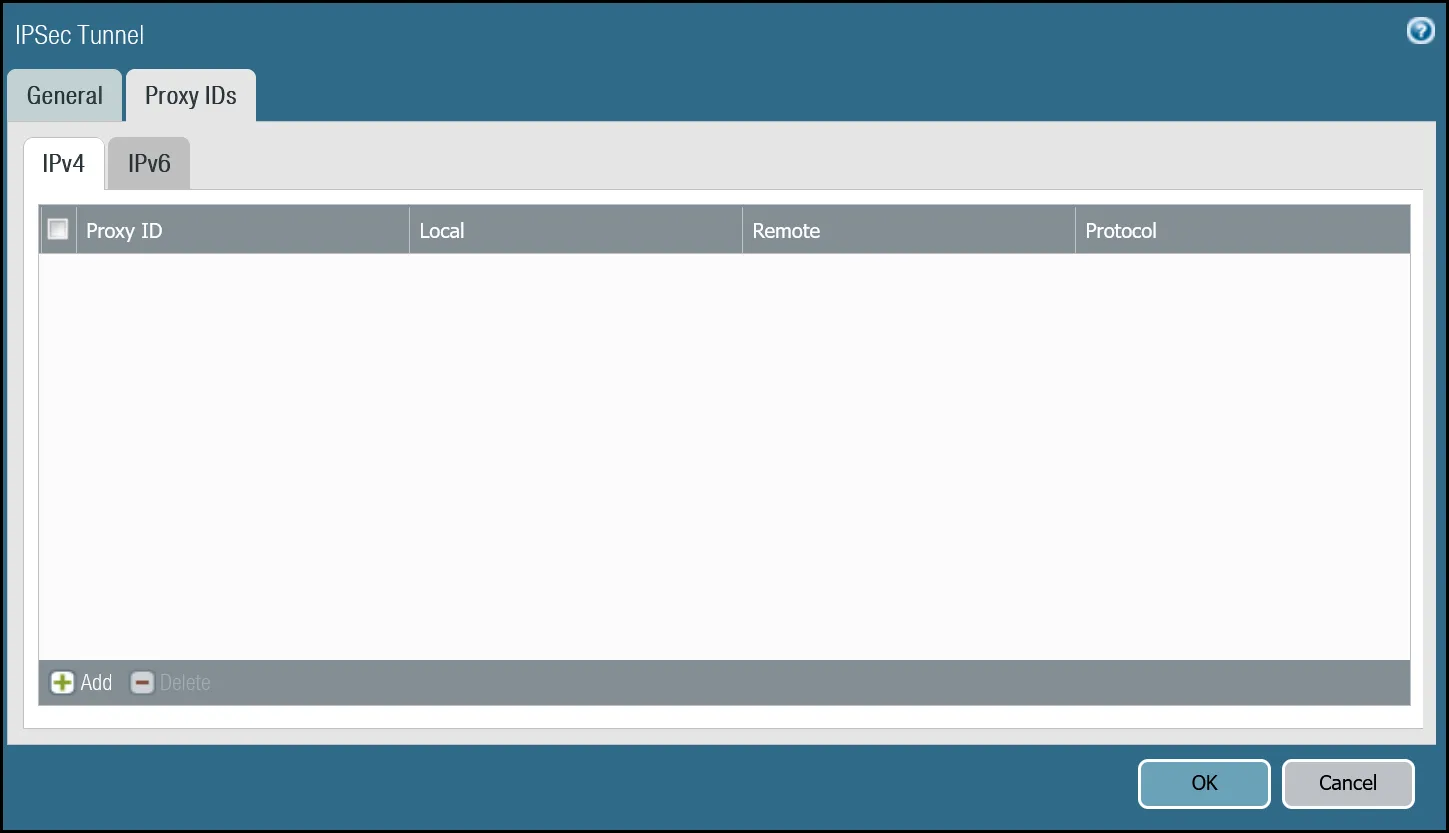

- プロキシIDを構成しないでください。Magic WAN IPsecトンネルは、ルートベースのVPNモデルに基づいています。プロキシIDはポリシーベースのVPNで使用されます。

- 高度なオプションの下でリプレイ保護を無効にします。

- トンネルモニターを無効にします。これは望ましくない結果を引き起こす可能性があります。トンネルモニターは、IPsecトンネルの両側にPalo Alto Networksの次世代ファイアウォールデバイスがあると仮定するPalo Alto Networksの独自機能です。また、トンネルモニターはIKEv1に基づくIPsecトンネルでの使用を意図しています(Magic WAN IPsecトンネルはIKEv2に基づいています)。

| 名前 | オプション | 値 |

|---|---|---|

CF_Magic_WAN_IPsec_01 | トンネルインターフェース | tunnel.1 |

| IKEゲートウェイ | CF_Magic_WAN_IKE_01 | |

| IPsec暗号プロファイル | CF_IKE_Crypto_CBC | |

| リプレイ保護を有効にする | 無効 |

| 名前 | オプション | 値 |

|---|---|---|

CF_Magic_WAN_IPsec_02 | トンネルインターフェース | tunnel.2 |

| IKEゲートウェイ | CF_Magic_WAN_IKE_02 | |

| IPsec暗号プロファイル | CF_IKE_Crypto_CBC | |

| リプレイ保護を有効にする | 無効 |

set network tunnel ipsec CF_Magic_WAN_IPsec_01 auto-key ike-gateway CF_Magic_WAN_IKE_01set network tunnel ipsec CF_Magic_WAN_IPsec_01 auto-key ipsec-crypto-profile CF_IPsec_Crypto_CBCset network tunnel ipsec CF_Magic_WAN_IPsec_01 tunnel-monitor destination-ip 10.252.2.26set network tunnel ipsec CF_Magic_WAN_IPsec_01 tunnel-monitor tunnel-monitor-profile defaultset network tunnel ipsec CF_Magic_WAN_IPsec_01 tunnel-interface tunnel.1set network tunnel ipsec CF_Magic_WAN_IPsec_01 anti-replay noset network tunnel ipsec CF_Magic_WAN_IPsec_01 disabled noset network tunnel ipsec CF_Magic_WAN_IPsec_02 auto-key ike-gateway CF_Magic_WAN_IKE_02set network tunnel ipsec CF_Magic_WAN_IPsec_02 auto-key ipsec-crypto-profile CF_IPsec_Crypto_CBCset network tunnel ipsec CF_Magic_WAN_IPsec_02 tunnel-monitor destination-ip 10.252.2.28set network tunnel ipsec CF_Magic_WAN_IPsec_02 tunnel-monitor tunnel-monitor-profile defaultset network tunnel ipsec CF_Magic_WAN_IPsec_02 tunnel-interface tunnel.2set network tunnel ipsec CF_Magic_WAN_IPsec_02 anti-replay noset network tunnel ipsec CF_Magic_WAN_IPsec_02 disabled noここで、これまでに行った構成変更を保存してコミットするのが良いでしょう。完了したら、IPsecトンネルを介った基本的な接続性をテストしてください。

IPsecトンネルが確立されていることを確認し、基本的な接続性を検証するのに良いタイミングです。

最初のステップは、IKEフェーズ1が成功裏に完了したことを確認することです:

show vpn ike-sa gateway [value]admin@panvm03> show vpn ike-sa gateway CF_Magic_WAN_IKE_01

IKEv1フェーズ-1 SAは見つかりません。

IKEv1フェーズ-2 SAは見つかりません。

IKEv2 SAゲートウェイID ピアアドレス ゲートウェイ名 役割 SN アルゴリズム 確立日時 有効期限 Xt 子 ST

---------- ------------ ------------ ---- -- --------- ----------- ---------- -- ----- --

2 162.159.66.164 CF_Magic_WAN_IKE_01 Init 67 PSK/DH14/A256/SHA256 Jun.04 21:09:13 Jun.05 05:09:13 0 1 確立済み

IKEv2 IPsec子SAゲートウェイ名 TnID トンネル ID 親 役割 SPI(in) SPI(out) MsgID ST

------------ ---- ------ -- ------ ---- ------- -------- ----- --

CF_Magic_WAN_IKE_01 2 CF_Magic_WAN_IPsec_01 322550 67 Init FCAEE176 1EF41BA9 000007B4 成熟

IKEv2 SAを表示: 合計2つのゲートウェイが見つかりました。1つのike saが見つかりました。admin@panvm03> show vpn ike-sa gateway CF_Magic_WAN_IKE_02

IKEv1フェーズ-1 SAは見つかりません。

IKEv1フェーズ-2 SAは見つかりません。

IKEv2 SAゲートウェイID ピアアドレス ゲートウェイ名 役割 SN アルゴリズム 確立日時 有効期限 Xt 子 ST

---------- ------------ ------------ ---- -- --------- ----------- ---------- -- ----- --

3 172.64.242.164 CF_Magic_WAN_IKE_02 Init 66 PSK/DH14/A256/SHA256 Jun.04 20:37:42 Jun.05 04:37:42 0 2 確立済み

IKEv2 IPsec子SAゲートウェイ名 TnID トンネル ID 親 役割 SPI(in) SPI(out) MsgID ST

------------ ---- ------ -- ------ ---- ------- -------- ----- --

CF_Magic_WAN_IKE_02 3 CF_Magic_WAN_IPsec_02 323145 66 Init B6EDA356 43F71BC5 00000A52 成熟

IKEv2 SAを表示: 合計2つのゲートウェイが見つかりました。1つのike saが見つかりました。Magic WAN IPsecトンネルは、顧客デバイスがIPsecトンネルを開始することを期待しています。通常の条件下でトンネルを横断するトラフィックがない場合、トンネルは確立されない可能性があります。この場合、IKEフェーズ1を強制する必要があるかもしれません。

test vpn ike-sa gateway [value]admin@panvm03> test vpn ike-sa gateway CF_Magic_WAN_IKE_01

開始時間: Jun.05 00:30:291つのIKE SAを開始します。admin@panvm03> test vpn ike-sa gateway CF_Magic_WAN_IKE_02

開始時間: Jun.05 00:30:331つのIKE SAを開始します。それぞれのトンネルに対してこれらのコマンドを繰り返し、IKE SAが期待通りに表示されることを確認してください。

IPsecトンネルが確立されていることを確認するために、Palo Alto Networksの次世代ファイアウォールのコマンドラインからリモート仮想トンネルインターフェース(Cloudflare側)にpingを送信します。仮想トンネルインターフェースのローカル側からのpingの送信元IPアドレスを指定してください:

show vpn ipsec-sa tunnel [value]admin@panvm03> show vpn ipsec-sa tunnel CF_Magic_WAN_IPsec_01

GwID/client IP TnID ピアアドレス トンネル(ゲートウェイ) アルゴリズム SPI(in) SPI(out) life(Sec/KB) 残り時間(Sec)

-------------- ---- ------------ --------------- --------- ------- -------- ------------ ----------------

2 2 162.159.66.164 CF_Magic_WAN_IPsec_01(CF_Magic_WAN_IKE_01) ESP/A256/SHA256 B5D09AB8 9FA69407 3600/Unlimited 3445

IPsec SAを表示: 合計1つのトンネルが見つかりました。1つのipsec saが見つかりました。admin@panvm03> show vpn ipsec-sa tunnel CF_Magic_WAN_IPsec_02

GwID/client IP TnID ピアアドレス トンネル(ゲートウェイ) アルゴリズム SPI(in) SPI(out) life(Sec/KB) 残り時間(Sec)

-------------- ---- ------------ --------------- --------- ------- -------- ------------ ----------------

3 3 172.64.242.164 CF_Magic_WAN_IPsec_02(CF_Magic_WAN_IKE_02) ESP/A256/SHA256 CAEA6F09 EC6ACC7A 3600/Unlimited 3361

IPsec SAを表示: 合計1つのトンネルが見つかりました。1つのipsec saが見つかりました。Magic WAN IPsecトンネルは、顧客デバイスがIPsecトンネルを開始することを期待しています。通常の条件下でトンネルを横断するトラフィックがない場合、トンネルは確立されない可能性があります。この場合、IPsecフェーズ2を強制する必要があるかもしれません。これは通常不要ですが、IKEフェーズ1が成功裏に交渉されると、IPsecフェーズ2は自動的にトンネルを確立します。このテストは実行する価値があります。

test vpn ipsec-sa tunnel [value]admin@panvm03> test vpn ipsec-sa tunnel CF_Magic_WAN_IPsec_01

開始時間: Jun.05 00:37:50トンネルCF_Magic_WAN_IPsec_01のために1つのIPsec SAを開始します。admin@panvm03> test vpn ipsec-sa tunnel CF_Magic_WAN_IPsec_02

開始時間: Jun.05 00:38:52トンネルCF_Magic_WAN_IPsec_02のために1つのIPsec SAを開始します。それぞれのトンネルに対してこれらのコマンドを繰り返し、IPsec SAが期待通りに表示されることを確認してください。

Palo Alto Networksの次世代ファイアウォール(NGFW)の仮想トンネルインターフェースのIPアドレスから、IPsecトンネルのCloudflare側の仮想トンネルインターフェースのIPアドレスにトラフィックをソースとしてpingを使用します。

ping source [value src IP] host [value dst IP]admin@panvm03> ping source 10.252.2.27 host 10.252.2.26PING 10.252.2.26 (10.252.2.26) from 10.252.2.27 : 56(84) bytes of data.64 bytes from 10.252.2.26: icmp_seq=1 ttl=64 time=2.71 ms64 bytes from 10.252.2.26: icmp_seq=2 ttl=64 time=2.03 ms64 bytes from 10.252.2.26: icmp_seq=3 ttl=64 time=1.98 ms64 bytes from 10.252.2.26: icmp_seq=4 ttl=64 time=1.98 ms^C--- 10.252.2.26 ping statistics ---4 packets transmitted, 4 received, 0% packet loss, time 3002msrtt min/avg/max/mdev = 1.980/2.180/2.719/0.312 msadmin@panvm03> ping source 10.252.2.29 host 10.252.2.28PING 10.252.2.28 (10.252.2.28) from 10.252.2.29 : 56(84) bytes of data.64 bytes from 10.252.2.28: icmp_seq=1 ttl=64 time=2.90 ms64 bytes from 10.252.2.28: icmp_seq=2 ttl=64 time=1.92 ms64 bytes from 10.252.2.28: icmp_seq=3 ttl=64 time=1.76 ms64 bytes from 10.252.2.28: icmp_seq=4 ttl=64 time=1.97 ms^C--- 10.252.2.28 ping statistics ---4 packets transmitted, 4 received, 0% packet loss, time 3003msrtt min/avg/max/mdev = 1.765/2.141/2.900/0.446 msポリシーベースの転送を利用してポリシーベースのルーティングを実装しますが、仮想ルーターのルーティングを構成することも良いアイデアです。

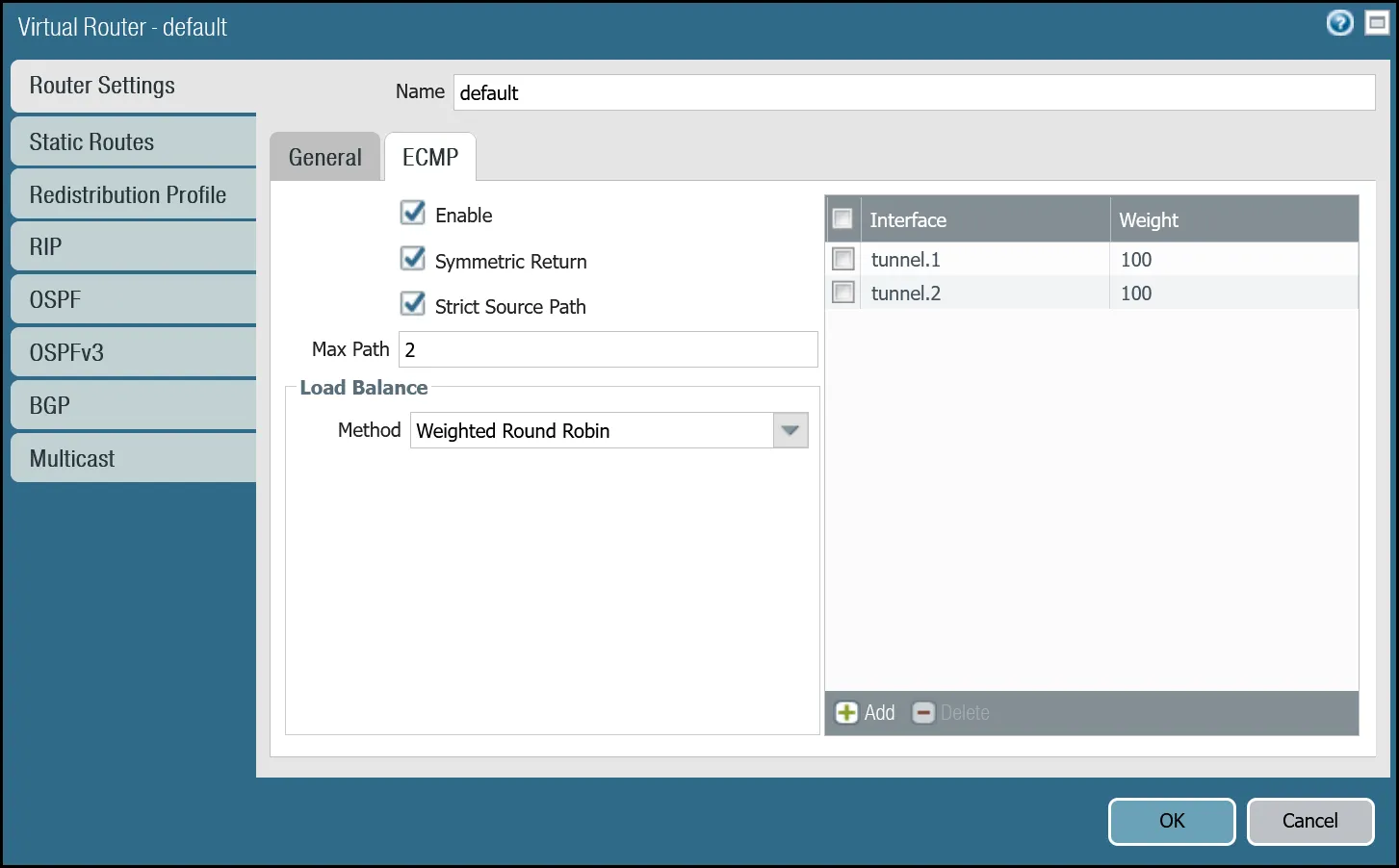

Cloudflare Magic WANは、IPsecトンネルを介してトラフィックを誘導するために等価コストマルチパス(ECMP)ルーティングを実装しています。デフォルトの動作は、トラフィックを両方のトンネルに均等に負荷分散することです。

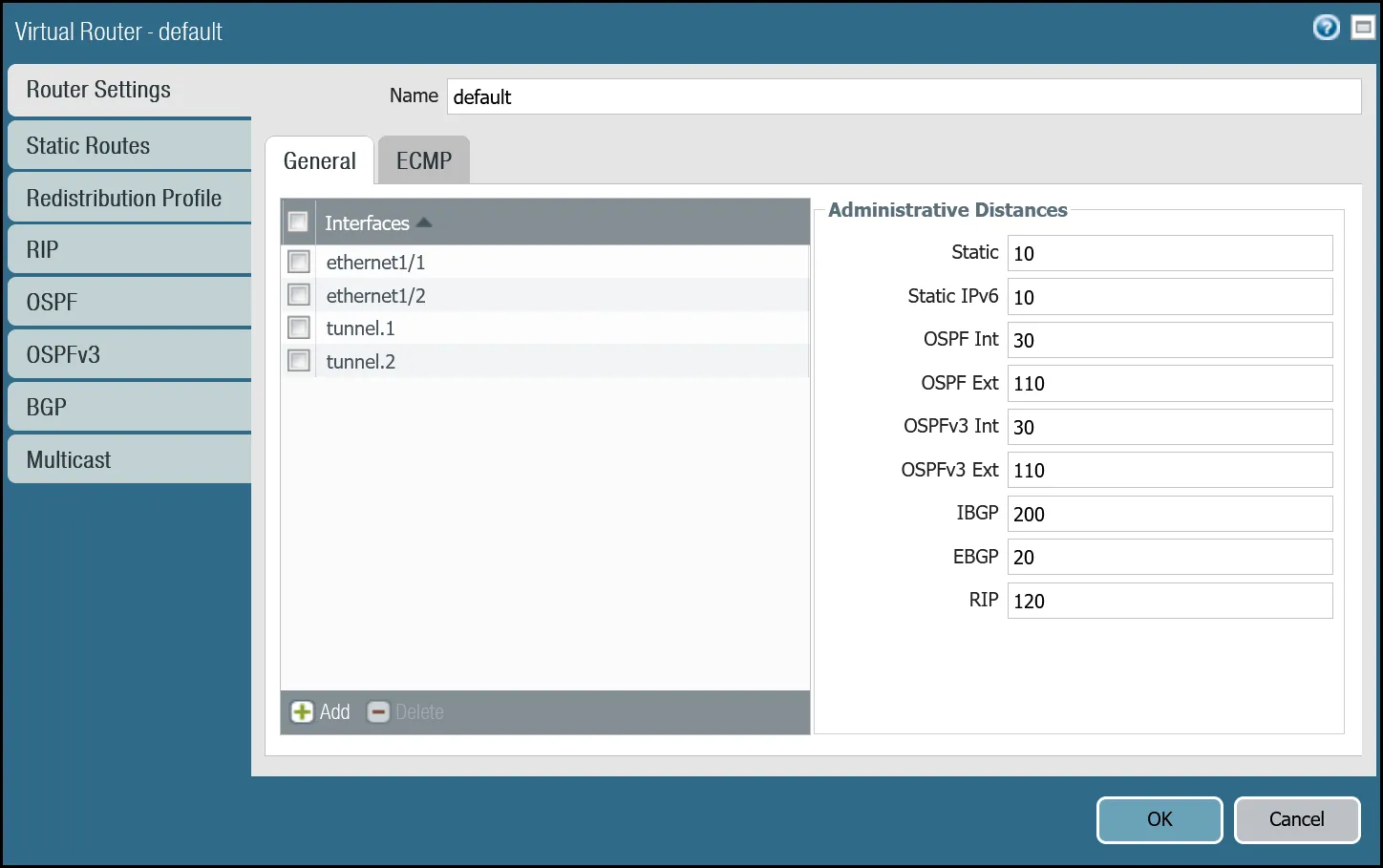

まず、一般タブにイーサネットおよびトンネルインターフェースの両方が表示されていることを確認します。表示されていないインターフェースがある場合は、Addを使用して不足しているインターフェースを指定するか、インターフェースメニューに移動して関連する仮想ルーターが選択されていることを確認してください。

- デフォルトの仮想ルーターのRouter settingsを開き、ECMPタブを選択します。

- Enable、Symmetric Return、およびStrict Source Pathの横にあるチェックボックスを選択します(すべてのチェックボックスが選択されている必要があります)。

- Load Balanceの下で、Methodを_IP Modulo_から_Weighted Round Robin_に変更し、両方のトンネルインターフェースを追加します。重みがMagic WAN Static Routesで定義された重みに一致することを確認してください(Cloudflare Dashboardを参照)。

これらの変更をコマンドラインを使用して行うこともできます:

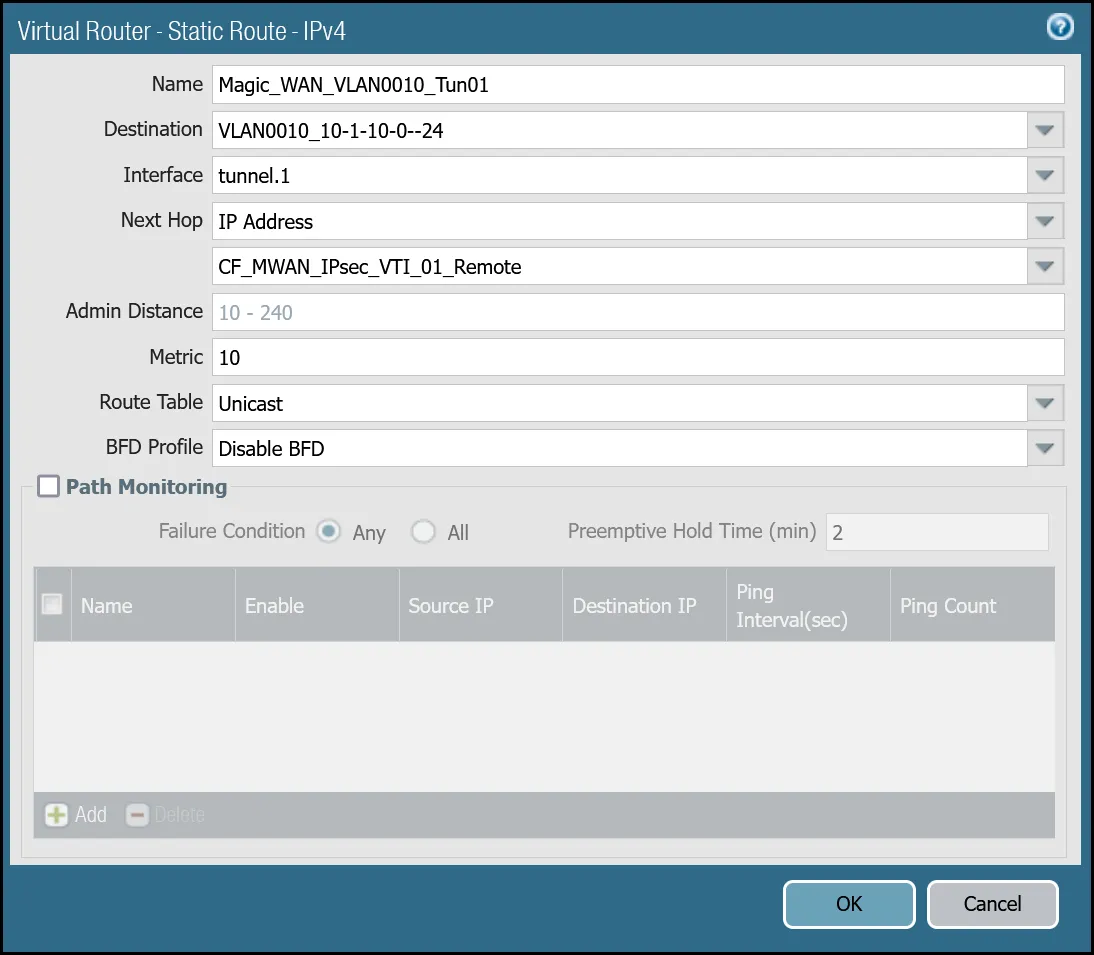

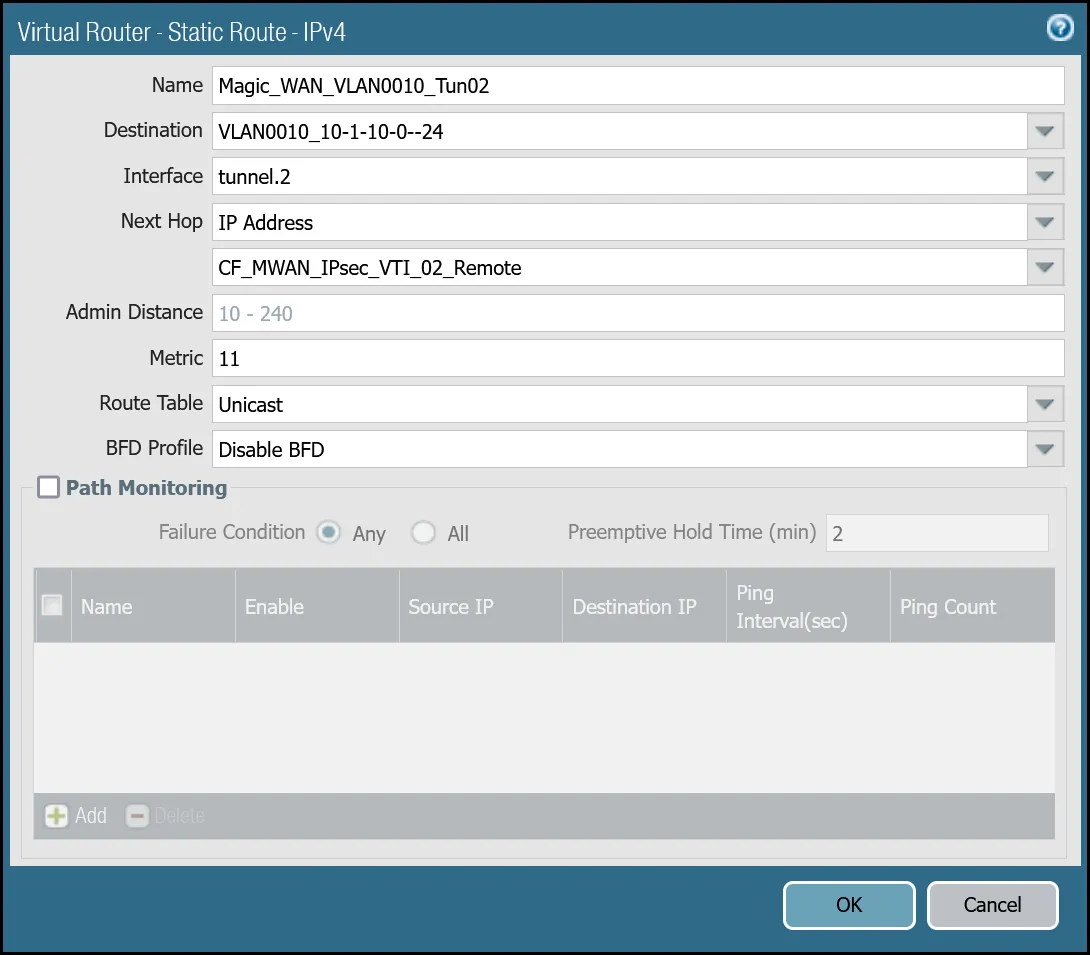

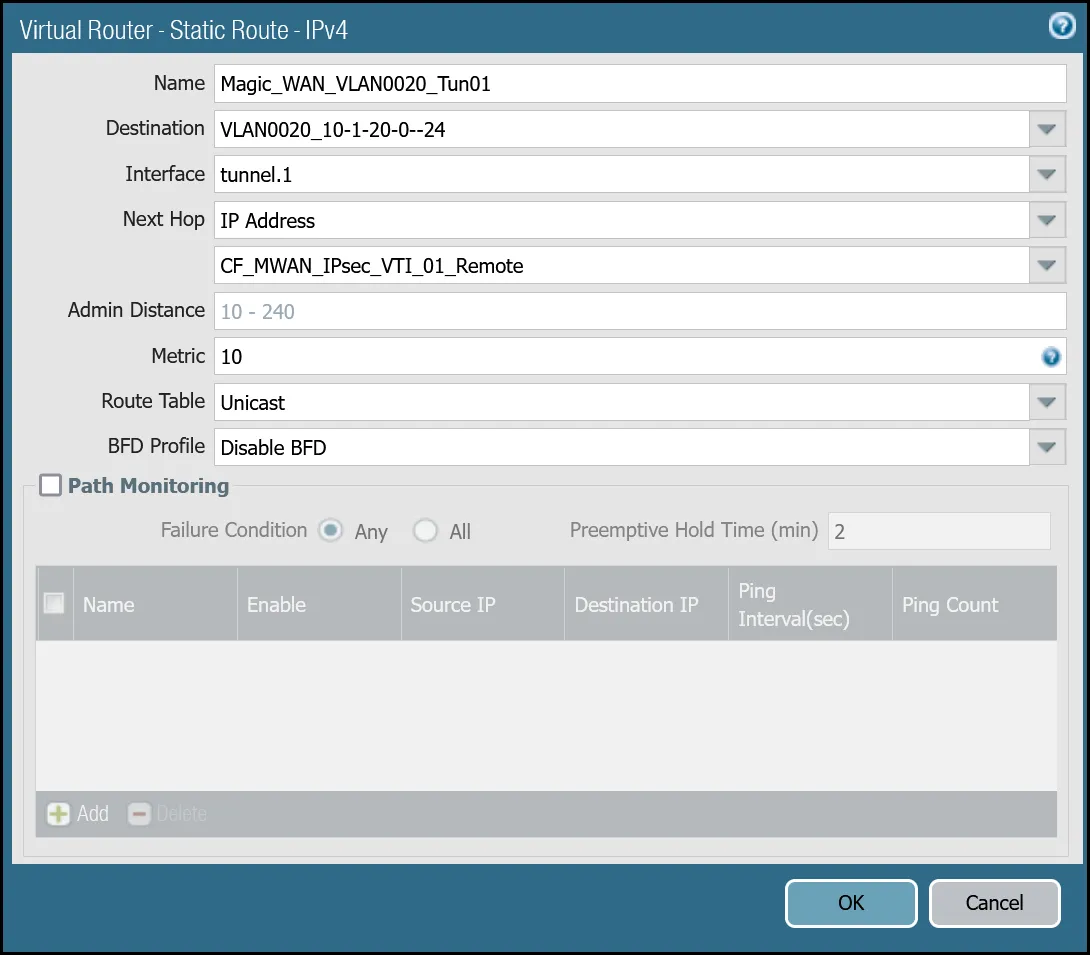

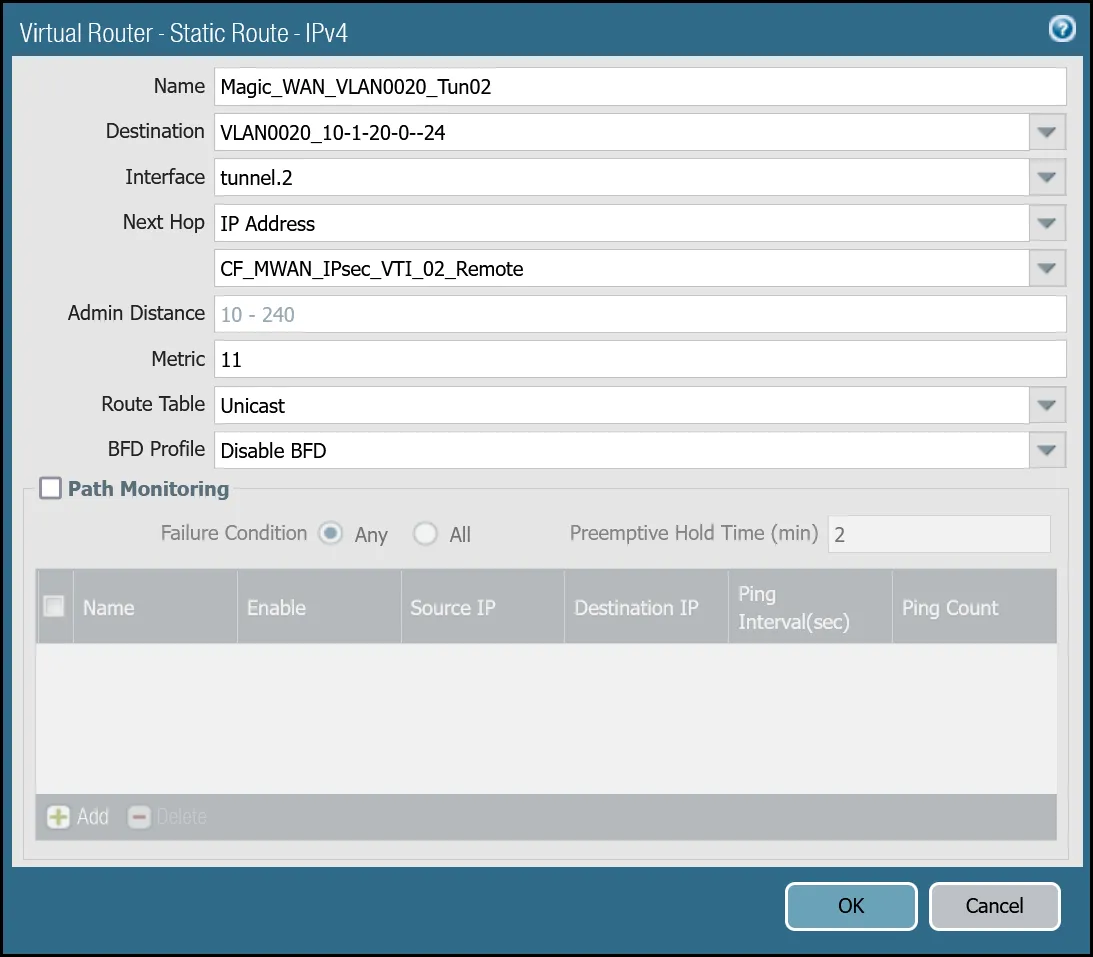

set network virtual-router default ecmp algorithm weighted-round-robin interface tunnel.1 weight 100set network virtual-router default ecmp algorithm weighted-round-robin interface tunnel.2 weight 100set network virtual-router default ecmp enable yesset network virtual-router default ecmp symmetric-return yesset network virtual-router default ecmp strict-source-path yes各Magic WAN Protected Networkに対して2つの静的ルートを追加します - 2つのトンネルインターフェースそれぞれに1つずつ。

このチュートリアルで使用される環境は、2つのMagic WAN Protected Networksを想定しています:

- VLAN0010:

10.1.10.0/24 - VLAN0020:

10.1.20.0/24

| 名前 | オプション | 値 |

|---|---|---|

Magic_WAN_VLAN0010_Tun01 | 宛先 | VLAN0010_10-1-10-0—24 |

| インターフェース | tunnel.1 | |

| 次ホップ | IP Address | |

| CF_MWAN_IPsec_VTI_01_Remote | ||

| メトリック | 10 | |

| ルートテーブル | Unicast | |

| BFDプロファイル | Disable BFD |

| 名前 | オプション | 値 |

|---|---|---|

Magic_WAN_VLAN0010_Tun02 | 宛先 | VLAN0010_10-1-10-0—24 |

| インターフェース | tunnel.2 | |

| 次ホップ | IP Address | |

| CF_MWAN_IPsec_VTI_02_Remote | ||

| メトリック | 11 | |

| ルートテーブル | Unicast | |

| BFDプロファイル | Disable BFD |

| 名前 | オプション | 値 |

|---|---|---|

Magic_WAN_VLAN0020_Tun01 | 宛先 | VLAN0020_10-1-20-0—24 |

| インターフェース | tunnel.1 | |

| 次ホップ | IP Address | |

| CF_MWAN_IPsec_VTI_01_Remote | ||

| メトリック | 10 | |

| ルートテーブル | Unicast | |

| BFDプロファイル | Disable BFD |

| 名前 | オプション | 値 |

|---|---|---|

Magic_WAN_VLAN0020_Tun02 | 宛先 | VLAN0020_10-1-20-0—24 |

| インターフェース | tunnel.2 | |

| 次ホップ | IP Address | |

| CF_MWAN_IPsec_VTI_02_Remote | ||

| メトリック | 11 | |

| ルートテーブル | Unicast | |

| BFDプロファイル | Disable BFD |

これらの設定をコマンドラインを使用して構成することもできます:

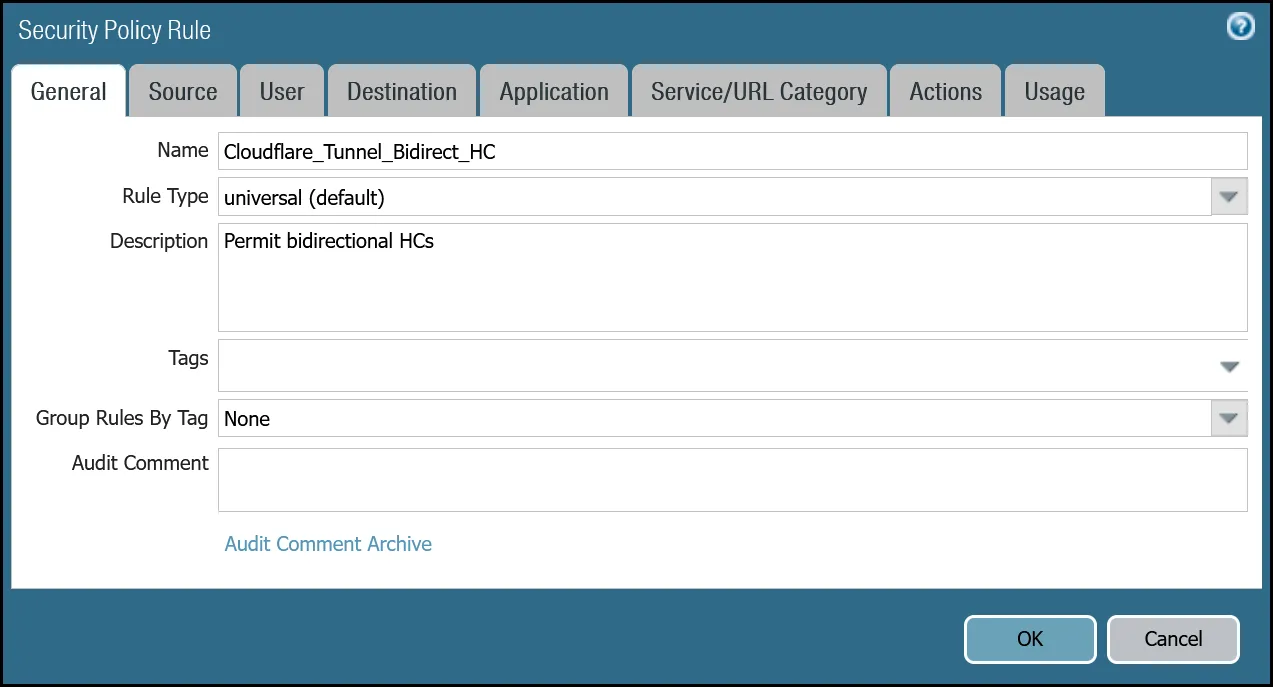

set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun01 nexthop ip-address CF_MWAN_IPsec_VTI_01_Remoteset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun01 bfd profile Noneset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun01 interface tunnel.1set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun01 metric 10set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun01 destination VLAN0010_10-1-10-0--24set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun01 route-table unicastset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun02 nexthop ip-address CF_MWAN_IPsec_VTI_02_Remoteset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun02 bfd profile Noneset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun02 interface tunnel.2set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun02 metric 11set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun02 destination VLAN0010_10-1-10-0--24set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0010_Tun02 route-table unicastset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun01 nexthop ip-address CF_MWAN_IPsec_VTI_01_Remoteset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun01 bfd profile Noneset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun01 interface tunnel.1set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun01 metric 10set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun01 destination VLAN0020_10-1-20-0--24set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun01 route-table unicastset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun02 nexthop ip-address CF_MWAN_IPsec_VTI_02_Remoteset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun02 bfd profile Noneset network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun02 interface tunnel.2set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun02 metric 11set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun02 destination VLAN0020_10-1-20-0--24set network virtual-router default routing-table ip static-route Magic_WAN_VLAN0020_Tun02 route-table unicastCloudflareは、CloudflareのグローバルAnycastネットワークのランダムなサーバーからIPsecトンネルを通じて送信されるICMPプローブを作成します。これらのICMPプローブは、ICMPリプライパケットが送信されるため、ユニークです(ICMPリクエストではなく)。

Cloudflare Magic WANの顧客は、ヘルスチェックエンドポイントにカスタムAnycast IPアドレスを使用するためにIPsecトンネルを構成する必要があります:

- CF_Health_Check_Anycast_01:

172.64.240.253 - CF_Health_Check_Anycast_02:

172.64.240.254

ICMPリプライプローブを許可するルールを定義する必要があります。Palo Alto Networks Next-Generation Firewallのデフォルトの動作は、ヘルスチェックをドロップするためです。

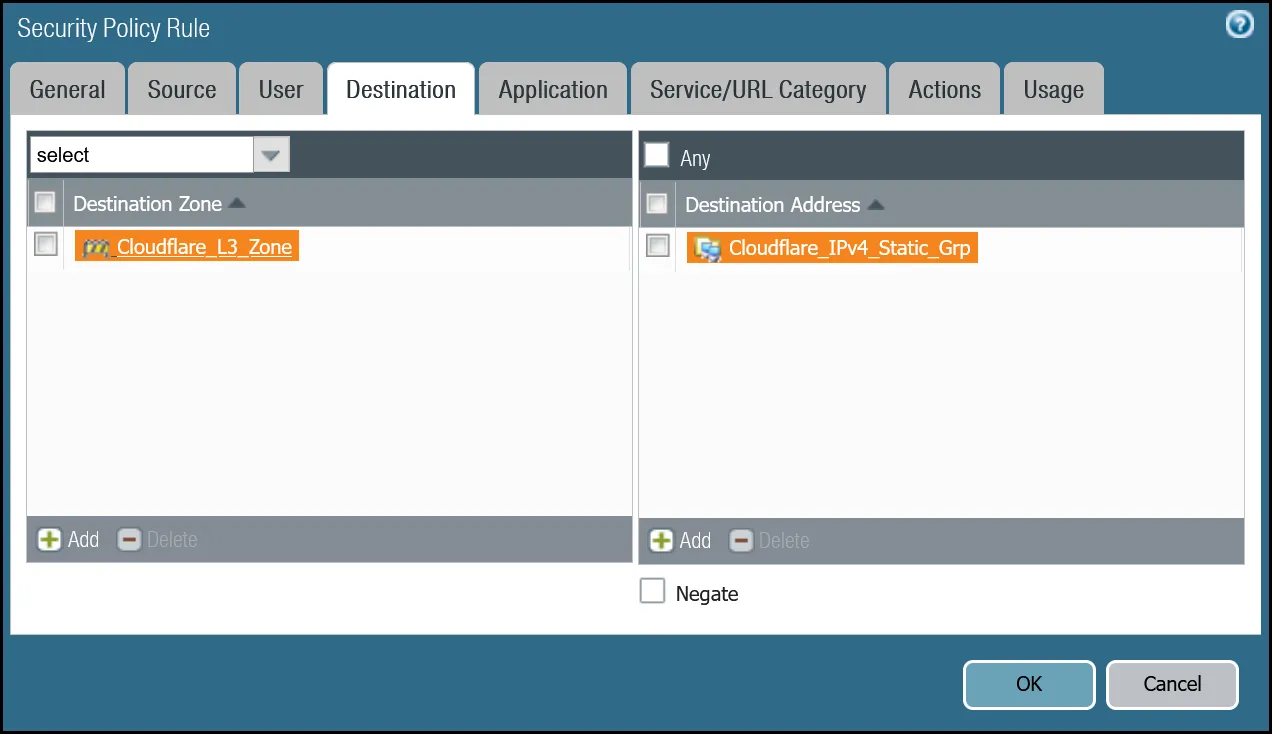

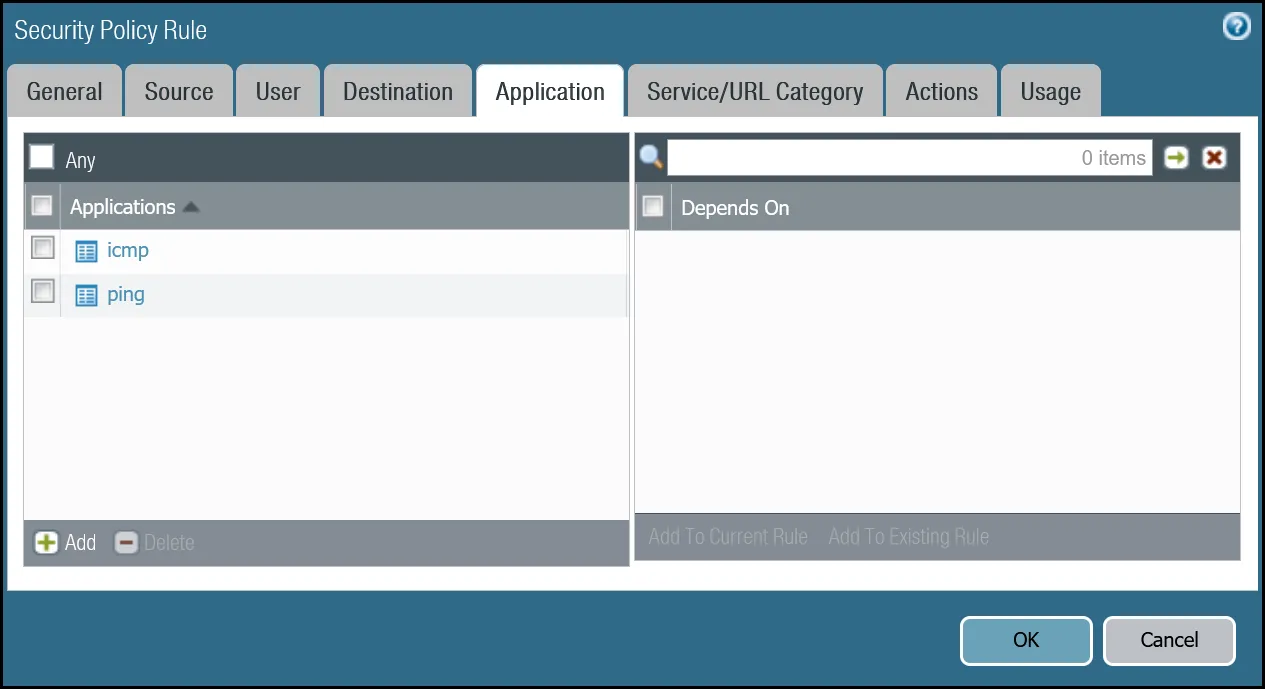

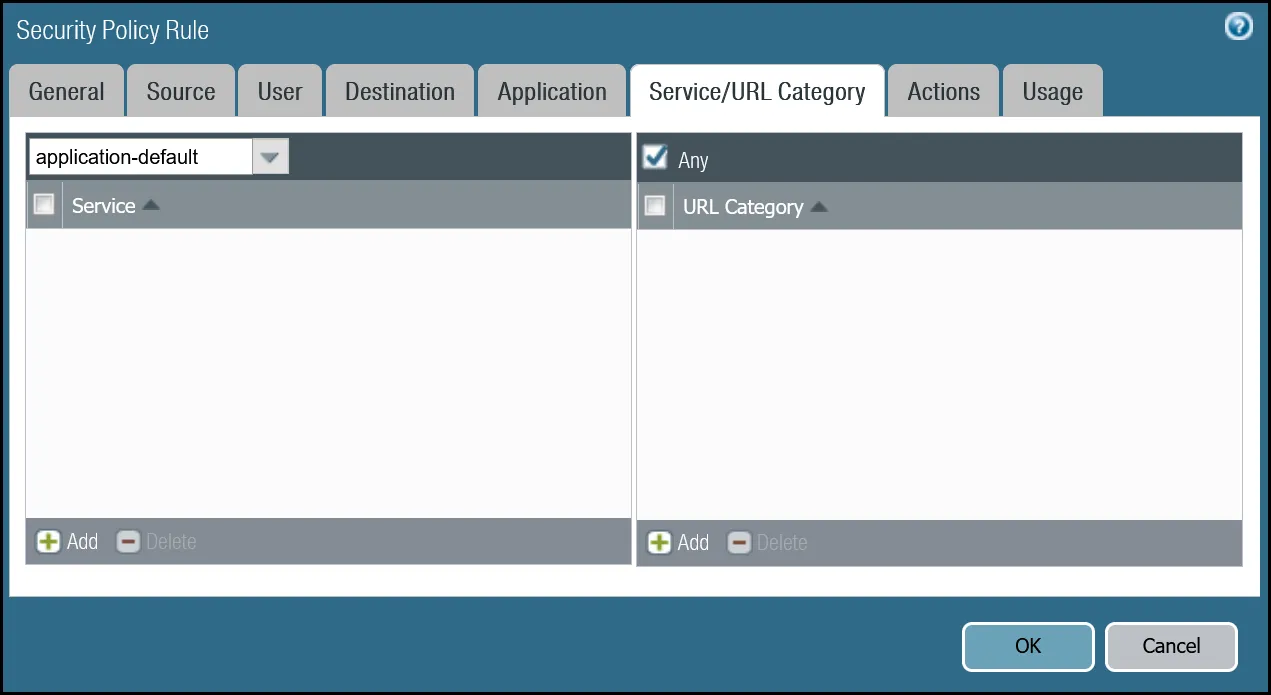

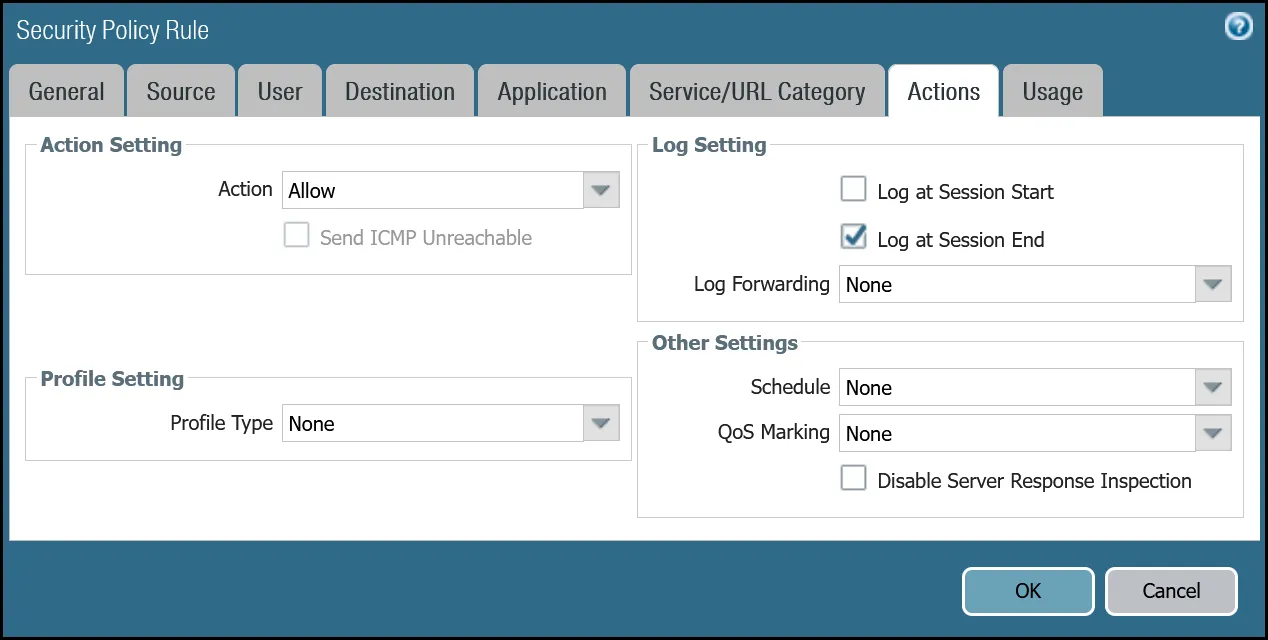

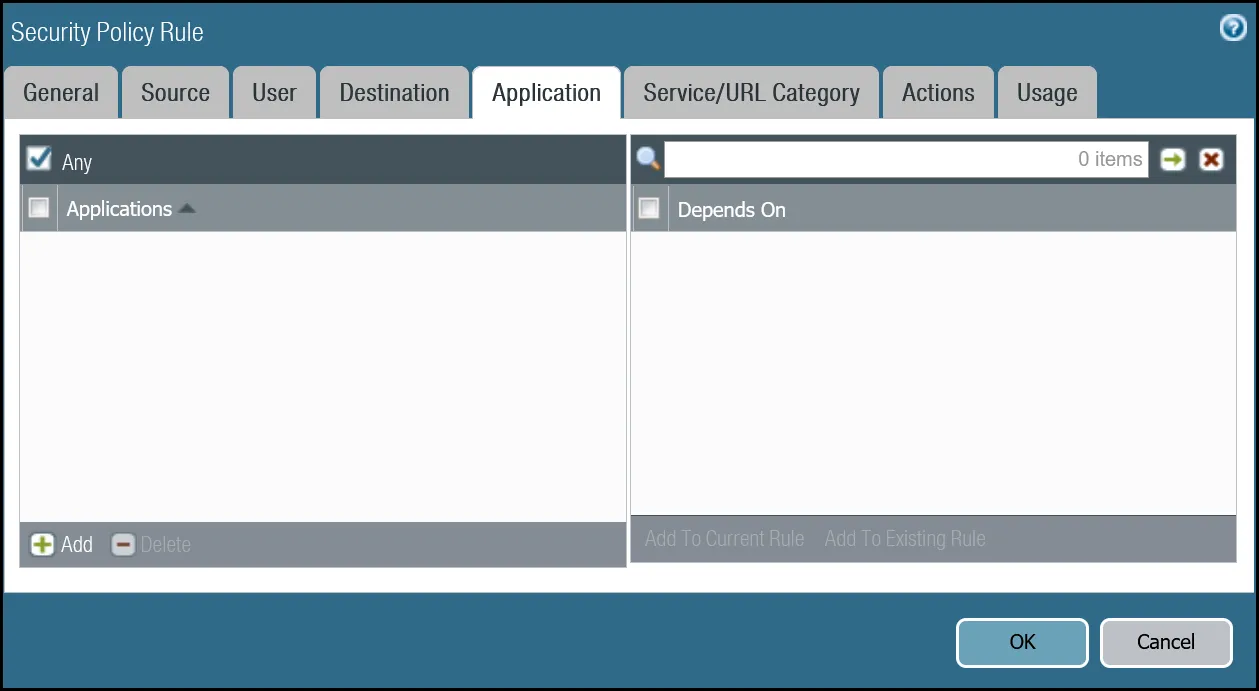

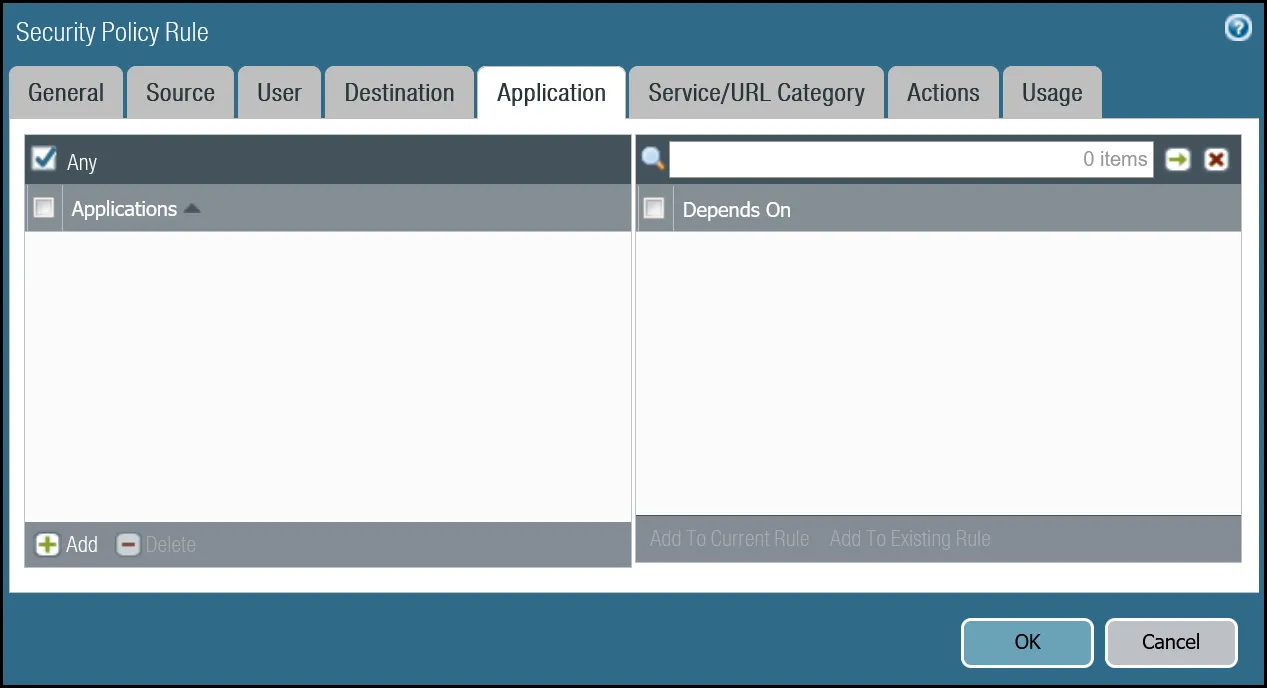

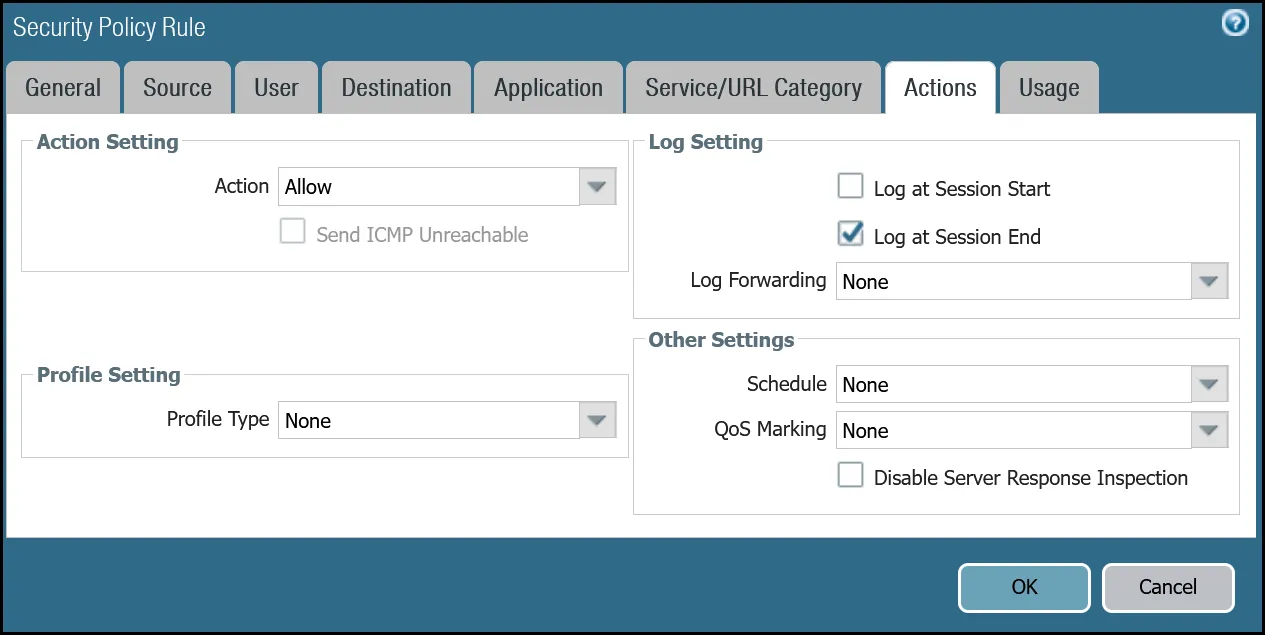

| 名前 | オプション | 値 |

|---|---|---|

Cloudflare_Tunnel_Bidirect_HC | ルールタイプ | universal (default) |

| 説明 | 双方向HCを許可 | |

| タグによるグループルール | None | |

| ソースタブ | ソースゾーン | Cloudflare_L3_Zone |

| ソースアドレス | CF_Health_Check_Anycast_01 CF_Health_Check_Anycast_02 | |

| 宛先タブ | 宛先ゾーン | Cloudflare_L3_Zone |

| 宛先アドレス | Cloudflare_IPv4_Static_Grp | |

| アプリケーションタブ | アプリケーション | icmp ping |

| アクションタブ | アクション | Allow |

| ログ設定 | セッション終了時にログ | |

| プロファイスタイプ | None | |

| スケジュール | None | |

| QoSマーキング | None |

set rulebase security rules Cloudflare_Tunnel_Bidirect_HC to Cloudflare_L3_Zoneset rulebase security rules Cloudflare_Tunnel_Bidirect_HC from Cloudflare_L3_Zoneset rulebase security rules Cloudflare_Tunnel_Bidirect_HC source [ CF_Health_Check_Anycast_01 CF_Health_Check_Anycast_02 ]set rulebase security rules Cloudflare_Tunnel_Bidirect_HC destination Cloudflare_IPv4_Static_Grpset rulebase security rules Cloudflare_Tunnel_Bidirect_HC source-user anyset rulebase security rules Cloudflare_Tunnel_Bidirect_HC category anyset rulebase security rules Cloudflare_Tunnel_Bidirect_HC application [ icmp ping ]set rulebase security rules Cloudflare_Tunnel_Bidirect_HC service application-defaultset rulebase security rules Cloudflare_Tunnel_Bidirect_HC hip-profiles anyset rulebase security rules Cloudflare_Tunnel_Bidirect_HC action allowset rulebase security rules Cloudflare_Tunnel_Bidirect_HC rule-type universalset rulebase security rules Cloudflare_Tunnel_Bidirect_HC description "双方向HCを許可"set rulebase security rules Cloudflare_Tunnel_Bidirect_HC disabled noset rulebase security rules Cloudflare_Tunnel_Bidirect_HC log-end yes最後のステップで定義されたセキュリティルールに一致するトラフィックは、受信トラフィックが受信されたトンネルを通じて対称的にルーティングされる必要があります。2つのポリシーベースの転送ルールが、トラフィックが適切にルーティングされることを保証します。

次の内容を確認してください:

- ソースゾーン:

Cloudflare_L3_Zone - ソースアドレス:

CF_Health_Check_Anycast_01とCF_Health_Check_Anycast_02 - デスティネーションゾーン:

Cloudflare_L3_Zone - デスティネーションアドレス:

Cloudflare_IPv4_Static_Grp - アプリケーション:

icmpとping

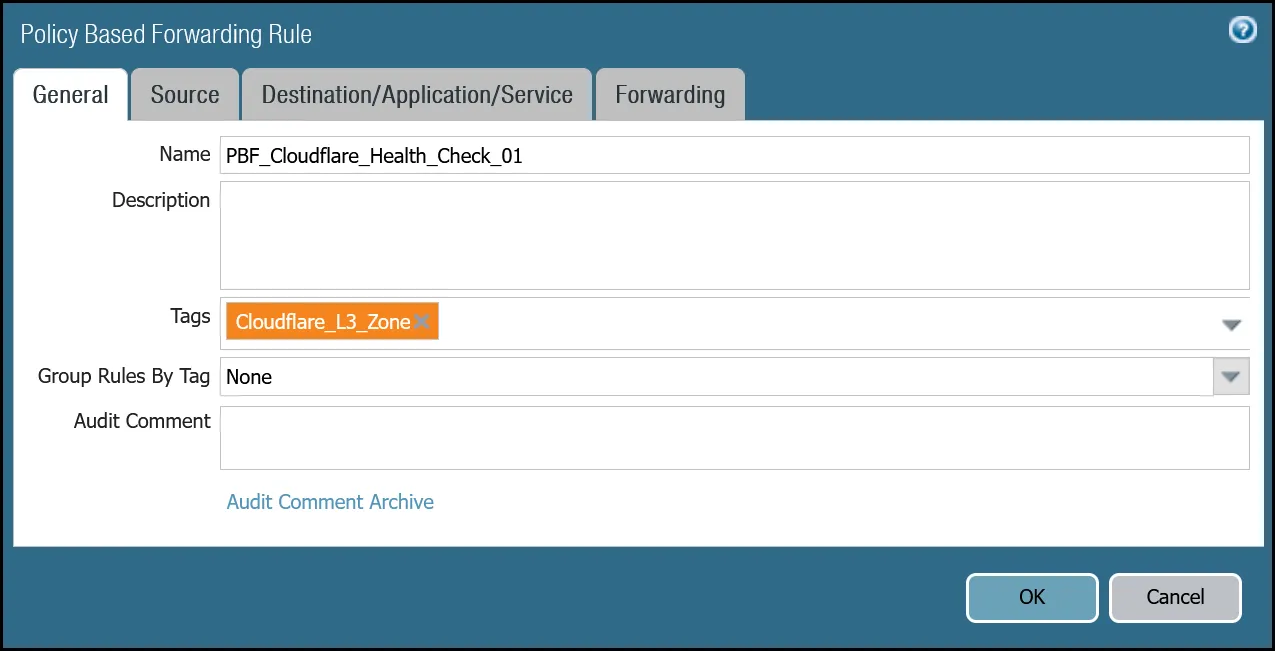

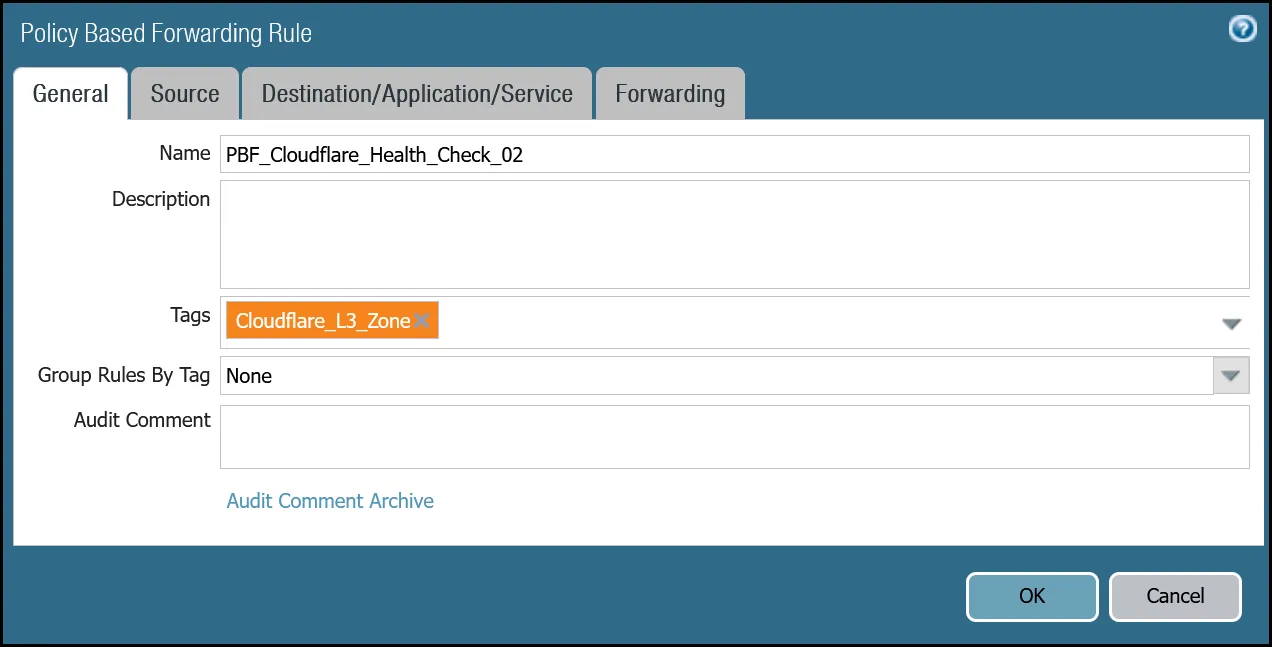

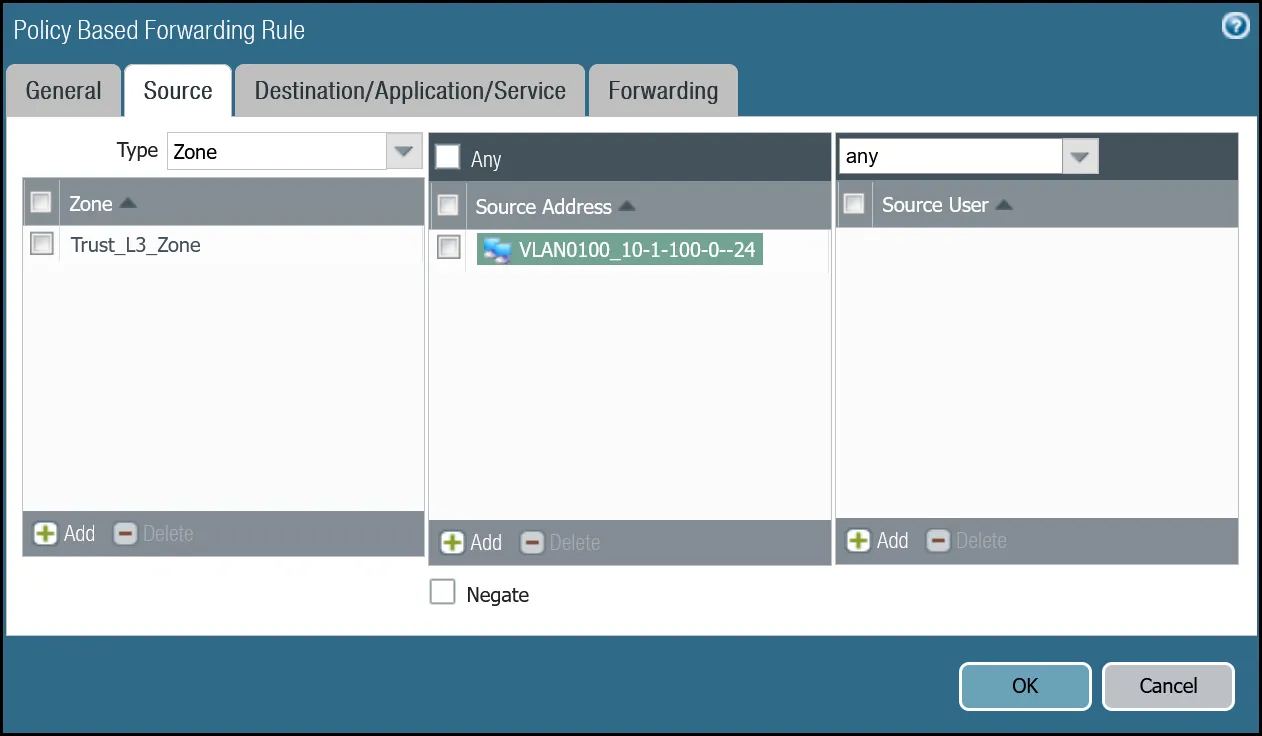

| 名前 | オプション | 値 |

|---|---|---|

PBF_Cloudflare_Health_Check_01 | タグ | Cloudflare_L3_Zone |

| タグによるグループ化 | なし | |

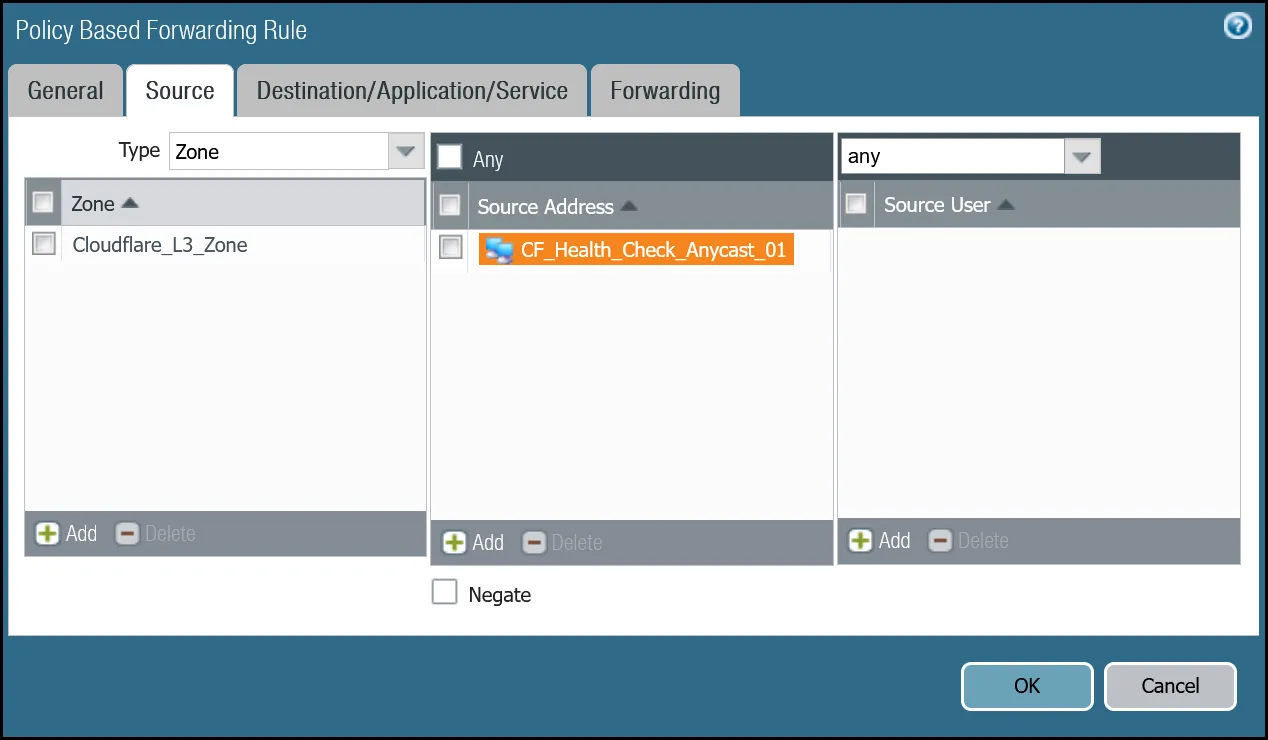

| ソースタブ | タイプ | ゾーン |

| ゾーン | Cloudflare_L3_Zone | |

| ソースアドレス | CF_Health_Check_Anycast_01 | |

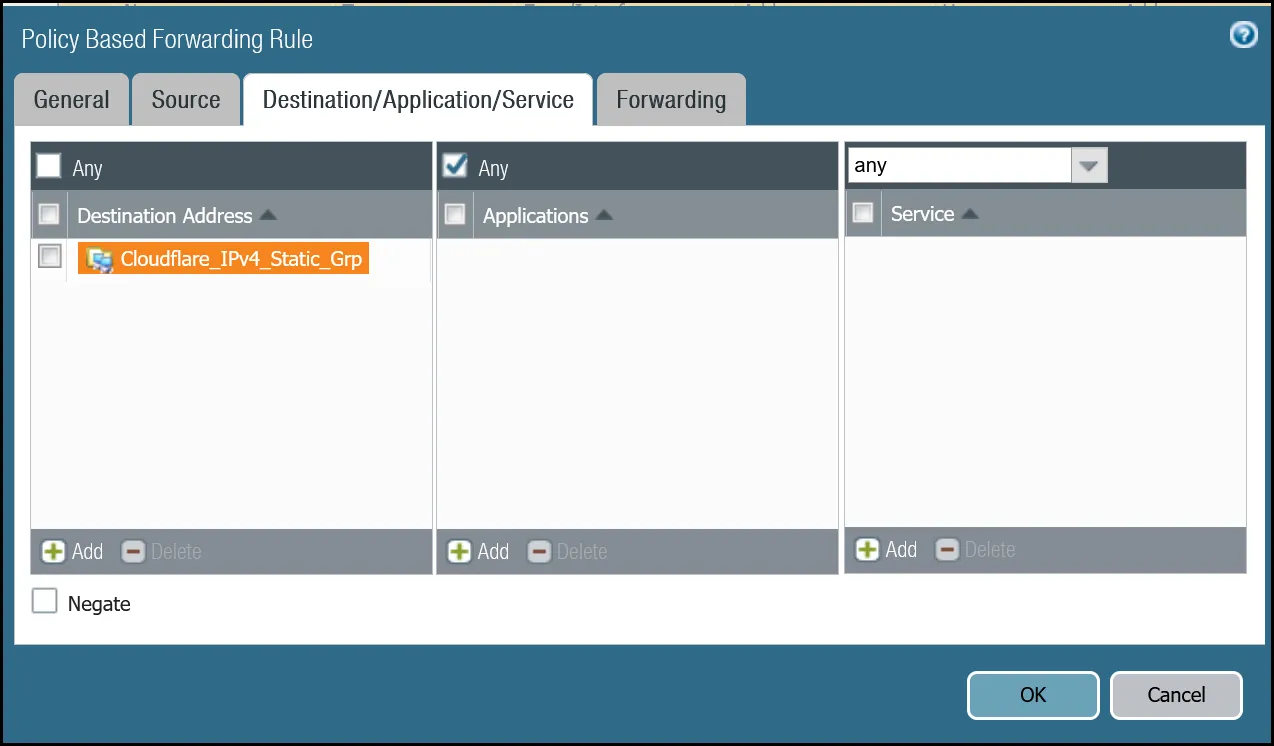

| デスティネーション/アプリケーション/サービスタブ | デスティネーションアドレス | Cloudflare_IPv4_Static_Grp |

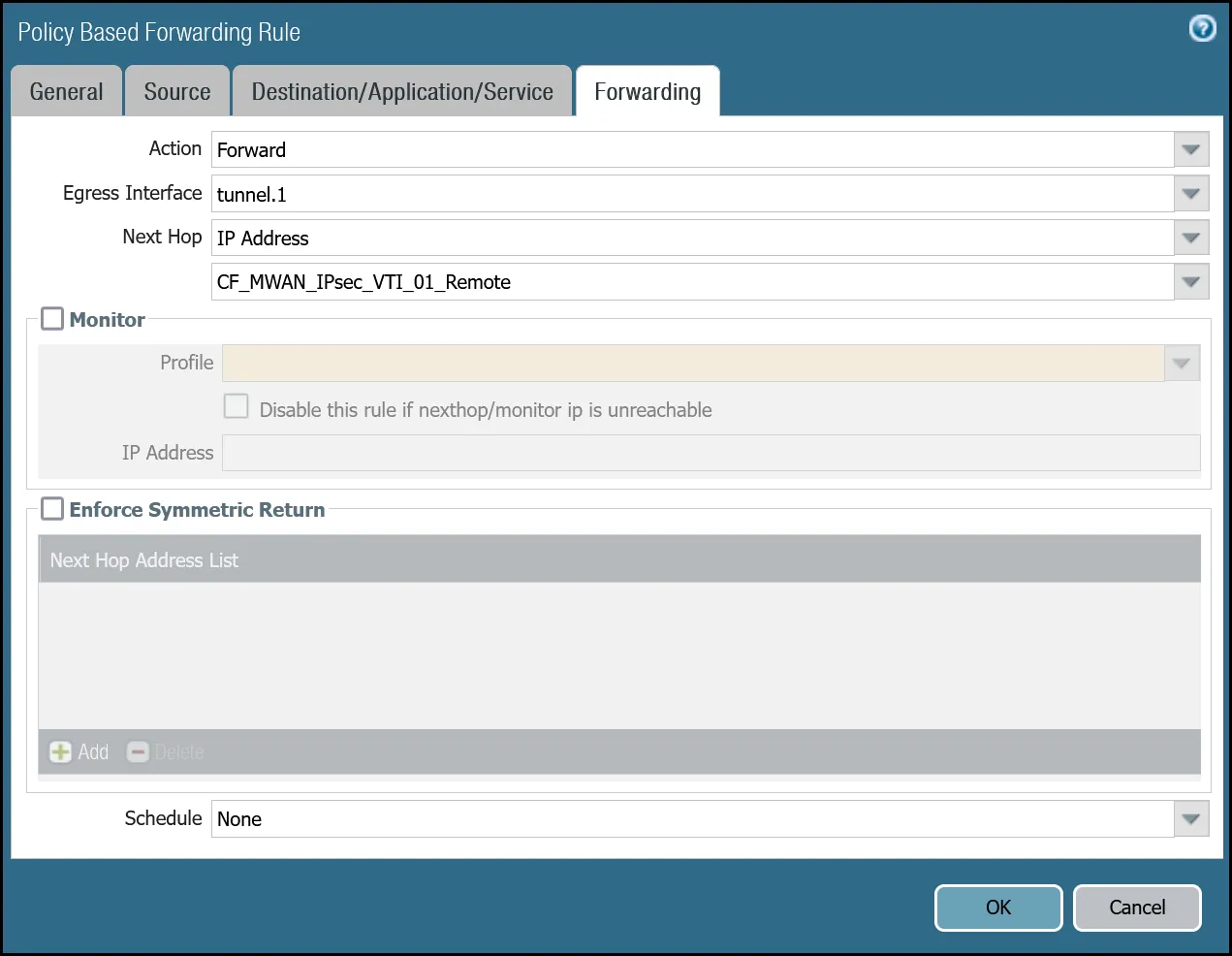

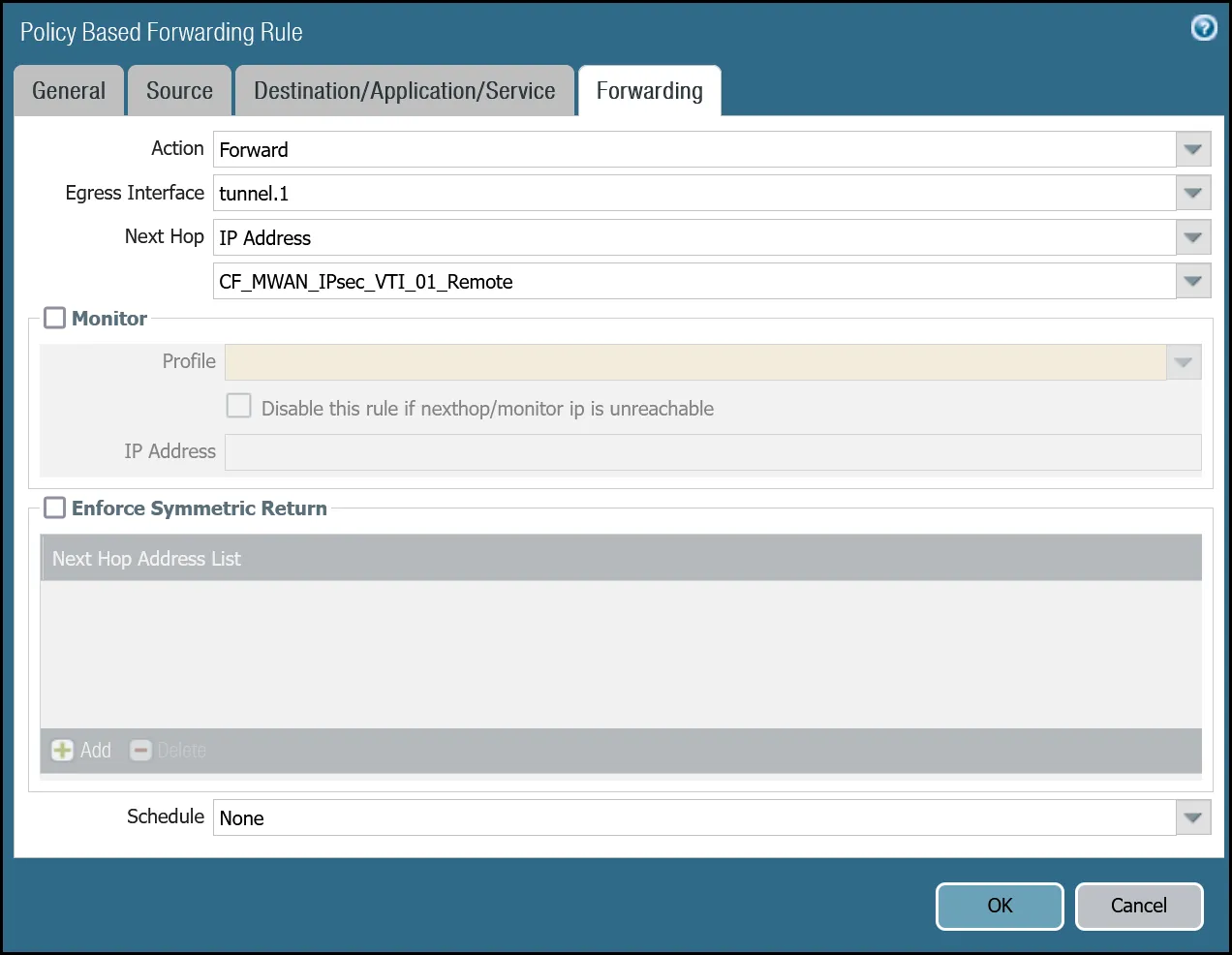

| 転送タブ | アクション | 転送 |

| 出口インターフェース | tunnel.1 | |

| 次のホップ | IPアドレス | |

| CF_MWAN_IPsec_VTI_01_Remote |

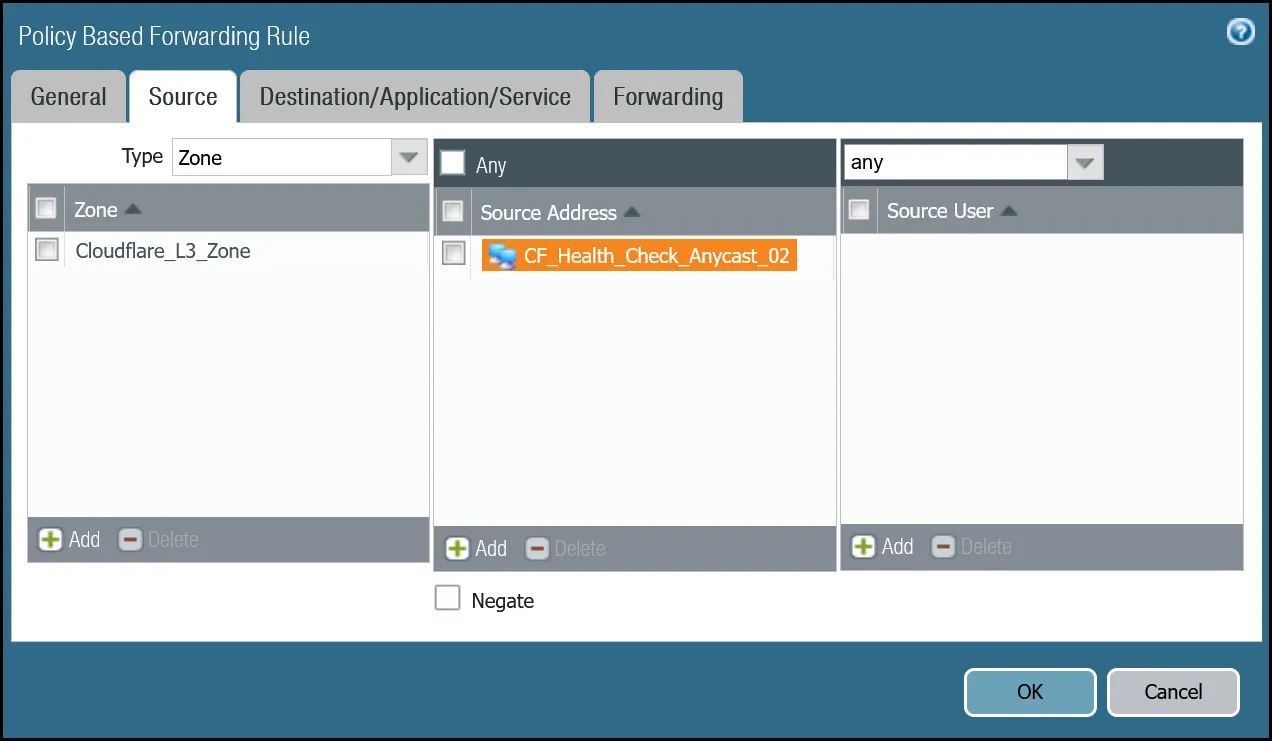

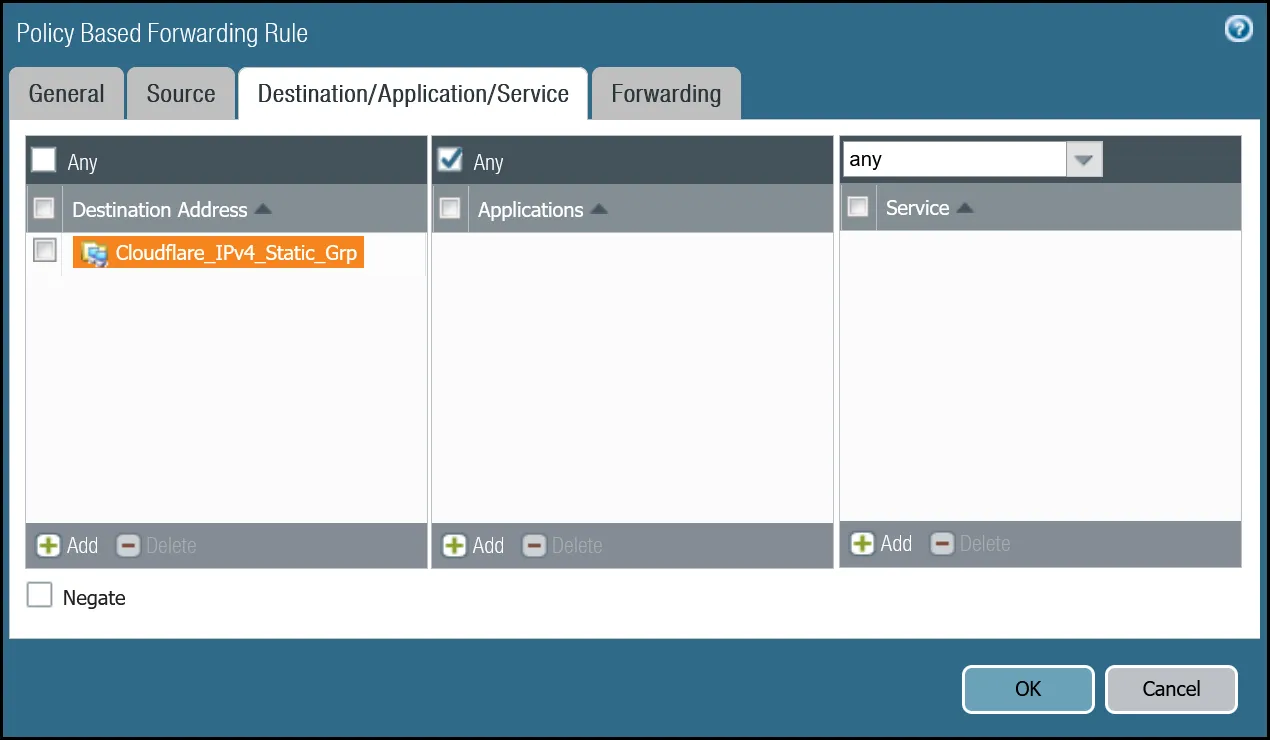

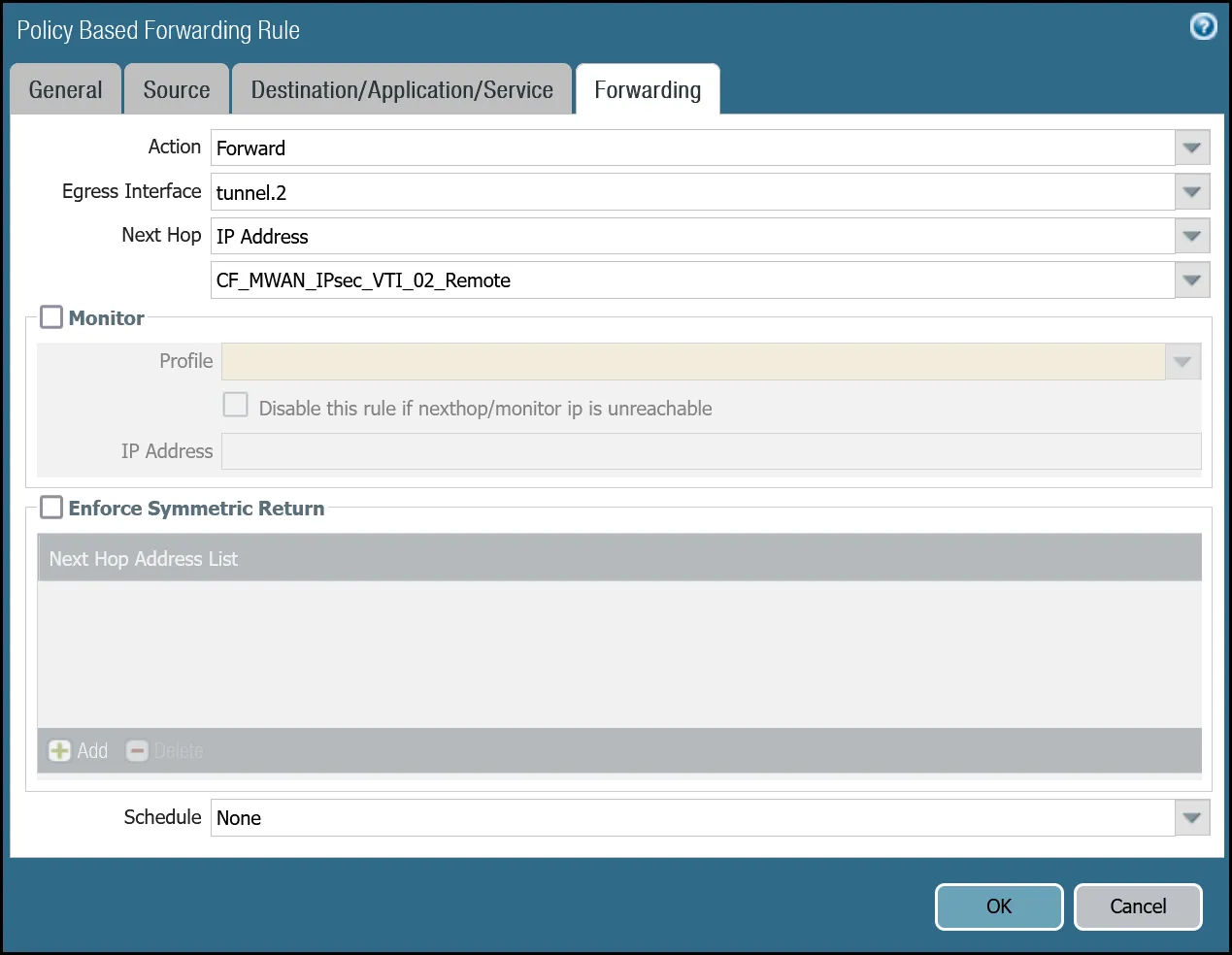

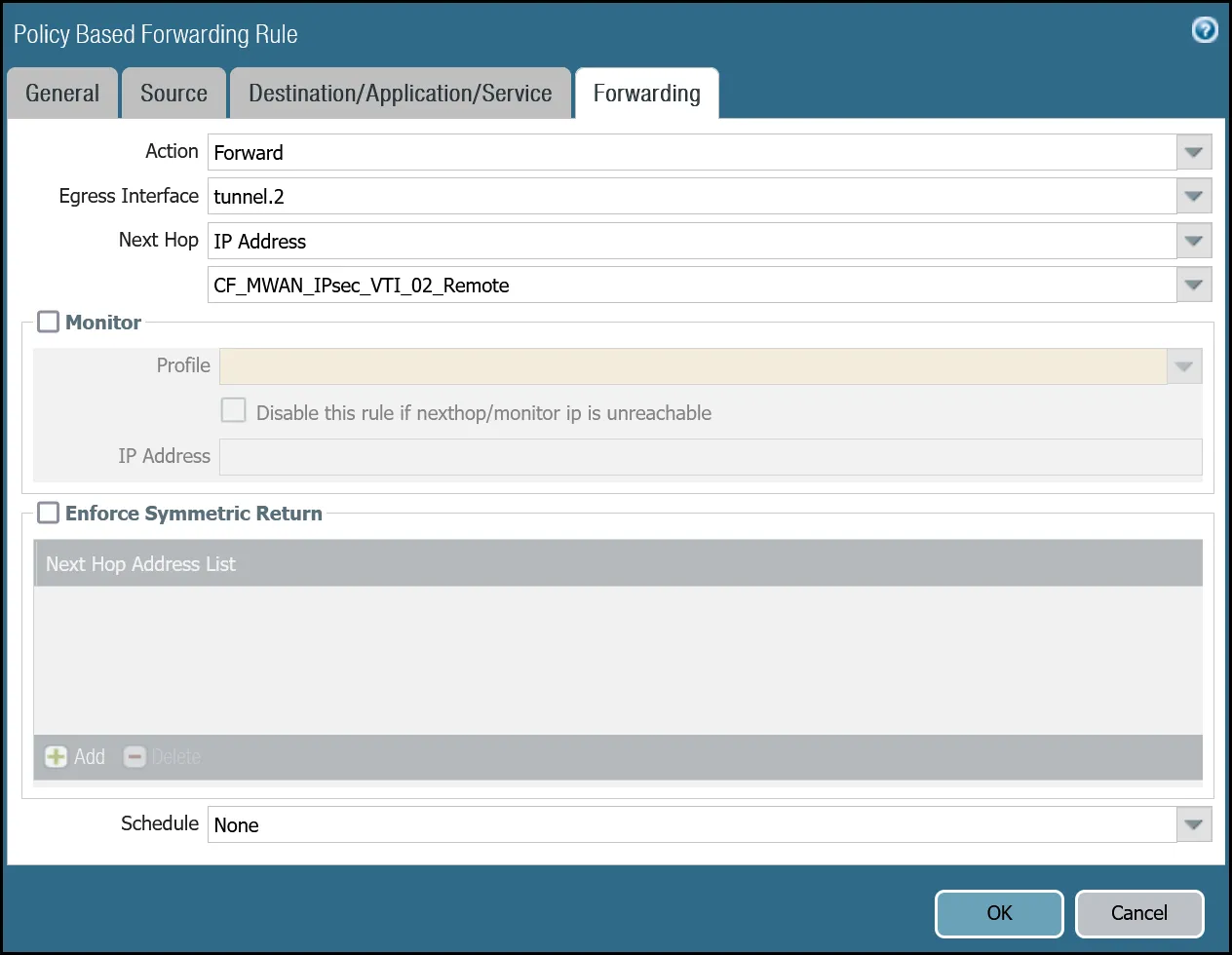

| 名前 | オプション | 値 |

|---|---|---|

PBF_Cloudflare_Health_Check_02 | タグ | Cloudflare_L3_Zone |

| タグによるグループ化 | なし | |

| ソースタブ | タイプ | ゾーン |

| ゾーン | Cloudflare_L3_Zone | |

| ソースアドレス | CF_Health_Check_Anycast_02 | |

| デスティネーション/アプリケーション/サービスタブ | デスティネーションアドレス | Cloudflare_IPv4_Static_Grp |

| 転送タブ | アクション | 転送 |

| 出口インターフェース | tunnel.2 | |

| 次のホップ | IPアドレス | |

| CF_MWAN_IPsec_VTI_02_Remote |

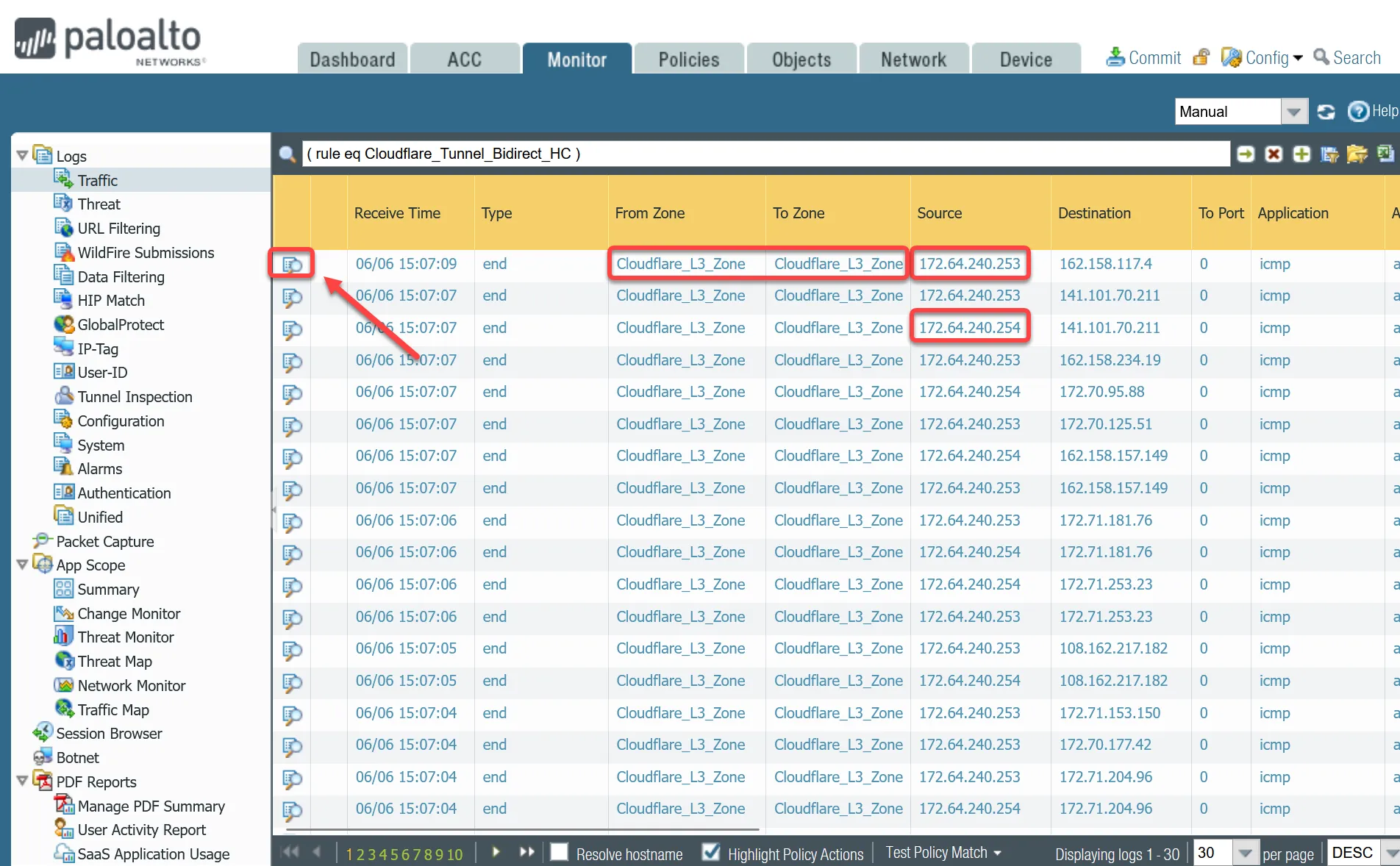

set rulebase pbf rules PBF_Cloudflare_Healthcheck_01 action forward nexthop ip-address CF_MWAN_IPsec_VTI_01_Remoteset rulebase pbf rules PBF_Cloudflare_Healthcheck_01 action forward egress-interface tunnel.1set rulebase pbf rules PBF_Cloudflare_Healthcheck_01 from zone Cloudflare_L3_Zoneset rulebase pbf rules PBF_Cloudflare_Healthcheck_01 enforce-symmetric-return enabled noset rulebase pbf rules PBF_Cloudflare_Healthcheck_01 source CF_Health_Check_Anycast_01set rulebase pbf rules PBF_Cloudflare_Healthcheck_01 destination Cloudflare_IPv4_Static_Grpset rulebase pbf rules PBF_Cloudflare_Healthcheck_01 source-user anyset rulebase pbf rules PBF_Cloudflare_Healthcheck_01 application anyset rulebase pbf rules PBF_Cloudflare_Healthcheck_01 service anyset rulebase pbf rules PBF_Cloudflare_Healthcheck_01 tag Cloudflare_L3_Zoneset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 action forward nexthop ip-address CF_MWAN_IPsec_VTI_02_Remoteset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 action forward egress-interface tunnel.2set rulebase pbf rules PBF_Cloudflare_Healthcheck_02 from zone Cloudflare_L3_Zoneset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 enforce-symmetric-return enabled noset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 source CF_Health_Check_Anycast_02set rulebase pbf rules PBF_Cloudflare_Healthcheck_02 destination Cloudflare_IPv4_Static_Grpset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 source-user anyset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 application anyset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 service anyset rulebase pbf rules PBF_Cloudflare_Healthcheck_02 tag Cloudflare_L3_Zoneトラフィックログビューアを使用して、ヘルスチェックトラフィックが許可されていることを確認します。適用可能なトラフィックを許可するセキュリティポリシールールの名前に基づいてログをフィルタリングするルールを追加します。

rule eq Cloudflare_Tunnel_Bidirect_HC

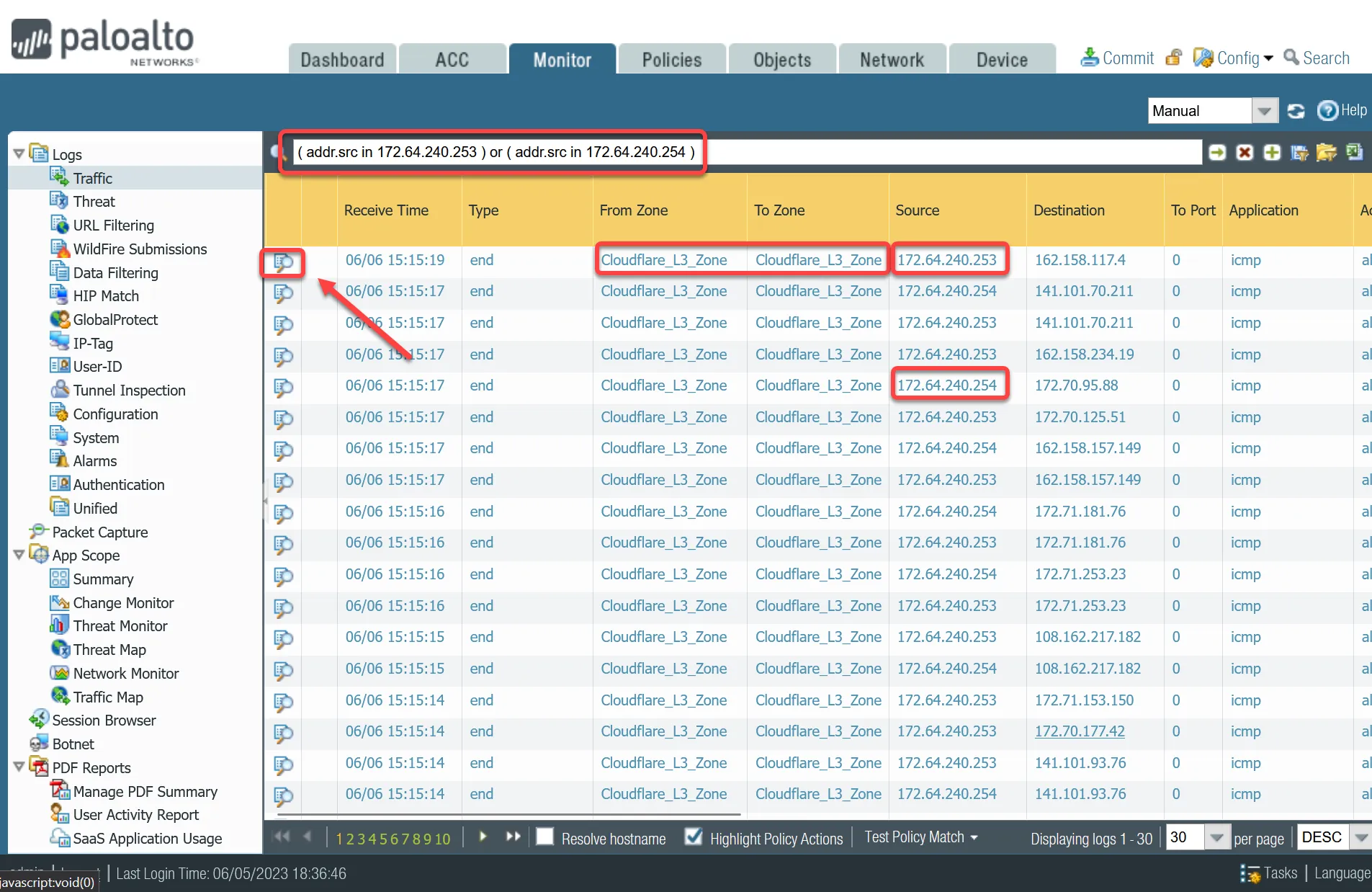

フィルタに一致するトラフィックが表示されない場合は、CF_Health_Check_Anycast_01 と CF_Health_Check_Anycast_02 アドレスオブジェクトに関連するアドレスに基づいてログエントリを表示するフィルタに置き換えます。

( addr.src in 172.64.240.253 ) or ( addr.src in 172.64.240.254 )

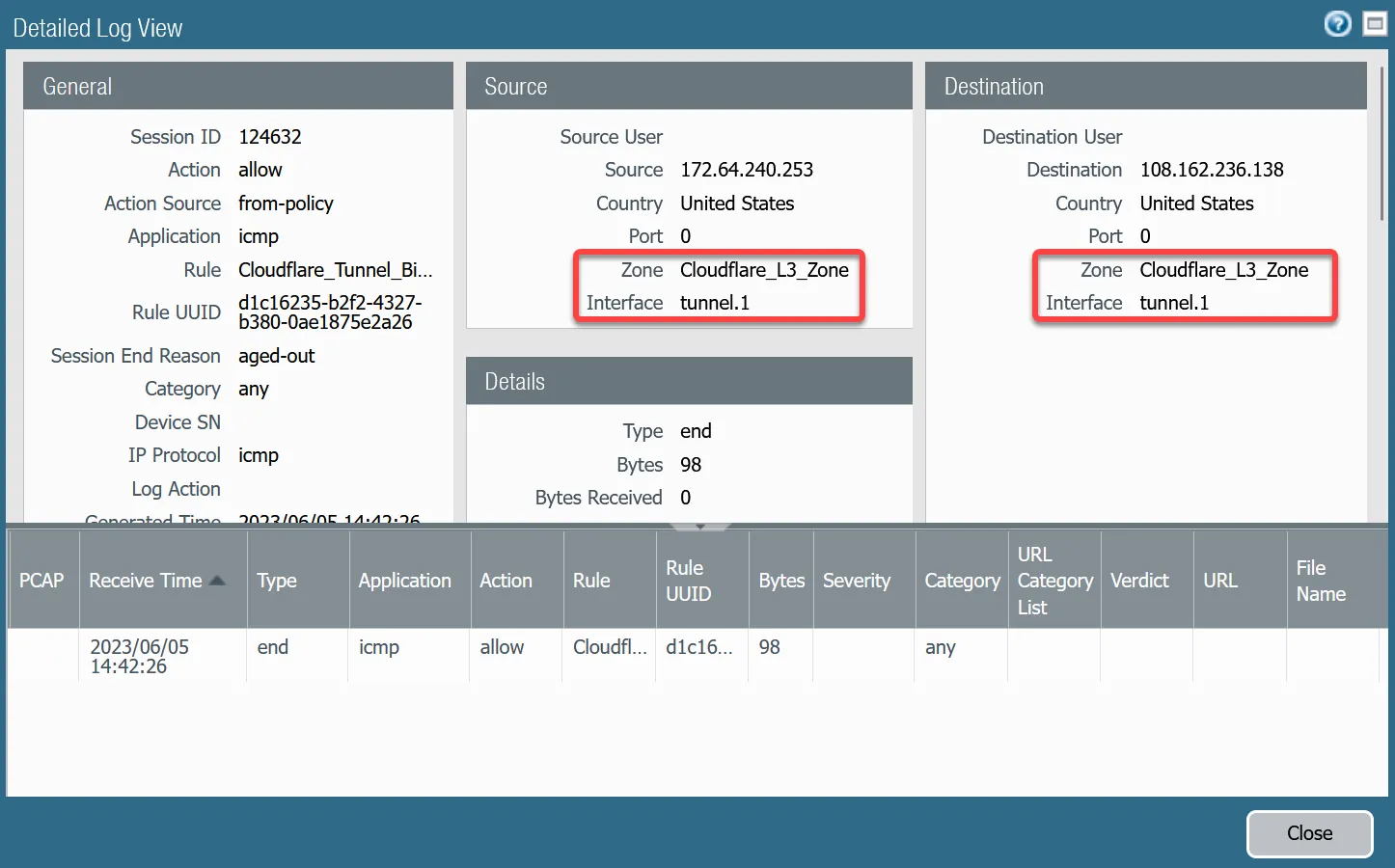

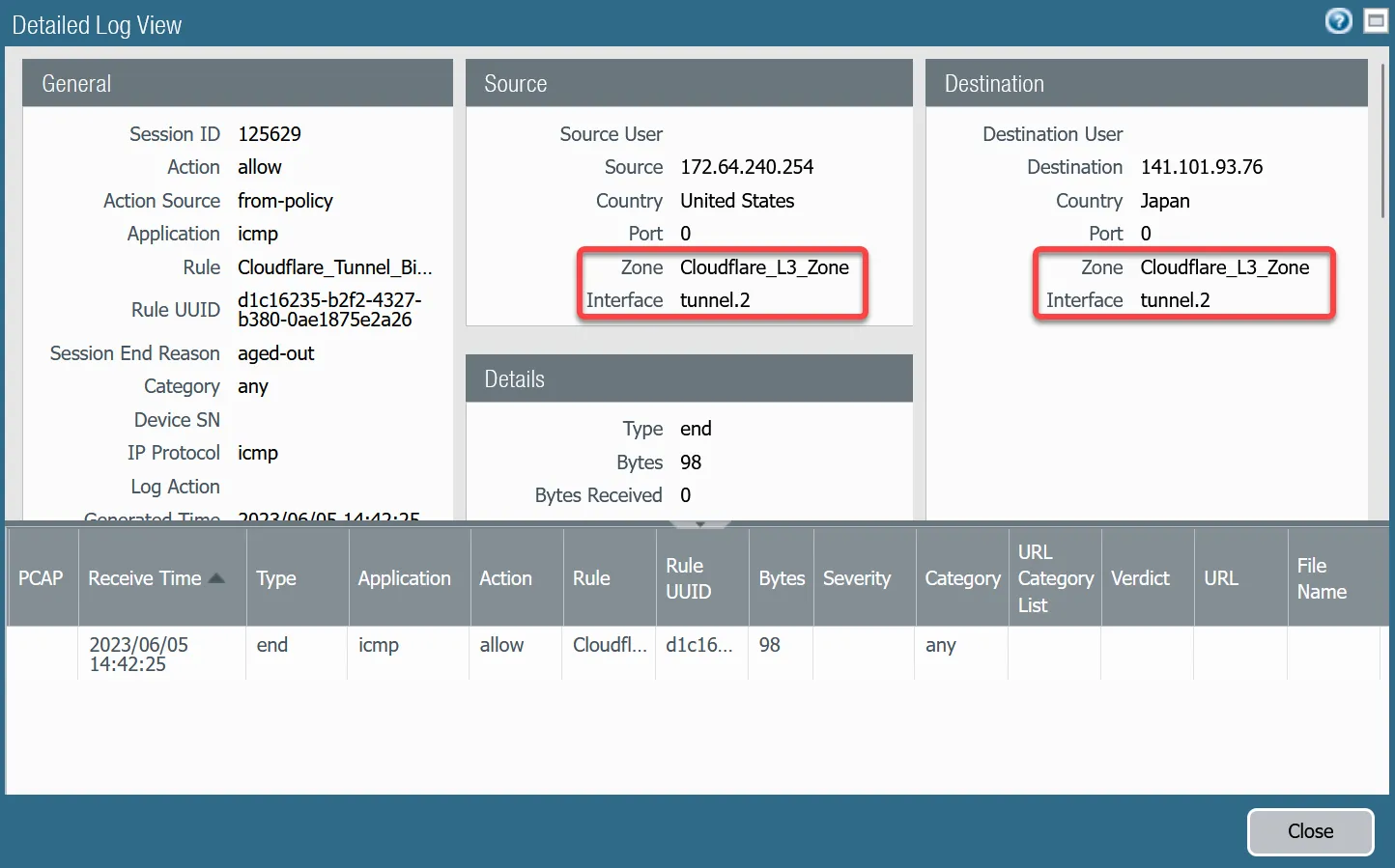

ポリシーベースの転送のトラブルシューティングは少し難しい場合があります。トラフィックが意図したパスを通過しているかどうかを確認する最良の方法は、ログエントリの詳細ビューを選択することです。

-

ソースIPアドレス

172.64.240.253のログエントリの隣にある虫眼鏡を選択します。 -

CF_Health_Check_Anycast_01(172.64.240.253) から発信されたトラフィックは、tunnel.1 で入出力される必要があります。

-

ソースIPアドレス

172.64.240.254のログエントリの隣にある虫眼鏡を選択します。 -

CF_Health_Check_Anycast_02(172.64.240.254) から発信されたトラフィックは、tunnel.2 で入出力される必要があります。

トラフィックが同じインターフェースを入出力していない場合、ポリシーベースの転送ルールが一致していない可能性があります。

前述のように、このチュートリアルには2つの異なるユースケースの例が含まれています:

- Magic WAN: RFC-1918 ↗ プライベート非ルーティングアドレス空間を持つ2つ以上の場所間のトラフィックを許可します。

- Cloudflare Zero Trust (ゲートウェイ出口) を使用したMagic WAN: Magic WANと同様ですが、Magic WANで保護されたサイトからCloudflareエッジネットワークに出るアウトバウンドインターネットアクセスが追加されています。

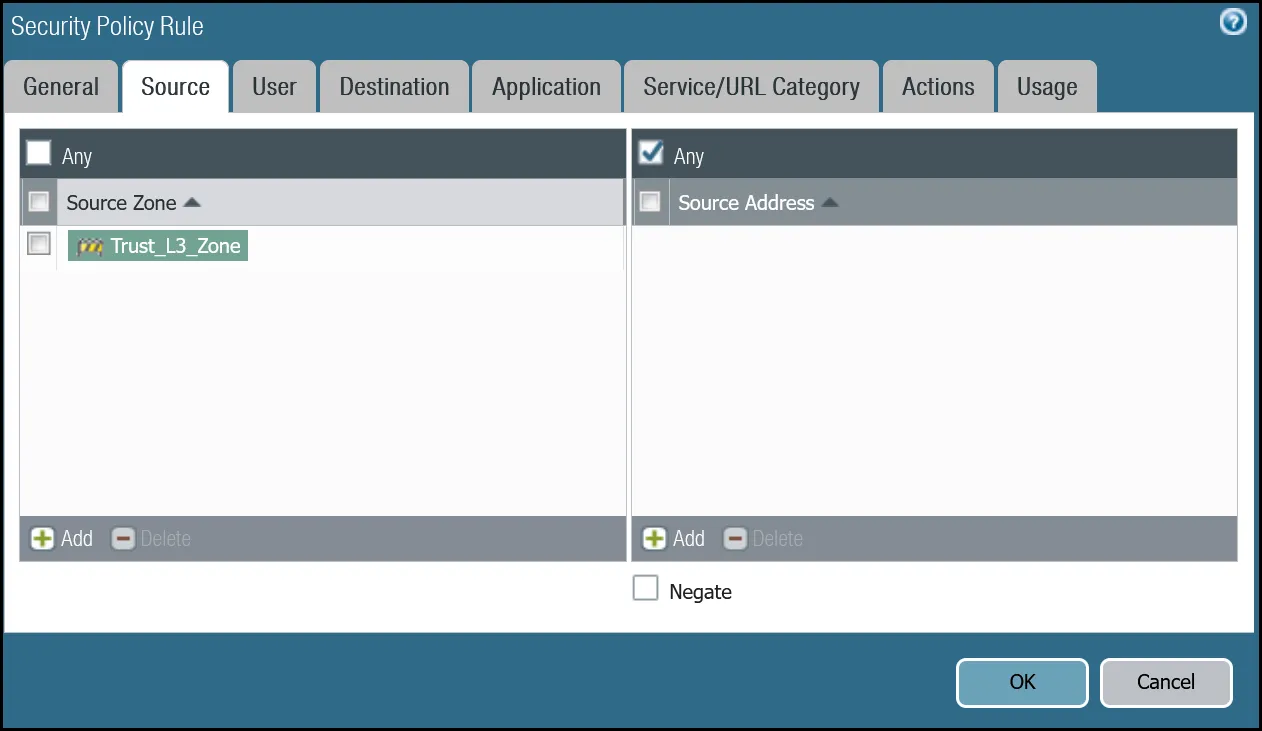

信頼ネットワークからMagic WANで保護されたサイトへのトラフィックを促進するためにルールを定義する必要があります。両方向のトラフィックに対して1つのルールを定義することも可能ですが、この例では2つのルールを含めています:

-

信頼からMagic WANで保護されたサイトへ。

-

Magic WANで保護されたサイトから信頼へ。

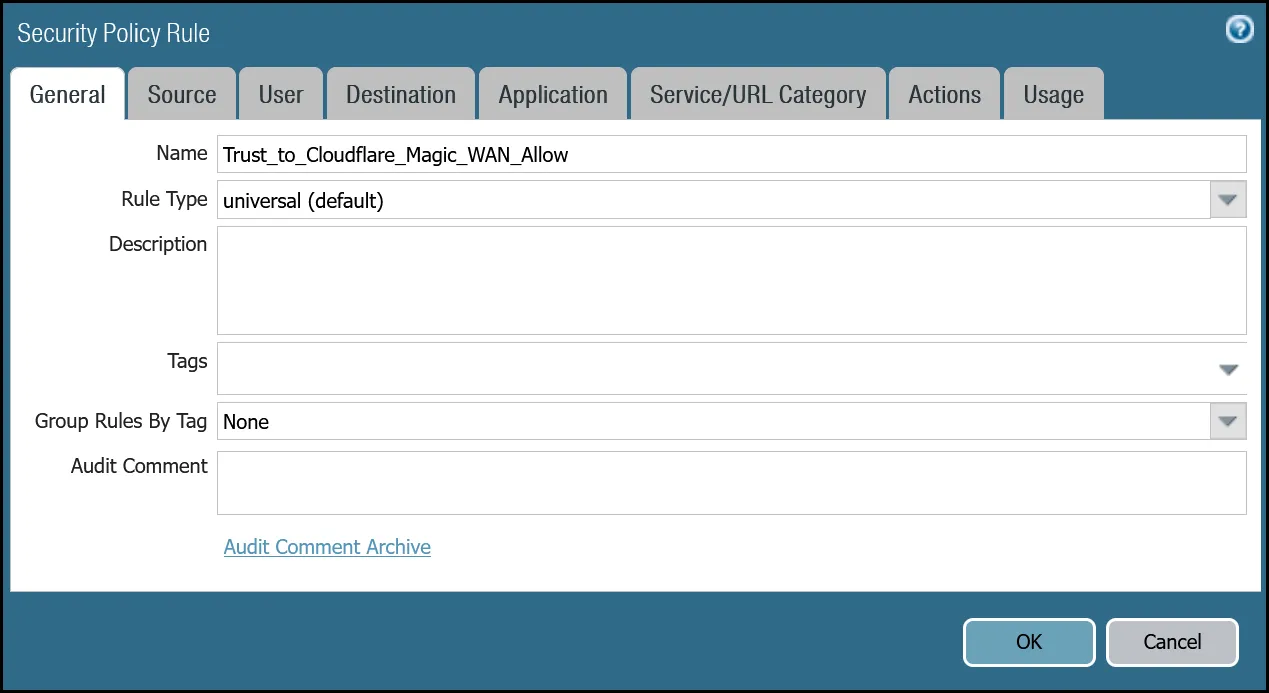

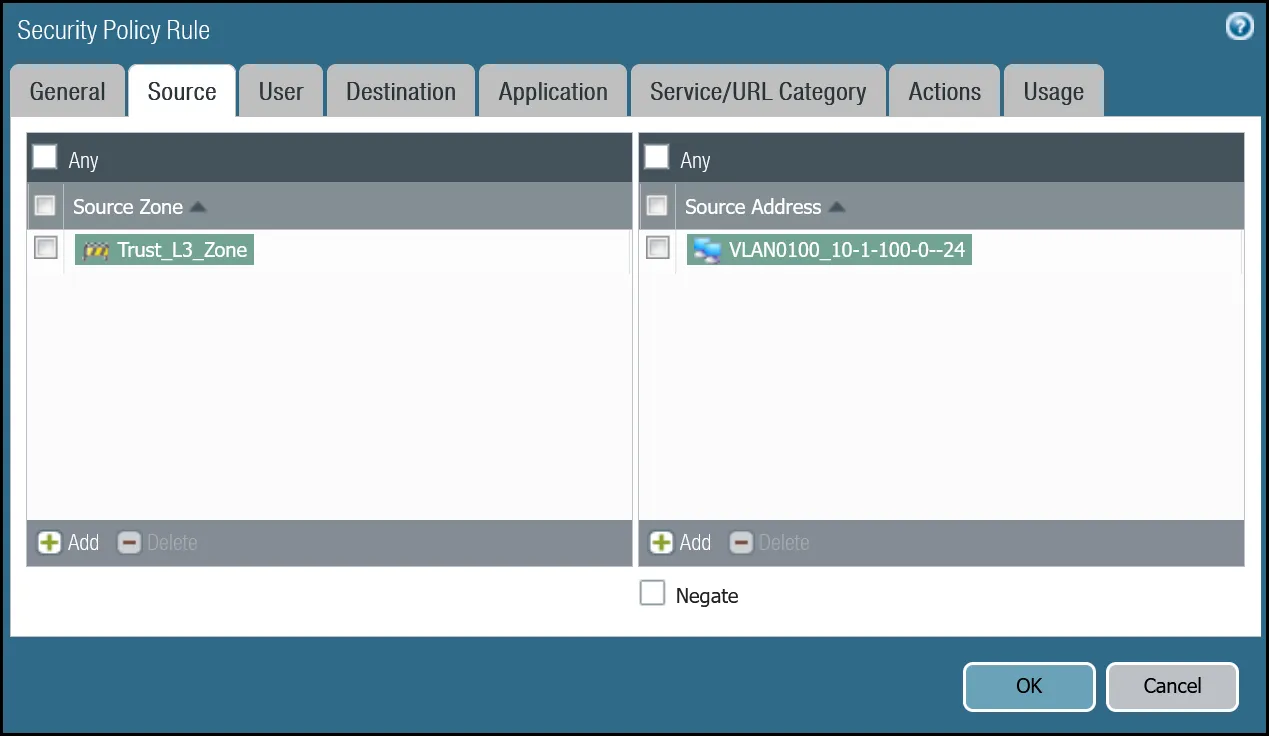

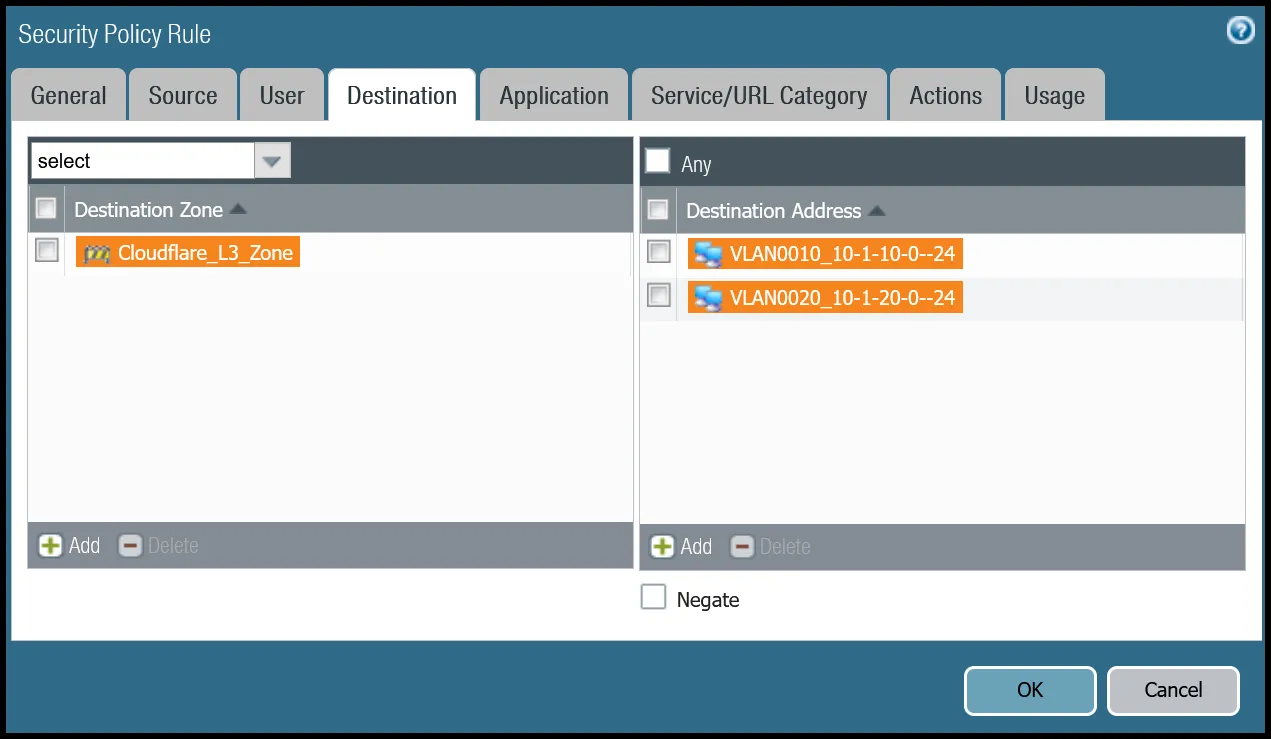

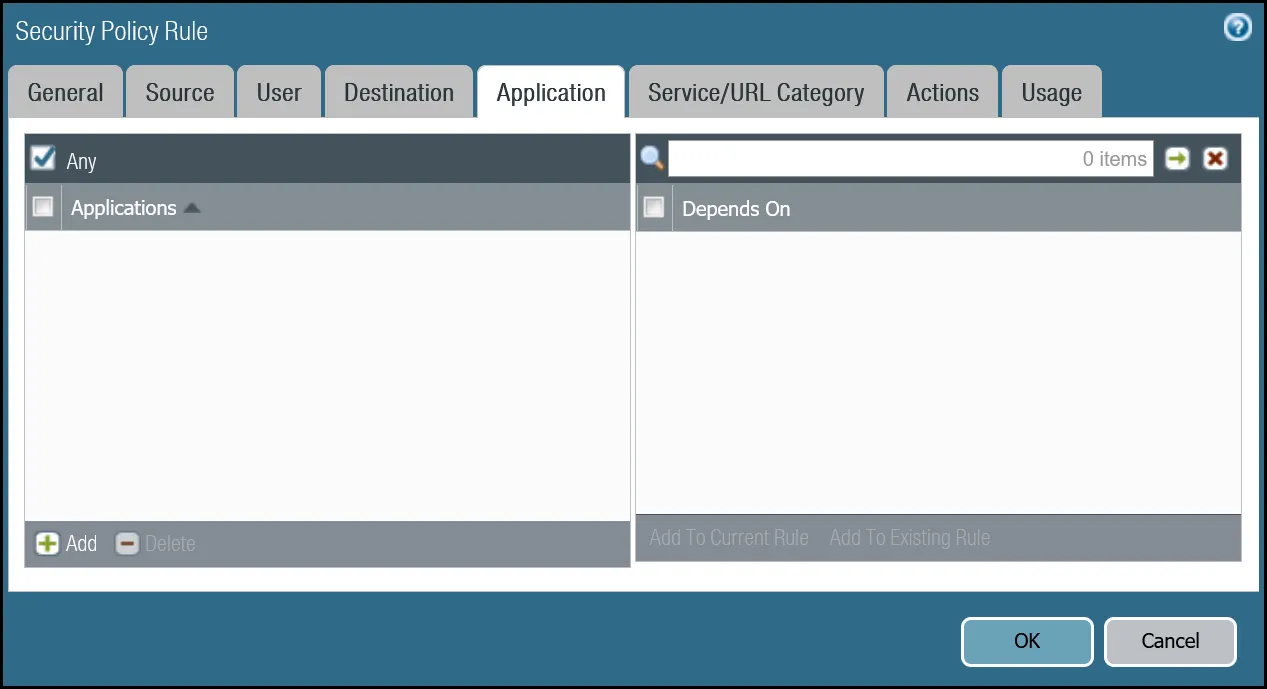

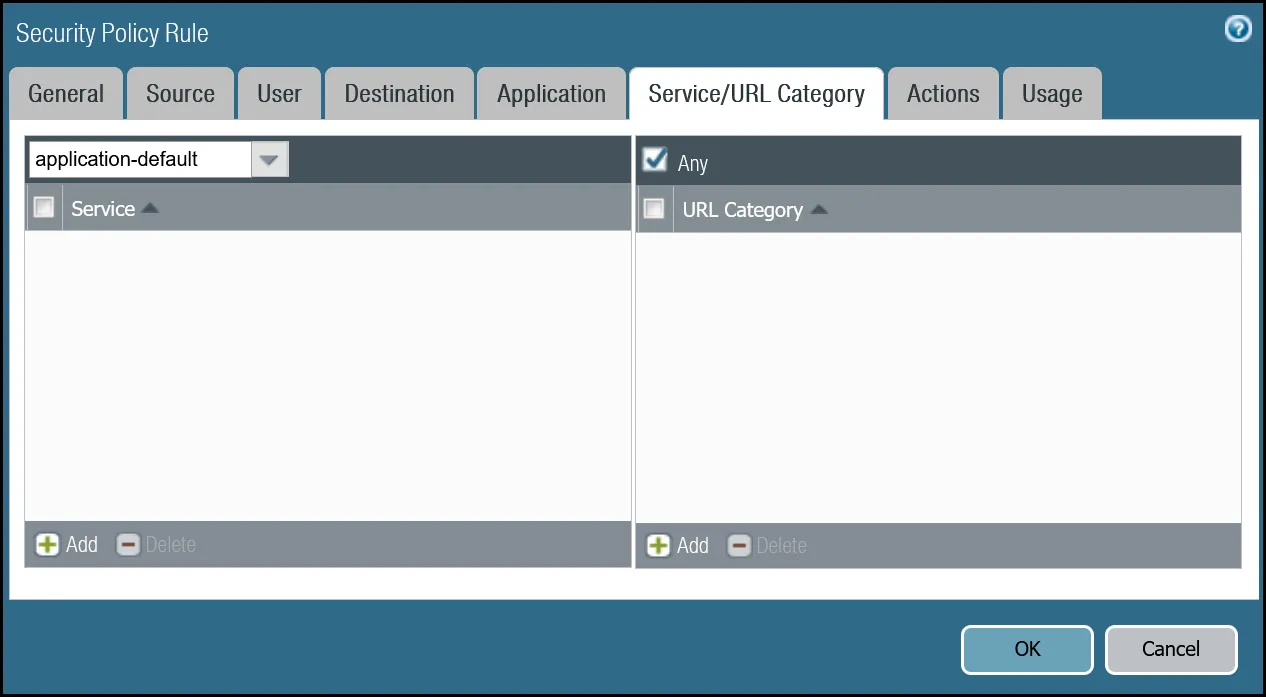

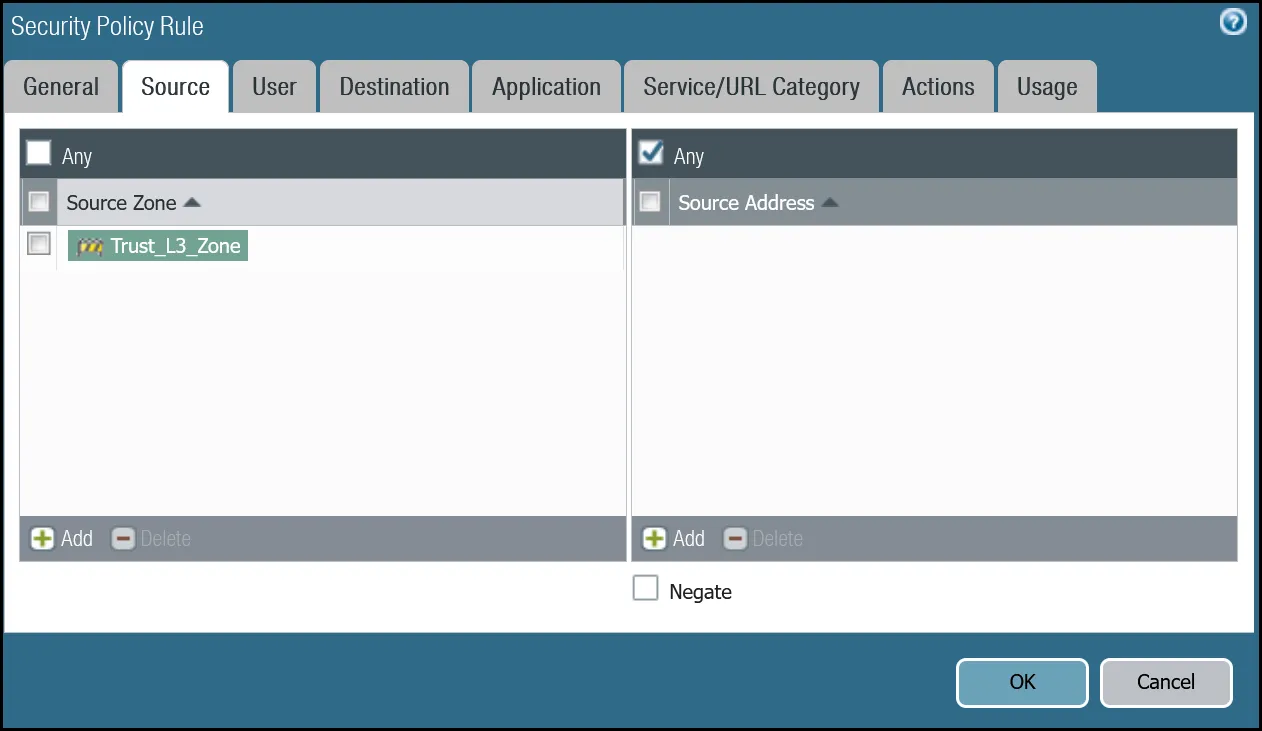

| 名前 | オプション | 値 |

|---|---|---|

Trust_to_Cloudflare_Magic_WAN_Allow | ルールタイプ | ユニバーサル (デフォルト) |

| タグによるグループ化 | なし | |

| ソースタブ | ソースゾーン | Trust_L3_Zone |

| ソースアドレス | VLAN0100_10-1-100-0—24 | |

| デスティネーションタブ | デスティネーションゾーン | Cloudflare_L3_Zone |

| デスティネーションアドレス | VLAN0010_10-1-10-0—24 VLAN0020_10-1-20-0—24 | |

| アクションタブ | アクション | 許可 |

| ログ設定 | セッション終了時にログ | |

| プロファイルタイプ | なし | |

| スケジュール | なし | |

| QoSマーキング | なし |

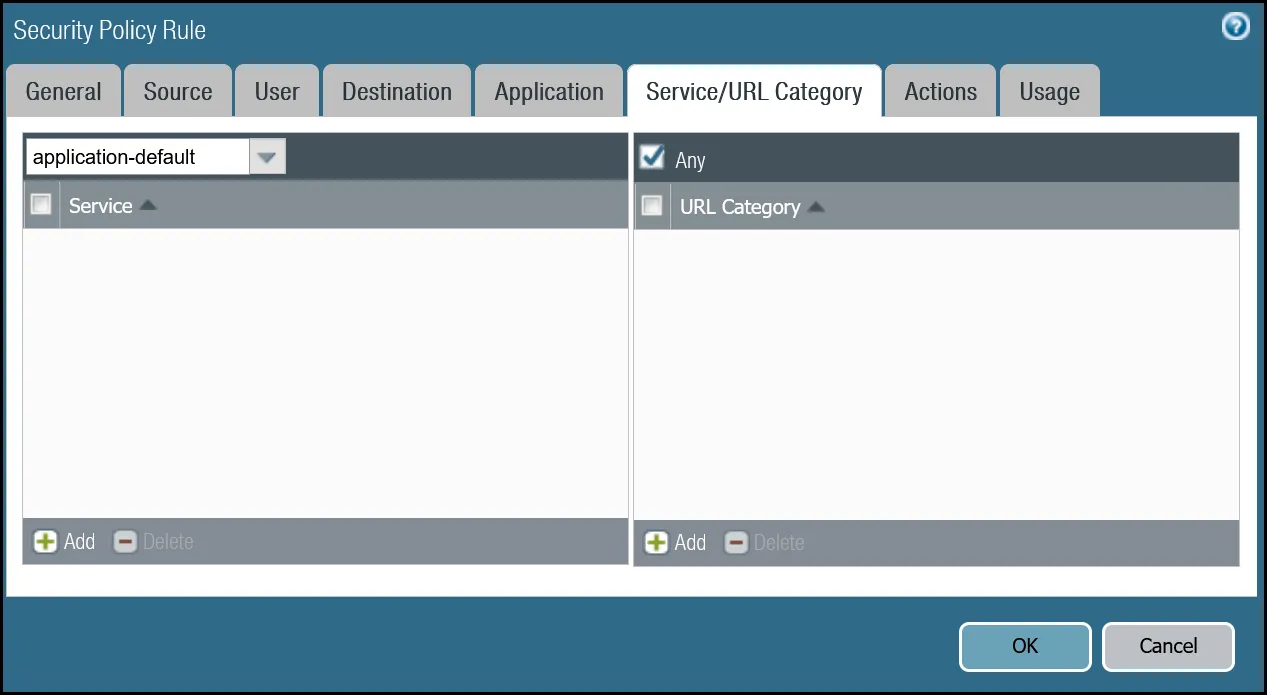

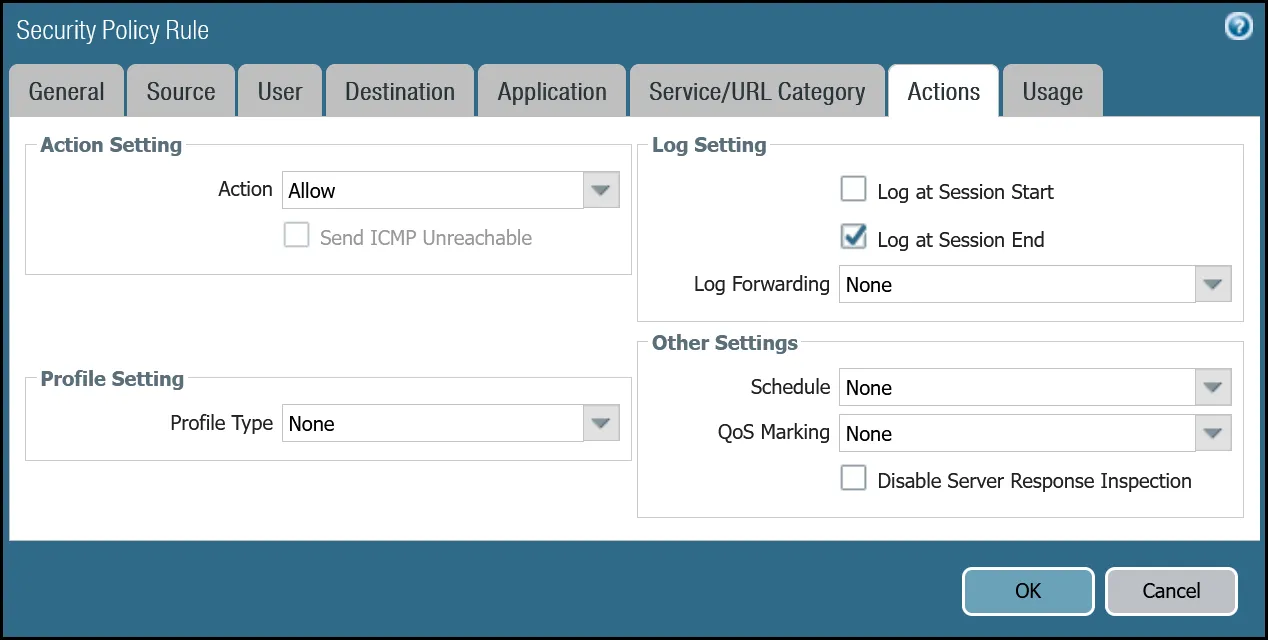

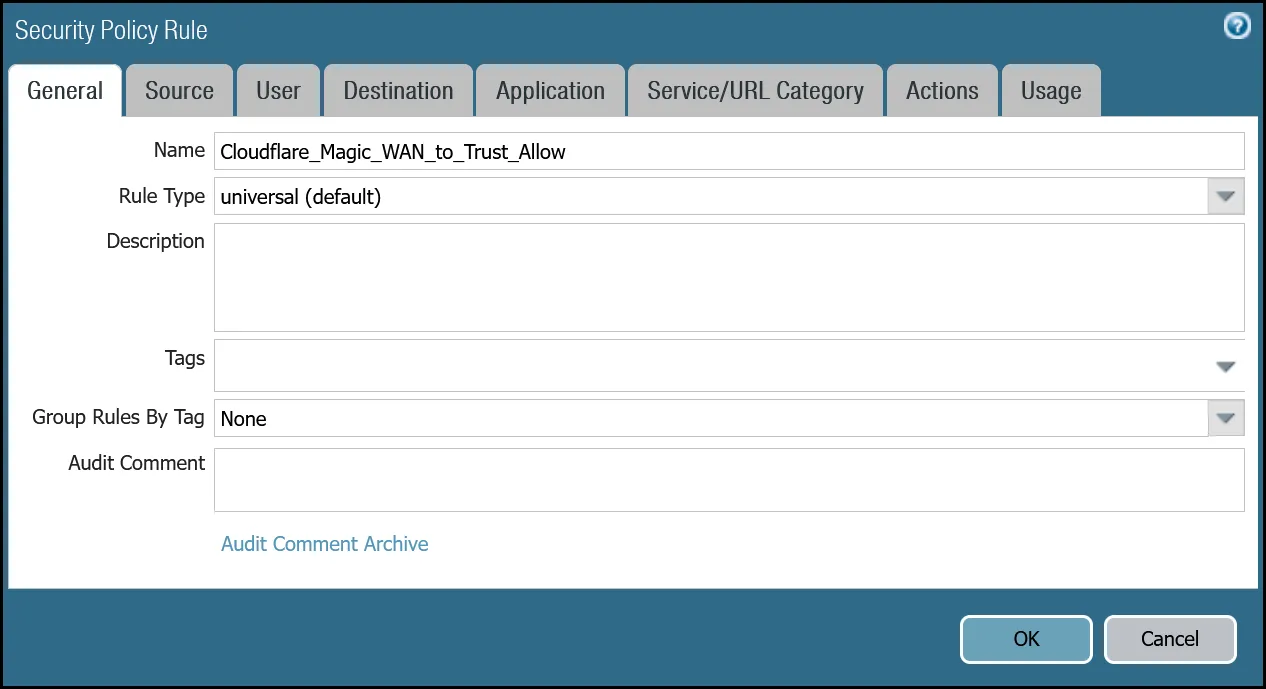

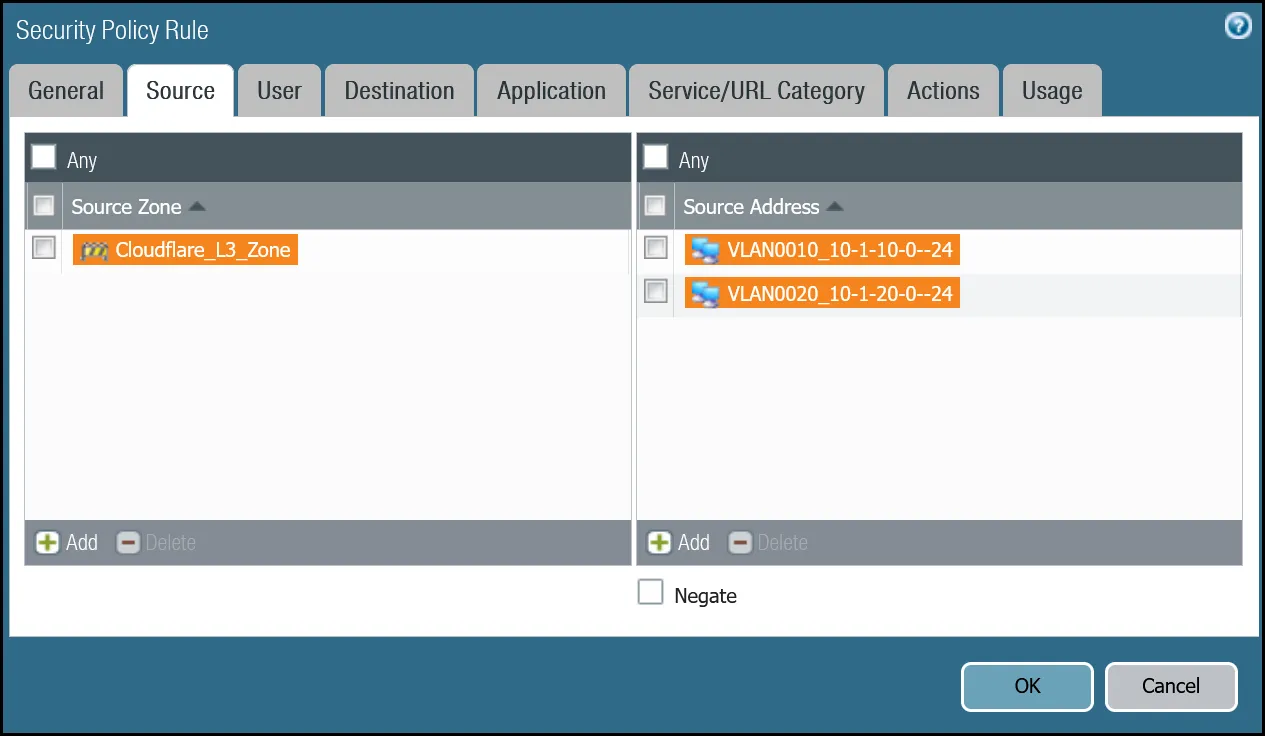

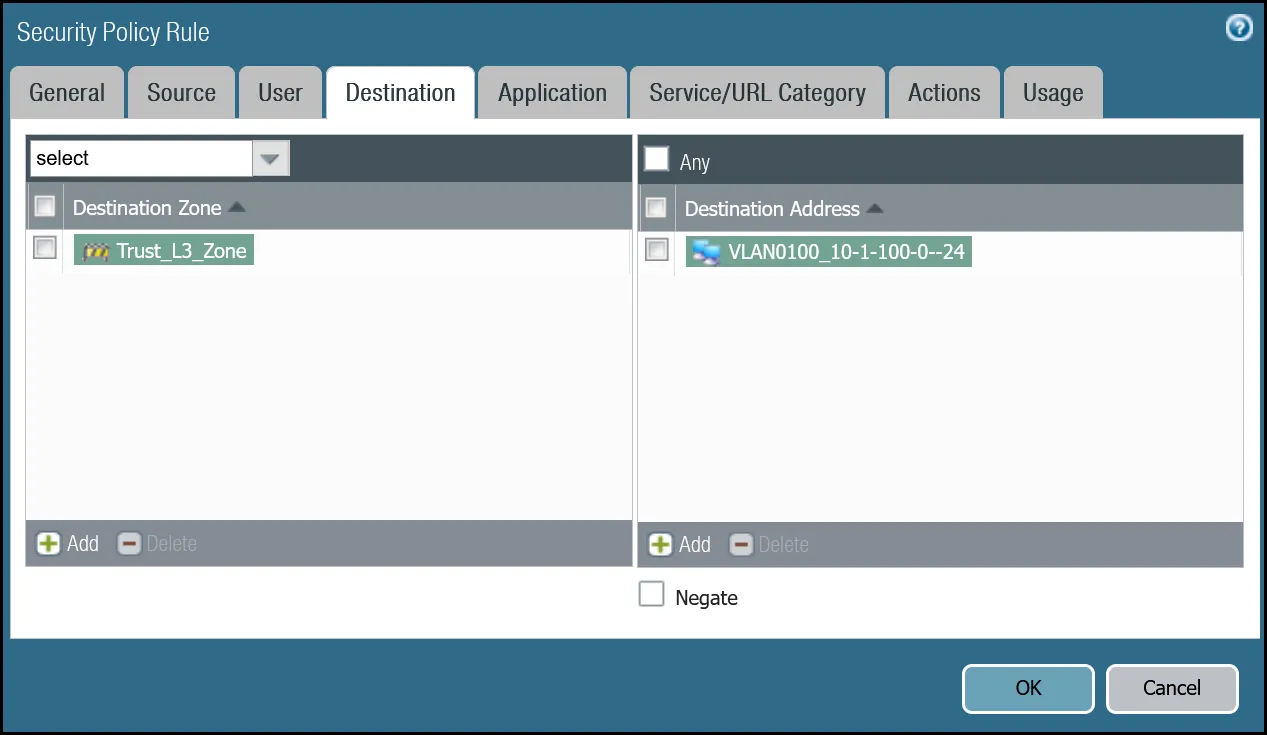

set rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow to Cloudflare_L3_Zoneset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow from Trust_L3_Zoneset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow source VLAN0100_10-1-100-0--24set rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow destination [ VLAN0010_10-1-10-0--24 VLAN0020_10-1-20-0--24 ]set rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow source-user anyset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow category anyset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow application anyset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow service application-defaultset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow hip-profiles anyset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow action allowset rulebase security rules Trust_to_Cloudflare_Magic_WAN_Allow rule-type universal| 名称 | オプション | 値 |

|---|---|---|

Cloudflare_Magic_WAN_to_Trust_Allow | ルールタイプ | universal (デフォルト) |

| タグでグループ化 | なし | |

| ソースタブ | ソースゾーン | Cloudflare_L3_Zone |

| ソースアドレス | VLAN0010_10-1-10-0—24 VLAN0020_10-1-20-0—24 | |

| デスティネーションタブ | デスティネーションゾーン | Trust_L3_Zone |

| デスティネーションアドレス | VLAN0100_10-1-100-0—24 | |

| アクションタブ | アクション | Allow |

| ログ設定 | セッション終了時にログ | |

| プロファイルタイプ | なし | |

| スケジュール | なし | |

| QoSマーキング | なし |

set rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow to Trust_L3_Zoneset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow from Cloudflare_L3_Zoneset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow source [ VLAN0010_10-1-10-0--24 VLAN0020_10-1-20-0--24 ]set rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow destination VLAN0100_10-1-100-0--24set rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow source-user anyset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow category anyset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow application anyset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow service application-defaultset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow hip-profiles anyset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow action allowset rulebase security rules Cloudflare_Magic_WAN_to_Trust_Allow rule-type universalPalo Alto Networks Next-Generation Firewallを通過するトラフィックが入るか出るかにかかわらず、トラフィックが対称的にルーティングされることを確認することが重要です。これはポリシーベースの転送を使用して実現されます。

ポリシーベースの転送ルールは、出力トラフィックにのみ必要です。

Magic WAN保護サイトまたはGateway出力を持つMagic WAN保護サイトに向けられたトラフィックは、IPsecトンネルを介してルーティングされる必要があります。

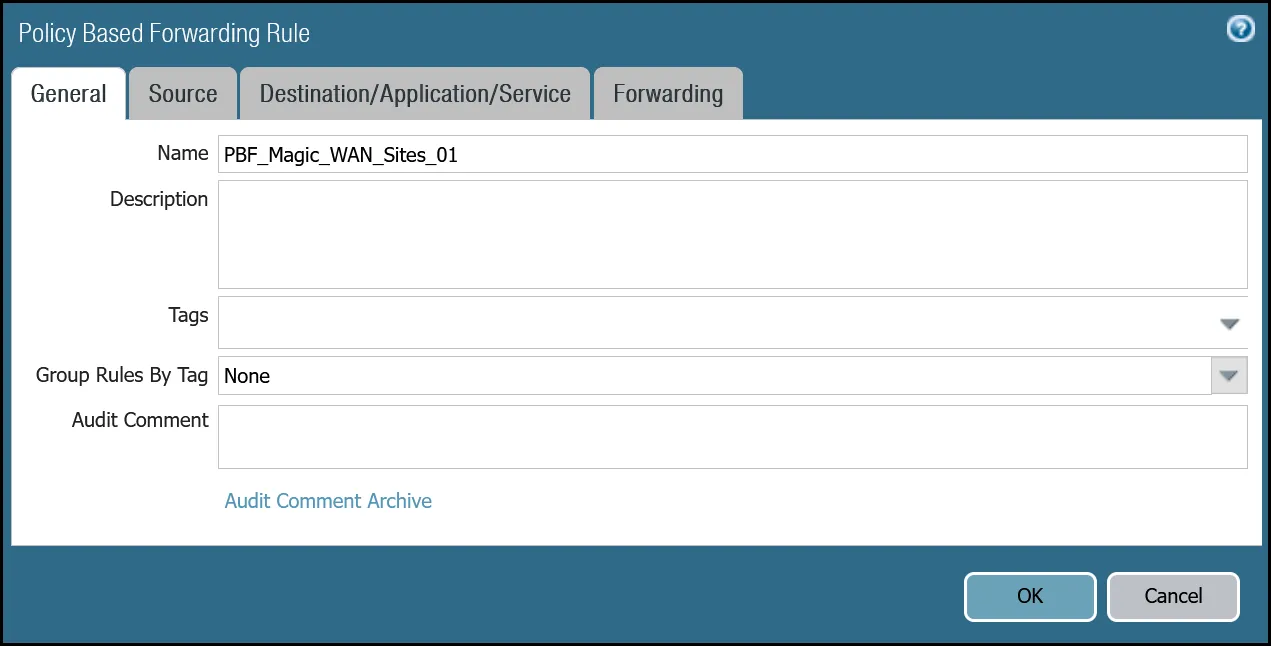

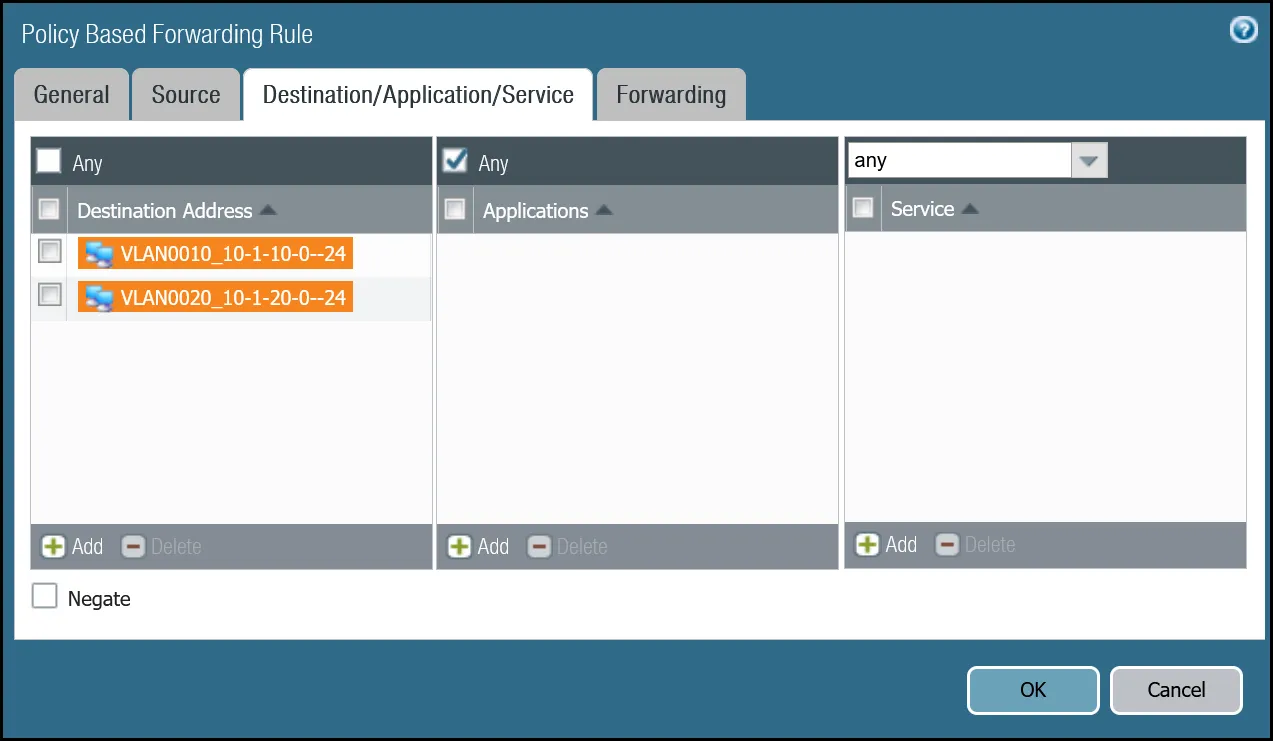

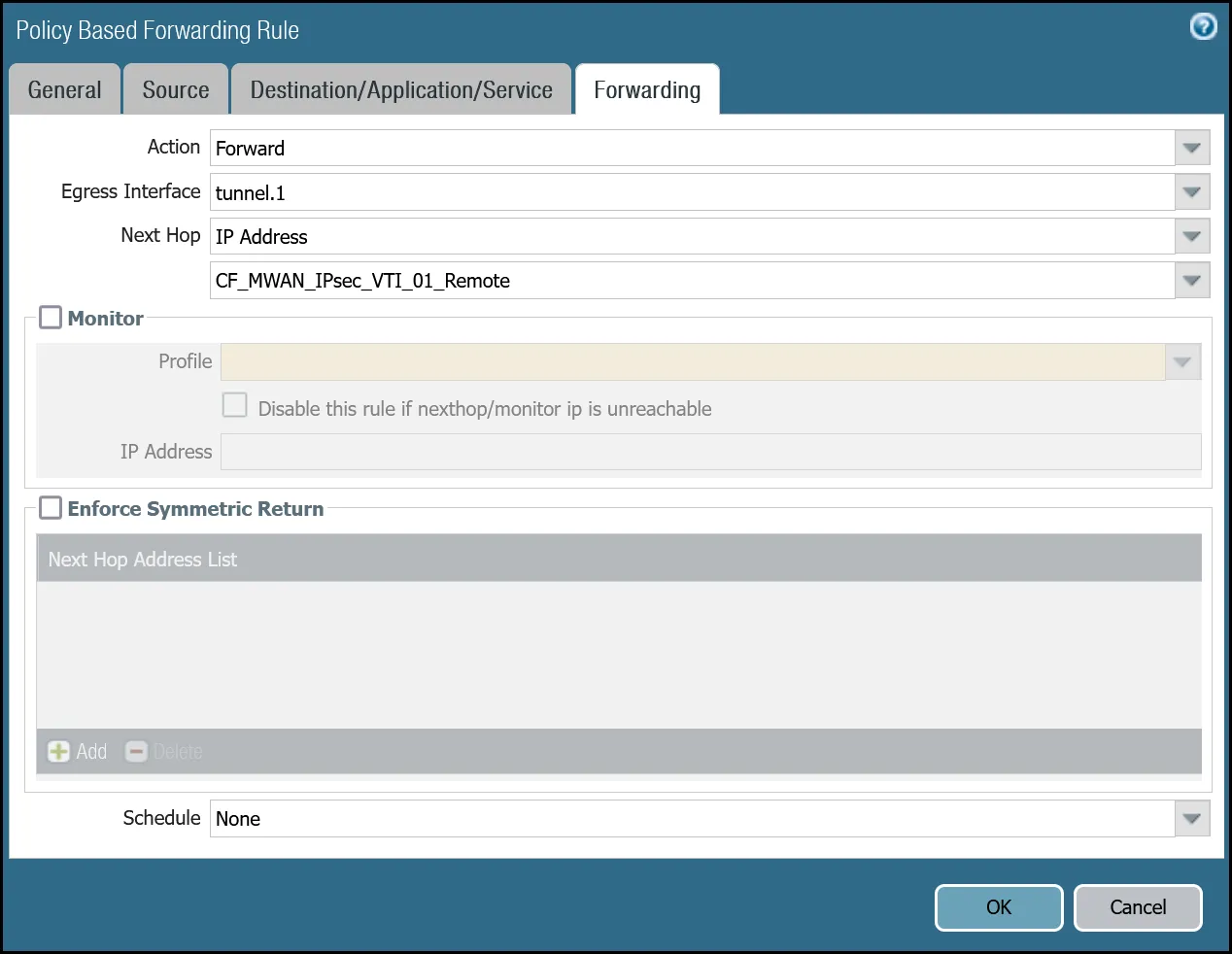

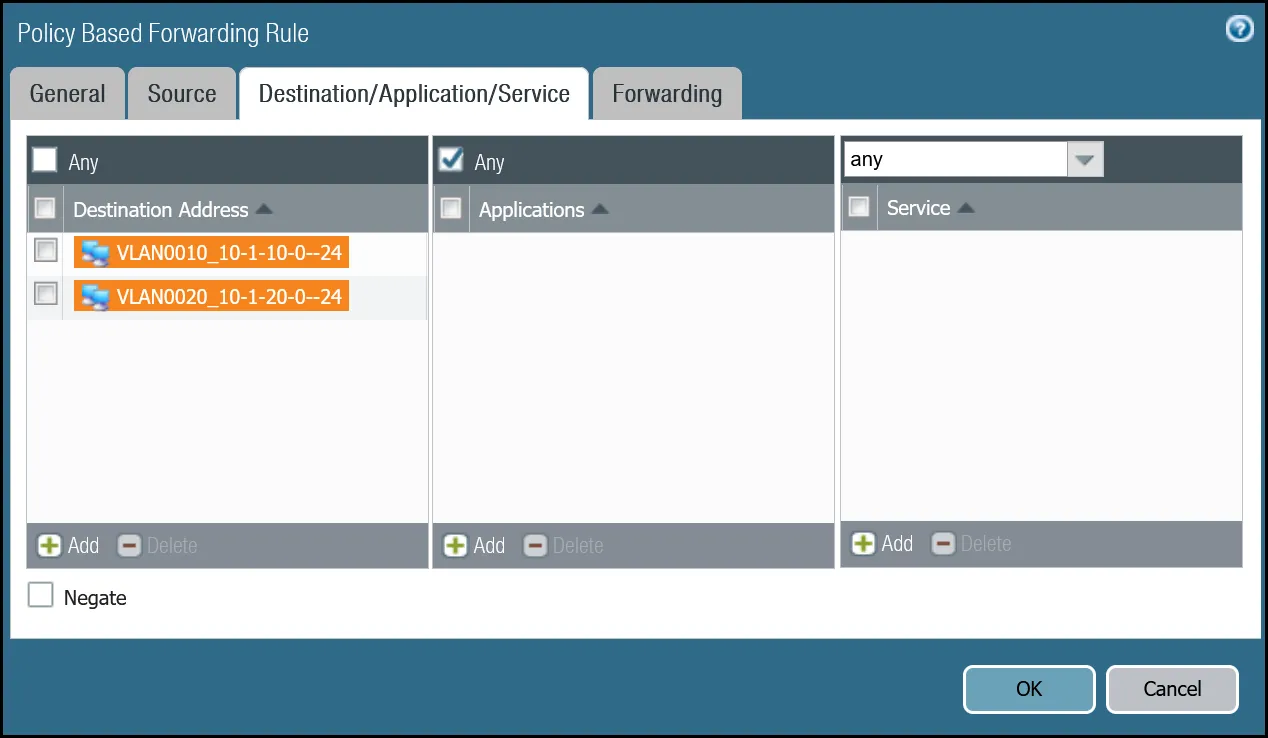

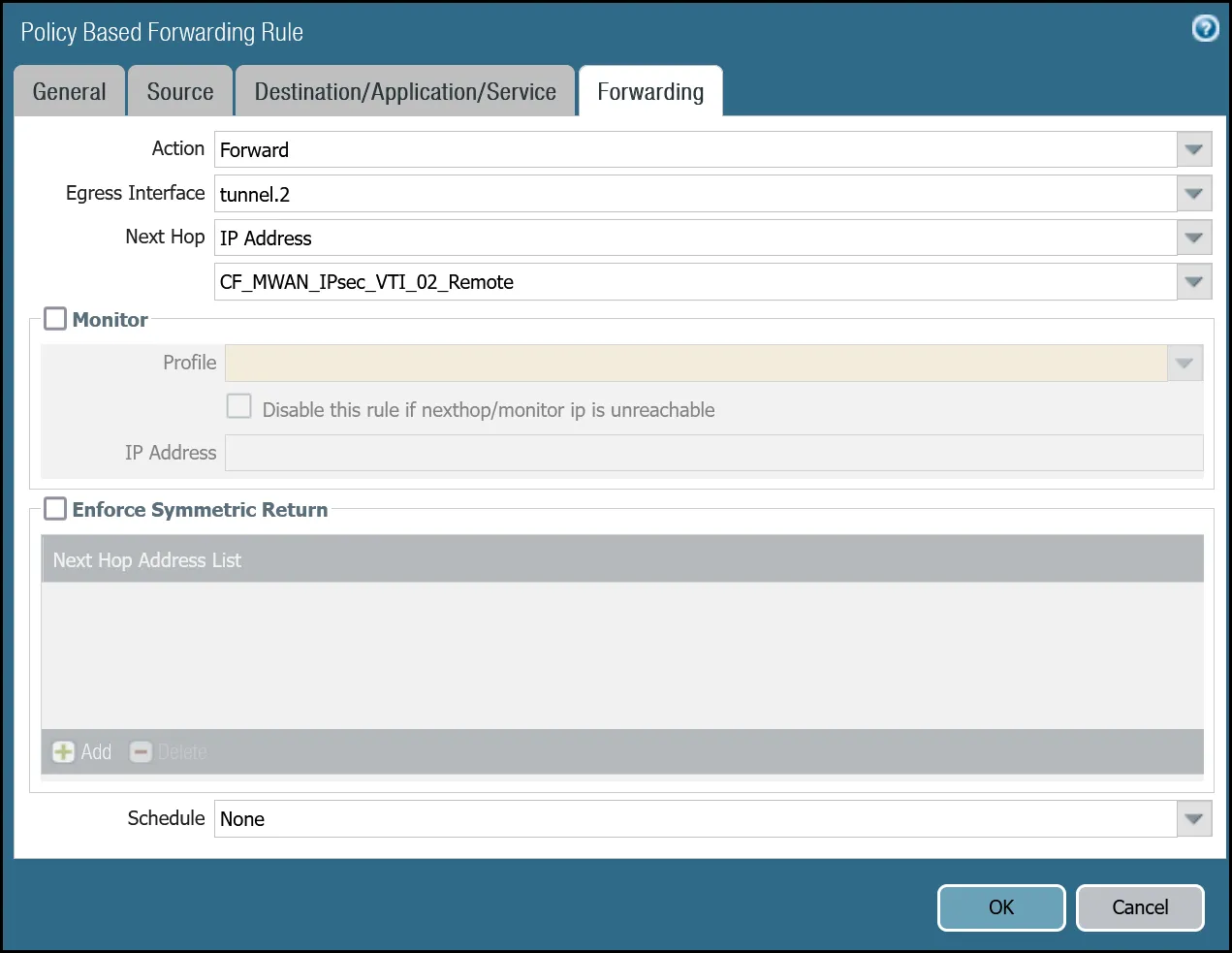

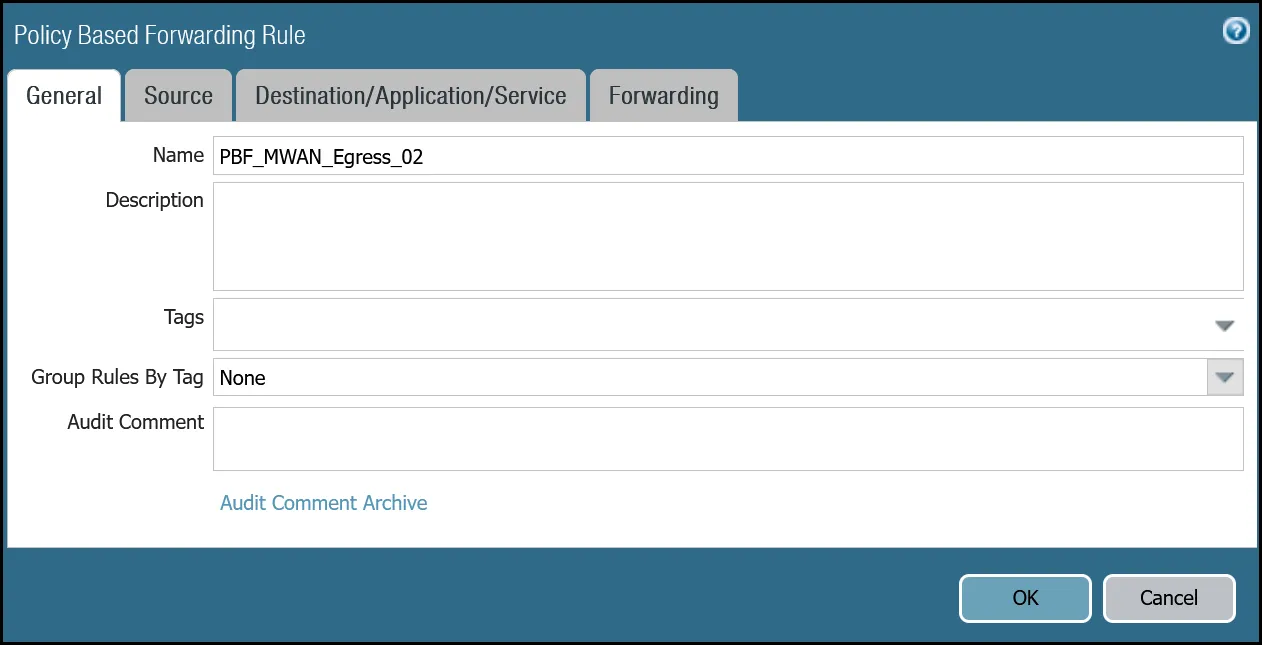

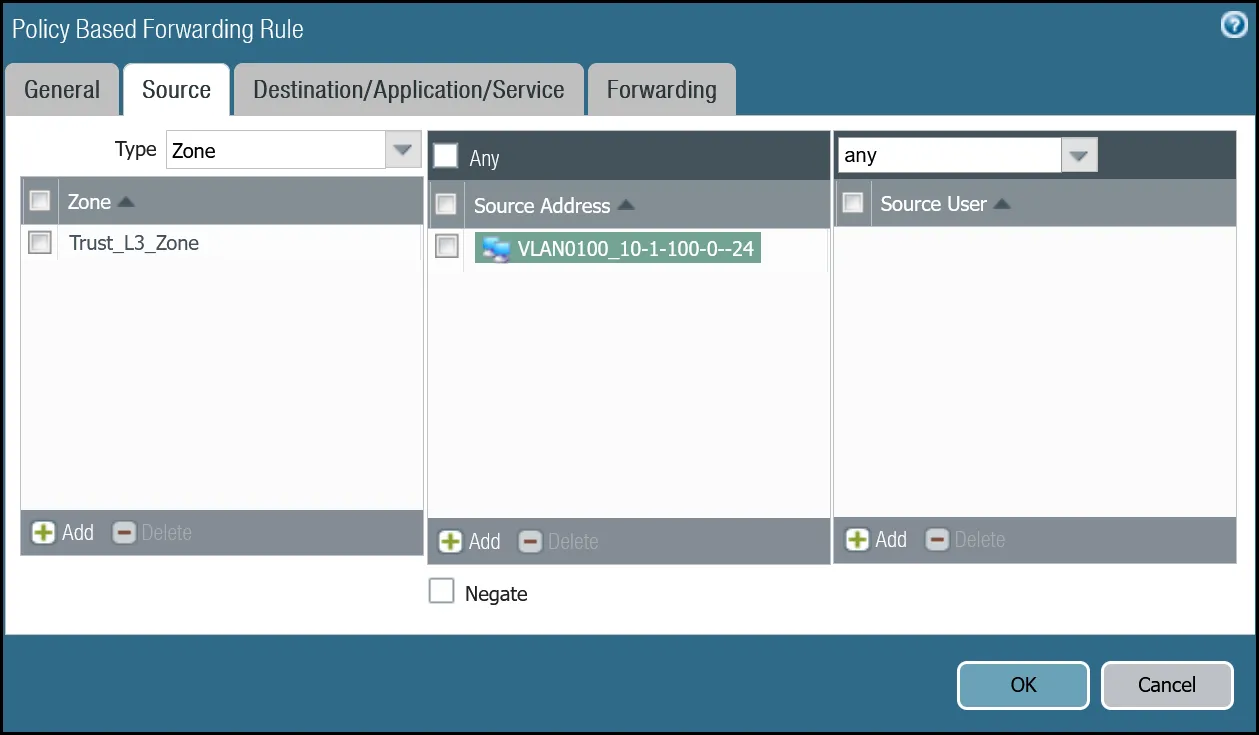

| 名称 | オプション | 値 |

|---|---|---|

PBF_Magic_WAN_Sites_01 | タグでグループ化 | なし |

| ソースタブ | タイプ | ゾーン |

| ゾーン | Trust_L3_Zone | |

| ソースアドレス | VLAN0100_10-1-100-0—24 | |

| デスティネーション/アプリケーション/サービスタブ | デスティネーションアドレス | VLAN0010_10-1-10-0—24 VLAN0020_10-1-20-0—24 |

| 転送タブ | アクション | Forward |

| 出力インターフェース | tunnel.1 | |

| 次のホップ | IPアドレス | |

| CF_MWAN_IPsec_VTI_01_Remote |

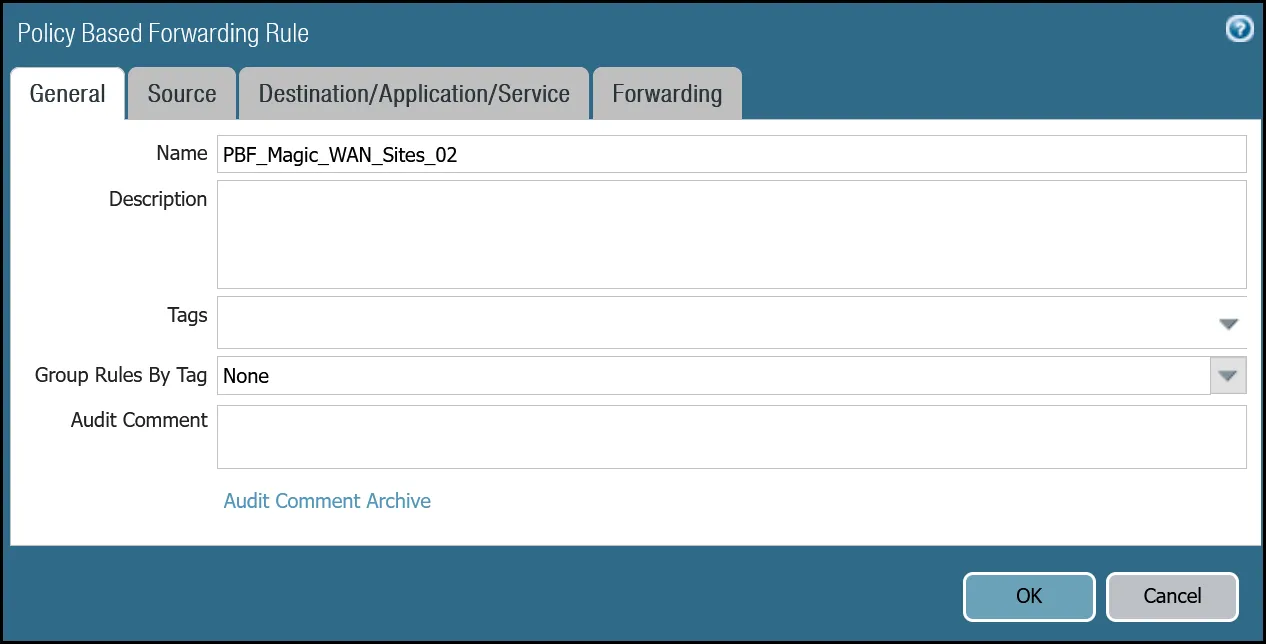

set rulebase pbf rules PBF_Magic_WAN_Sites_01 action forward nexthop ip-address CF_MWAN_IPsec_VTI_01_Remoteset rulebase pbf rules PBF_Magic_WAN_Sites_01 action forward egress-interface tunnel.1set rulebase pbf rules PBF_Magic_WAN_Sites_01 from zone Trust_L3_Zoneset rulebase pbf rules PBF_Magic_WAN_Sites_01 enforce-symmetric-return enabled noset rulebase pbf rules PBF_Magic_WAN_Sites_01 source VLAN0100_10-1-100-0--24set rulebase pbf rules PBF_Magic_WAN_Sites_01 destination [ VLAN0010_10-1-10-0--24 VLAN0020_10-1-20-0--24 ]set rulebase pbf rules PBF_Magic_WAN_Sites_01 source-user anyset rulebase pbf rules PBF_Magic_WAN_Sites_01 application anyset rulebase pbf rules PBF_Magic_WAN_Sites_01 service anyset rulebase pbf rules PBF_Magic_WAN_Sites_01 disabled noset rulebase pbf rules PBF_Magic_WAN_Sites_01 negate-destination no| 名称 | オプション | 値 |

|---|---|---|

PBF_Magic_WAN_sites_02 | タグでグループ化 | なし |

| ソースタブ | タイプ | ゾーン |

| ゾーン | Trust_L3_Zone | |

| ソースアドレス | VLAN0100_10-1-100-0—24 | |

| デスティネーション/アプリケーション/サービスタブ | デスティネーションアドレス | VLAN0010_10-1-10-0—24 VLAN0020_10-1-20-0—24 |

| 転送タブ | アクション | Forward |

| 出力インターフェース | tunnel.2 | |

| 次のホップ | IPアドレス | |

| CF_MWAN_IPsec_VTI_02_Remote |

set rulebase pbf rules PBF_Magic_WAN_Sites_02 action forward nexthop ip-address CF_MWAN_IPsec_VTI_02_Remoteset rulebase pbf rules PBF_Magic_WAN_Sites_02 action forward egress-interface tunnel.2set rulebase pbf rules PBF_Magic_WAN_Sites_02 from zone Trust_L3_Zoneset rulebase pbf rules PBF_Magic_WAN_Sites_02 enforce-symmetric-return enabled noset rulebase pbf rules PBF_Magic_WAN_Sites_02 source VLAN0100_10-1-100-0--24set rulebase pbf rules PBF_Magic_WAN_Sites_02 destination [ VLAN0010_10-1-10-0--24 VLAN0020_10-1-20-0--24 ]set rulebase pbf rules PBF_Magic_WAN_Sites_02 source-user anyset rulebase pbf rules PBF_Magic_WAN_Sites_02 application anyset rulebase pbf rules PBF_Magic_WAN_Sites_02 service anyset rulebase pbf rules PBF_Magic_WAN_Sites_02 disabled noset rulebase pbf rules PBF_Magic_WAN_Sites_02 negate-destination noこのセクションでは、Cloudflare Gatewayの使用をサポートするための追加について説明します。Cloudflare Gatewayを追加すると、DNS、ネットワーク、HTTP、および出力フィルタリングを通じてインターネットへのアウトバウンドトラフィックを検査するためのポリシーを設定できます。

このユースケースは、次の2つの方法のいずれかでサポートできます。

-

オプション 1

- セキュリティルール:

Trust_to_Cloudflare_Magic_WAN_Allowルールの範囲を拡張して、任意のデスティネーションアドレスを許可します。 - ポリシーベースの転送:

PBF_Magic_WAN_Sites_01およびPBF_Magic_WAN_Sites_02の範囲を拡張して、任意のデスティネーションアドレスを許可します。

- セキュリティルール:

-

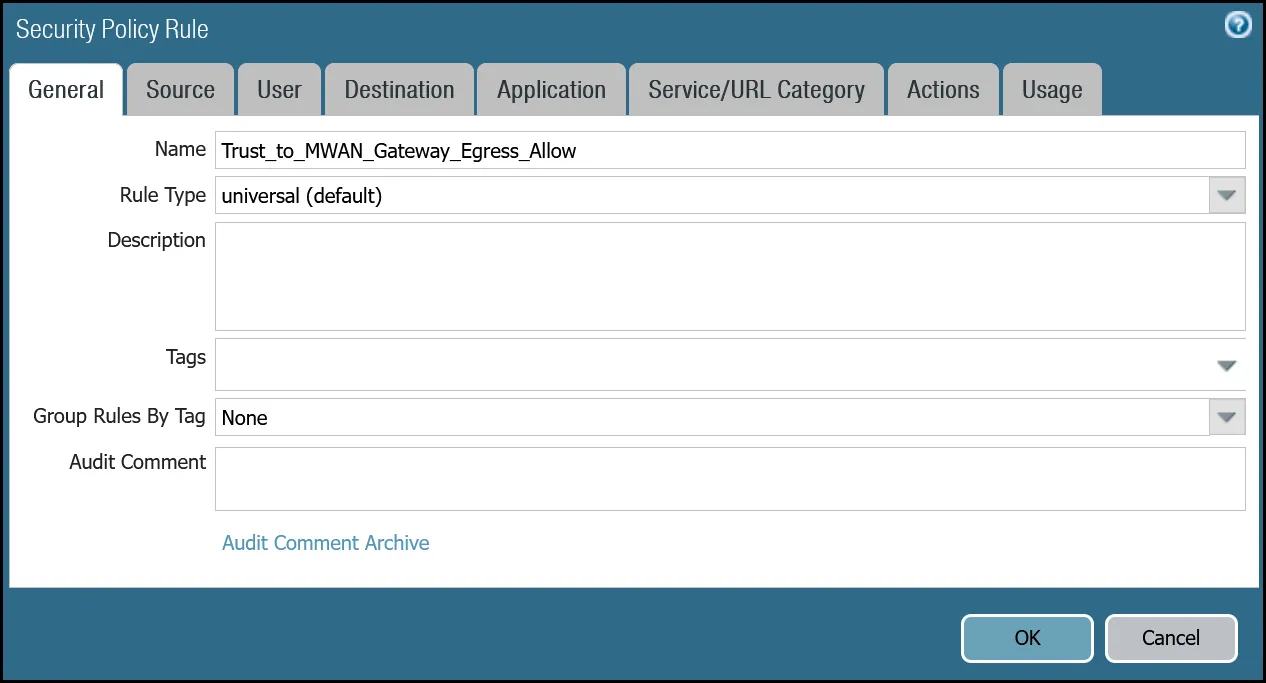

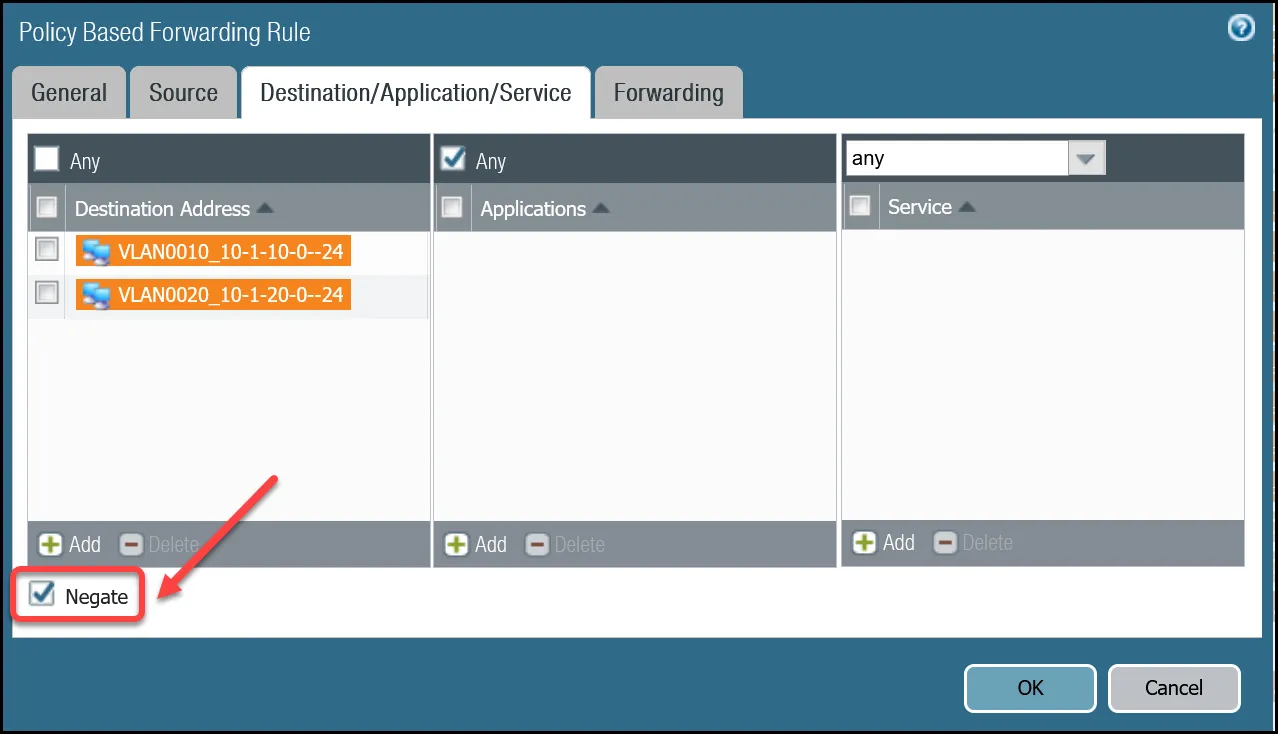

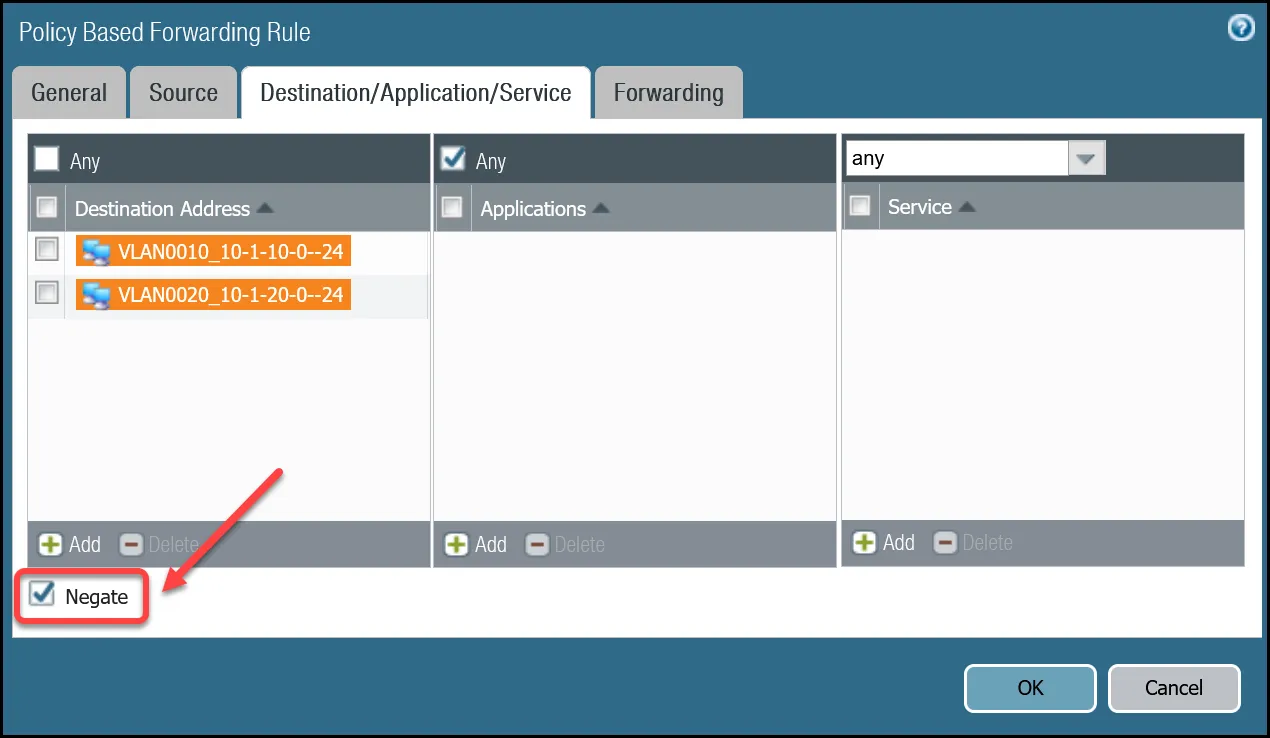

オプション 2

- セキュリティルール:

Trust_to_Cloudflare_Magic_WAN_Allowの下に新しいルールTrust_to_MWAN_Gateway_Egress_Allowを追加して、Magic WAN保護サイトを除く任意のデスティネーションアドレスへのトラフィックを許可します(ネガティブオプションを使用)。 - ポリシーベースの転送:

PBF_Magic_WAN_Sites_01およびPBF_Magic_WAN_Sites_02の下に新しいルールを追加して、Magic WAN保護サイトを除く任意のデスティネーションアドレスを許可します(ネガティブオプションを使用)。

- セキュリティルール:

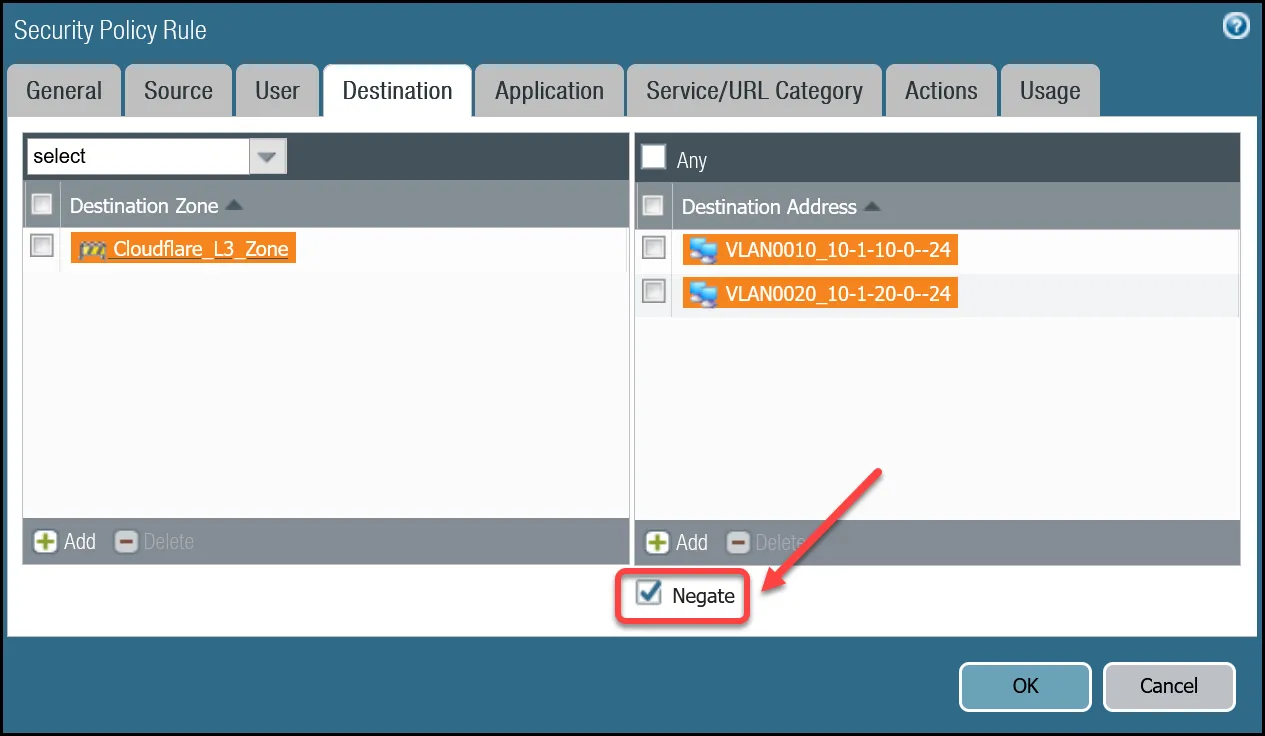

以下の例はオプション2に基づいています。

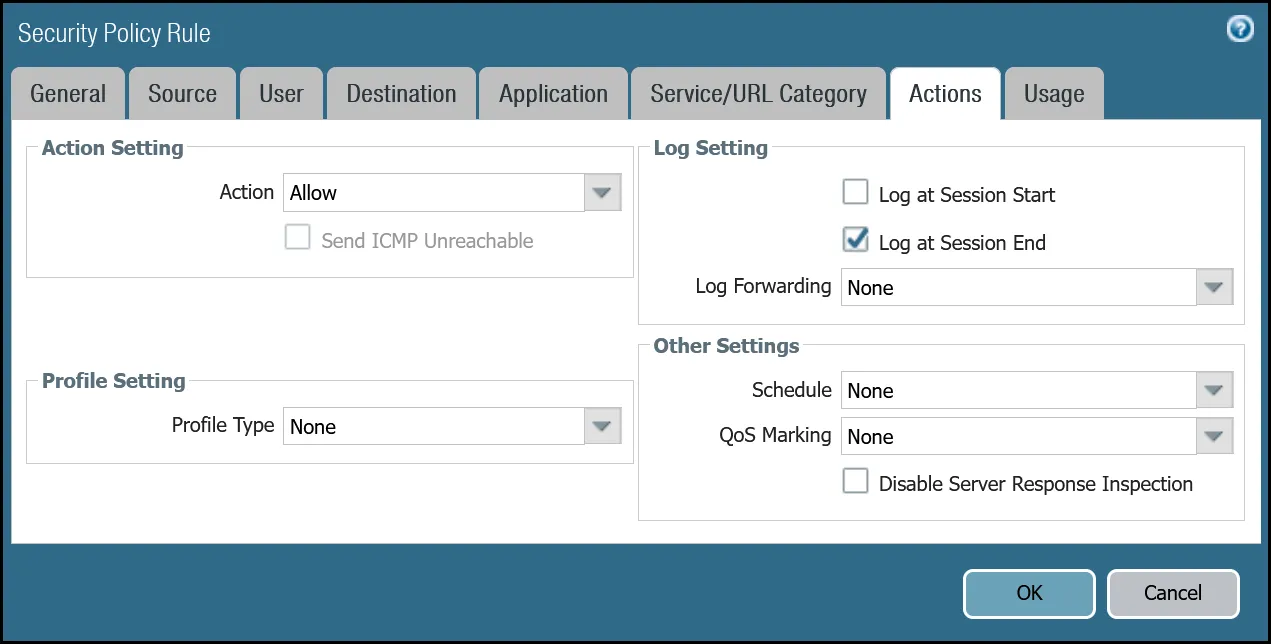

| 名前 | オプション | 値 |

|---|---|---|

Trust_to_MWAN_Gateway_Egress_Allow | ルールタイプ | universal (default) |

| タグによるグループ化 | None | |

| ソースタブ | ソースゾーン | Trust_L3_Zone |

| デスティネーションタブ | デスティネーションゾーン | Cloudflare_L3_Zone |

| デスティネーションアドレス | VLAN0010_10-1-10-0—24 VLAN0020_10-1-20-0—24 Negate | |

| アクションタブ | アクション | Allow |

| ログ設定 | セッション終了時にログ | |

| プロファイルタイプ | None | |

| スケジュール | None | |

| QoSマーキング | None |

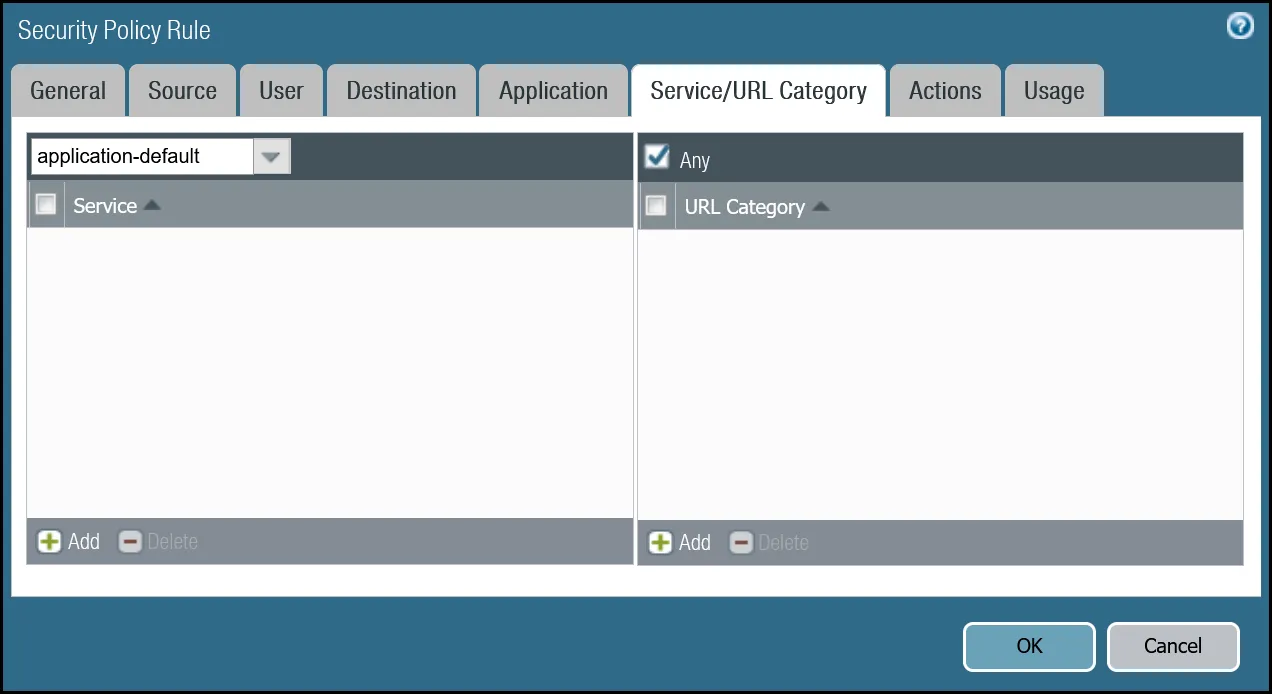

set rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow to Cloudflare_L3_Zoneset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow from Trust_L3_Zoneset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow source anyset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow destination [ VLAN0010_10-1-10-0--24 VLAN0020_10-1-20-0--24 ]set rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow source-user anyset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow category anyset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow application anyset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow service application-defaultset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow hip-profiles anyset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow action allowset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow rule-type universalset rulebase security rules Trust_to_MWAN_Gateway_Egress_Allow negate-destination yes| 名前 | オプション | 値 |

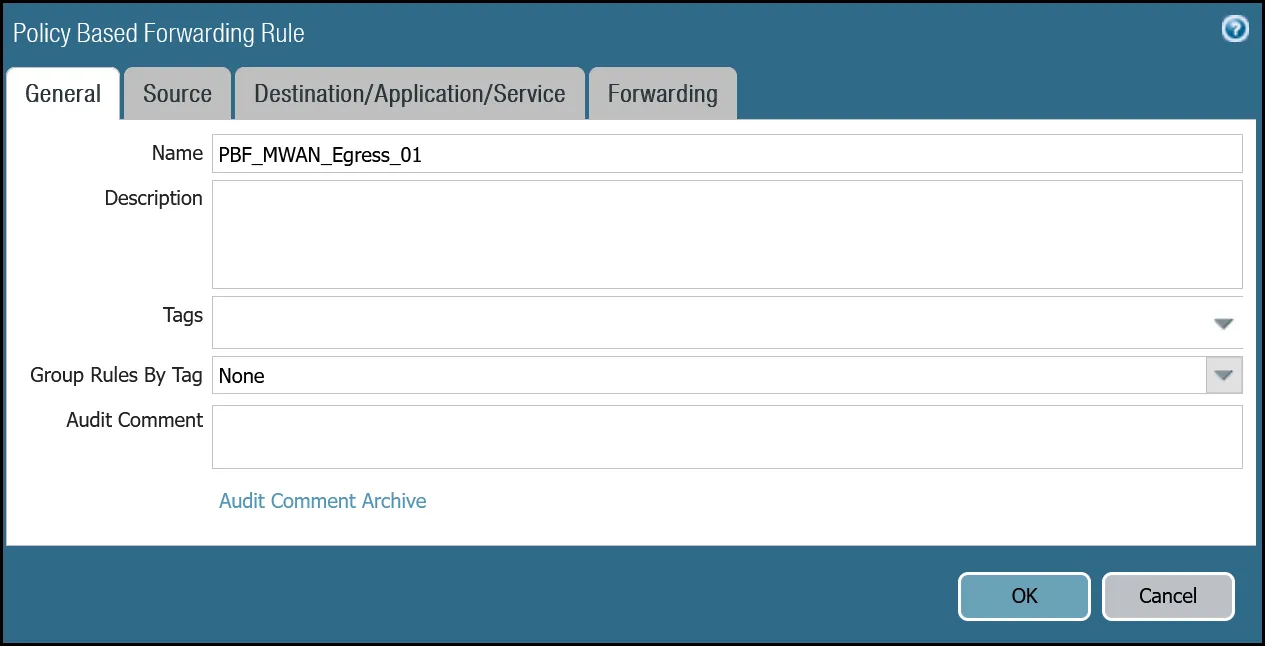

|---|---|---|

PBF_MWAN_Egress01 | タグによるグループ化 | None |

| ソースタブ | ソースゾーン | Trust_L3_Zone |

| デスティネーション/アプリケーション/サービスタブ | デスティネーションアドレス | VLAN0010_10-1-10-0—24 VLAN0020_10-1-20-0—24 Negate |

| 転送タブ | アクション | Forward |

| 出口インターフェース | tunnel.1 | |

| 次のホップ | IP Address | |

| CF_MWAN_IPsec_VTI_01_Remote |

set rulebase pbf rules PBF_MWAN_Egress_01 action forward nexthop ip-address CF_MWAN_IPsec_VTI_01_Remoteset rulebase pbf rules PBF_MWAN_Egress_01 action forward egress-interface tunnel.1set rulebase pbf rules PBF_MWAN_Egress_01 from zone Trust_L3_Zoneset rulebase pbf rules PBF_MWAN_Egress_01 enforce-symmetric-return enabled noset rulebase pbf rules PBF_MWAN_Egress_01 source VLAN0100_10-1-100-0--24set rulebase pbf rules PBF_MWAN_Egress_01 destination [ VLAN0010_10-1-10-0--24 VLAN0020_10-1-20-0--24 ]set rulebase pbf rules PBF_MWAN_Egress_01 source-user anyset rulebase pbf rules PBF_MWAN_Egress_01 application anyset rulebase pbf rules PBF_MWAN_Egress_01 service anyset rulebase pbf rules PBF_MWAN_Egress_01 disabled noset rulebase pbf rules PBF_MWAN_Egress_01 negate-destination yes| 名前 | オプション | 値 |

|---|---|---|

PBF_MWAN_Egress02 | タグによるグループ化 | None |

| ソースタブ | ソースゾーン | Trust_L3_Zone |

| ソースアドレス | VLAN0100_10-1-100-0—24 | |

| デスティネーション/アプリケーション/サービスタブ | デスティネーションアドレス | VLAN0010_10-1-10-0—24 VLAN0020_10-1-20-0—24 Negate |

| 転送タブ | アクション | Forward |

| 出口インターフェース | tunnel.2 | |

| 次のホップ | IP Address | |

| CF_MWAN_IPsec_VTI_02_Remote |

set rulebase pbf rules PBF_MWAN_Egress_02 action forward nexthop ip-address CF_MWAN_IPsec_VTI_02_Remoteset rulebase pbf rules PBF_MWAN_Egress_02 action forward egress-interface tunnel.2set rulebase pbf rules PBF_MWAN_Egress_02 from zone Trust_L3_Zoneset rulebase pbf rules PBF_MWAN_Egress_02 enforce-symmetric-return enabled noset rulebase pbf rules PBF_MWAN_Egress_02 source VLAN0100_10-1-100-0--24set rulebase pbf rules PBF_MWAN_Egress_02 destination [ VLAN0010_10-1-10-0--24 VLAN0020_10-1-20-0--24 ]set rulebase pbf rules PBF_MWAN_Egress_02 source-user anyset rulebase pbf rules PBF_MWAN_Egress_02 application anyset rulebase pbf rules PBF_MWAN_Egress_02 service anyset rulebase pbf rules PBF_MWAN_Egress_02 disabled noset rulebase pbf rules PBF_MWAN_Egress_02 negate-destination yesCloudflareは、一般的なトラブルシューティングのためにPAN-OS 9.1 管理者ガイド - VPNエラーメッセージの解釈 ↗およびPAN-OS 10.2 管理者ガイド - VPNエラーメッセージの解釈 ↗を参照することを推奨します。