SonicWall

このチュートリアルでは、以下のバージョンのSonicWallアプライアンスでMagic WANを使用する方法を示します。

- テスト済みハードウェア:

- SonicWall NSv 470

- SonicWall 3700

- テスト済みソフトウェアバージョン:

- SonicOS 7.0.1

SonicWallアプライアンスをIPsecトンネルを介してMagic WANに接続できます。Generic Routing Encapsulation (GRE)はSonicWallではサポートされていません。

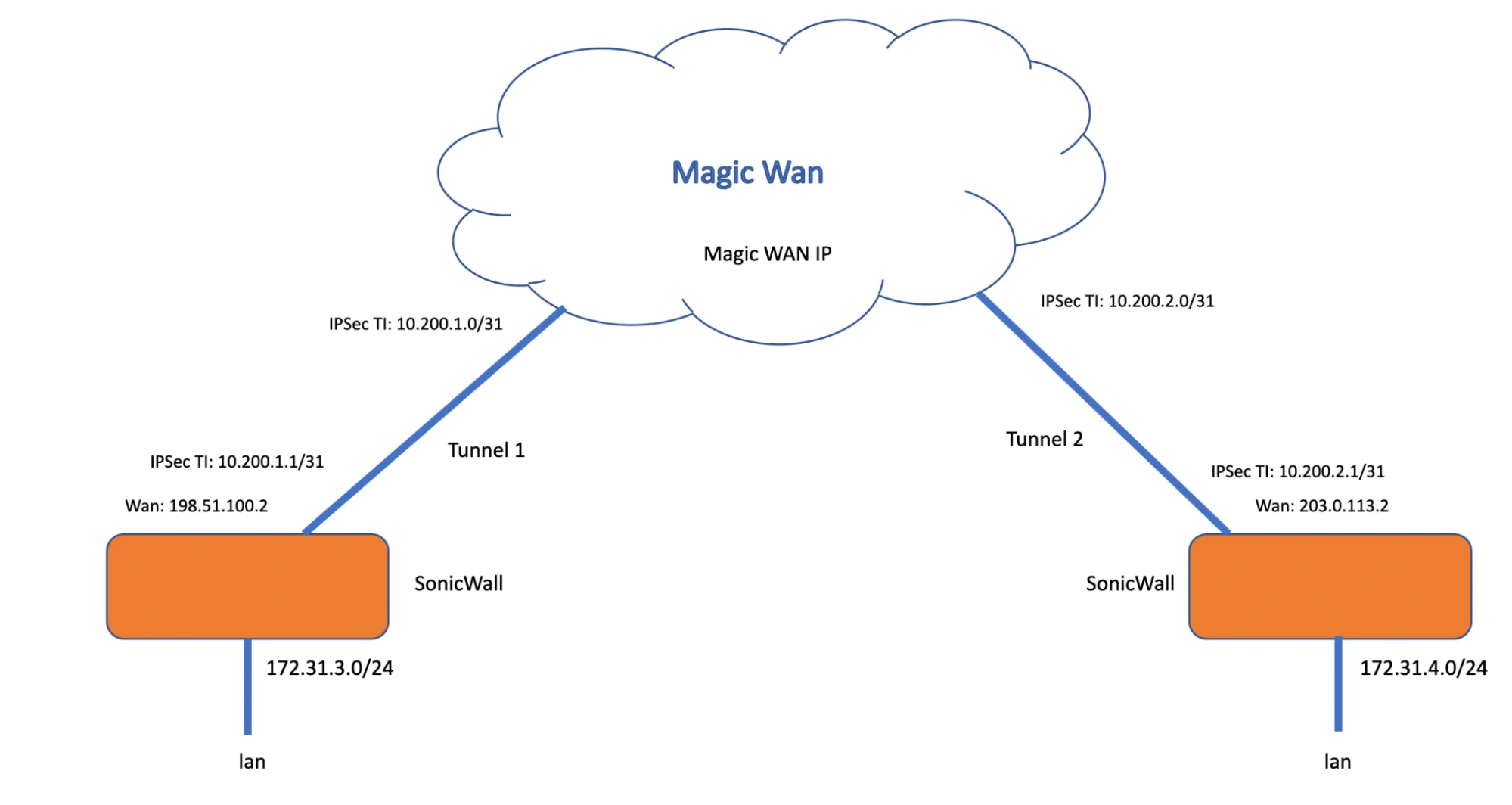

以下の手順では、SonicWallデバイスでIPsec接続を設定する方法を示します。必要な接続を作成するために、上記のトポロジー例からIP範囲を使用します。明示的に言及されていない設定は、デフォルト値のままにできます。

-

CloudflareでIPsecトンネルを作成することから始めます。必要に応じてトンネルに名前と説明を付け、以下の設定を追加します:

- Interface address: IPsecトンネルのCloudflare側の内部トンネルIPを入力します。この例では

10.200.1.0/31です。 - Customer endpoint: SonicWallデバイスのWAN IPアドレスを入力します。この例では

198.51.100.2です。 - Cloudflare endpoint: Cloudflareから提供されたIPアドレスを入力します。この例では

1.2.3.4です。 - Pre-shared key: Use my own pre-shared keyを選択し、自分の安全なキーを貼り付けます。

- Interface address: IPsecトンネルのCloudflare側の内部トンネルIPを入力します。この例では

-

完了したらAdd tunnelsを選択します。

-

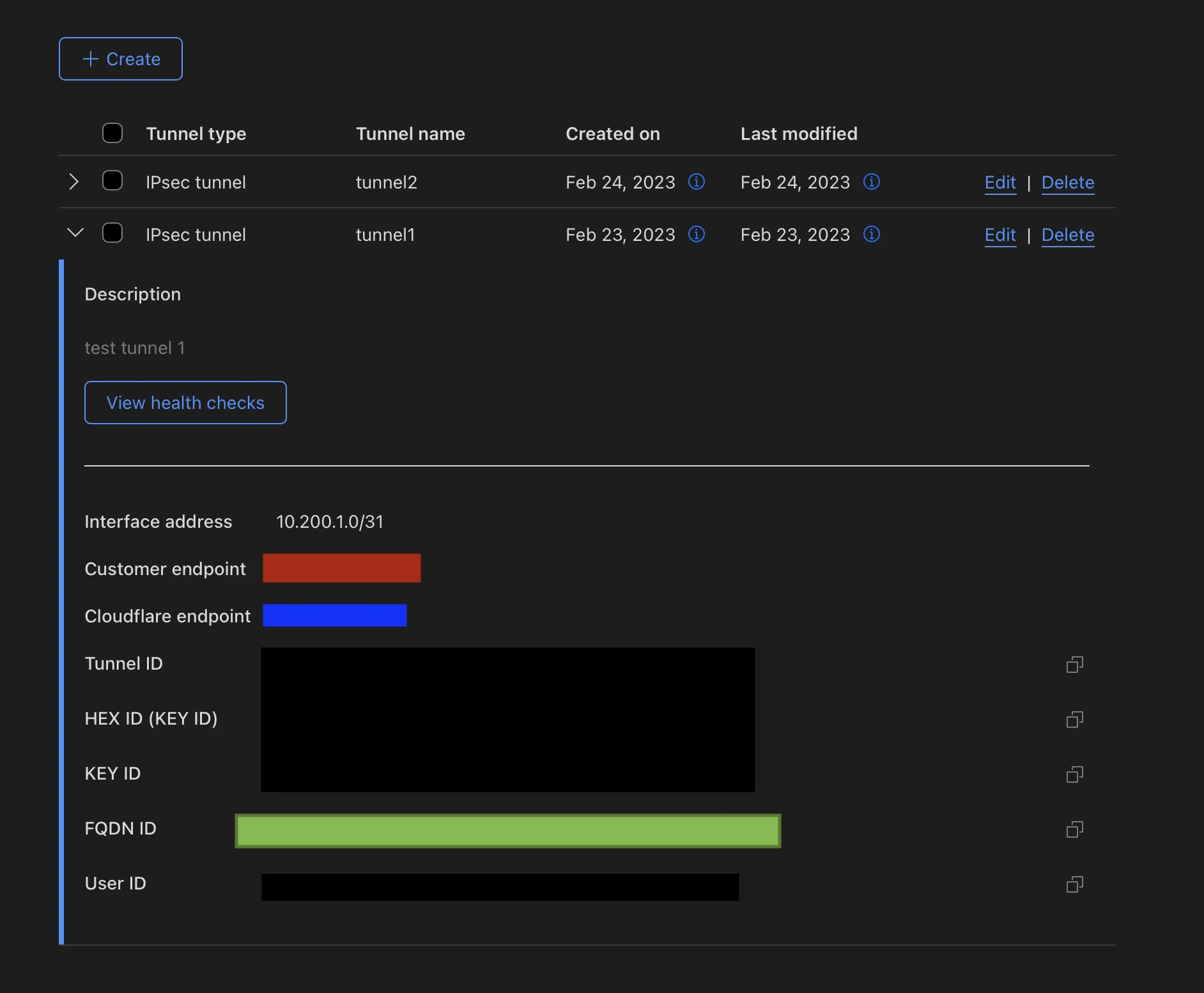

トンネルを作成すると、Cloudflareダッシュボードにアカウント用に設定されたトンネルのリストが読み込まれます。作成したトンネルを展開するために矢印を選択し、以下の設定を確認します:

- Customer endpoint: VPNポリシーがバインドされているSonicWall WAN IPを指します(赤色)。

- Cloudflare endpoint: Cloudflareから提供されたanycast IPを指します(青色)。

- FQDN ID: SonicWallのローカルIKE ID用のVPNポリシーで使用されるIDです。このIDをコピーして保存します。SonicWallでトンネルを構成する際に必要になります(緑色)。

静的ルートは、IPsecトンネルを介して到達するネットワークに必要です。この例では、2つのネットワークがあります:172.31.3.0/24とトンネルネットワーク10.200.1.0/31。

-

静的ルートを作成する。必要に応じて名前と説明を付け、以下の設定を追加します:

- First tunnel: この例に従い、

10.200.1.0/31をPrefixとして追加し、Tunnel/Next hopには10.200.1.1を指定します。 - Second tunnel: この例に従い、

172.31.3.0/24をPrefixとして追加し、Tunnel/Next hopには10.200.1.1を指定します。

- First tunnel: この例に従い、

-

完了したらAdd routesを選択します。

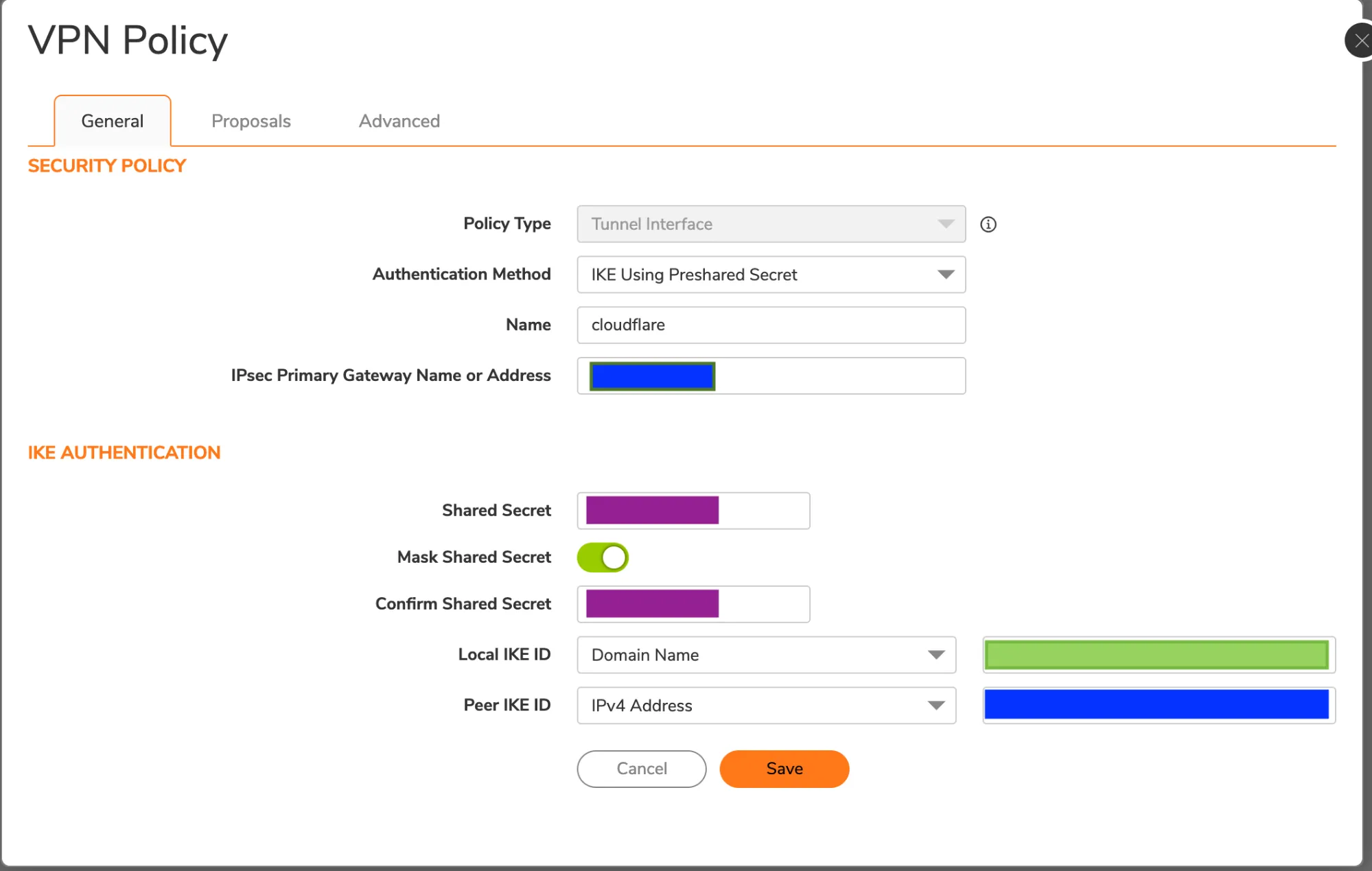

- Network > IPsec VPN > Rules and Settingsに移動します。

- Addを選択します。

- General > Security Policyグループで、以下の設定を追加します:

- Authentication Method: IKE Using Preshared Secret。

- IPsec Primary Gateway Name or Address: プライマリゲートウェイのCloudflareのanycast IPアドレスを入力します(青色)。

- IKE Authenticationグループで、以下の設定を追加します:

- Shared secret: ステップ1でIPsecトンネルを作成するために使用したプレシェアードキーを貼り付けます(紫色)。

- Local IKE ID: ドロップダウンメニューから_Domain name_を選択し、IPsecトンネルを作成した後にステップ1から保存したFQDN IDをここに貼り付けます(緑色)。

- Peer IKE IDE: ドロップダウンメニューから_IPv4_ Addressを選択し、Cloudflareのanycast IPアドレスを入力します(青色)。

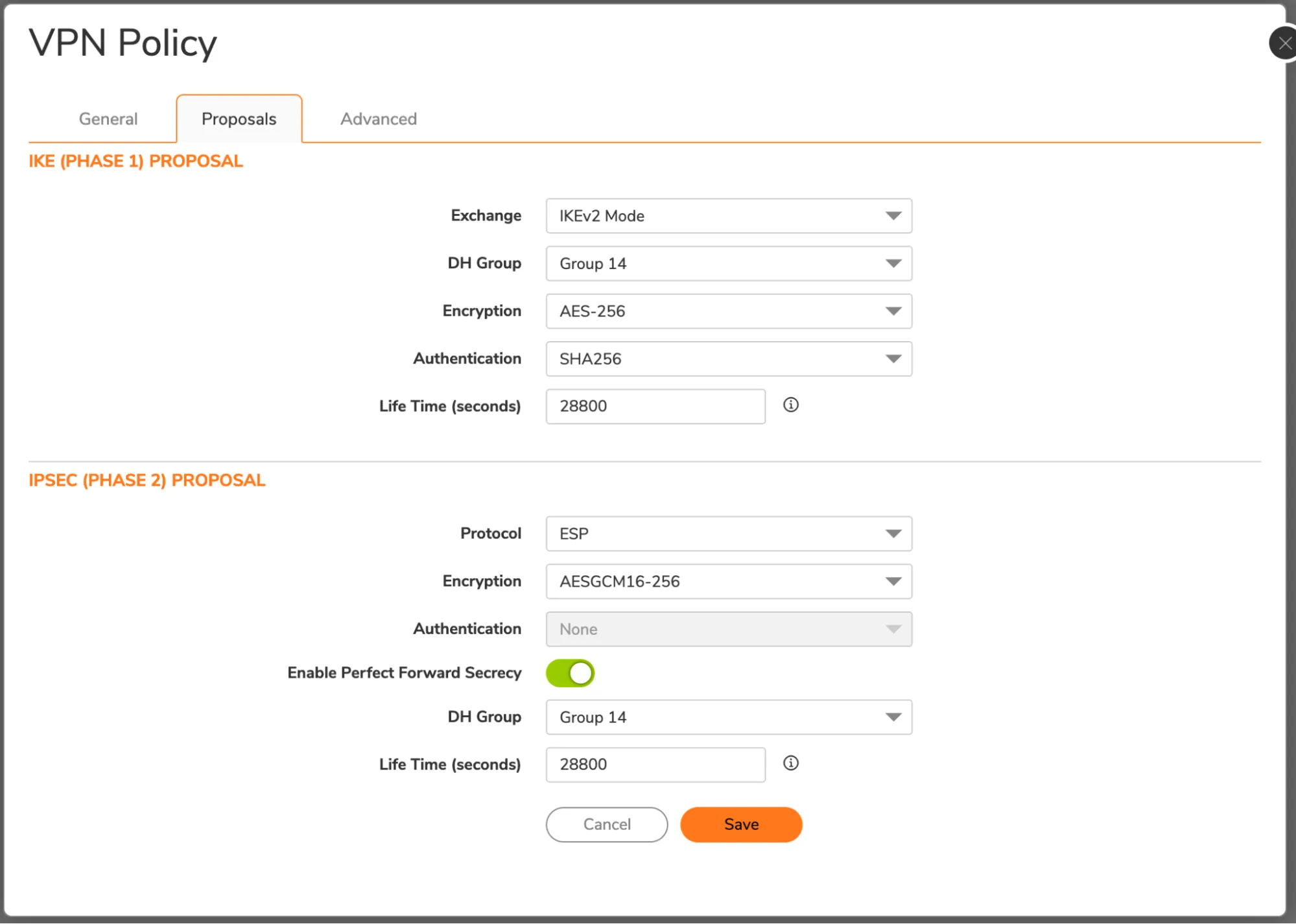

- Proposalsを選択します。VPNポリシーはある程度柔軟です。これらの設定を組織の好みのセキュリティポリシーに合わせて調整します。例として、以下の例の設定を使用できます。

- IKE (Phase 1) Proposalグループで、以下の設定を選択します:

- Exchange: IKEv2 Mode

- DH Group: Group 14

- Encryption: AES-256

- Authentication: SHA256

- Life Time (seconds):

28800

- IPsec (Phase 2) Proposalグループで、以下の設定を追加します:

- Protocol: ESP

- Encryption: AESGCM16-256

- Authentication: None

- Enable Perfect Forward Secrecy: 有効

- DH Group: Group 14

- Life Time (seconds):

28800

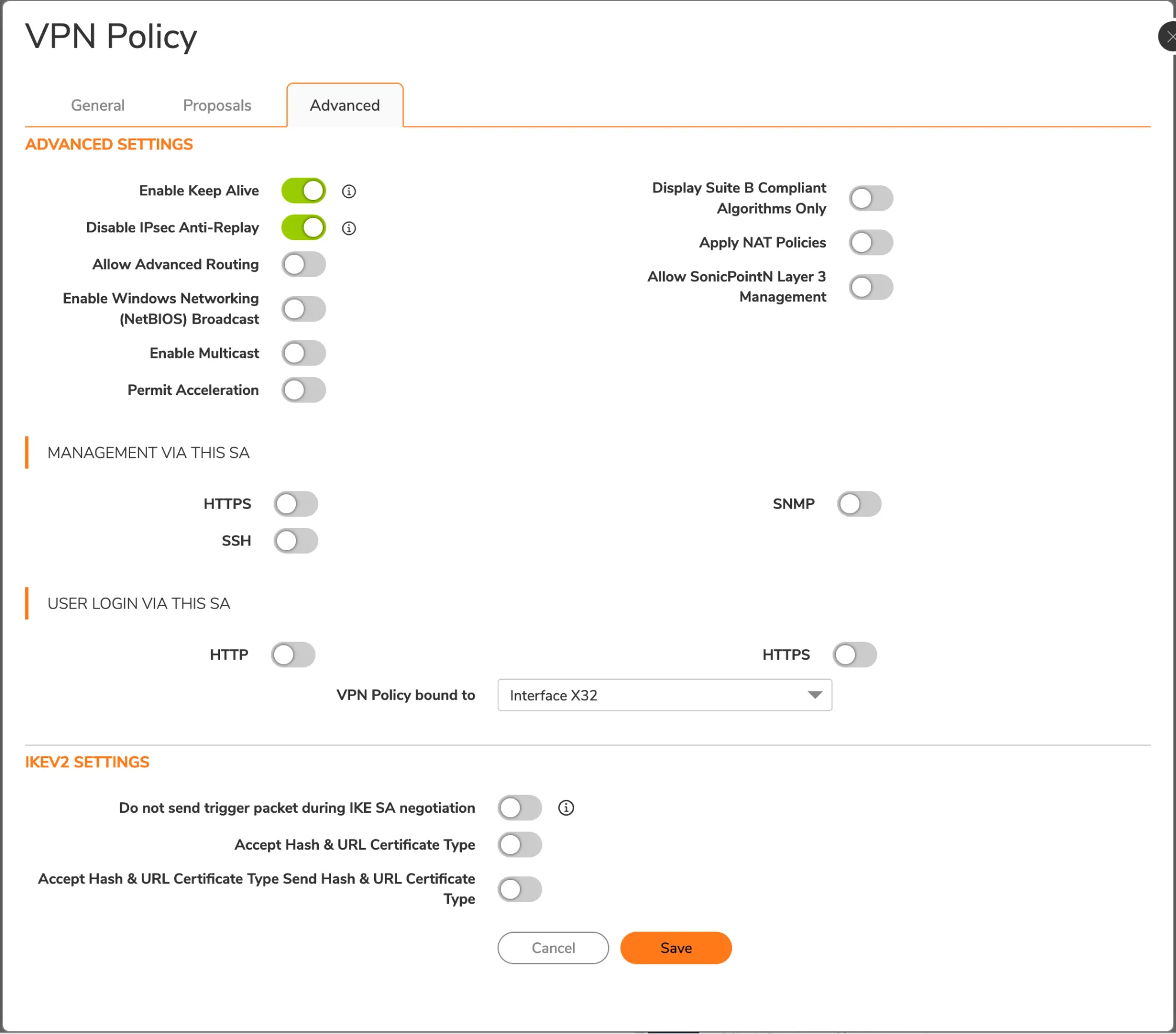

- Advancedを選択します。

- Disable IPsec Anti-Replayを有効にします。

- VPN Policy bound toで、ドロップダウンメニューからWANインターフェースを選択し、VPNにバインドします。

- Saveを選択します。

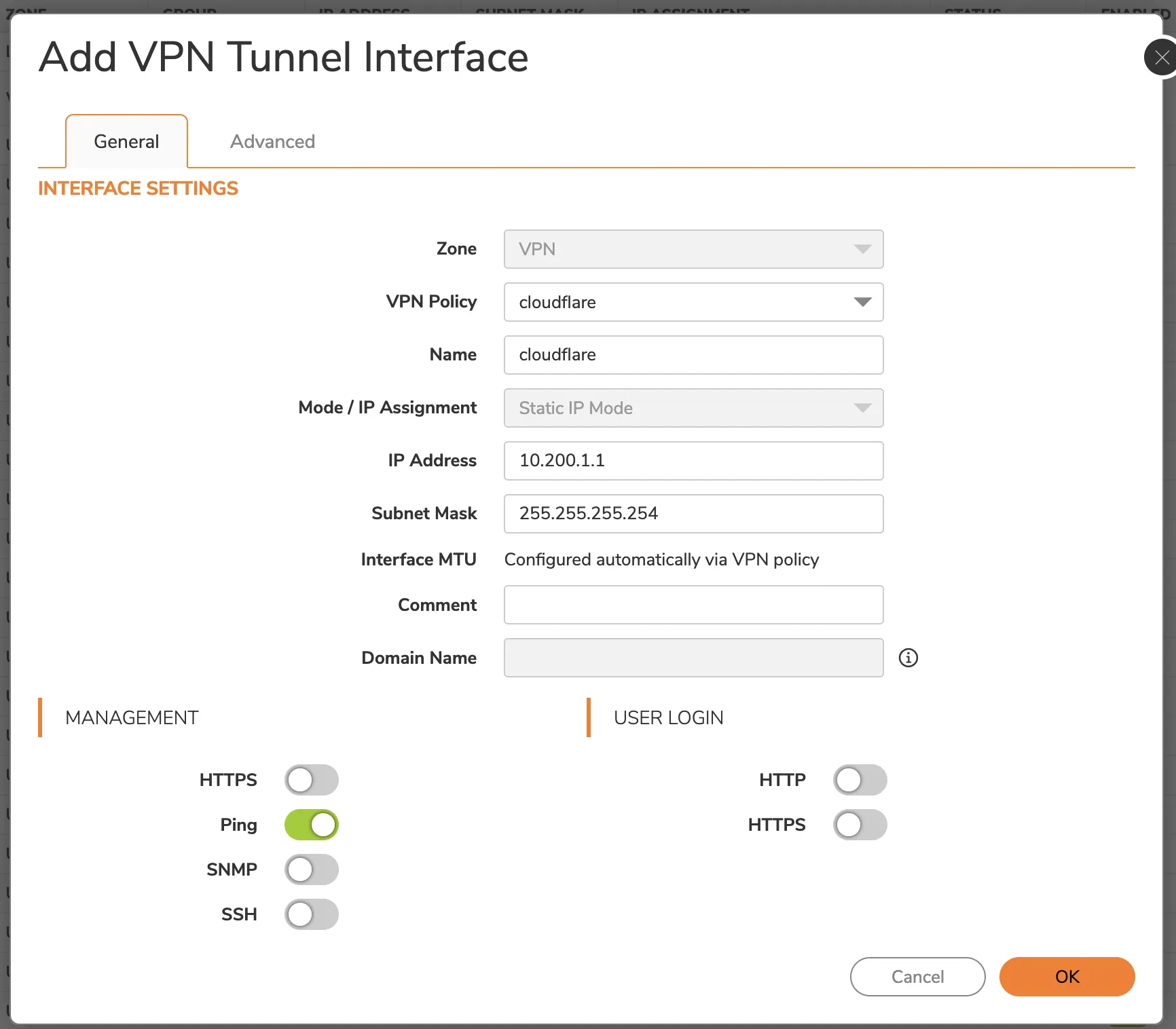

SonicOSでは、Magic WANを介してトラフィックをルーティングするためにVPNトンネルインターフェースが必要です。インターフェースを作成する際は、プレフィックス10.200.1.1/31を使用します。これは、このトンネルのCloudflare側である10.200.1.0と一致します。

- Network > System > Interfacesに移動します。

- Add interface > VPN Tunnel Interfaceを選択します。

- IPアドレスには

10.200.1.1を使用します。 - Pingを有効にします。これは、インターフェースがデバッグおよびMagic WANのヘルスチェックのためにpingされる必要があるためです。

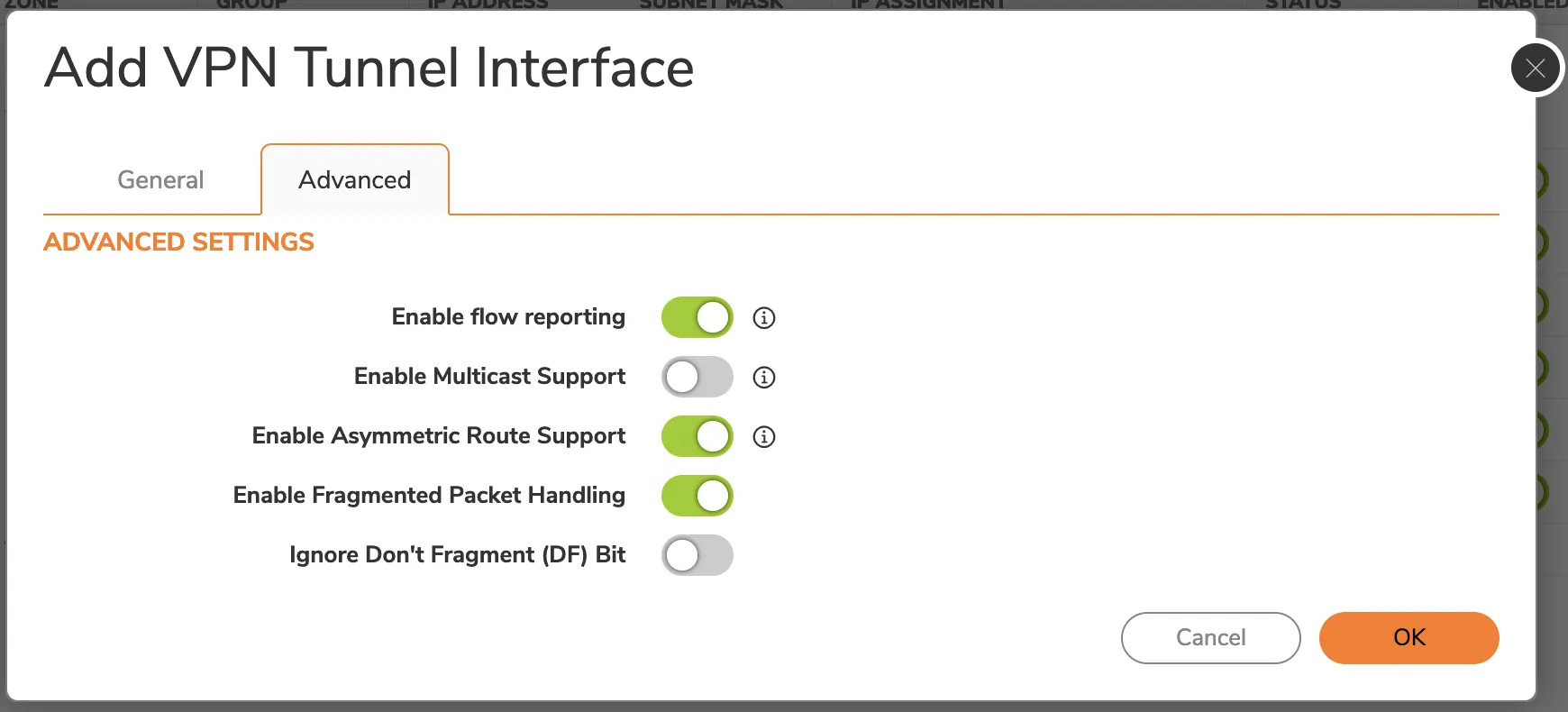

- Advancedを選択します。

- Enable Asymmetric Route Supportオプションを有効にします。これはMagic WANトンネルのヘルスチェックに必要です。

- OKを選択します。

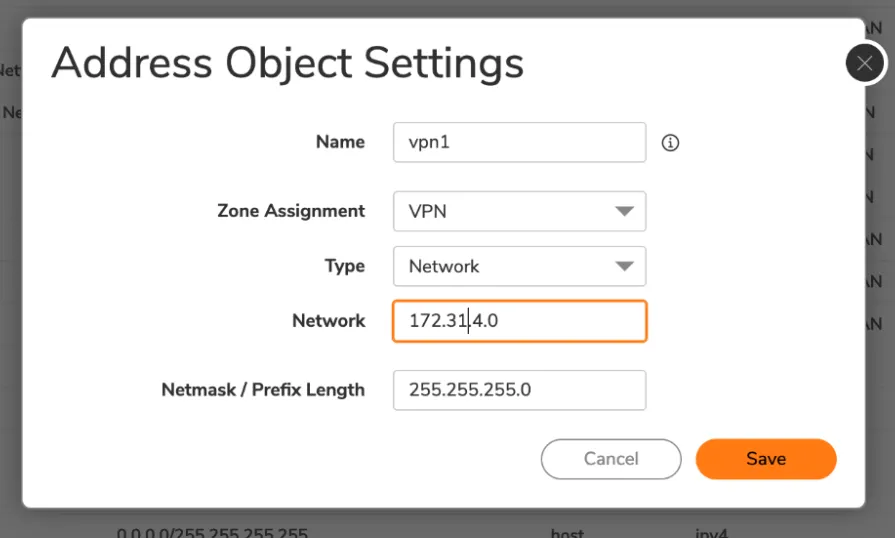

アドレスオブジェクトは、ルートポリシーに必要です。この例では、Magic WANを介して到達する別のサイトがあります。まず、各ネットワークのアドレスオブジェクトを作成する必要があります。次に、すべてのリモートネットワークを含むアドレスグループを作成する必要があります。このアドレスグループは、次のステップで正しいルートポリシーを作成するために使用されます。

アドレスオブジェクトを追加するには:

- Object > Match Objects > Addressesを選択します。

- Address Objects > Addを選択します。

- アドレスオブジェクトの情報を入力します - このチュートリアルが使用している例についてはトポロジー画像を参照してください。アドレスはVPNゾーンにあるため、オブジェクトのZone Assignmentを_VPN_に設定します。

- Saveを選択します。ウィンドウは複数のエントリを容易にするために開いたままになります。Xを選択して閉じます。

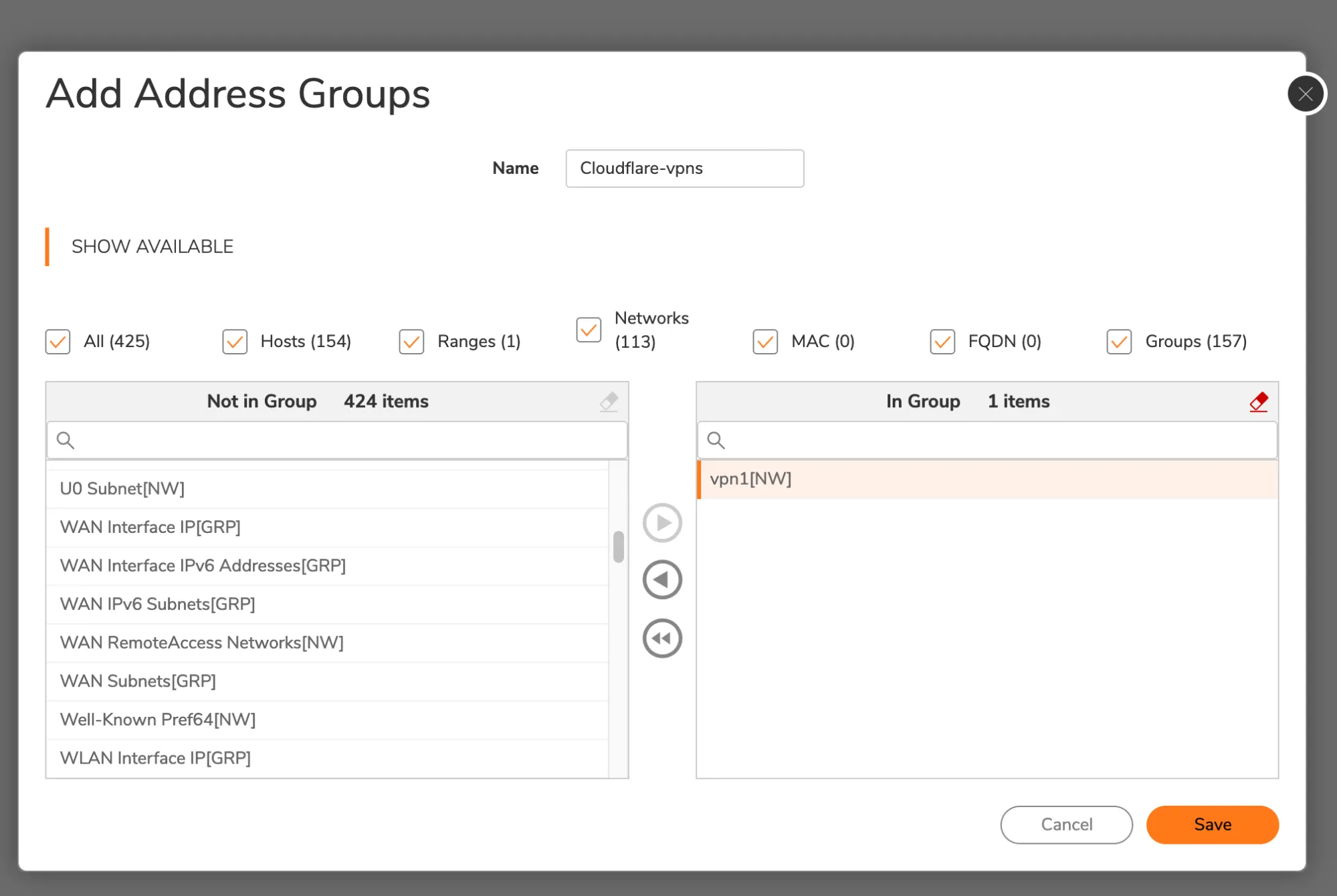

- Address Groups > Addを選択して新しいアドレスグループを追加します。

- アドレスグループのNameを入力します。

- 左側のメニューで作成した個々のネットワークオブジェクトを選択し、中央の列の右向き矢印を選択してグループに追加します。

- Saveを選択します。

作成したアドレスオブジェクトまたはグループを宛先として使用してルートを追加します。

- Policy > Rules and Policies > Routing Rulesを選択します。

- ルートポリシーを追加するためにAddを選択します。

- Next Hopは、インターフェースパネルで以前に作成したVPNトンネルインターフェースである必要があります。

Magic WANのヘルスチェックが正常に機能するためには、追加のアクセスルールが必要です。これにより、WAN IPがトンネルを介してICMP pingを受信し、WAN経由で返すことができます。

- Policy > Rules and Policiesを選択します。

- Access Rules > Addを選択します。

- ポリシーの説明的な名前を入力します。

- Source / Destination > Destination > Port/Servicesで、ドロップダウンから_ICMP_を選択します。

- Optional Settingsを選択します。

- Othersで、Allow Management trafficを有効にします。

Magic WANのヘルスチェックを正しく構成する必要があります。以下は、ヘルスチェックを設定する方法の例です:

curl --request PUT \https://api.cloudflare.com/client/v4/accounts/{account_id}/magic/ipsec_tunnels/{tunnel_id} \--header "X-Auth-Email: <EMAIL>" \--header "X-Auth-Key: <API_KEY>" \--header "Content-Type: application/json" \--data '{ "health_check": { "enabled": true, "target": "SONICWALL_WAN_IP", "type": "request", "rate": "mid" }}'設定が変更された後、ヘルスチェックが安定するまでに時間がかかる場合があります。

The Cloudflare dashboard monitors the health of all anycast tunnels on your account that route traffic from Cloudflare to your origin network.

ダッシュボードは、トンネルのヘルスを各Cloudflareのロケーションから測定したビューを示します。 If the tunnels are healthy on your side, you will see the majority of servers reporting an up status. It is normal for a subset of these locations to show tunnel status as degraded or unhealthy, since the Internet is not homogeneous and intermediary path issues between Cloudflare and your network can cause interruptions for specific paths.

Not all data centers will be relevant to you at all times. You can refer to the Average ingress traffic (last hour) column to understand if a given data center is receiving traffic for your network, and if its health status is relevant to you.

To check for anycast tunnel health:

- Go to the Cloudflare dashboard ↗ and select your account.

- Go to Magic WAN > Tunnel health.

- In Cloudflare colos, you can choose one or more Cloudflare data centers to filter out the traffic that shows up in your anycast tunnels. For example, if you chose the Lisbon data center, your anycast tunnels would only show connections to that data center.

- Below, you have a list of all your anycast tunnels, as well as their current health status. Find the tunnel you wish to inspect and select the arrow (>) before it to open its details.

- The details pane shows the connection status between different Cloudflare servers and your tunnel. Select Traceroute for details in one of the Cloudflare servers shown to check for issues between Cloudflare and your origin network.