Cisco SD-WAN

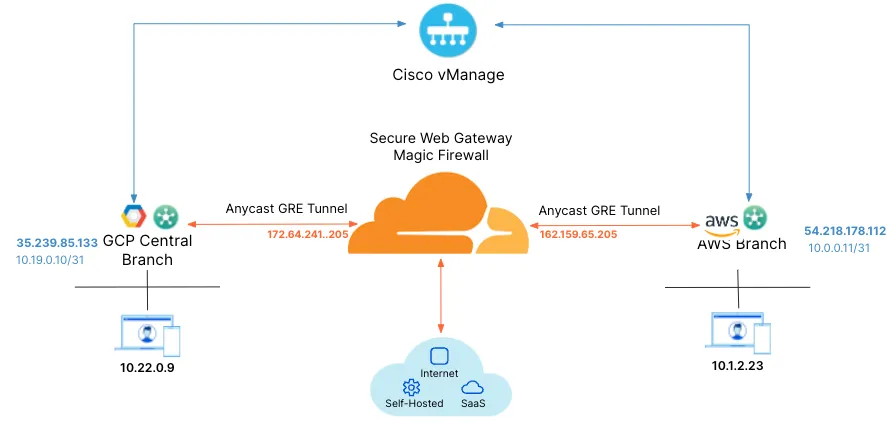

Cloudflareは、CiscoのSD-WANソリューションと提携し、ユーザーに統合されたSASEソリューションを提供します。Cisco SD-WANアプライアンス(物理および仮想)は、支店オフィスおよびクラウドインスタンスに関連付けられたサブネットを管理します。Anycastトンネルは、これらのSD-WANエッジデバイスとCloudflareの間に設定され、インターネット行きのトラフィックを安全にルーティングします。このチュートリアルでは、Cisco Catalyst 8000 Edge Platforms(物理または仮想)をSD-WANモードで北南(インターネット行き)ユースケース用に構成する方法を説明します。

Cisco SD-WANとCloudflareの間に接続を設定する前に、次のものを用意する必要があります。

- Magic WANおよびSecure Web Gatewayを購入済み。

- CloudflareがMagic WANおよびSecure Web Gatewayを提供。

- Magic WANに割り当てられた2つのCloudflareトンネルエンドポイント(anycast IPアドレス)を受け取った。

- Cisco SD-WANアプライアンス(物理または仮想)。これにより、サイトのプライベートネットワークからの特定のインターネット行きトラフィックがanycast GREトンネルを介してSecure Web Gatewayにルーティングされ、ユーザーの特定のウェブアクセスポリシーが適用されます。

- トンネルエンドポイントで使用する静的IPペア。静的IPは、サブネット展開で使用されるIPとは別の/31アドレスである必要があります。

- リリース20.6コントローラーおよびvEdgeデバイスビルド。これらは、少なくともCisco IOS XE SD-WAN 17.6バージョンのデバイスとペアリングする必要があります。詳細については、Ciscoのドキュメント ↗を参照してください。

Cisco vManageは、支店オフィスのすべてのSD-WANアプライアンスを管理するために使用されるCiscoのSD-WAN管理ツールです。

この例のシナリオでは、SIG-Branchの一般的なテンプレートが作成されました。

vManageを使用してSecure Internet Gateway(SIG)を作成するには:

- Cisco vManageのConfigurationから、Genericを選択し、Add Tunnelを選択します。

- 設定フィールドとそのオプションについては、以下の表を参照してください。

| 設定 | タイプ/詳細 |

|---|---|

| Global Template | Factory_Default_Global_CISCO_Template |

| Cisco Banner | Factory_Default_Retail_Banner |

| Policy | Branch-Local-Policy |

Transport & Management VPN設定

| 設定 | タイプ/詳細 |

|---|---|

| Cisco VPN 0 | GCP-Branch-VPN0 |

| Cisco Secure Internet Gateway | Branch-SIG-GRE-Template |

| Cisco VPN Interface Ethernet | GCP-Branch-Public-Internet-TLOC |

| Cisco VPN Interface Ethernet | GCP-VPN0-Interface |

| Cisco VPN 512 | Default_AWS_TGW_CSR_VPN512_V01 |

基本情報設定

| 設定 | タイプ/詳細 |

|---|---|

| Cisco System | Default_BootStrap_Cisco_System_Template |

| Cisco Logging | Default_Logging_Cisco_V01 |

| Cisco AAA | AWS-Branch-AAA-Template |

| Cisco BFD | Default_BFD_Cisco-V01 |

| Cisco OMP | Default_AWS_TGW_CSR_OMP_IPv46_… |

| Cisco Security | Default_Security_Cisco_V01 |

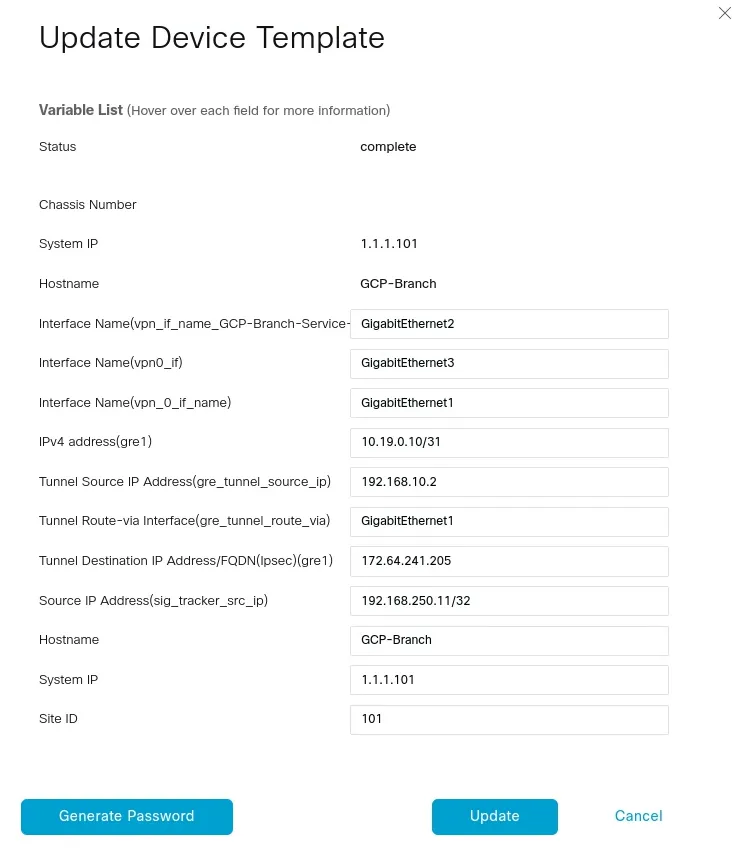

Feature Templateを作成する際には、グローバルに適用される値やデバイス固有の値を選択できます。たとえば、Tunnel Source IP Address、Interface Name、およびUpdate Tunnelのフィールドはデバイス固有であり、それに応じて選択する必要があります。

vManageから、Configuration > Templatesを選択します。新しく作成したテンプレートが表示され、デバイスの値を更新します。

テンプレートはGREトンネルを追加するために作成されたため、デバイスの値を更新するだけで済みます。VPN0はデフォルトであり、トンネルを構築するために使用されるWANインターフェースはVPN0の一部である必要があります。

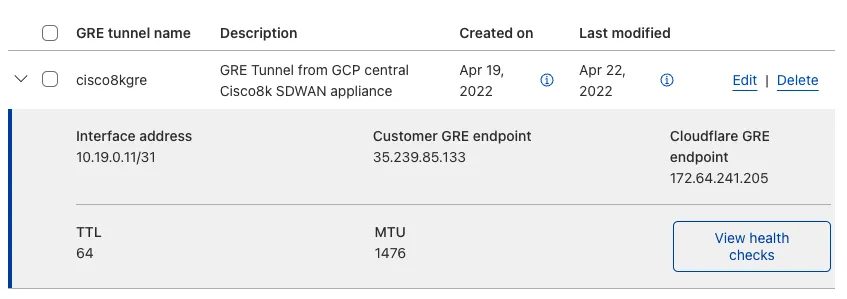

GREトンネルの作成に関する詳細は、トンネルエンドポイントの設定を参照してください。

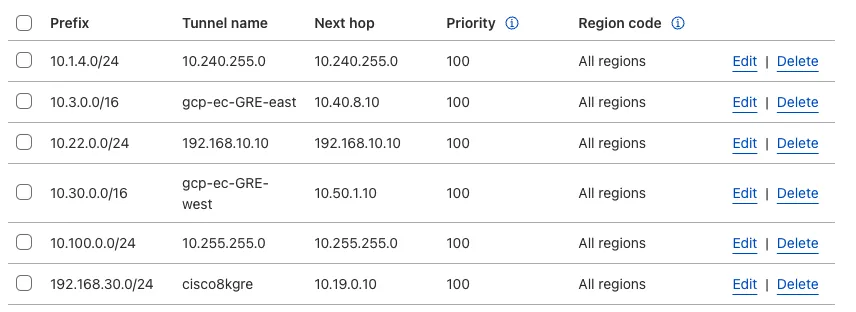

静的ルートの設定に関する詳細は、静的ルートの設定を参照してください。

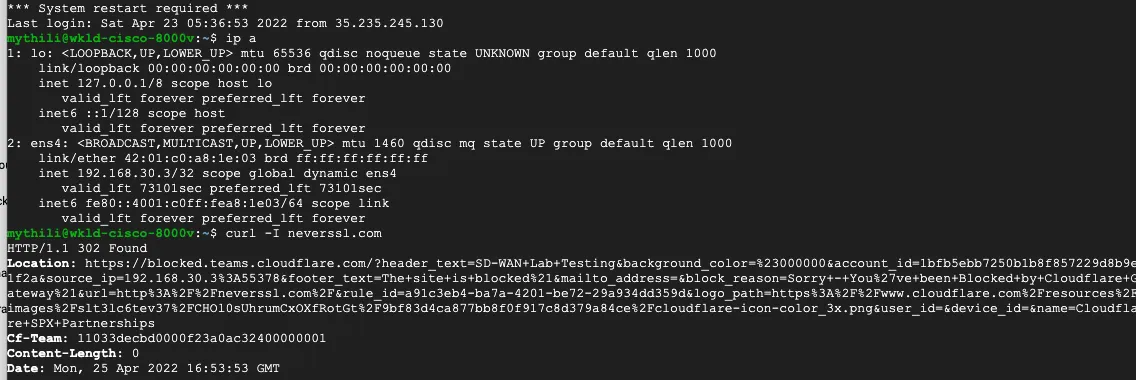

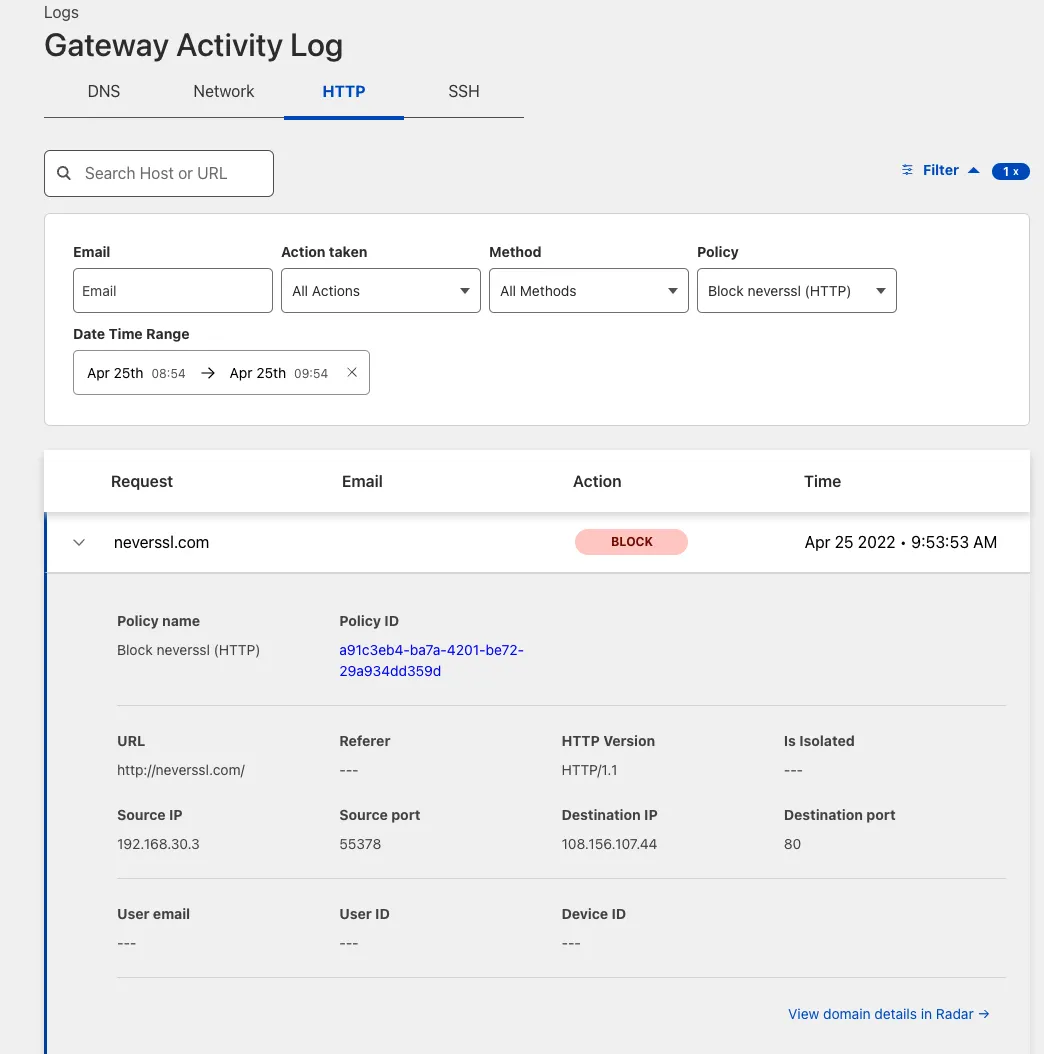

以下の例では、neverssl.comへのリクエストが発行され、Cloudflareポリシーがneverssl.comへのトラフィックをブロックしています。

クライアントVM(192.168.30.3)では、ブロックされた応答が表示されます。

Cloudflareのログから一致するブロックされたログ行が表示されます。

CloudflareへのIPsecトンネルは、現在、ルーターモードのCisco 8000vでのみ作成できます。詳細については、Cisco IOS XEを参照してください。