アラートの処理

ページシールドアラートを受け取った場合、スクリプトの性質を確認するために手動で調査を行う必要があることがあります。このページに記載されたガイダンスを調査の出発点として使用してください。

最初に、アラートを引き起こしたdetection systemを特定します。アラートには、関連リソースを確認するためにページシールドダッシュボードに直接送信されるリンクが提供されています。あるいは、次の手順を実行します:

- Cloudflareダッシュボード ↗にログインし、アカウントとドメインを選択します。

- Security > Page Shieldに移動します。

- ScriptsまたはConnectionsを選択し、受け取ったアラートに記載されているリソースを検索します。

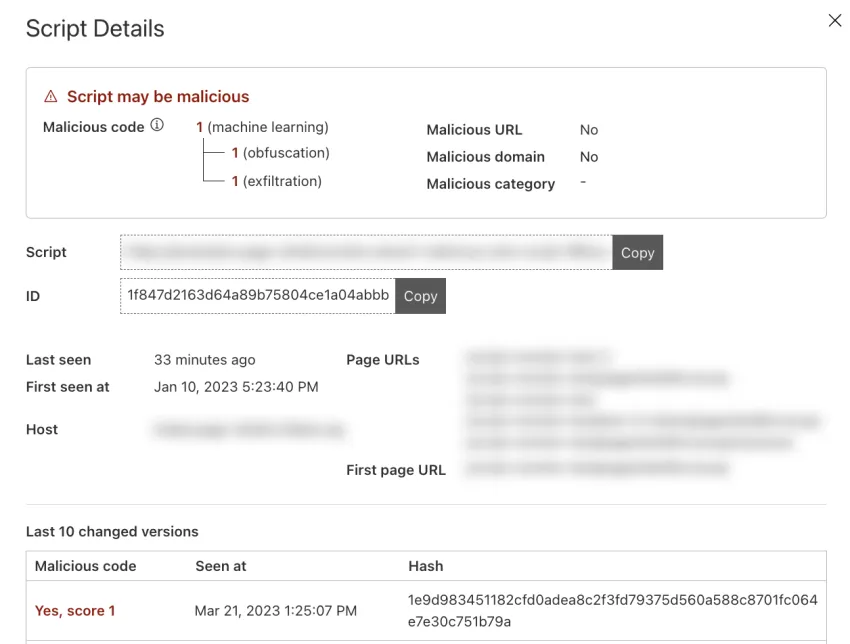

- 特定したリソースの横にあるDetailsを選択します。以下の例のスクリーンショットは、悪意のあるスクリプトリソースを示しています。

詳細ページには、どの検出システムがアラートを引き起こしたかが指定されます。以下のフィールドの値を確認してください:

- Malicious code

- Malicious URL

- Malicious domain

異なる検出メカニズムが同時にスクリプトを悪意のあるものと見なすことがあります。これにより、検出が誤検知でない可能性が高まります。

悪意のあるスクリプトに関するアラートを受け取った場合:

-

スクリプトを読み込んでいる、または接続を行っているあなたのウェブサイトのページに移動します。ブラウザを開き、Page URLsフィールドに表示されているURLの1つに移動します(スクリプトの詳細ダイアログボックスに表示)。

-

ブラウザの開発者ツールを開いて、スクリプトが読み込まれていることを確認します。これは、開発者ツールのNetworkタブでスクリプト名、URL、またはホスト名を検索することで確認できます。

悪意のある接続に関するアラートを受け取った場合:

-

アラートを引き起こした接続が行われているあなたのウェブサイトのページに移動します。ブラウザを開き、Page URLsフィールドに指定されているURLの1つに移動します(接続の詳細ダイアログボックスに表示)。

-

ブラウザの開発者ツールを開いて、接続が行われていることを確認します。これは、開発者ツールのNetworkタブで接続のターゲットホスト名を検索することで確認できます。

スクリプトまたは接続を見つけた場合、これはスクリプトがすべてのウェブサイト訪問者に対して読み込まれている(または接続が確立されている)ことを意味します — ステップ 3に進んでください。

スクリプトが読み込まれていない、または接続が行われていない場合、次のいずれかの可能性があります:

- スクリプトが訪問者のブラウザ拡張機能によって読み込まれている(または接続が行われている)。

- 現在の状態ではスクリプトが読み込まれない、または接続が行われない。複雑なアプリケーションは、状態に基づいてスクリプトを読み込み、接続を確立することがあります。

- 正しい地理的位置(または類似の条件)にいない。

- 攻撃者が特定の訪問者や特定のブラウザ/シグネチャを持つ訪問者のためにのみスクリプトを読み込んでいる、または接続を行っている。

この場合、以下の手順に加えて、最良のアプローチは:

- 安全な仮想環境から、オンライン検索ツールを使用して指定されたリソースを検索します。結果とリソースのメタデータ(例えば、ドメイン登録の詳細)を確認します;

- 疑わしい場合は、リソースのアプリケーションコードベースをスキャンし、見つかった場合はその目的を明確にします。

ページシールドがリソースのドメインを「悪意のあるドメイン」と見なす場合、そのドメインは良好な評判を持っていない可能性が高いです。そのドメインはマルウェアをホスティングしているか、フィッシング攻撃に使用されていることで知られているかもしれません。通常、ドメイン/ホスト名を確認するだけで、なぜアラートを受け取ったのかを理解するのに十分です。CloudflareのSecurity Center Investigate ↗プラットフォームなどのツールを使用して、この検証を行うことができます。

Cloudflareの内部システムがスクリプトを「悪意のあるコード」を含むと分類した場合、外部ツールはページシールドから得た検出を確認できないかもしれません。なぜなら、使用されている機械学習(ML)モデルはCloudflare特有の技術だからです。しかし、CloudflareのSecurity Center Analyze ↗ツールを使用して、スクリプトのソースコードに対してページシールドのMLモデルを再実行し、一致を確認することができます。

以下の分析を行うために仮想マシンを使用することができます:

- スクリプトのURLを開き、スクリプトのソースコードを取得します。スクリプトが難読化されているかエンコードされている場合、これはスクリプトが悪意のあるものである兆候かもしれません。

- スクリプトのソースコードにホスト名やIPアドレスが含まれているかスキャンします。

- 特定した各ホスト名やIPアドレスについて、CloudflareのSecurity Center Investigateプラットフォームを使用して脅威情報を調べるか、オンラインで潜在的な妥協の指標を検索します。

ページシールドから悪意のあるアラートを引き起こしたリソースが:

- あなたのアプリケーションに積極的に存在する

- 悪意のあるホストまたはIPアドレスから読み込まれている、または悪意のあるコードを含んでいる

- ソースコードに悪意のあるホスト名やIPアドレスが含まれており、難読化/エンコードされている可能性がある

場合、さらなる調査を行うべきです。これらの指標は、進行中のアクティブな侵害の兆候である可能性があります。