マジックトランジット

この文書の目的は、Cloudflare Magic Transit — インターネット向けネットワークインフラストラクチャのためのBGPベースのDDoS保護およびトラフィック加速サービスの主要なアーキテクチャ、機能、およびネットワーク展開オプションを説明することです。

このリファレンスアーキテクチャは、組織の既存のネットワークインフラストラクチャに対して何らかの責任を持つITまたはネットワークの専門家を対象としています。ルーター、DNS、ファイアウォールなど、コンテンツ配信に重要な技術や概念に関する経験があると便利です。

Cloudflareについての基礎的な理解を深めるために、以下のリソースをお勧めします:

- ブログ: マジックトランジットはあなたのネットワークをよりスマートに、より良く、より強力に、そして運用コストを削減します ↗ (14分で読めます)

このリファレンスアーキテクチャを読むことで、以下のことを学べます:

- Cloudflare Magic Transitがどのようにネットワークインフラストラクチャをサービス拒否攻撃(DDoS)から保護するか

- Magic Transitを既存のネットワークインフラストラクチャにどのようにアーキテクチャするか

ネットワークインフラストラクチャをDDoS攻撃から保護するには、強さと速度のユニークな組み合わせが必要です。ボリュメトリック攻撃は、ハードウェアボックスや帯域幅が制約されたインターネットリンクを簡単に圧倒することができます。そして、ほとんどのクラウドベースのソリューションは、トラフィックを集中型のスクリーニングセンターにリダイレクトするため、ネットワークパフォーマンスに大きな影響を与えます。

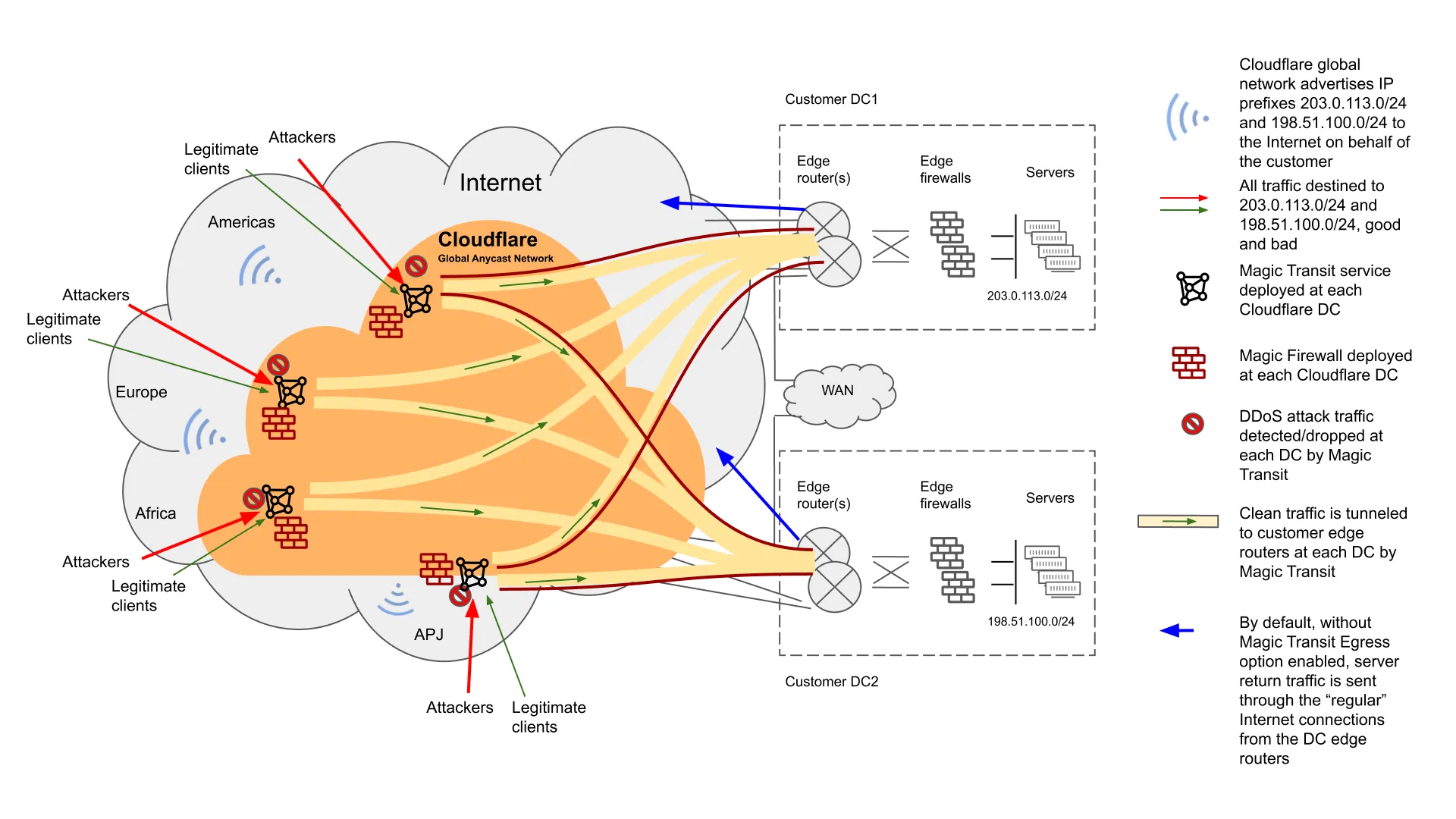

Cloudflare Magic Transitは、オンプレミス、クラウド、およびハイブリッドネットワークのためのDDoS保護とトラフィック加速を提供します。データセンターは数百の都市 ↗に広がり、数百Tbpsの緩和能力を提供しており、Magic Transitは、攻撃の発生源に近い場所で平均して3秒以内に攻撃を検出し、緩和することができます — すべて、パブリックインターネットよりも速くトラフィックをルーティングしながら。

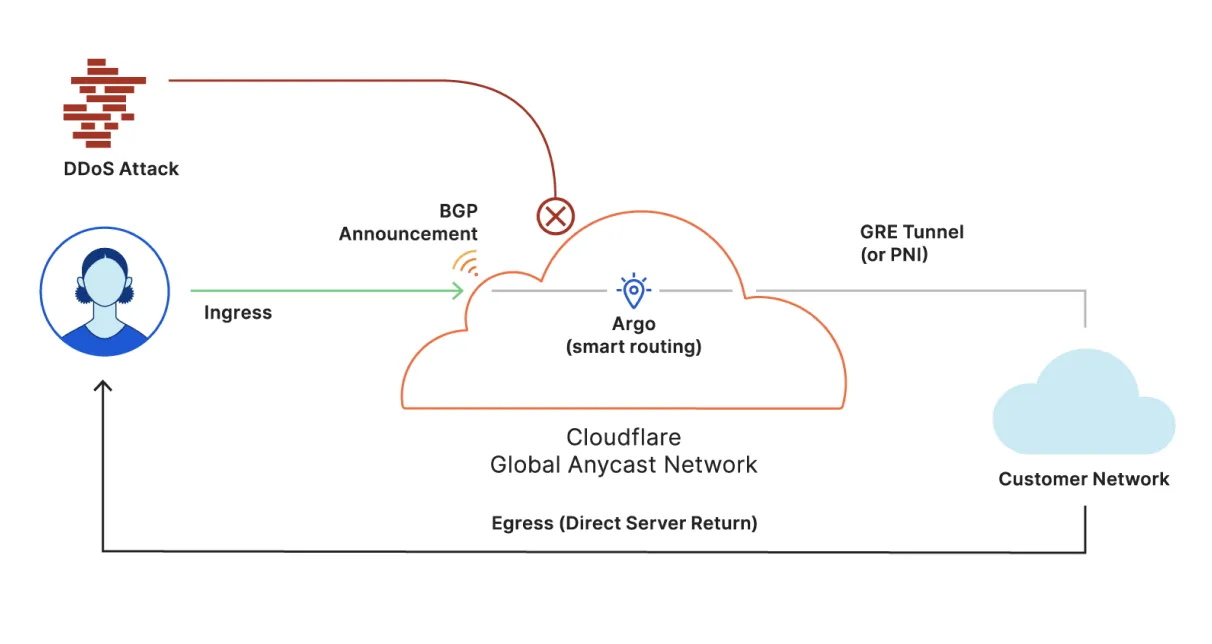

高レベルでは、Magic Transitは次のように機能します:

-

接続: インターネットへのボーダーゲートウェイプロトコル(BGP)ルートアナウンスを使用し、Cloudflareのエニキャストネットワークを介して、顧客のトラフィックはソースに最も近いCloudflareデータセンターで取り込まれます。

-

保護と処理: すべての顧客トラフィックは攻撃のために検査されます。攻撃を検出すると、先進的で自動化された緩和技術が即座に適用されます。ロードバランシング、次世代ファイアウォール、コンテンツキャッシング、サーバーレスコンピュートなどの追加機能もサービスとして利用可能です。

-

加速: クリーントラフィックは、最適なスループットのためにCloudflareの低遅延ネットワークリンクを介してルーティングされ、IPトンネル(GREまたはIPsecのいずれか)またはプライベートネットワークインターコネクト(PNI)を介してオリジンネットワークに引き渡されます。Magic TransitはCloudflareのトンネルエンドポイント用にエニキャストIPアドレスを使用しており、これにより、任意のデータセンター内の任意のサーバーが同じトンネルのパケットをカプセル化およびデカプセル化できます。トンネルとカプセル化に関する詳細については、GREおよびIPsecトンネルを参照してください。

Magic Transitは、ネットワークトンネルエンドポイントのためにエニキャストIPアドレスを使用しています — したがって、顧客のネットワークからCloudflareへの単一のトンネルがすべてのCloudflareのグローバルデータセンターに接続されます(中国ネットワークを除く)。これはルーターに負担をかけることはありません。ルーターの観点からは、単一のIPエンドポイントへの単一のトンネルです。

これは、トンネルエンドポイントが技術的にはIPアドレスにバインドされているものの、特定のデバイスにバインドされる必要はないため機能します。外部ヘッダーを取り除き、内部パケットをルーティングできる任意のデバイスが、トンネルを介して送信された任意のパケットを処理できます。

ネットワークの障害やその他の問題が発生した場合、トンネルは自動的にフェイルオーバーし、顧客のネットワークパフォーマンスに影響を与えません。

デフォルトでは、Magic Transitはトラフィックをインバウンド方向(インターネットから顧客ネットワークへ)でのみ処理します。サーバーからクライアントへの戻りトラフィックは、顧客のDCエッジルーターによって、エッジルーターのデフォルトルーティングテーブルに基づいてインターネット/ISPへのアップリンクを介してルーティングされます。このサーバー戻りトラフィックは、トンネルを介してCloudflareを通過しません。これはダイレクトサーバーリターン(DSR)と呼ばれます。

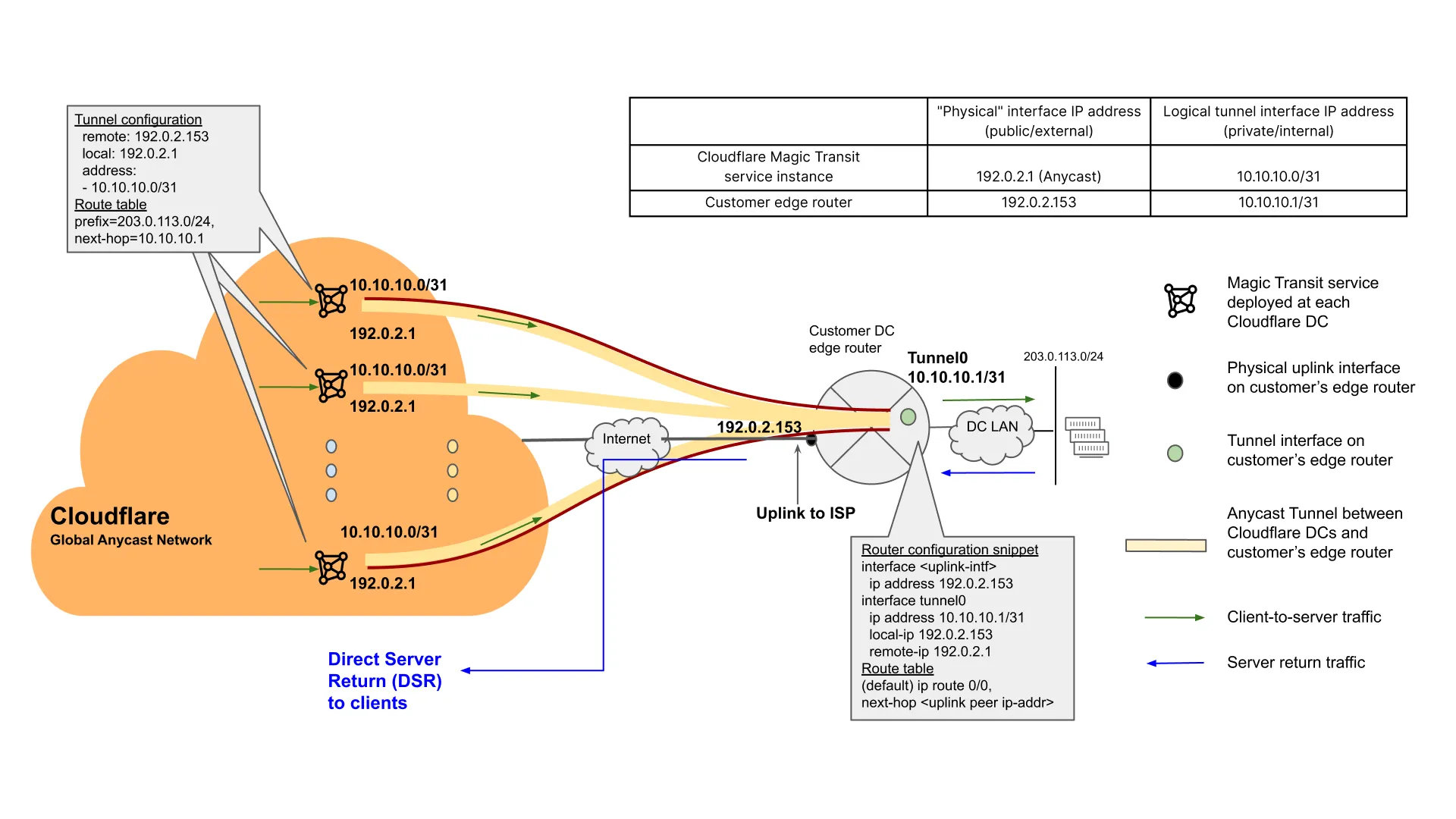

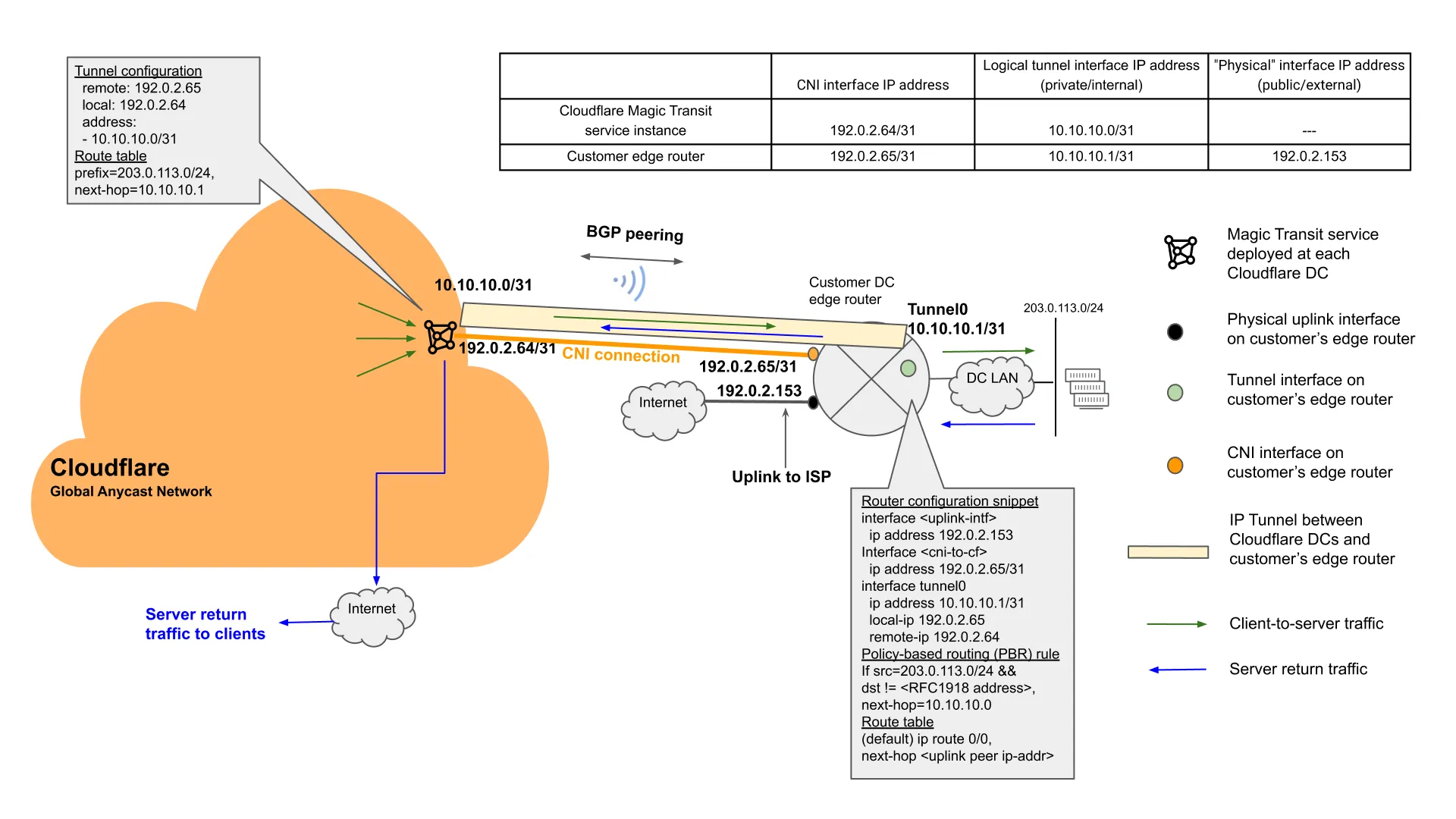

図2のネットワーク図は、そのようなMagic Transitのセットアップと、Magic Transitで保護されたトラフィックのエンドツーエンドパケットフローを示しています。このセットアップのトンネルは、カプセル化にGREを使用しています。

-

Cloudflareは、トンネルエンドポイントのCloudflare側に対して顧客に一対のエニキャストIPアドレスを提供します。これらはCloudflareが所有するアドレス空間からの公開ルーティング可能なIPアドレスです。この一対のエニキャストIPアドレスは、ネットワーク冗長性のために2つのトンネルを構成するために使用できますが、基本構成には1つだけが必要です。上記の構成は、トンネルのCloudflare側のエンドポイントアドレスが192.0.2.1である単一のトンネルを示しています。

-

エニキャストGREトンネルの顧客側は、公開ルーティング可能なアドレスである必要があります。通常、これは顧客エッジルーターのWANインターフェースのIPアドレスです。この例では192.0.2.153です。

-

トンネルインターフェースのIPアドレスはRFC 1918プライベートアドレスです。これらのアドレスは、特定のMagic Transitサービスインスタンス内でのみ「ローカルに重要」です。したがって、顧客は、同じMagic Transitサービスインスタンス内で構成された他のトンネルと重複しない限り、任意のRFC 1918アドレスを選択できます。

-

ベストプラクティスとして、トンネルがポイントツーポイント接続であるため、特定のトンネルに必要な2つのIPアドレスを割り当てるには/31サブネットが十分です。上記の例では、10.10.10.0/31サブネットが選択され、トンネルインターフェースのCloudflare側が10.10.10.0/31、顧客のDCエッジルーター側が10.10.10.1/31です。

-

トンネルが構成されると、Magic Transitサービスインスタンス内で、特定の顧客プレフィックスに宛てたトラフィックを正しいトンネルに転送するためのルートが構成されます。

-

顧客プレフィックス203.0.113.0/24に宛てられたトラフィックは、トンネルインターフェースのリモートエンド(すなわち、Cloudflareネットワークの観点から見た顧客側)が10.10.10.1であるトンネルにルーティングされます。

-

これはダイレクトサーバーリターン(DSR)セットアップであるため、サーバー戻りトラフィックは顧客エッジルーターに構成されたデフォルトルート(ip route 0/0)に従い、顧客のISPのルーターを介してクライアントに戻るために送信されます。この戻りトラフィックはCloudflareネットワークを通過しません。

注意: ほとんどのISPが互いのBGP広告で受け入れる最小のIPプレフィックスサイズ(すなわち、最も長いIPサブネットマスク)は/24です。例えば、x.x.x.0/24やy.y.y.0/23は問題ありませんが、z.z.z.0/25は受け入れられません。したがって、Cloudflare Magic Transitが顧客の代わりに広告できる最小のIPプレフィックスサイズは/24です。

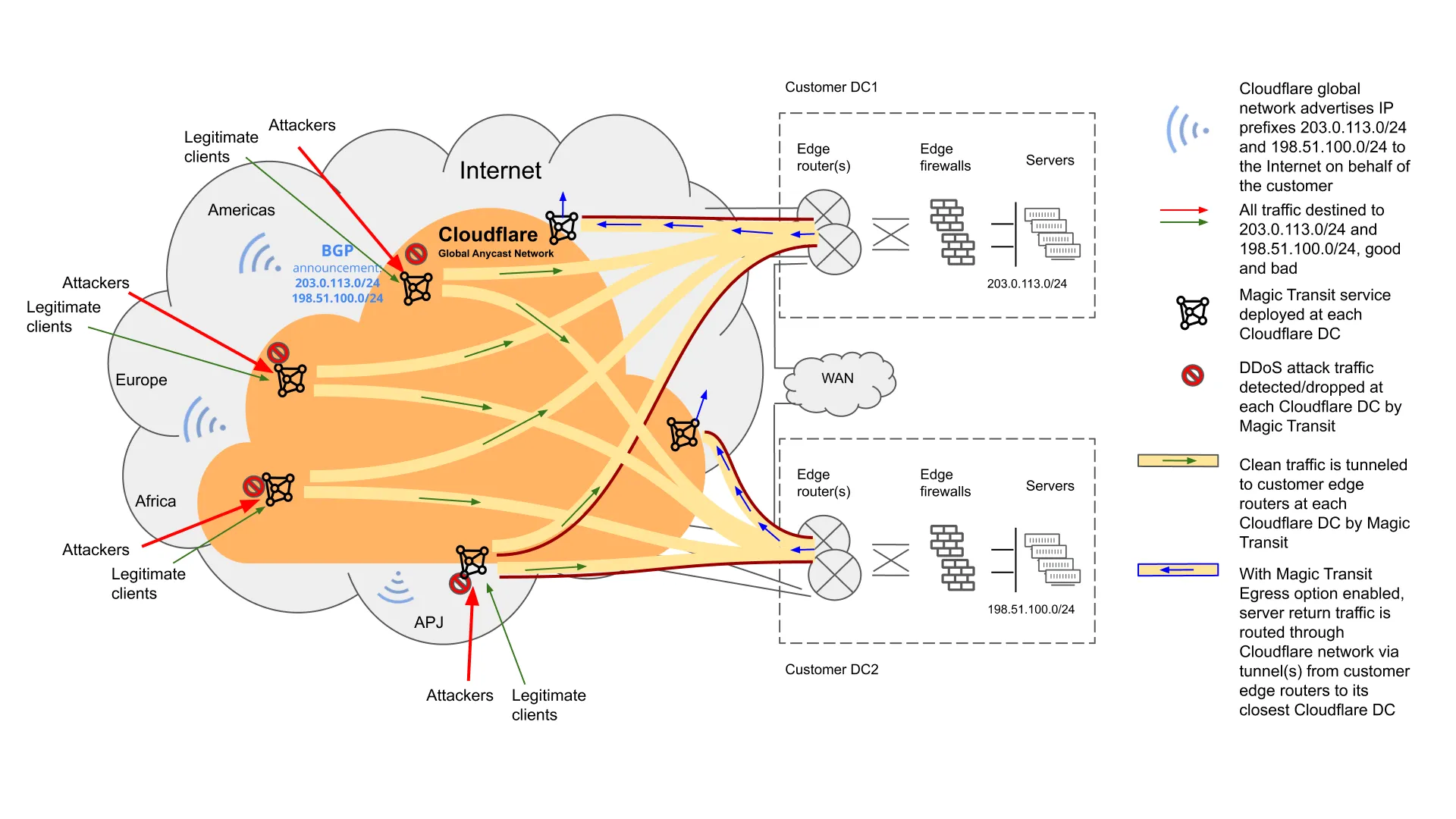

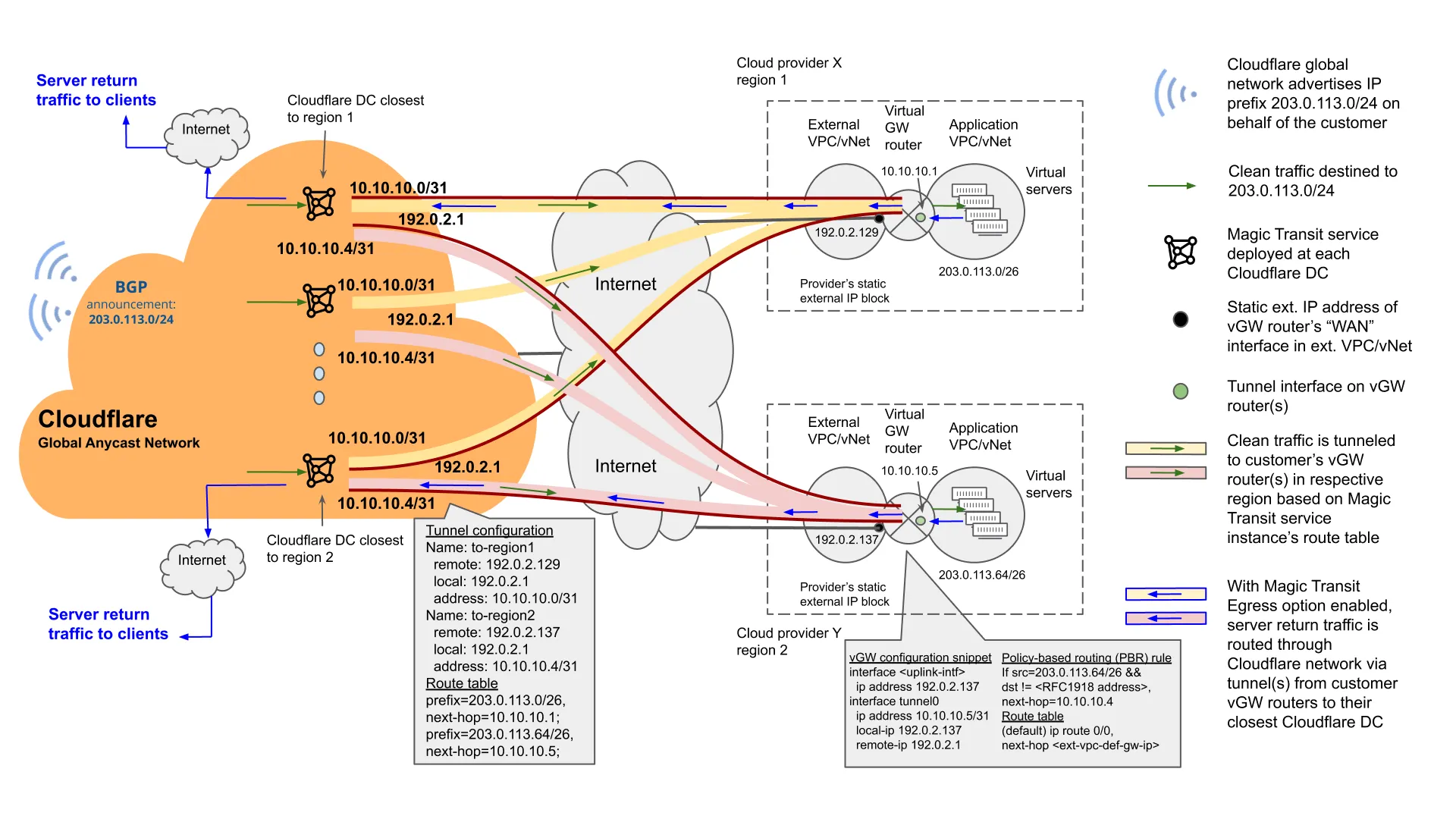

Magic TransitがEgressオプションを有効にして展開されると、顧客のネットワークからの出口トラフィックもCloudflareネットワークを介して流れます。この展開オプションは、クライアントからサーバーへのトラフィックとサーバーから戻るトラフィックの両方がCloudflareネットワークを通過するという対称性を提供します。この実装は、Cloudflareネットワークによって提供されるサーバー戻りトラフィックの追加のセキュリティと信頼性を提供します。

以下のネットワーク図は、Magic Transit Egressオプションが有効な場合のエンドクライアントと顧客ネットワーク間のエンドツーエンドパケットフローを示しています。

-

インバウンドトラフィックフローは、上記のデフォルト構成の使用例と同じです。

-

EgressトラフィックがMagic Transitによって受信および処理されるためには、トラフィックの送信元IPアドレスがMagic Transitで保護されたIPプレフィックスの範囲内であり、宛先IPアドレスが公開インターネットでルーティング可能である必要があります。すなわち、非RFC 1918アドレスです。

顧客がクラウドホスティングサービスのために独自の公開IPアドレス(BYOIP)を持ち込む場合、Magic Transit Egressオプションは、クラウドプロバイダーとのBYOIPサービスを購入および実装する必要を排除することにより、追加の価値を提供し、クラウド料金を削減し、運用コストを低下させることができます。

これを実現するために、Magic Transitに接続するIPトンネルは、クラウドプロバイダーのVPCとCloudflareネットワークの間に構成されます。Magic Transit Egressオプションを使用すると、クライアントサーバートラフィックの両方向がこれらのトンネルを通過します。トンネルパケット内のBYOIPアドレスは、外部トンネルエンドポイントIPアドレスとトンネルヘッダーの背後に隠され、VPCとCloudflareネットワーク間の基盤となるクラウドプロバイダーのネットワーク要素から「見えなく」なります。

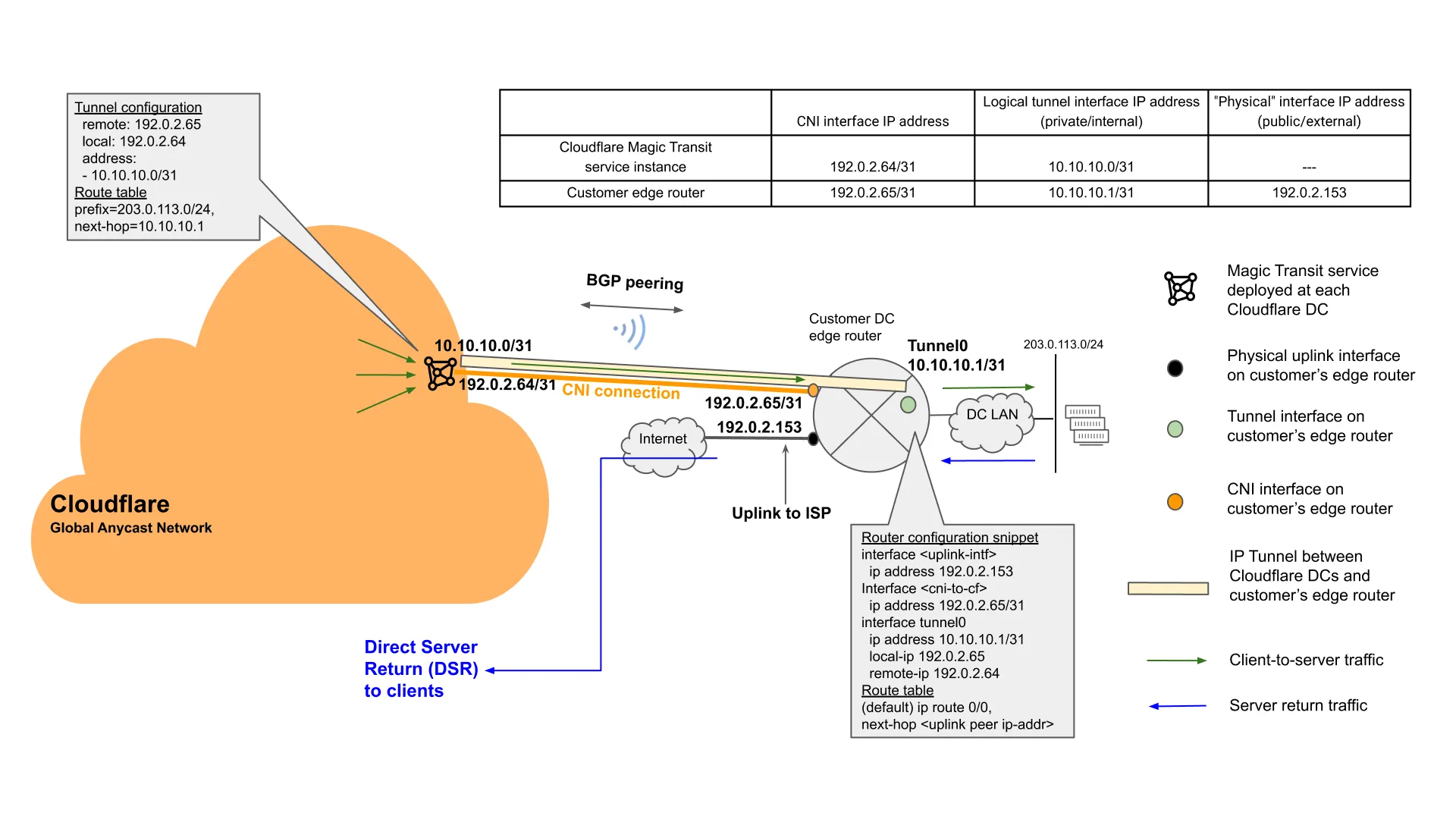

Cloudflareネットワークインターコネクト(CNI)は、顧客が自分のネットワークインフラストラクチャをCloudflareに直接接続できるようにし、パブリックインターネットをバイパスして、より信頼性が高く、パフォーマンスが良く、安全な体験を提供します。

-

CNIは、クロスコネクトプロバイダーによって一連のレイヤー2接続として提供され、Cloudflareは各接続のためにCloudflare自身のインターネットルーティング可能なIPアドレスブロックから一対のIPアドレスを割り当てます。

-

Cloudflareは、顧客と協力してこれらのリンクを構成し、CNIオンボーディング中にリンクを介してBGPピアリングセッションを確立します。

-

CloudflareネットワークとCNIを介して接続された顧客エッジルーター間でBGPセッションが確立されると、Cloudflareが所有するプレフィックスがこのCNIリンクを介して顧客エッジルーターに広告されます。

図4は、CNI上のMagic Transitのリファレンス構成とその関連するパケットフローを示しています。

注意: ここで示されている例は、Egressオプションが有効でないデフォルトのMagic Transitサービスのものです。前のセクションで説明したように、Magic Transitダイレクトサーバーリターンモード(すなわち、インバウンドのみ)では、サーバー戻りトラフィックは顧客エッジルーターによってクライアントにISPを介してパブリックインターネットを通じてルーティングされます。

Magic Transit Egressオプションが有効で利用されると、サーバー戻りトラフィックはCloudflareネットワークを介してクライアントに送信され、CNI接続を介して構成されたIPトンネルを通じて行われます。図5は、そのような例の1つを示しています。

Magic Transitは、オンプレミスおよびクラウドでホストされているサービスを保護します。このユースケースは、クラウドホスティング展開の構成を示しています。

-

この例では、特定の顧客が2つの異なるクラウドプロバイダーにまたがる2つのクラウドVPC展開を持ち、2つの異なる地理的地域に分散しています。

-

この例では、顧客の/24またはそれ以上のプレフィックスが複数の小さな(すなわち、より長いサブネットマスク長)プレフィックス(例:/26)に分割され、異なる場所のさまざまなVPCに割り当てられます。Cloudflareネットワークから各VPCへのトンネルを確立すると、顧客はMagic Transit構成内で中央集権的にルートを構成して、各VPCにトラフィックをルーティングできます。このような構成はAPIまたはUIダッシュボードを介して行うことができます。

Magic Transit Egressオプションを使用すると、顧客は各クラウドプロバイダーのBYOIPサービス、その関連費用、および構成と運用の複雑さを回避し、保護されたプレフィックスからの出口トラフィック(すなわち、サーバー戻りまたはサーバーからインターネットへのトラフィック)をCloudflareのグローバルネットワークを介してMagic Transitトンネルを通じて送信できます。

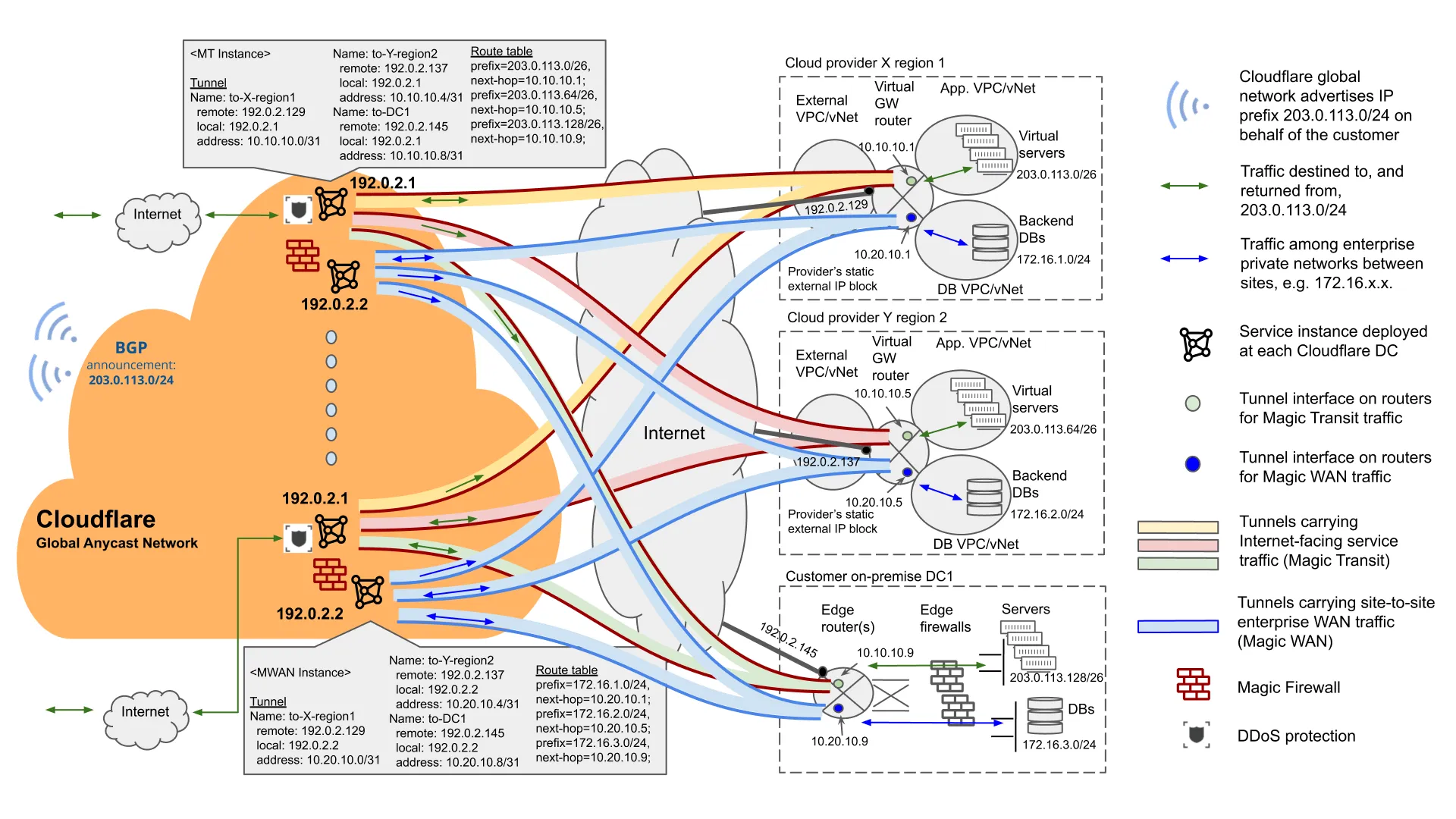

Cloudflare Magic Transitサービスを使用して、企業の外部向けサービス(すなわち、北南インターネットルーティングトラフィック)を保護し、ルーティングするだけでなく、顧客はCloudflare Magic WANを使用して、企業のすべてのサイトを相互接続し、東西「イントラエンタープライズ」内部トラフィック(例:RFC 1918プライベートアドレス)を保護できます。

Magic WANは、従来のWANアーキテクチャをCloudflareネットワークに置き換え、グローバルな接続性、クラウドベースのセキュリティ、パフォーマンス、および制御を1つのシンプルなユーザーインターフェースを通じて提供します。

CloudflareのMagic TransitとMagic WANサービスを組み合わせることで、企業全体に対して包括的で安全、信頼性が高く、パフォーマンスに優れたグローバルなネットワーク・アズ・ア・サービスソリューションを提供し、南北および東西のトラフィックを保護し加速します。

両サービスは、同じサービスインスタンスに展開することも、外部のインターネット向けネットワークと内部の企業ネットワークの管理およびトラフィックフローを完全に分離したい顧客のために、Magic TransitとMagic WANの異なるサービスインスタンスを展開することもできます。

図7は、Magic TransitとMagic WANサービスを別々のサービスインスタンスで展開する例を示しています。

-

この例では、GREトンネルを使用して、顧客のさまざまなサイトをCloudflareのグローバルAnycastネットワーク経由で接続しています。Magic TransitサービスインスタンスのCloudflare Anycast IPアドレスは192.0.2.1であり、Magic WANサービスインスタンスのものは192.0.2.2です。Magic TransitサービスはEgressオプションが有効になっています。

-

Magic Transitサービスは、外部向けのフロントエンドクライアント-サーバートラフィックを保護し、ルーティングします。Magic WANサービスは、内部アプリケーション、バックエンドデータベースの同期、支店からDC、支店間トラフィックなどの企業内部トラフィックを保護し、ルーティングします。

Magic Transitが顧客のサービスをDDoS攻撃から保護する一方で、多くのネットワーク管理者は、他の不要または潜在的に悪意のあるトラフィックを制御しブロックできるようにしたいと考えています。Cloudflare Magic Firewallは、企業のWAN全体にわたって一貫したネットワークセキュリティポリシーを強制し、本社、支店、仮想プライベートクラウドを含むすべての顧客に対して、数秒でグローバルに細かいフィルタリングルールを展開できるようにします — すべて共通のダッシュボードから。

Magic FirewallはMagic Transitの一部として展開および構成されます。Magic Transitによって保護されている宛先プレフィックスを持つCloudflareエッジデータセンターを通過するすべてのインバウンドトラフィックは、Magic Firewallによってフィルタリングできます。

Magic Firewallルールでは、管理者はネットワークトラフィックを、IPパケットヘッダーに含まれる典型的な5タプル(送信元/宛先IP、送信元/宛先ポート、プロトコル)情報だけでなく、IPパケットの長さ、IPヘッダーの長さ、TTLなどの他のパケット情報に基づいて一致させてフィルタリングできます。さらに、Cloudflareデータセンター/コロケーションの名前、地域、データセンターが所在する国などの地理情報もMagic Firewallルールの構成に使用できます(ジオブロッキング)。

Magic Firewallおよびその構成に関する詳細については、このブログ記事 ↗および当社の開発者ドキュメントを参照してください。

クラウドDDoS緩和サービスプロバイダーは、常に脅威を監視する(常時オン展開モデル)か、攻撃が検出されたときのみトラフィックをリルートする(オンデマンド)ことができます。この決定は、応答時間および緩和までの時間に影響を与えます。場合によっては、レイテンシにも影響を及ぼします。

オンデマンド展開モデルでは、ネットワークエッジでインバウンドトラフィックが監視および測定され、ボリュメトリック攻撃を検出します。通常の運用中、または「平和な時期」には、すべてのトラフィックが遅延やリダイレクトなしにアプリケーションやインフラストラクチャに直接到達します。トラフィックは、アクティブなDDoS攻撃が発生した場合にのみ、クラウドスクラビングプロバイダーに転送されます。多くの場合、顧客はトラフィックをリダイレクトするためにサービスプロバイダーに電話する必要があり、これにより応答時間が増加します。

常時オンモードは、攻撃が発生した場合に顧客が何もする必要がないDDoS緩和へのハンズオフアプローチです。組織のトラフィックは、平和な時期であっても、常にクラウドプロバイダーのデータセンターを通じて脅威検査のためにルーティングされます。これにより、検出から緩和までの時間が最小限に抑えられ、サービスの中断はありません。

すべてのアプローチおよび展開オプションの中で、常時オン方式が最も包括的な保護を提供します。

ただし、プロバイダーによっては、すべてのトラフィックをDDoS緩和プロバイダーのクラウドを通じて転送することが、ビジネスクリティカルなアプリケーションにとって最適でないレイテンシを追加する可能性があります。Cloudflareは、攻撃の結果として顧客がレイテンシペナルティを負わないように設計されています — 常時オン展開の場合でも。エッジでトラフィックを分析することが、パフォーマンスに影響を与えずにスケールで緩和する唯一の方法です。

これは、Anycastを介してトラフィックを取り込むことで、トラフィックが検査のために最寄りのCloudflareデータセンターにのみ移動することを保証するためです。世界中の数百の都市 ↗にデータセンターがあるため、短い距離である可能性が高いです。これにより、トロンボーン効果が排除されます。

多くの場合、Cloudflareを介してルーティングされたトラフィックは ↗公共インターネットよりも速いです。私たちは、顧客が包括的なセキュリティを実現するためにパフォーマンスを犠牲にする必要はないと考えています。

Cloudflareは、オンプレミス、クラウドホスト、ハイブリッド企業ネットワークを接続し保護するための包括的なネットワークサービスを提供します。Cloudflareは、顧客のユニークなアーキテクチャに合わせたさまざまな接続性および展開オプションを提供します。

-

Cloudflare Magic Transitは、Cloudflareのグローバルネットワークの力を利用して、組織をDDoS攻撃から保護するクラウドネイティブなネットワークセキュリティソリューションです。

-

Magic Transitには、顧客がオンプレミスのファイアウォールを段階的に廃止し、スケールするネットワークセキュリティをサービスとして展開できるようにする組み込みのネットワークファイアウォールが付属しています。

-

企業の外部向けサービス(すなわち南北のインターネットルーティングトラフィック)を保護しルーティングすることに加えて、顧客はCloudflare Magic WANを使用して、東西の「イントラエンタープライズ」内部トラフィックを接続し保護できます。

Magic Transit、Magic WAN、またはMagic Firewallについてさらに学びたい場合は、デモのリクエスト ↗をお待ちしております。