セキュアなアプリケーション配信

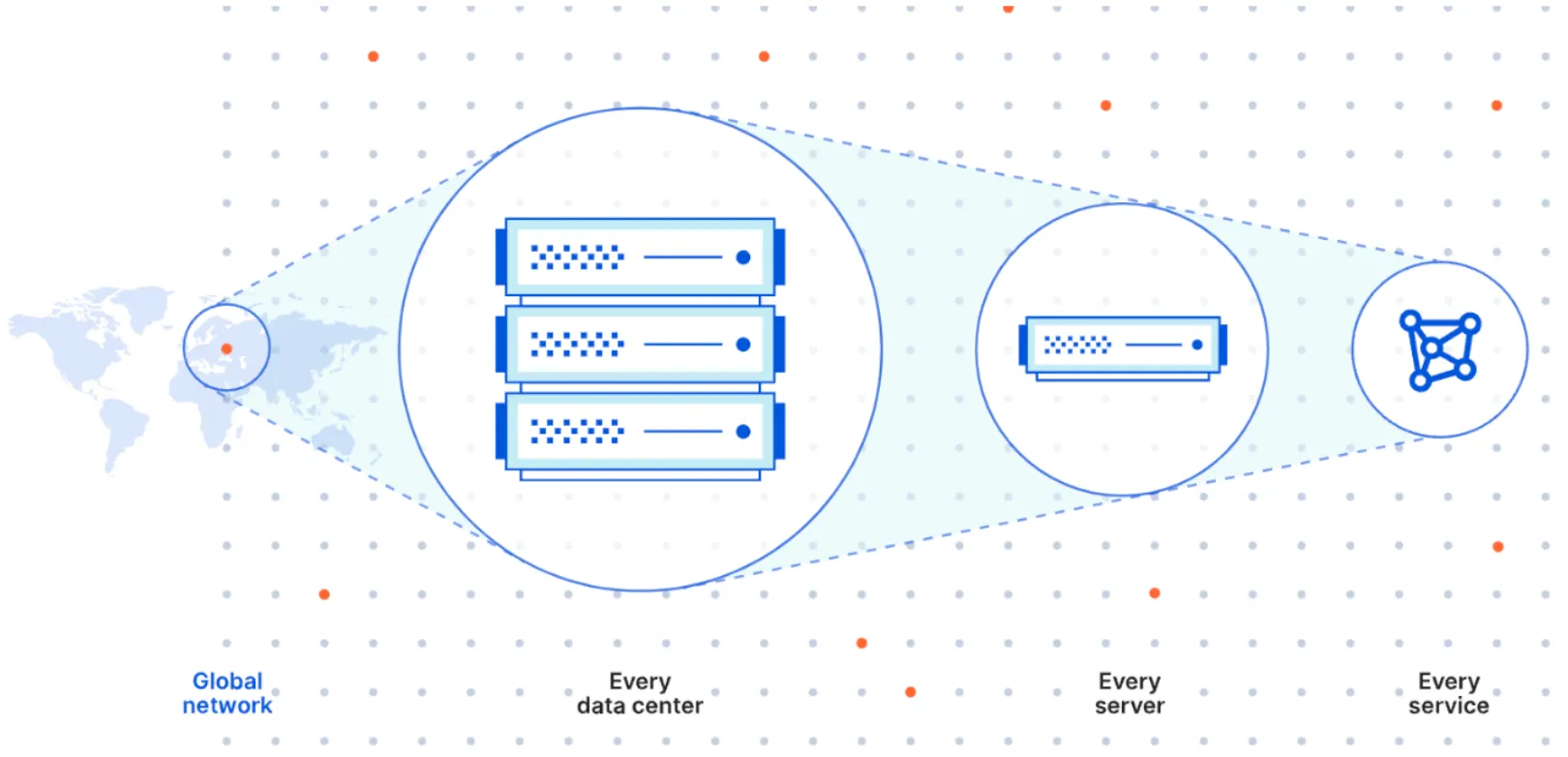

Cloudflareは、アプリケーションのパフォーマンス、セキュリティ、信頼性、開発、ゼロトラストに関する完全なサービススイートを提供します。Cloudflareのグローバルネットワークは、インターネットに接続された人口の約95%から約50msの距離にあり、すべてのデータセンターのすべてのサーバーで実行されるサービスで構成されています。Cloudflareのグローバルスケールは、脅威インテリジェンスの強力なソースを提供し、これがCloudflareのセキュリティ製品に常にフィードバックされ、機械学習モデルやサービスをさらに強化します。

他の差別化要因として、CloudflareはAPIセキュリティやゼロトラストサービス、特定のパフォーマンス/セキュリティサービスのみを提供する一部のベンダーとは異なり、ポイント製品ではないという点があります。顧客は、運用および管理の複雑さ、クロスプロダクトのイノベーション/統合を活用できないことに関連する非効率性、すべてのサービスにわたるネットワーク/リソースのスケールを活用できないことから、ポイント製品アプローチから離れ始めています。

さらに、顧客は特定のクラウドプロバイダーにロックインされることを望んでいませんが、多くのパフォーマンスおよびセキュリティベンダーは、サービスを自社のクラウドに最適化し、マルチクラウド戦略を採用することを運用上困難にすることで、顧客を自社のプラットフォームにロックインしています。

Cloudflareは、ワークロードがどこで実行されているか、どのクラウドプロバイダーが使用されているかに依存しません。顧客は、ワークロードが特定のクラウドまたはオンプレミスで実行されているかに関係なく、同じ一貫した統一ダッシュボードと運用のシンプルさを得ることができます。多くのベンダーとは異なり、クロスプロダクトのイノベーションや統合を活用することは、顧客がワークロードに特定のクラウドを使用することに依存しません。

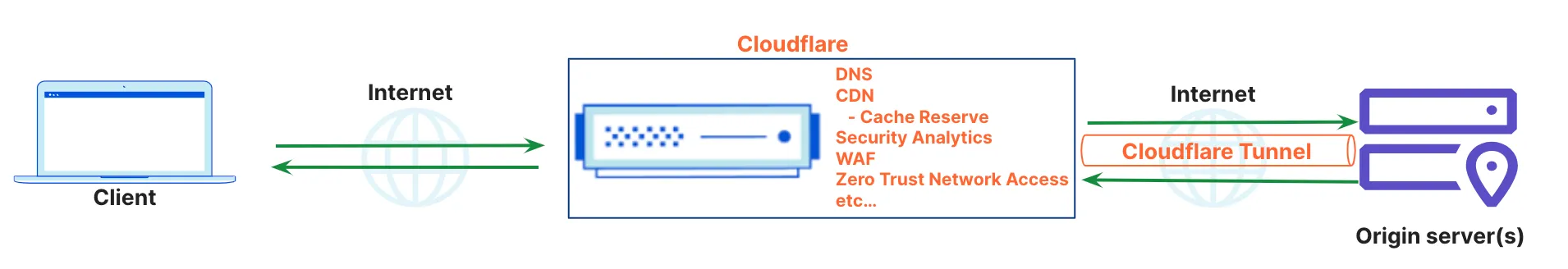

この文書は、ワークロードがどこで実行されていてもCloudflareの集約サービスを使用することがいかに簡単であるかを示しています。この文書の例では、アプリケーションワークロードはCloudflare DNS、CDN、WAF、およびAccessを使用し、Cloudflare Tunnelを使用してCloudflareネットワークに安全に接続します。ベンダーがこの包括的なセキュリティ機能を運用上シンプルで一貫した方法で提供することは稀です。

特定のサービスに関する追加の詳細および参照アーキテクチャについては、参照アーキテクチャ文書をご覧ください。

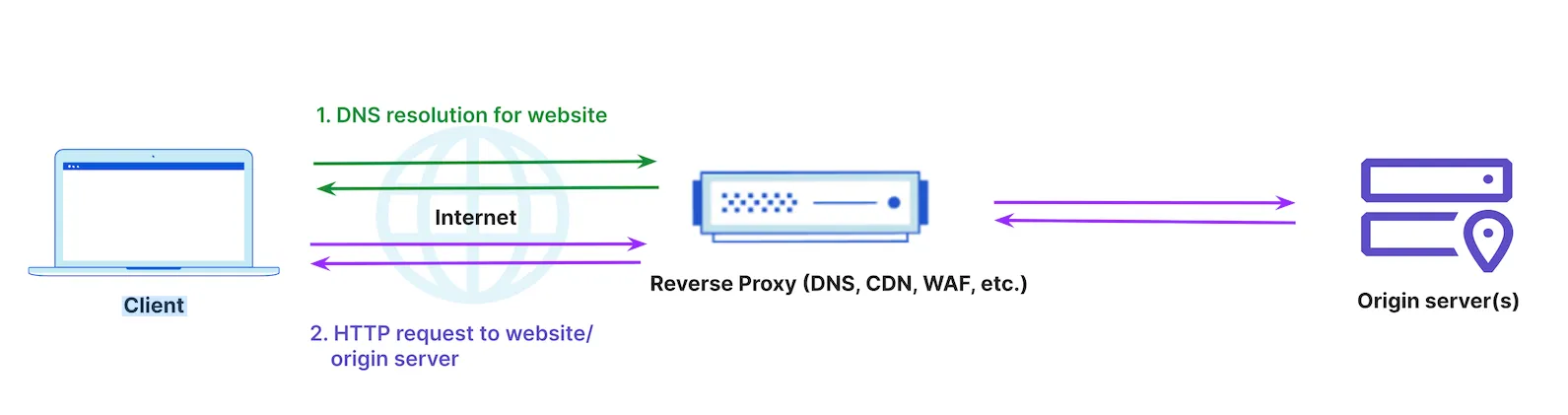

Cloudflareのようなクラウドベースのセキュリティおよびパフォーマンスプロバイダーは、リバースプロキシとして機能します。リバースプロキシは、ウェブサーバーの前に位置し、クライアントのリクエストをそれらのウェブサーバーに転送するサーバーです。リバースプロキシは、通常、セキュリティ、パフォーマンス、および信頼性を向上させるために実装されます。

リバースプロキシなしの通常のトラフィックフローでは、クライアントがDNSルックアップリクエストを送信し、オリジンIPアドレスを受信し、オリジンサーバー ↗に直接通信します。

リバースプロキシが導入されると、クライアントは依然としてそのリゾルバーにDNSルックアップリクエストを送信します。これはDNSルックアップの最初のステップです。場合によっては、リバースプロキシを提供するベンダーがDNSサービスも提供します。これは以下の図3に示されています。しかし、クライアントは今やリバースプロキシに通信し、リバースプロキシはオリジンサーバーに通信します。このトラフィックフローでは、すべてのトラフィックがリバースプロキシを通過するため、アプリケーションに対する追加のセキュリティ、パフォーマンス、および信頼性サービスを簡単に実装できます。

この例では、主要なクラウドプロバイダーの1つで実行されているウェブサイトがあり、Cloudflare DNS、CDN、WAF、およびAccessを使用したいと考えています。デモンストレーションの目的でこれらのサービスから始めたいと思います。顧客は、必要に応じて他のCloudflareサービスを含めるようにこれらを拡張できます。Cloudflareは、すべてのサービスをクラウドプロバイダーから切り離す利点を提供し、後でクラウドプロバイダーを変更したり、他のクラウドで実行されている他のアプリケーションを保護したりする場合でも、ダッシュボードと操作は一貫性を保ちます。

顧客は、ウェブアプリケーションをCloudflareネットワークに簡単かつ安全に接続し、アプリケーションのパフォーマンスとセキュリティサービスを活用できます。さまざまなユースケースに適した接続オプションがいくつかあります。

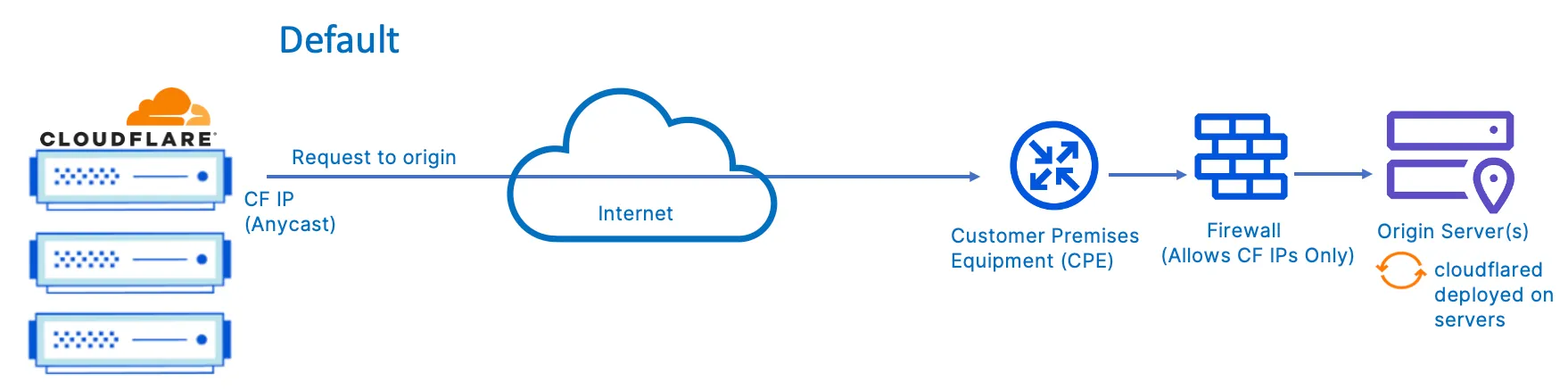

最も基本的なシナリオでは、Cloudflareプロキシがリクエストトラフィックをインターネット経由でオリジンにルーティングします。このセットアップでは、クライアントとオリジンはそれぞれのISPを介してインターネットに直接接続されたエンドポイントです。リクエストは、クライアントからCloudflareプロキシ(DNS設定を介して)にルーティングされ、その後プロキシがリクエストをインターネット経由で顧客のオリジンにルーティングします。

以下の図は、リクエストがCloudflareネットワークを通過する際のオリジンへのデフォルト接続を説明しています。オリジンに対するリクエストがCloudflareがホストするIPに解決されると、そのリクエストはCloudflareネットワークによって処理され、パブリックインターネット経由でオリジンサーバーに転送されます。

オリジンはインターネットに直接接続されており、トラフィックはCloudflare DNSによって解決されたIPアドレスに基づいてオリジンにルーティングされます。DNS Aレコードは、ドメイン名をオリジンサーバーのIPアドレスまたは通常はオリジンの背後にあるロードバランサーに関連付けます。

このモデルでは、Cloudflare DNSがAレコードのクエリを受け取ると、CloudflareのAnycast IPアドレスが返されるため、すべてのトラフィックがCloudflareを通過します。ただし、追加の予防策が講じられない限り、誰かがオリジンのIPアドレスを知っている場合、Cloudflareをバイパスしてオリジンに直接到達する可能性があります。

さらに、このモデルでは、顧客はオリジンまたはウェブサーバーがそれぞれのhttp/httpsポートでアクセス可能であるようにファイアウォールルールを開く必要があります。ただし、顧客はCloudflare Aegisを活用することを選択でき、これによりCloudflareがオリジンに接続するために使用する顧客固有のIPが割り当てられます。直接アクセスを避けるために、これらのネットワークからのトラフィックのみを許可リストに追加することをお勧めします。

オリジン側のファイアウォールでのIPブロッキングに加えて、すべてのトラフィックが顧客が設定したゾーンを通過するリクエストから発信されていることを確認するために、“Full (Strict)” SSL設定またはmTLS認証を介してトラフィックの追加検証を強くお勧めします。

CloudflareはBring Your Own IP (BYOIP)もサポートしています。BYOIPが設定されると、Cloudflareのグローバルネットワークは顧客のIPプレフィックスをアナウンスし、プレフィックスはそれぞれのCloudflare Layer 7サービスで使用できます。これにより、顧客はCloudflareを介してトラフィックをプロキシし、DNS解決で顧客のIPアドレスを返すことができます。これは、顧客のIPプレフィックスがすでに許可リストに追加されている場合や、ファイアウォールルールの更新が望ましくない場合、または管理上の障害を引き起こす場合に有益 ↗です。

オリジンをインターネット経由で接続する際の推奨オプションは、追加のセキュリティのためにプライベートトンネル/接続を持つことです。

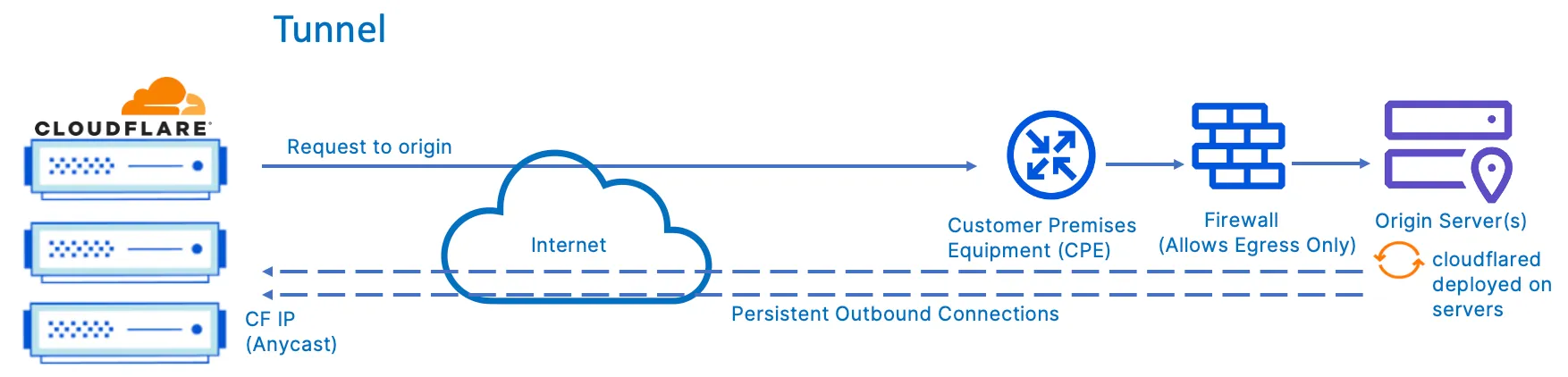

従来のVPNセットアップは、トラフィックを中央集権的なVPNゲートウェイに戻し、そこからオリジンに接続するため、最適ではありません。これにより、エンドツーエンドのスループットとレイテンシに悪影響を及ぼします。Cloudflareは、オリジンとCloudflareのネットワーク間に暗号化されたトンネルを提供するCloudflare Tunnelソフトウェアを提供しています。また、CloudflareはグローバルネットワークでAnycastを活用しているため、オリジンはクライアントと同様に最も近いCloudflareデータセンターに接続し、エンドツーエンドのレイテンシとスループットを最適化します。

トンネルを実行すると、インフラストラクチャ内の軽量デーモンであるcloudflaredが、オリジンサーバーとCloudflareネットワーク間に4つのアウトバウンド接続を確立します。これらの4つの接続は、少なくとも2つの異なるデータセンターに分散された4つの異なるサーバーに対して行われ、堅牢なレジリエンシーを提供します。cloudflaredインスタンスを多数インストールして、オリジンサーバーとCloudflareネットワーク間のレジリエンシーを高めることが可能です。

cloudflaredは、オリジンのウェブサーバーとCloudflareの最寄りのデータセンター間に暗号化されたトンネルを作成し、パブリックなインバウンドポートを開く必要がありません。これにより、ファイアウォールでのセキュリティ変更が不要なため、実装のシンプルさとスピードが提供されます。このソリューションは、ファイアウォールの誤設定のリスクを低減し、企業が攻撃に対して脆弱になる可能性を減らします。

ファイアウォールとセキュリティの姿勢は、ファイアウォールを介してすべてのオリジンサーバーポートとプロトコルをロックダウンすることによって強化されます。Cloudflare Tunnelが設置され、適切なセキュリティが適用されると、HTTP/Sポート上のすべてのリクエストがドロップされ、ボリュメトリックDDoS攻撃を含む攻撃が防止されます。データ侵害の試み、例えば、トランジット中のデータの盗聴やブルートフォースログイン攻撃は完全にブロックされます。

上記の図は、Cloudflare Tunnelを介した接続モデルを説明しています。このオプションは、公開可能なIPアドレスなしでリソースをCloudflareに接続する安全な方法を提供します。Cloudflare Tunnelは、HTTPウェブサーバー、SSHサーバー、リモートデスクトップ、および他のプロトコルをCloudflareに安全に接続できます。

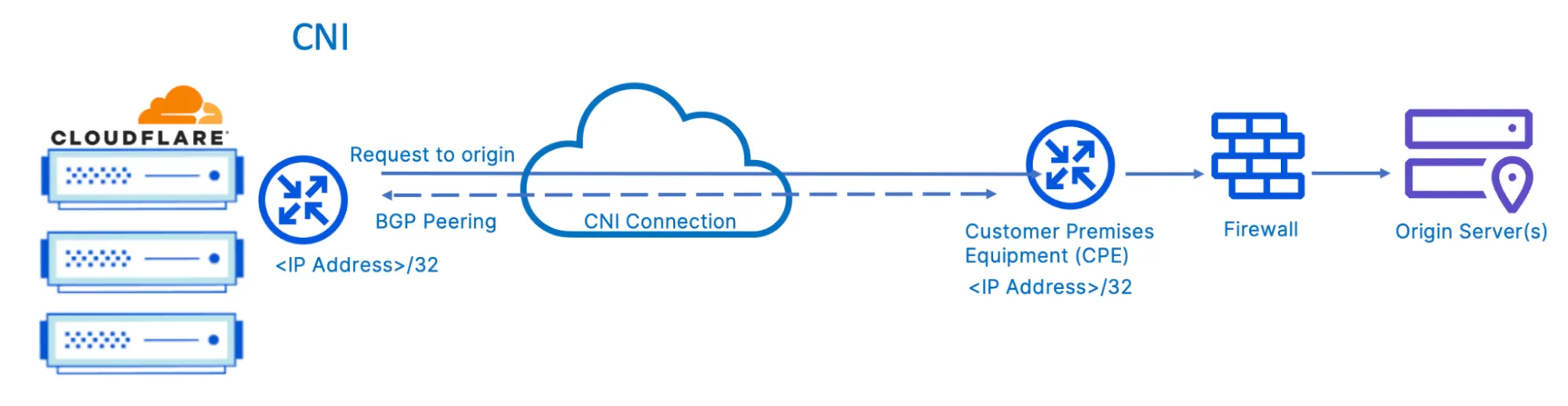

ほとんどのベンダーは、ネットワークに直接接続するオプションも提供しています。直接接続は、パブリックインターネットを使用するよりもセキュリティ、信頼性、およびパフォーマンスの利点を提供します。これらの直接接続は、ピアリング施設、インターネットエクスチェンジ(IX)で行われ、インターネットサービスプロバイダー(ISP)やインターネットネットワークが相互接続できます。

上記の図は、Cloudflareネットワークインターコネクト (CNI) ↗を介したオリジン接続を説明しており、これによりネットワークインフラストラクチャをCloudflareに直接接続し、これらの直接リンクを介してのみ通信できます。CNIは、顧客が支店と本社のロケーションをCloudflareに直接相互接続できるようにします。顧客は、Cloudflareピアリング施設 ↗で利用可能なプライベートネットワークインターコネクト(PNI)、Cloudflareが参加する多くのグローバルエクスチェンジ ↗のいずれかのIXを介して、またはCloudflareのインターコネクションプラットフォームパートナー ↗を介してCloudflareと相互接続できます。

Cloudflareのグローバルネットワークは、インフラストラクチャや従業員の場所に関係なく、ネットワークへの接続を容易にします。

どの接続モデルが使用されても、最初にDNS解決が行われ、Cloudflareにルーティング先の情報が提供されます。Cloudflareは、権威DNSプロバイダー、セカンダリDNSプロバイダー、またはゾーンの非Cloudflare DNS(CNAME)セットアップとしての構成をサポートできます。Cloudflareのパフォーマンスおよびセキュリティサービスを適用するには、トラフィックがCloudflareネットワークにルーティングされる必要があります。

アプリケーションをCloudflareサービスにオンボードする方法はいくつかありますが、一般的なアプローチはCloudflare DNSを主要な権威DNSとして使用することです。ここでの顧客にとっての追加の利点は、Cloudflareが常に世界で最も速い権威DNSプロバイダー ↗としてランク付けされていることです。

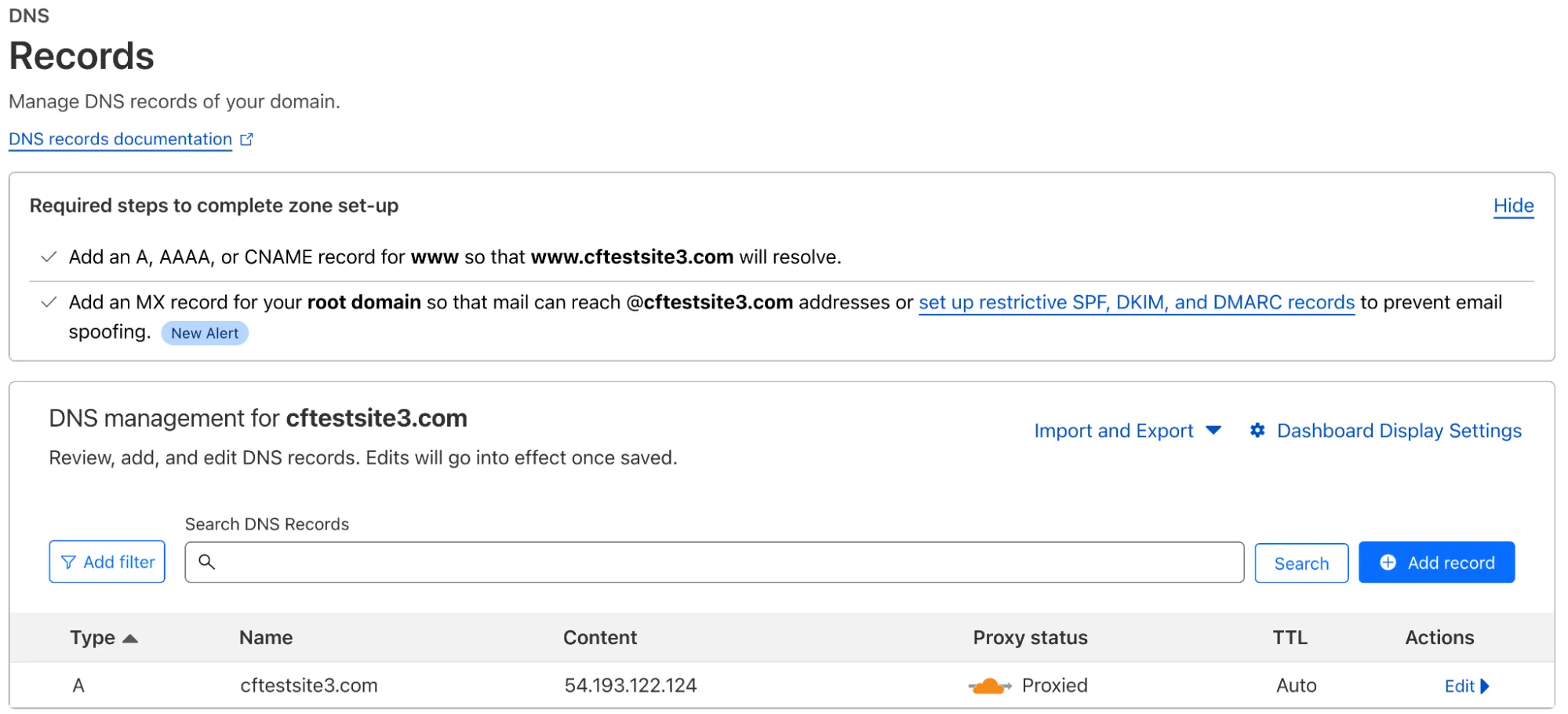

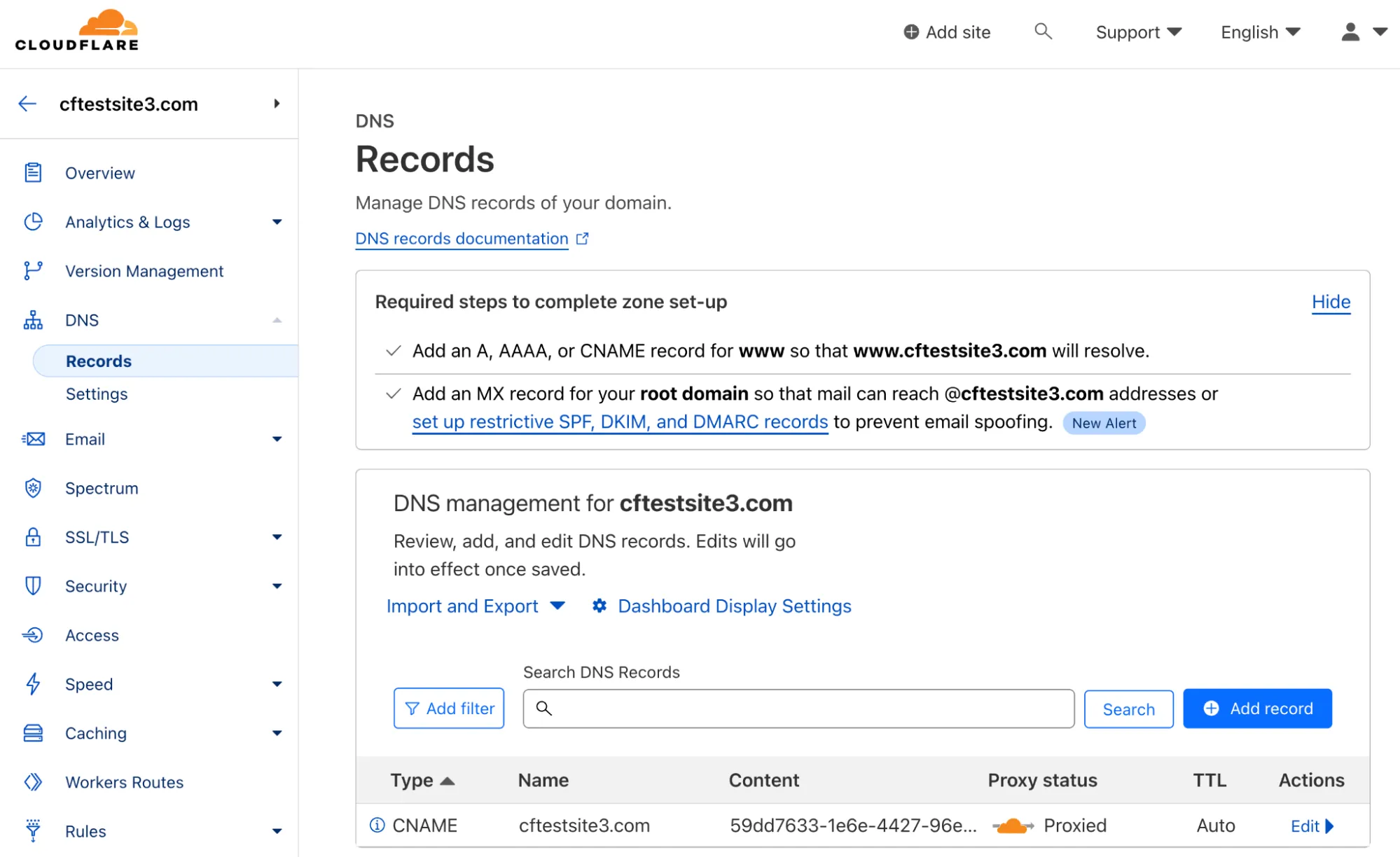

この例では、Cloudflare Tunnelを使用してオリジンサーバーをCloudflareに安全に接続します。ダッシュボードでDNSを設定し、オンボードしたいサイトを入力します。ドメインレジストラのサイトで設定するためのCloudflareネームサーバーのペアを受け取ります。それが完了すると、Cloudflareが主要な権威DNSプロバイダーになります。

Cloudflareがインターネット経由でのルーティングのみに設定されている場合、DNS設定は以下のようになります。ここで、Aレコードはオリジンサーバーまたはそれに対応するロードバランサーのIPアドレスを指します。Cloudflareはリバースプロキシとして機能しているため、ステータスは「Proxied」と表示されます。Cloudflareはリバースプロキシとして機能しているため、CDN、WAF、AccessなどのすべてのCloudflareサービスを使用できます。

また、Cloudflare Tunnelをインターネット経由で使用して、より多くのセキュリティを提供し、オリジンに対してインバウンドファイアウォールルールを開く必要を防ぐこともできます。この方法では、DNS設定のAレコードの代わりに、デプロイしたトンネルを指すCNAMEレコードを持つことになります。ここでは、オリジンからCloudflareネットワークへのトンネルをデプロイし、DNSが自動的に設定されます。トンネルを指すCNAMEレコードが作成され、これによりオリジンへのすべてのトラフィックがCloudflare Tunnelを経由してルーティングされることが強制されます。

トンネルを作成および管理するには、オリジンサーバーにcloudflaredをインストールして認証する必要があります。cloudflaredは、サーバーをCloudflareのグローバルネットワークに接続します。

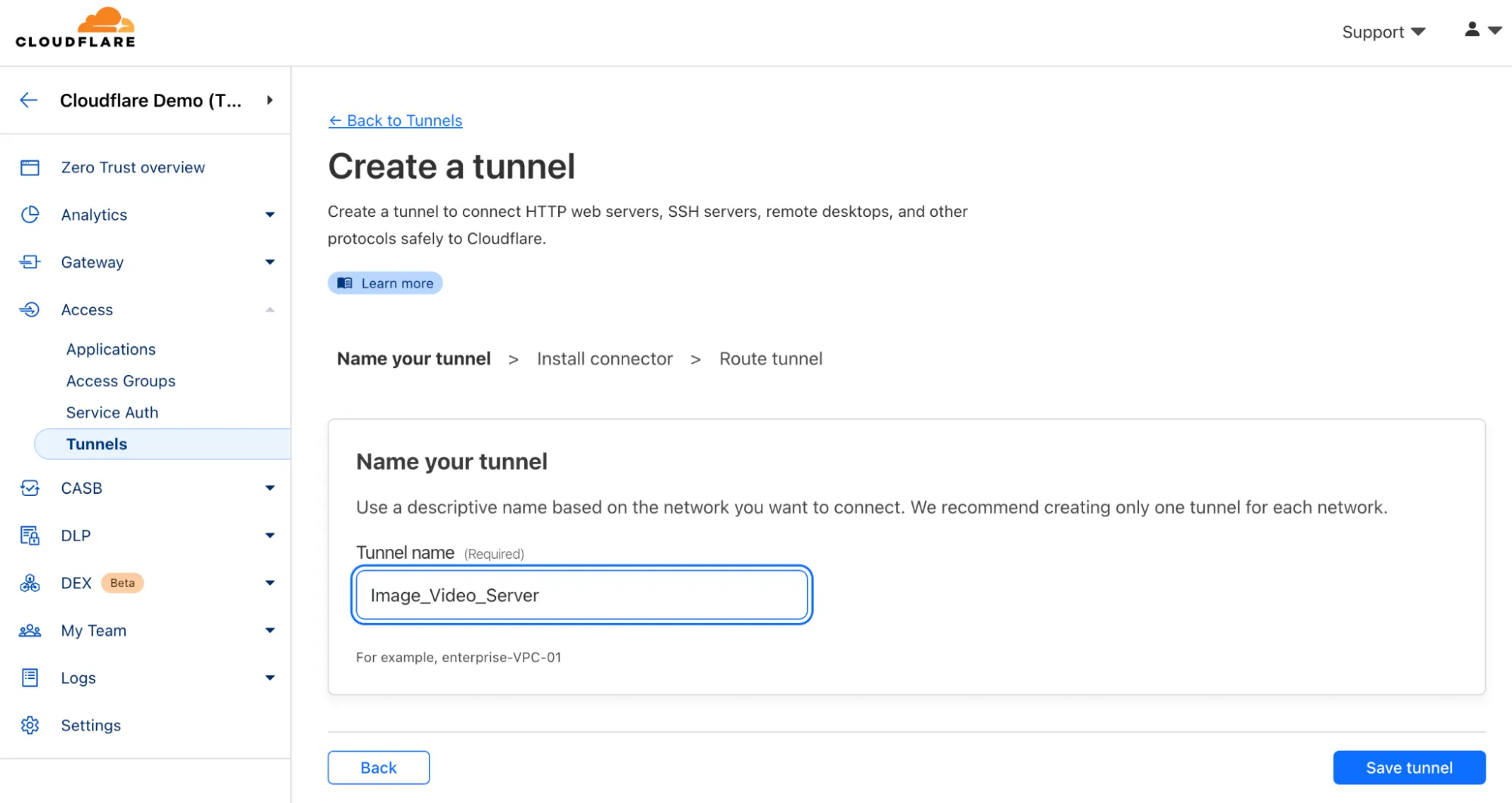

トンネルを作成するための2つのオプションがあります - ダッシュボード経由またはコマンドライン経由です。ダッシュボードから始めることをお勧めします。これにより、任意のマシンからトンネルを管理できます。

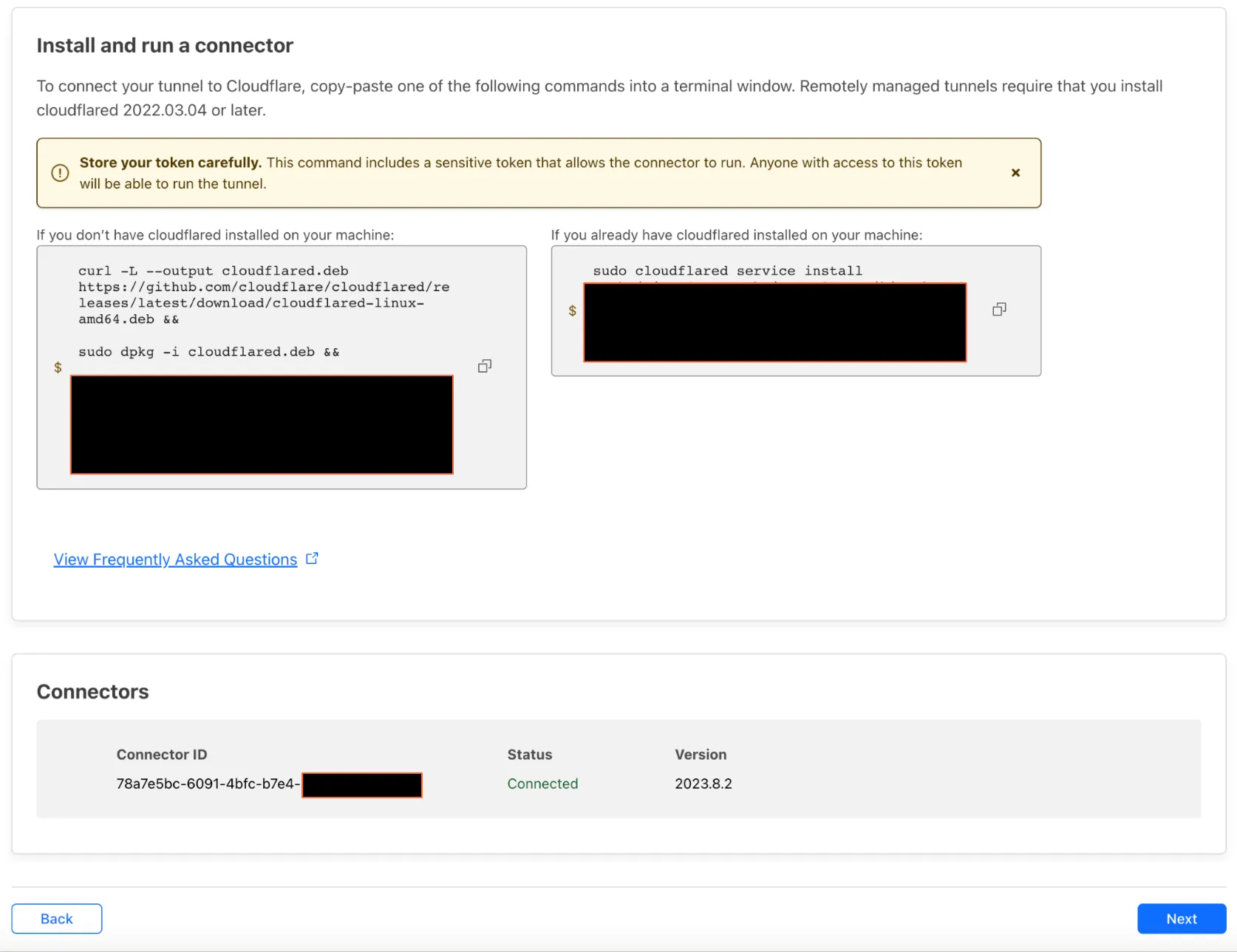

リモート管理されたトンネルは、実行するためにトンネルトークンのみを必要とします。トークンにアクセスできる人は誰でもトンネルを実行できます。トンネルのトークンは、ダッシュボードまたは以下に示すAPIを介して取得できます。ダッシュボードに提供されたコマンドは、authトークンを使用してサービスとして実行するためにcloudflaredをインストールおよび構成します。

Cloudflareダッシュボードで、Zero Trust > Access > Tunnelsに移動します。「トンネルを作成」ボタンを選択し、トンネルに名前を付けて保存します。

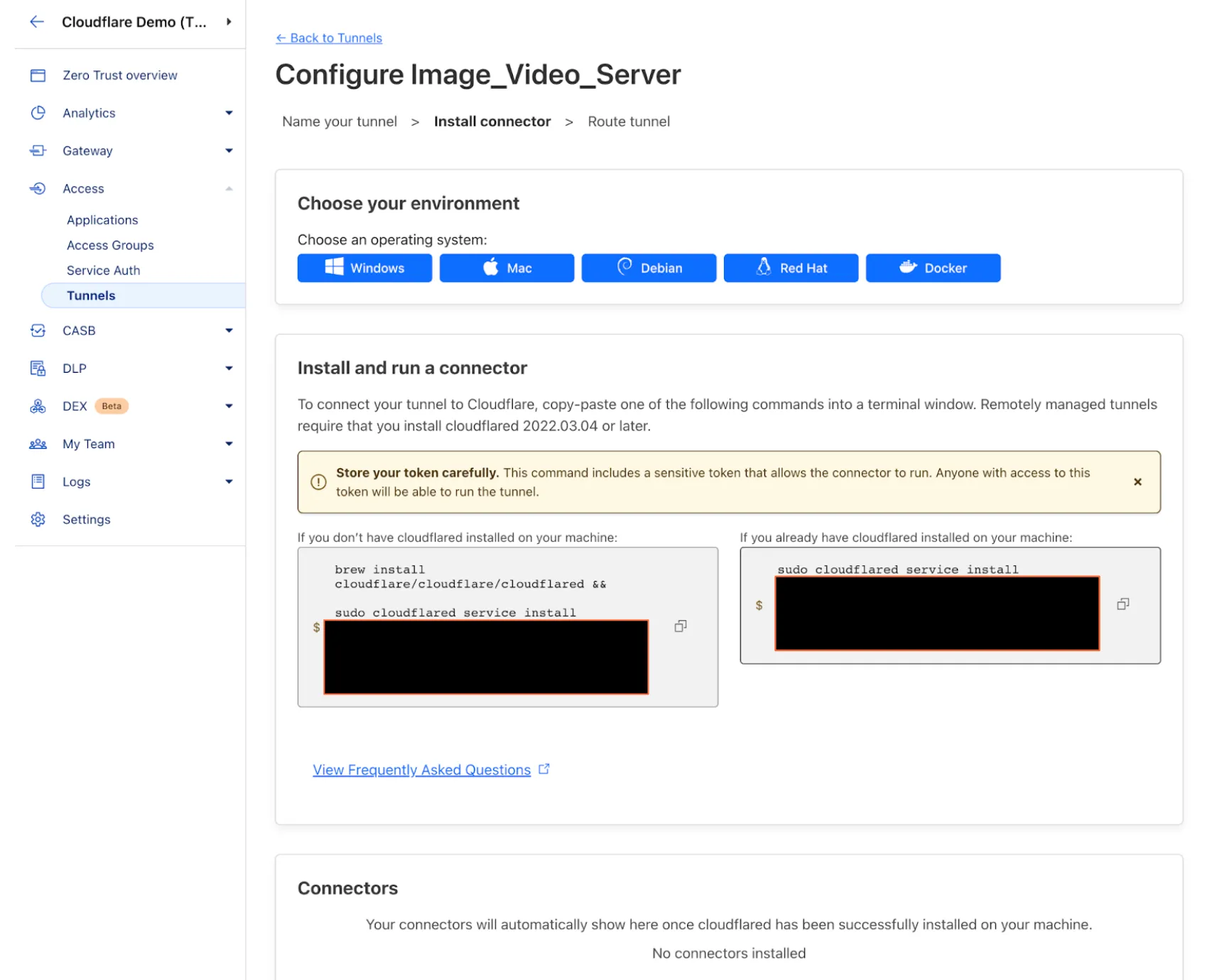

次に、オリジンサーバーのオペレーティングシステム(OS)を選択する画面が表示されます。次に、オリジンで実行できるCLIコマンドが提供され、Cloudflare Tunnelソフトウェアが自動的にダウンロードおよびインストールされます。

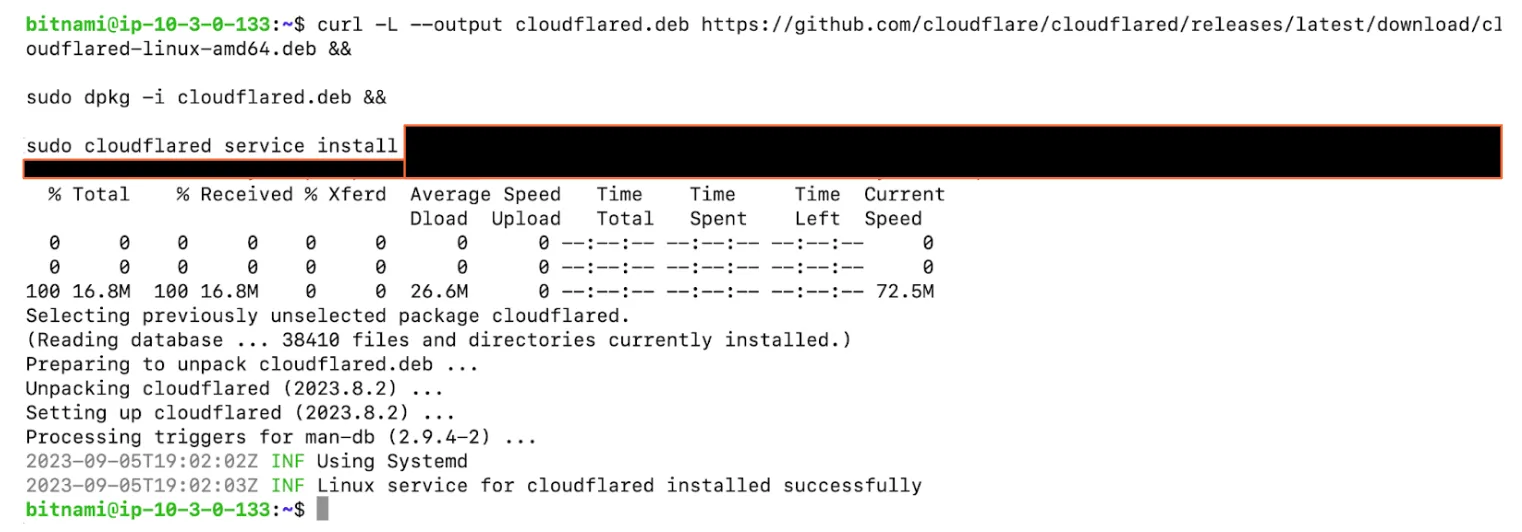

以下に、CLIコマンドが実行され、Cloudflare Tunnelソフトウェアがダウンロードおよびインストールされました。

コネクタは、接続された状態で自動的に表示されます。

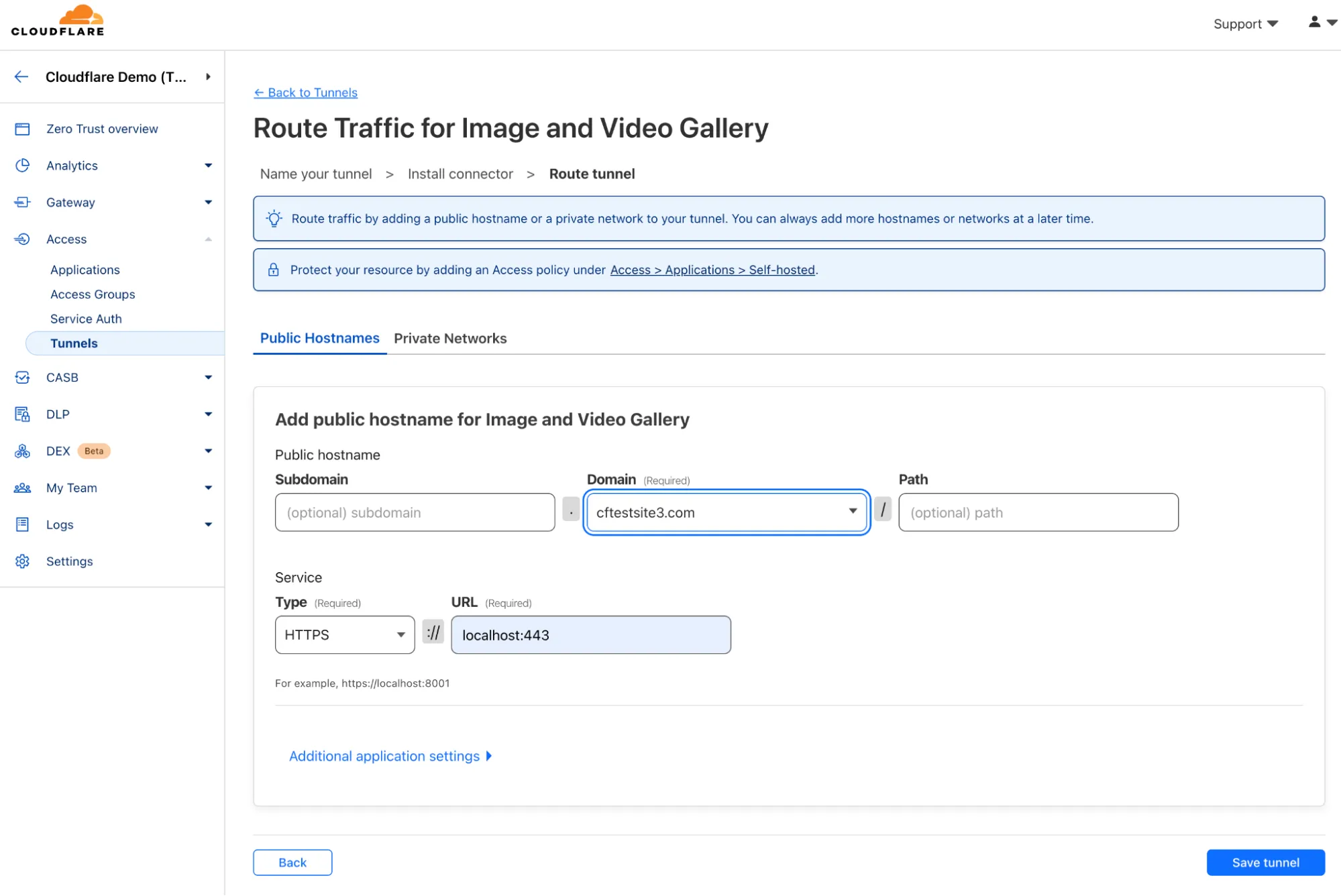

ダッシュボードでは、次のステップに進むことができ、トンネルを作成してオリジン上のサービスにマッピングします。ここでは、すべてのHTTPSトラフィックがトンネルを経由してオリジンサーバーに送信されます。

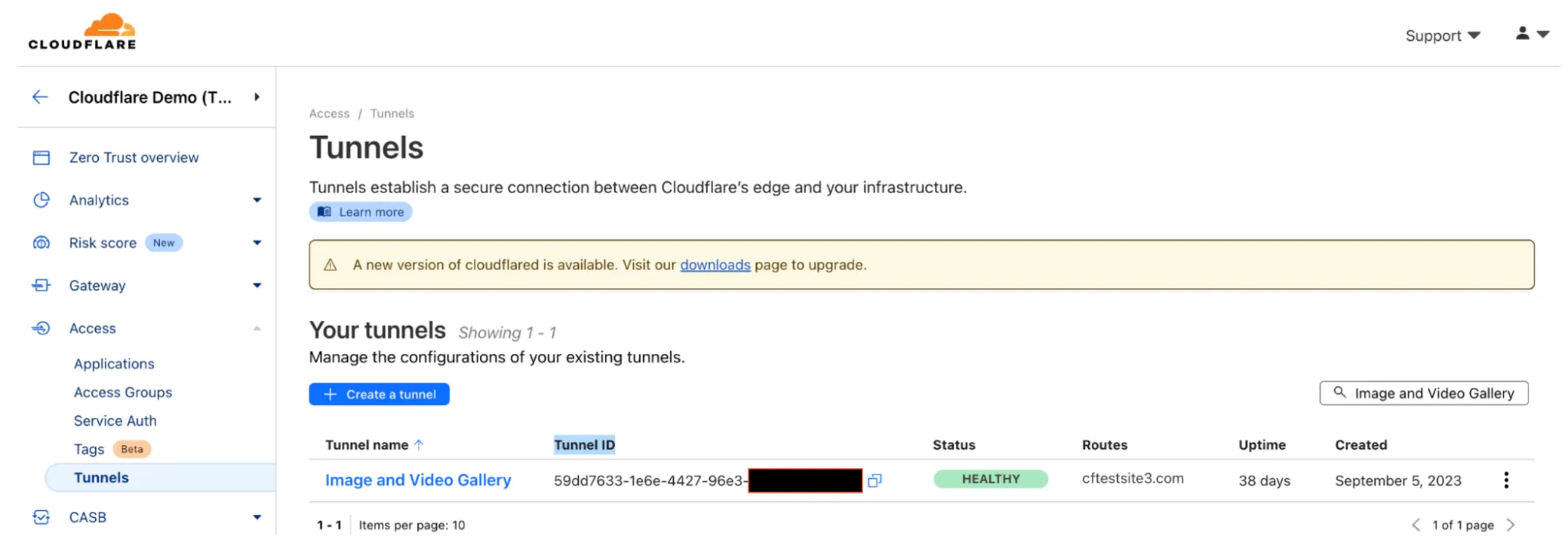

ダッシュボードでトンネルが作成され、正常であることが確認できます。

さらに、DNS設定を確認すると、トンネルIDを指すDNSレコードが自動的に作成されたことがわかります。トンネルを作成すると、Cloudflareは作成されたトンネルのUUIDを持つcfargotunnel.comのサブドメインを生成します。公開可能なIPアドレスとは異なり、サブドメインは同じCloudflareアカウント内のDNSレコードのトラフィックのみをプロキシします。他のユーザーが別のアカウントやシステムでDNSレコードを作成してこのトンネルを経由してトラフィックをプロキシすることはできません。

これで、安全なアプリケーションアクセスが確立されました。ユーザーはCloudflareネットワークに接続されたトンネルを通じてのみアプリケーションにアクセスできます。さらに、TunnelはCloudflareへのアウトバウンド接続を使用し、アウトバウンド接続からの返送トラフィックは許可されるため、インバウンドファイアウォールルールは必要なく、オーバーヘッドが少なく、運用の簡素化が図れます。

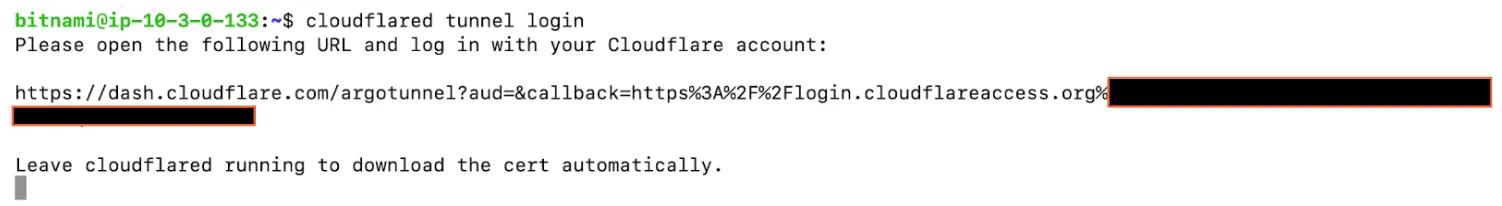

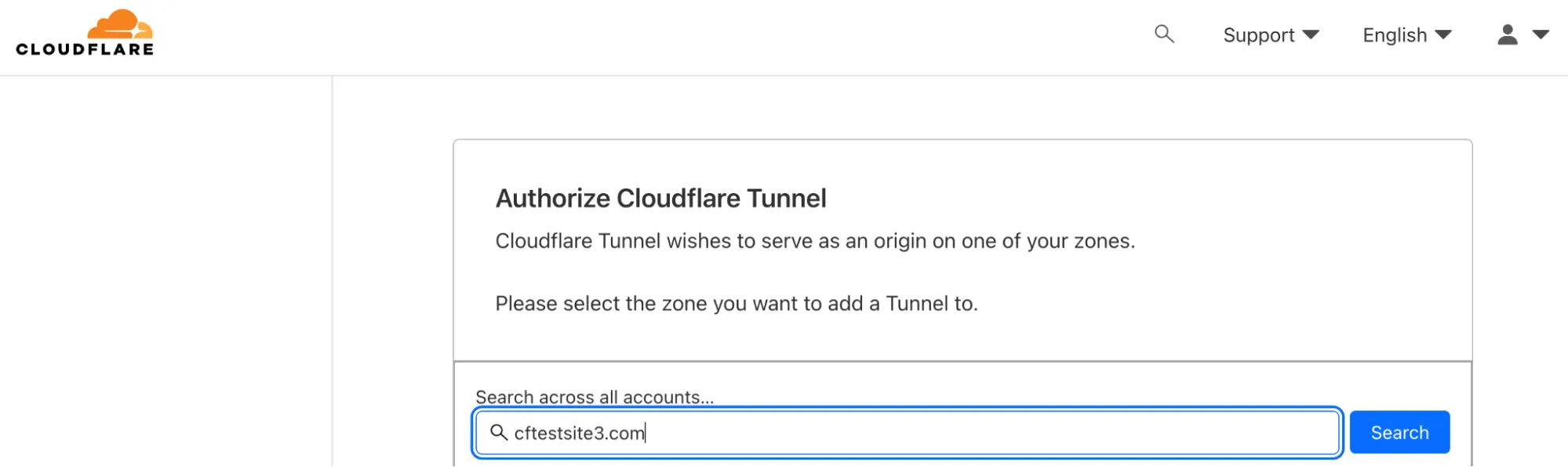

CLIを介してトンネルをデプロイする場合、トンネルのインストール後に、オリジンサーバーでcloudflaredを認証する必要があります。cloudflaredは、サーバーをCloudflareのグローバルネットワークに接続します。この認証は、以下に示すcloudflared tunnel loginコマンドで行うことができます。

トンネルを追加したいゾーンを選択するように求められます。

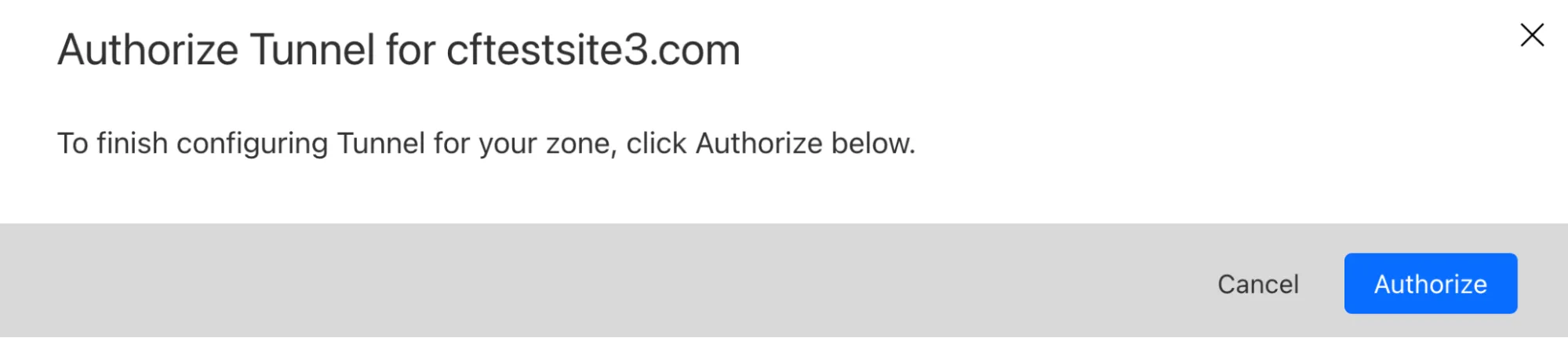

次に、ゾーンのトンネルを承認します。

最後に、オリジンがそれぞれのゾーンでトンネルを作成できるようにする証明書がインストールされたことを確認するメッセージが表示されます。

この文書で前述した現在のセットアップは以下のように示されており、オリジンサーバーがトンネルを介してCloudflareネットワークに接続されています。これで、Cloudflareサービスを利用し始めることができます。

現在、オリジンにはCloudflare Tunnelを介してのみアクセスできます。公開ホスト名が使用されているため、オリジンへのアクセスは公開されています。アプリケーションはCloudflareの背後に保護され、DDoSやその他の攻撃から守られています。追加のセキュリティのために、Cloudflare Accessを使用してトンネル化されたアプリケーションの前に認証とアクセス制御のレイヤーを配置できます。Accessは、オリジンへのリクエストが処理される前に認証ステップを強制します。多くの他のアイデンティティ、デバイス、ネットワーク属性をポリシーで使用でき、顧客は認証だけでなくアクセスを定義できます。たとえば、顧客はリクエストが発信されるネットワークを定義し、ユーザーデバイスが最新のオペレーティングシステムを実行していることを確認できます。

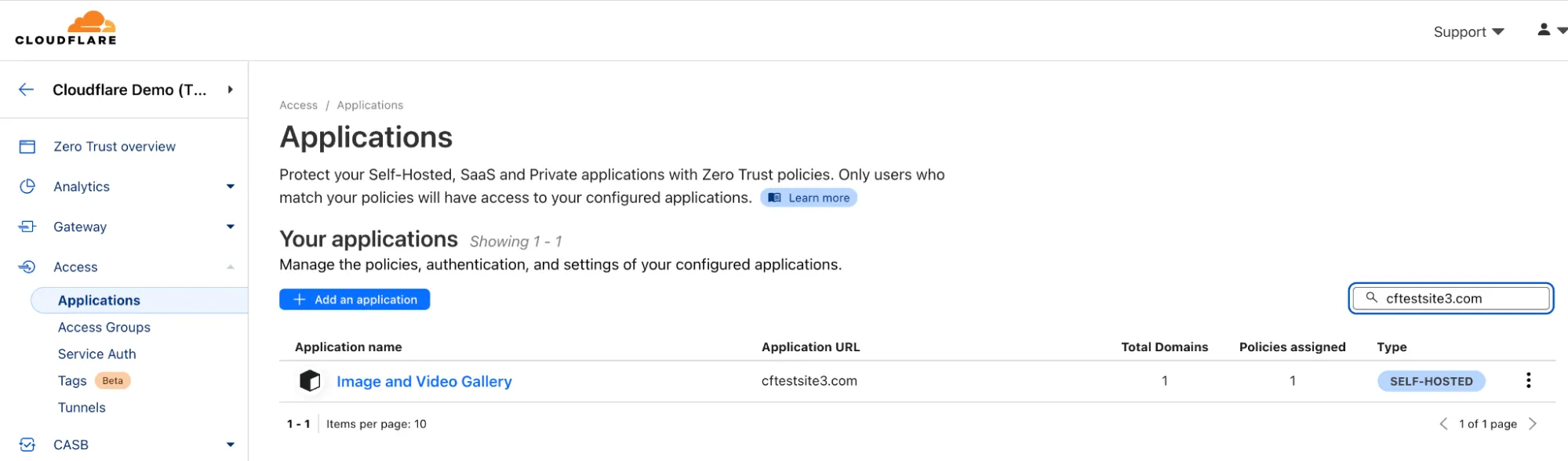

以下に、cftestsite3.com用にアプリケーションが作成されたことが示されています。

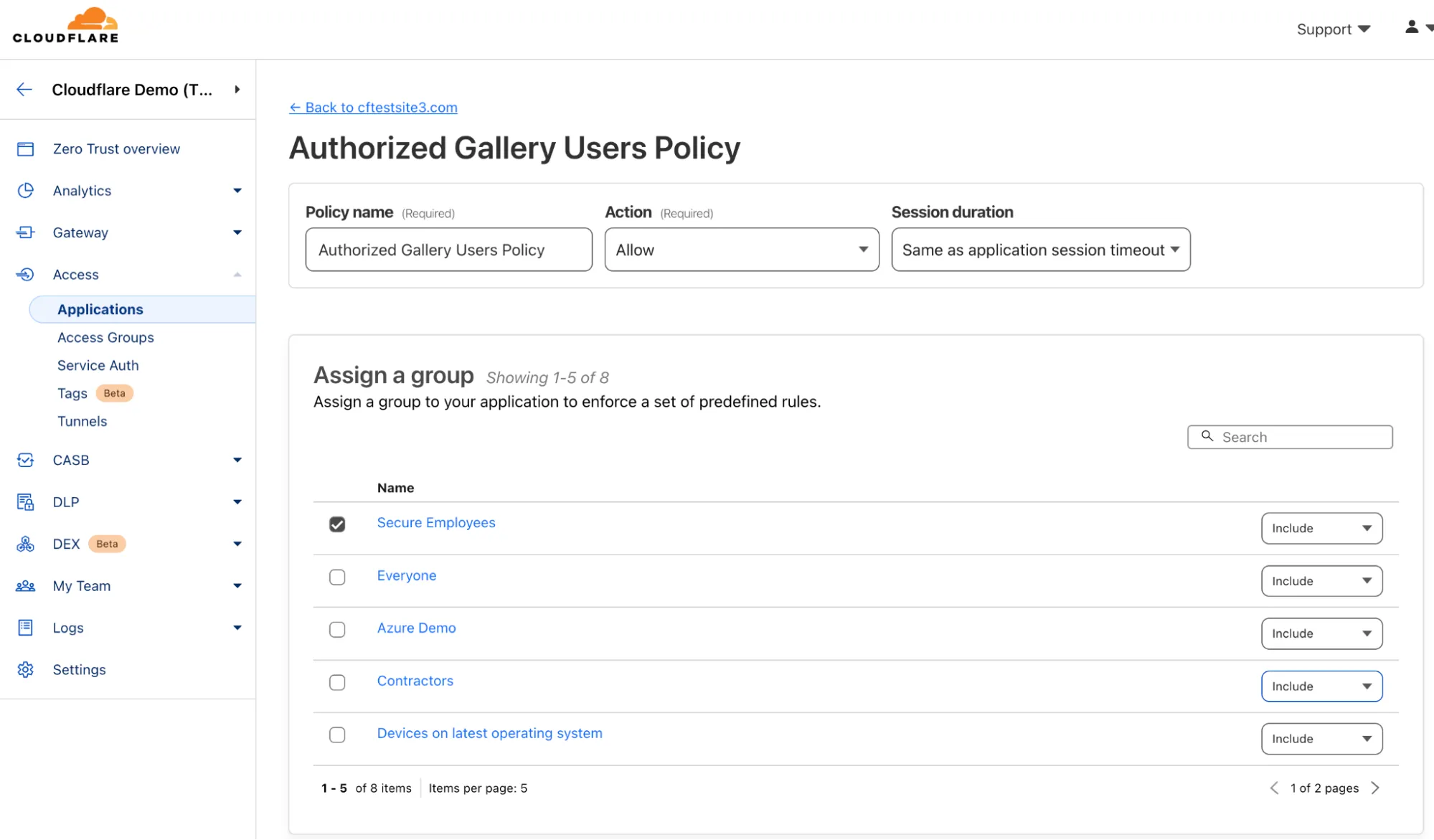

以下のポリシー構成を見ると、「Secure Employees」Accessグループの一部であることが要求されていることがわかります。

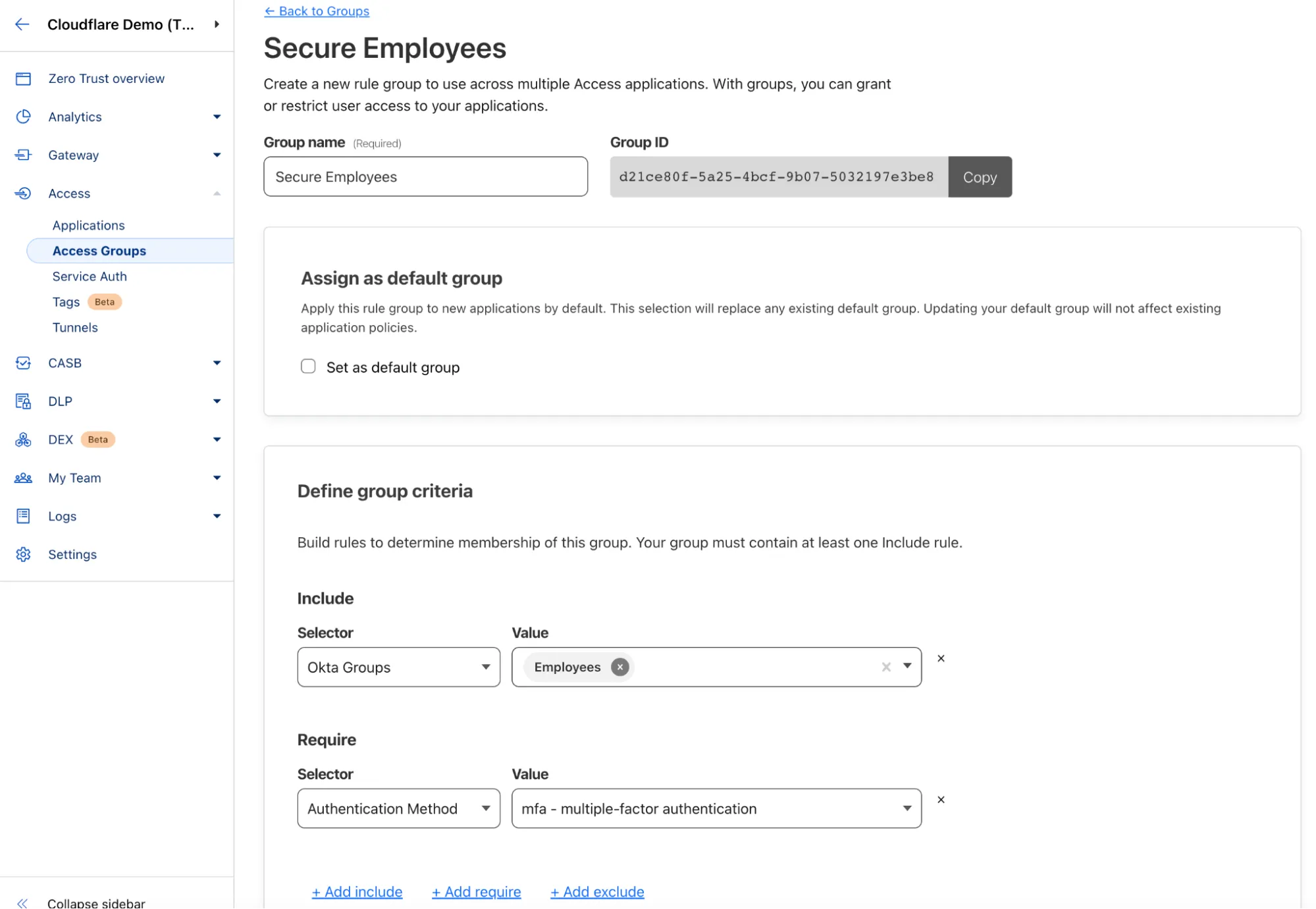

「Secure Employees」Accessグループを詳しく見ると、メンバーは会社のOktaアイデンティティプロバイダー(IdP)グループ「Employees」に属していることがわかります。さらに、Accessグループは多要素認証(MFA)を強制しています。

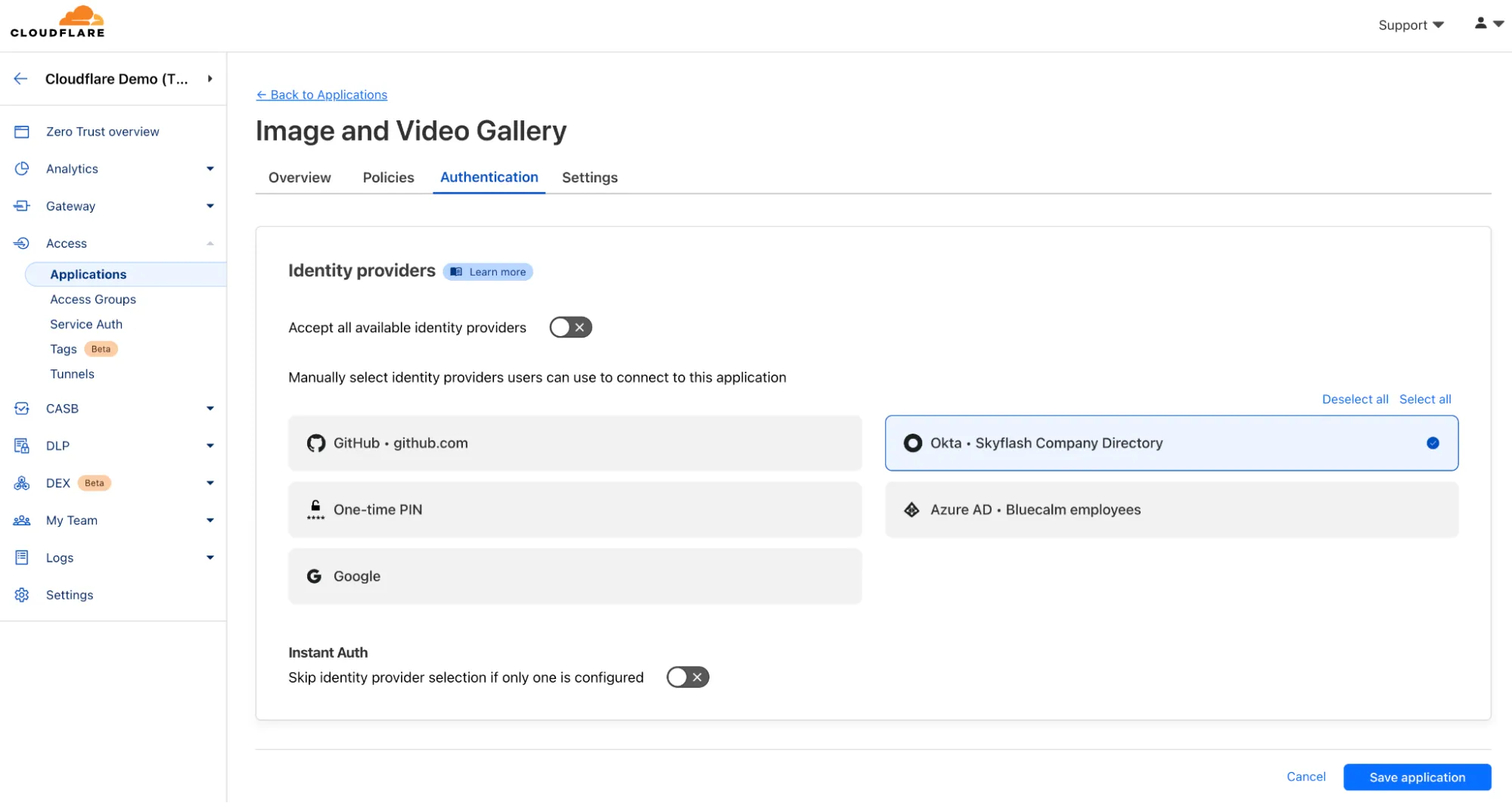

「Image and Video Gallery」アプリケーションを見てみると、「Authentication」セクションで、顧客はこのアプリケーションに接続するために使用できるアイデンティティプロバイダーを手動で選択することもできます。

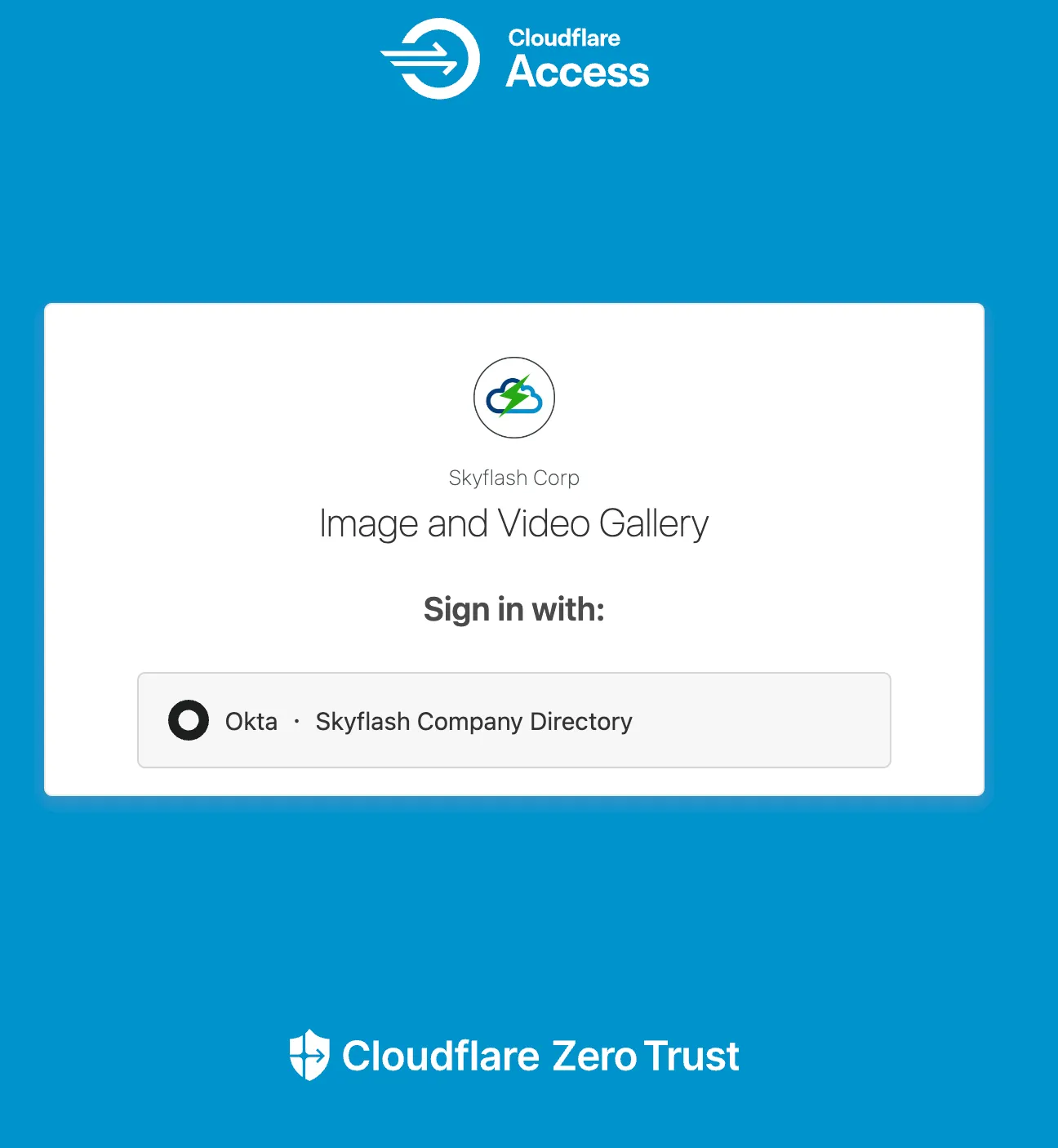

これで、トンネルを介してオリジンへの安全なアプリケーションアクセスと、Accessを介したアプリケーションへの認証およびアクセスポリシーが確立されました。ユーザーがサイトにアクセスしようとすると、設定されたIdPで認証を求めるCloudflare Accessページが表示されます。このページは顧客の好みに合わせてカスタマイズできます。

現在のセットアップでは、オリジンサーバーがCloudflare Tunnelを介してCloudflareネットワークに安全に接続され、Cloudflare Accessを介して認証やその他のセキュリティ要件を強制するポリシーが適用されています。

Cloudflareはすでに設定されており、サイトのリバースプロキシとして機能しているため、トラフィックはCloudflareを通じて指向されており、すべてのCloudflareサービスを簡単に活用できます。これにはCDN、セキュリティ分析、WAF、APIゲートウェイ、ボット管理、クライアント側のセキュリティのためのページシールドなどが含まれます。

クライアントがそれぞれのウェブサイトに対してDNSルックアップリクエストを行うと、この場合「cftestsite3.com」では、CloudflareはAnycast IPアドレスを返します。これにより、すべてのトラフィックが最も近いデータセンターに指向され、すべてのサービスが適用された後、リクエストがCloudflare Tunnelを介してオリジンサーバーに転送されます。

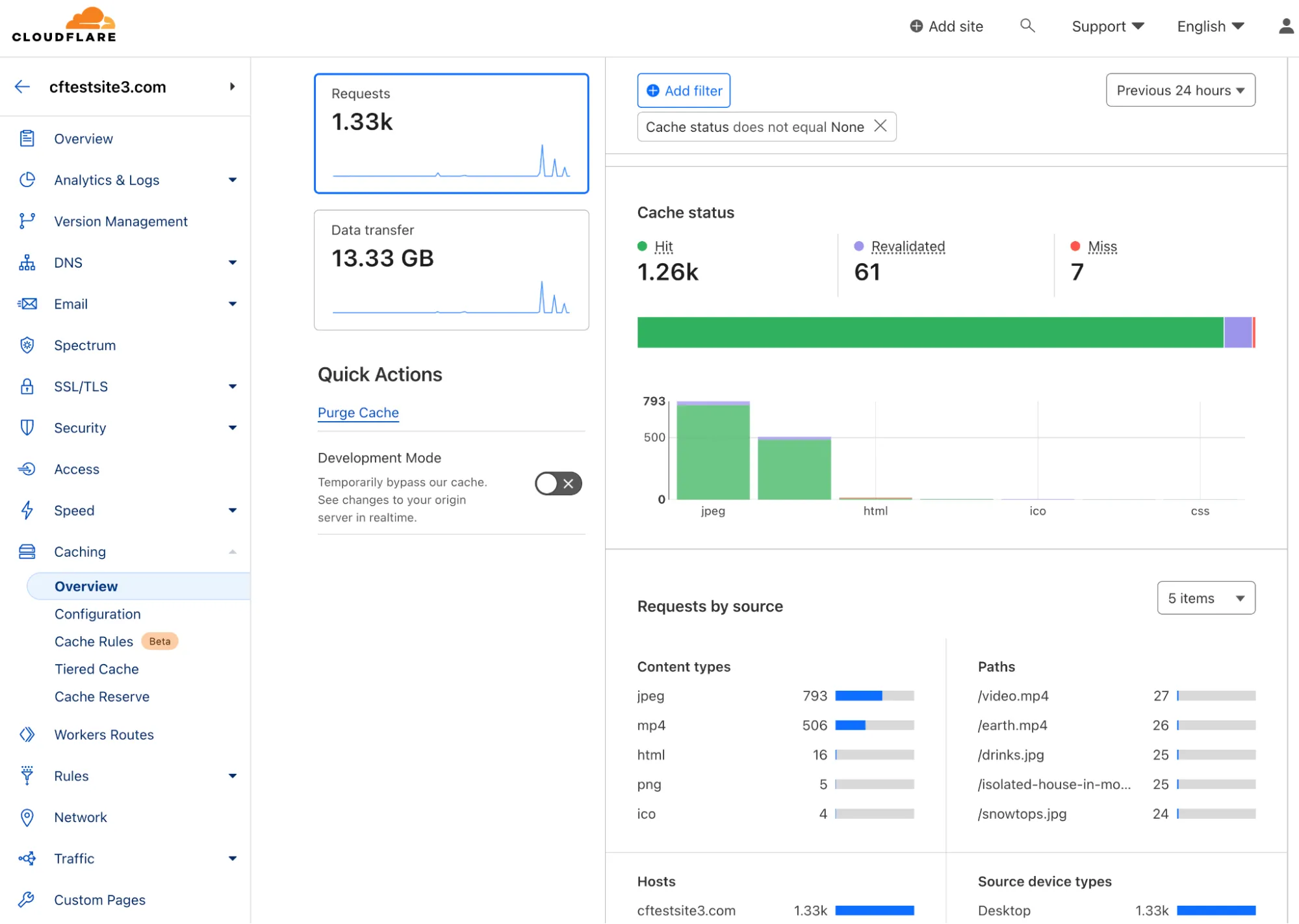

Cloudflare CDNはCloudflareのグローバルAnycastエッジネットワークを活用しています。ネットワークパフォーマンスとレジリエンシーのためにAnycastを使用するだけでなく、Cloudflare CDNはArgo Tiered Cacheを活用して最適化された結果を提供し、顧客のコストを削減します。顧客はまた、Argo Smart Routingを有効にして、リクエストをオリジンサーバーにルーティングするための最速のネットワークパスを見つけることができます。以下に示すように、Cloudflare CDNは現在、グローバルにコンテンツをキャッシュしており、デフォルトの動作に影響を与えるための詳細なCDNポリシーを適用できます。

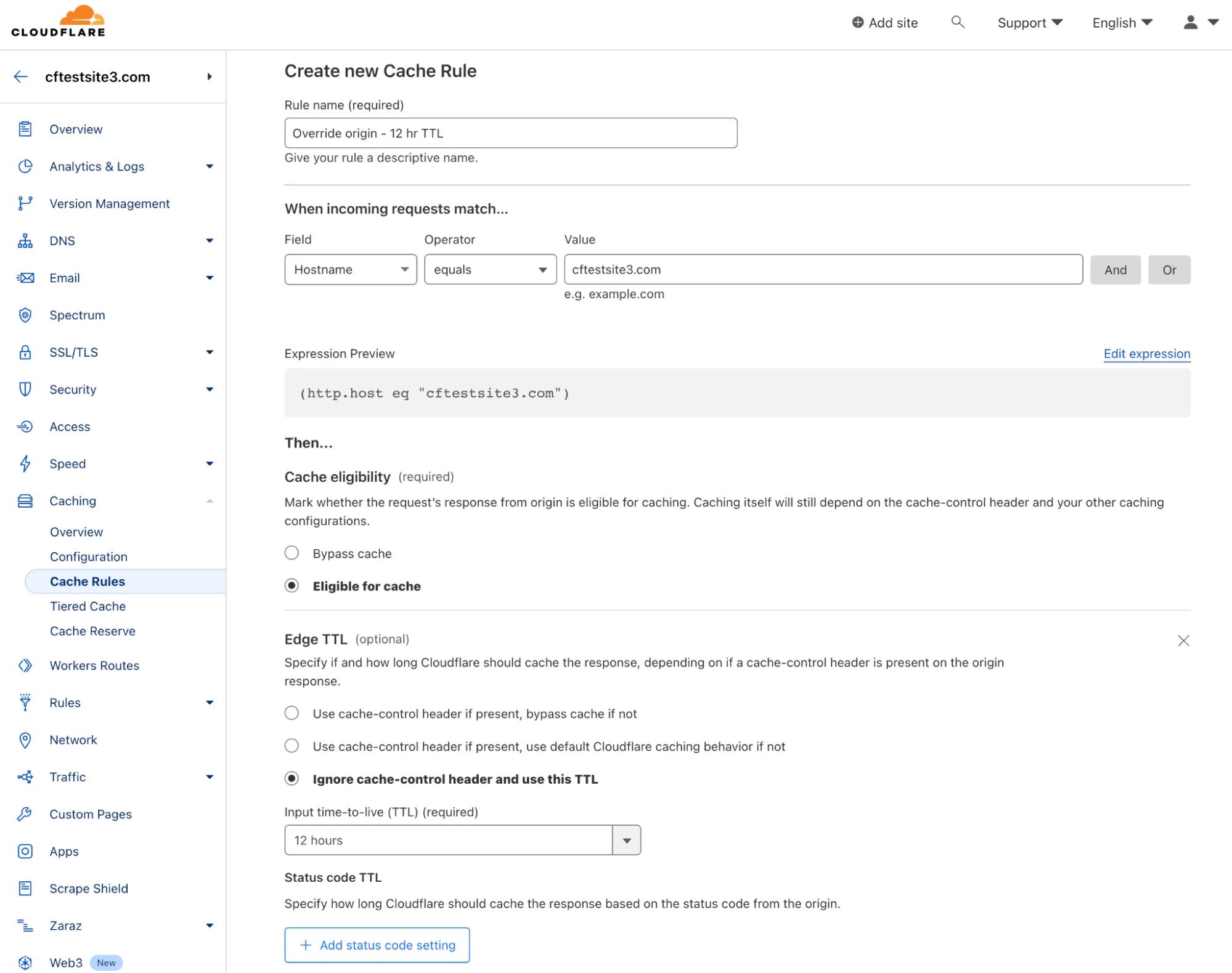

異なるキャッシングトポロジーと構成が利用可能です。以下に、ドメインへのリクエストをキャッシュし、オリジンTTLを上書きするためにキャッシュルールが構成されていることが示されています。

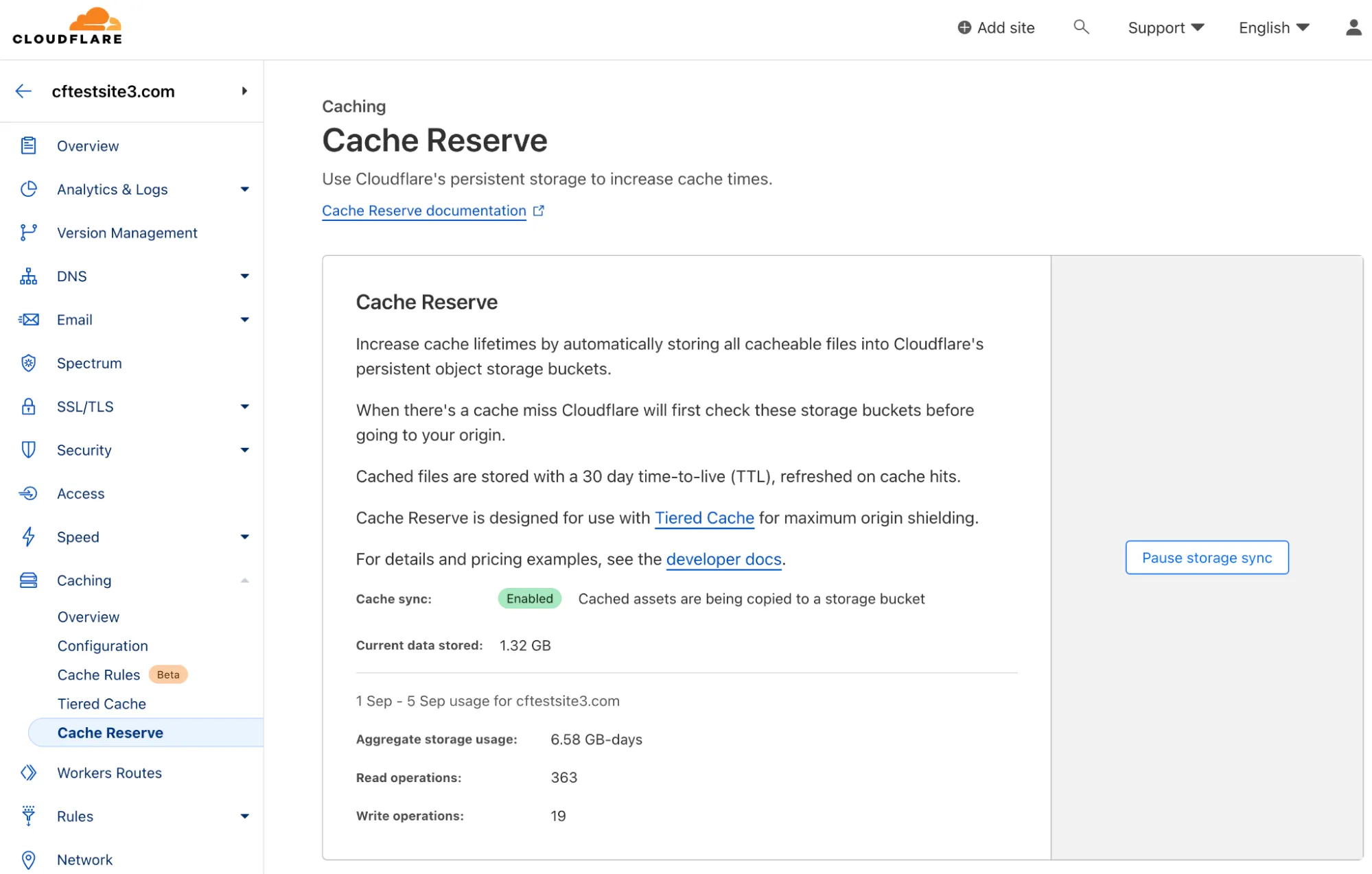

Cloudflare Cache Reserve は、ダッシュボードの「Caching > Cache Reserve」内の「Enable storage sync」ボタンをクリックすることで有効化されました。Cache Reserveは、Cloudflareの永続的なオブジェクトストレージであるR2を活用し、他のパブリッククラウドプロバイダーからのエグレスコストを排除します。これにより、顧客はボタン一つでデータを永続的にキャッシュできるため、キャッシュヒット率が向上します。

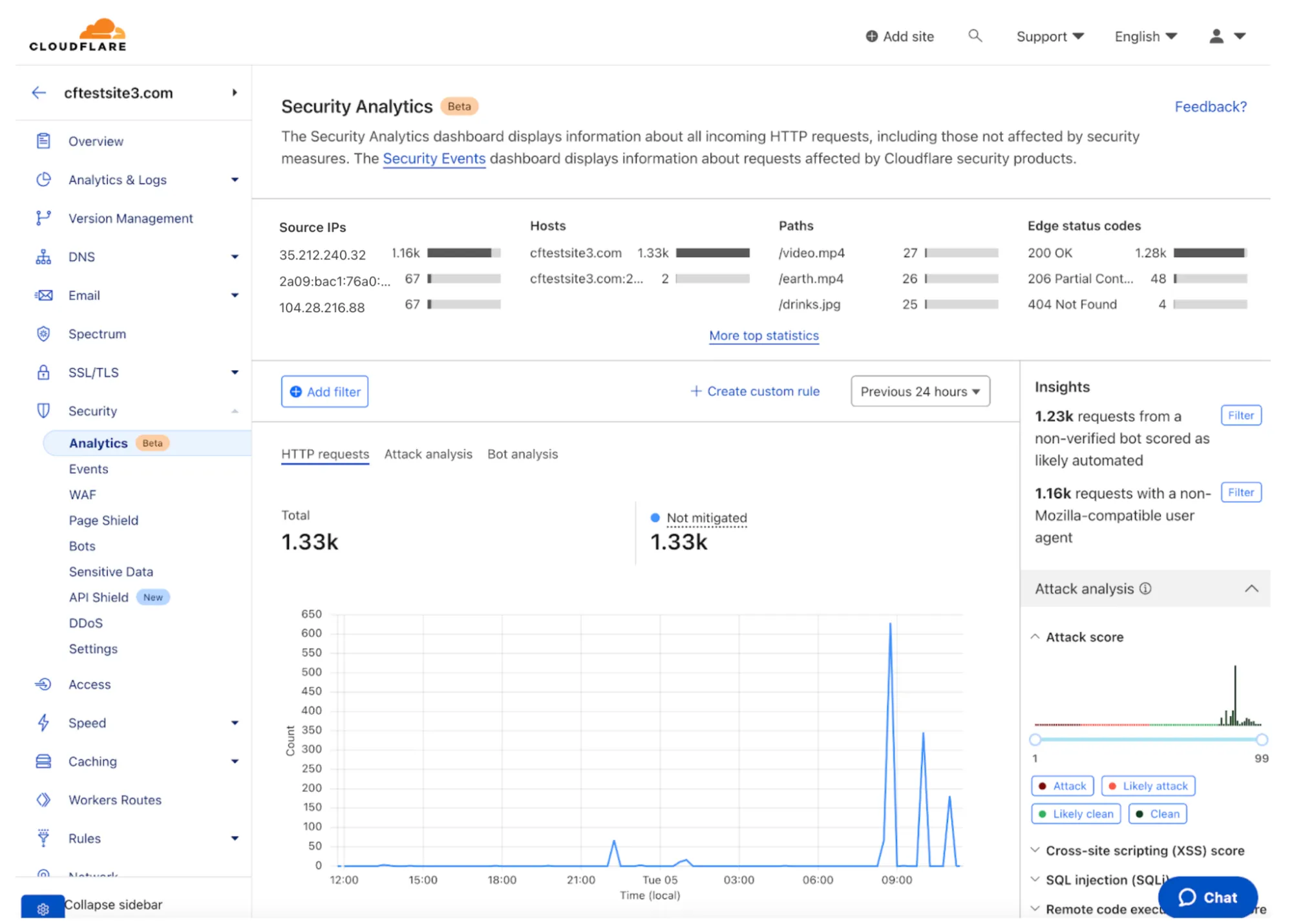

さらに、以下に示すように、Cloudflare Security AnalyticsはCloudflareのすべての検出機能を統合し、各サイトに向かうすべてのトラフィックに対するグローバルなビューと重要な洞察を提供します。トラフィックがCloudflareネットワークを通じてルーティングされると、Cloudflareは脅威と洞察を可視化し、ダッシュボード、ログ、およびレポートで顧客に提供します。

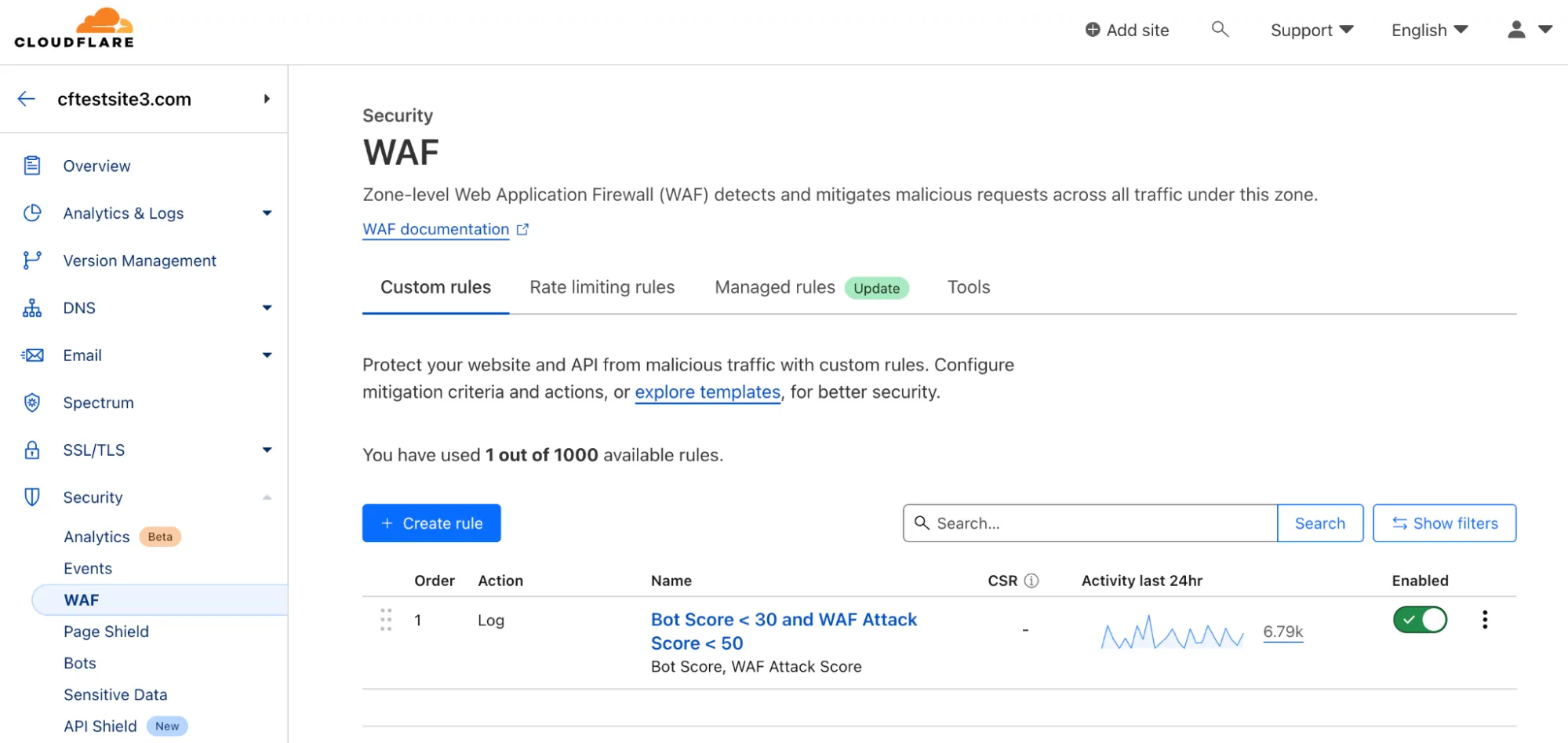

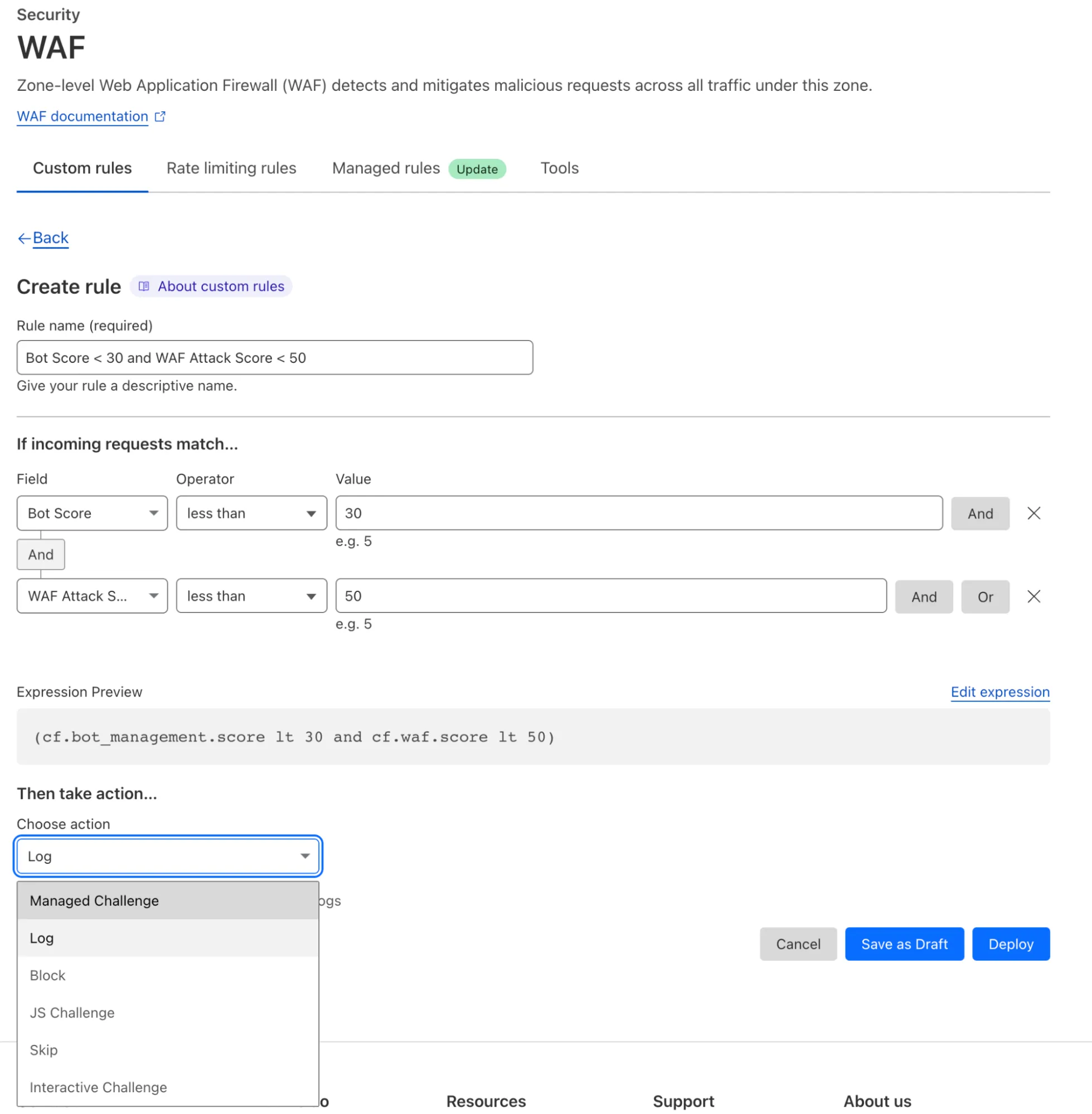

Cloudflare WAFルールは、トラフィックに対してポリシーを強制するために適用できます。以下のファイアウォールポリシーは、ボットスコアが< 30でWAF攻撃スコアが< 50のすべてのトラフィックをログに記録します。ボットスコアが< 30は、自動化されたか自動化される可能性のあるすべてのトラフィックを示し、WAF攻撃スコアが< 50は、悪意のあるか悪意のある可能性のあるすべてのトラフィックを示します。

Cloudflare WAFは、ヘッダー情報を含むさまざまなリクエスト基準を活用できる詳細なポリシーを提供します。顧客は、さまざまなアクションを実行でき、ログ記録、ブロック、チャレンジなどが含まれます。

顧客は、WAFを使用してカスタムルール、レート制限ルール、および管理ルールを実装および使用できます。それぞれの簡単な説明は以下の通りです。

- WAF Custom Rules: 異なるリクエスト属性やヘッダー情報に基づいてカスタムルールを作成し、脅威をブロックする機能を提供します。

- WAF Rate Limiting Rules: 悪用、DDoS、ブルートフォース攻撃を防止し、API中心の制御を提供します。

- WAF Managed Rules

- Cloudflare Managed Ruleset: 高度なゼロデイ脆弱性保護を提供します。

- Cloudflare OWASP Core Ruleset: 一般的なWebアプリケーションの脆弱性をブロックし、その一部はOWASPトップ10に含まれています。

- Cloudflare Leaked Credential Check: 人気のあるコンテンツ管理システム(CMS)アプリケーションの露出した資格情報データベースをチェックします。

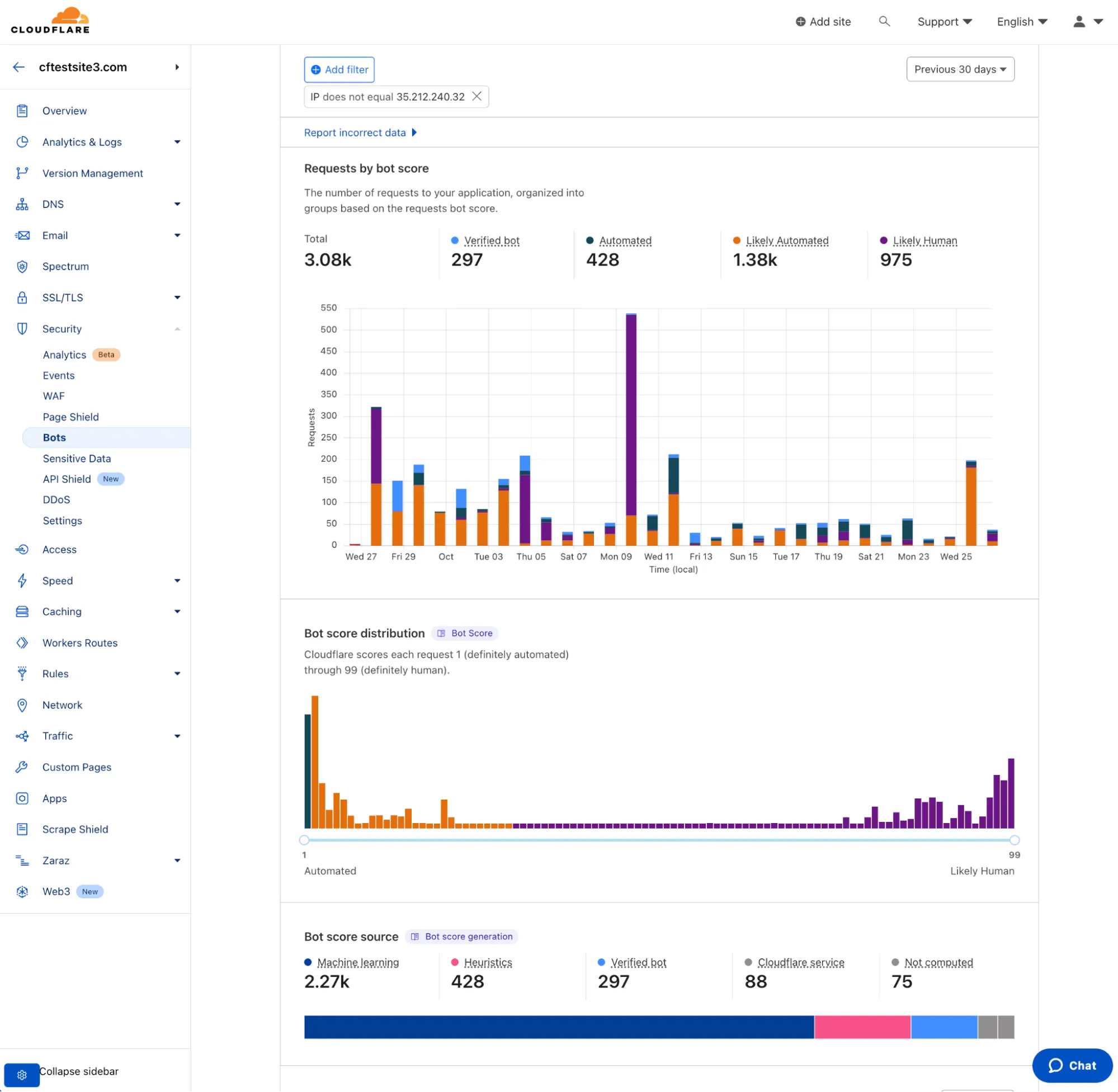

同じ方法論は、他のすべてのCloudflareアプリケーションパフォーマンスおよびセキュリティ製品(API Gateway、Bot Managementなど)にも適用されます。トラフィックがCloudflareネットワークを通じてルーティングされるように設定されると、顧客はCloudflareサービスを活用し始めることができます。図31は、ボットスコアに基づいてトラフィックを分類し、ボットスコアの分布やその他のボット分析を示すCloudflareのBot Analyticsを表示します。すべてのリクエストデータはインラインでキャプチャされ、定義されたポリシーに基づくすべての強制もインラインで行われます。

Cloudflareは包括的なアプリケーションパフォーマンスおよびセキュリティサービスを提供します。顧客は、Cloudflareのネットワークを通じてオリジンサーバーにトラフィックをルーティングすることで、すべてのパフォーマンスおよびセキュリティサービスを簡単にオンボードし、使用を開始できます。さらに、Cloudflareは、オリジンサーバーをCloudflareのネットワークに安全に接続するためのCloudflare Tunnelを含む複数の接続オプションを提供します。