追加情報

Cloudflareは、すべてのリクエストに対して検証チェックを実行します。検証コンポーネントは、カスタムルールやWAF管理ルールなどの他のWAF機能の前に実行されます。検証チェックは、Shellshock攻撃のような不正なリクエストや、HTTPヘッダーに特定の攻撃パターンを含むリクエストをブロックします。この処理は、allowlistロジックが実行される前に行われます。検証コンポーネントによって実行されたアクションは、Validationサービスに関連付けられたアクティビティログに表示され、ルールIDはありません。APIからダウンロードされたセキュリティイベントは、発生した場合、ソースをValidation、アクションをdropとして示します。

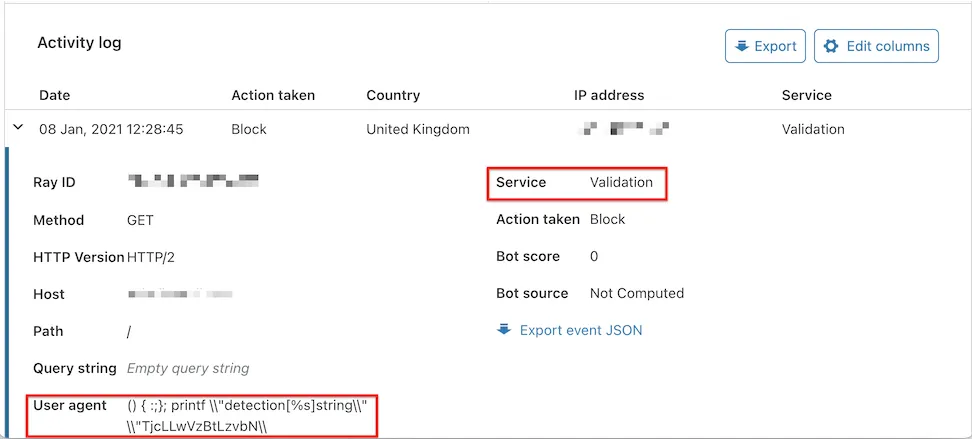

以下の例は、不正なUser-Agent HTTPリクエストヘッダーのために検証コンポーネントによってブロックされたリクエストを示しています:

イベントのダウンロードされたJSONファイルでは、ruleIdの値が検出された問題を示します。この場合、それはShellshock攻撃でした。

{ "action": "drop", "ruleId": "sanity-shellshock", "source": "sanitycheck", "userAgent": "() { :;}; printf \\\\\"detection[%s]string\\\\\" \\\\\"TjcLLwVzBtLzvbN\\\\" //...}